Návrh připojení brány s vysokou dostupností pro připojení mezi místními sítěmi a připojeními typu VNet-to-VNet

Tento článek vám pomůže pochopit, jak navrhnout připojení brány s vysokou dostupností pro připojení mezi místními sítěmi a připojeními typu VNet-to-VNet.

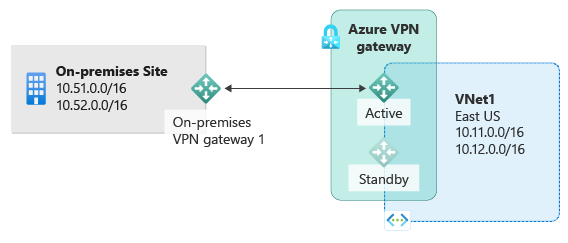

O redundanci brány VPN

Každá Azure VPN Gateway se skládá ze dvou instancí v konfiguraci aktivní-pohotovostní. Při jakékoli plánované údržbě nebo neplánovaném přerušení, které vyřadí aktivní instanci, pohotovostní instance automaticky převezme službu (převzetí služeb při selhání) a obnoví spojení S2S VPN nebo VNet-to-VNet. Přepnutí způsobí jen velmi krátké přerušení služeb. Při plánované údržbě by se spojení mělo obnovit během 10 až 15 sekund. U neplánovaných problémů je obnovení připojení delší, v nejhorším případě přibližně 1 až 3 minuty. U připojení klientů VPN typu P2S k bráně se připojení P2S odpojí a uživatelé se musí z klientských počítačů znovu připojit.

Vysoce dostupné mezi místními prostředími

Pokud chcete zajistit lepší dostupnost pro připojení mezi místními sítěmi, máte k dispozici několik možností:

- Několik místních zařízení VPN

- Azure VPN Gateway v konfiguraci aktivní-aktivní

- Kombinace obojího

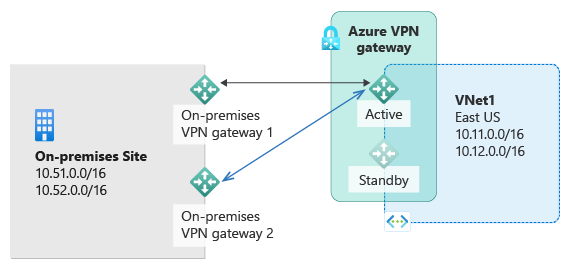

Několik místních zařízení VPN

Můžete ve své místní síti použít k připojení k Azure VPN Gateway několik zařízení VPN, viz následující diagram:

V této konfiguraci existuje několik aktivních tunelů ze stejné Azure VPN Gateway do různých zařízení ve stejném umístění. Existuje několik požadavků a omezení:

- Je třeba vytvořit víc spojení S2S VPN mezi vašimi zařízeními VPN a službou Azure VPN. Když k Azure připojíte několik zařízení VPN ze stejné místní sítě, musíte pro každé zařízení VPN vytvořit jednu bránu místní sítě a jedno připojení z brány Azure VPN k každé bráně místní sítě.

- Brány místní sítě odpovídající zařízení VPN musí mít jedinečné veřejné IP adresy, zadané vlastností GatewayIpAddress.

- Pro tuto konfiguraci se vyžaduje BGP. Každá brána místní sítě reprezentující zařízení VPN musí mít jedinečnou IP adresu partnerského uzlu protokolu BGP, zadanou vlastností BgpPeerIpAddress.

- Protokol BGP byste měli použít k inzerování stejných předpon stejných místních sítí pro Azure VPN Gateway, provoz pak bude přes tyto tunely směrován současně.

- Musíte použít směrování ECMP (Equal-Cost Multi-Path Routing).

- Každé připojení se počítá do maximálního počtu tunelů pro bránu Azure VPN. Nejnovější informace o tunelech, připojeních a propustnosti najdete na stránce nastavení služby VPN Gateway.

V této konfiguraci je Azure VPN Gateway stále v režimu aktivní–pohotovostní, takže platí stejné převzetí služeb při selhání a stejné přerušení služby, jak je popsáno nahoře. Tato konfigurace ale chrání proti selháním nebo přerušením, jejichž příčina je v místní síti nebo v zařízení VPN.

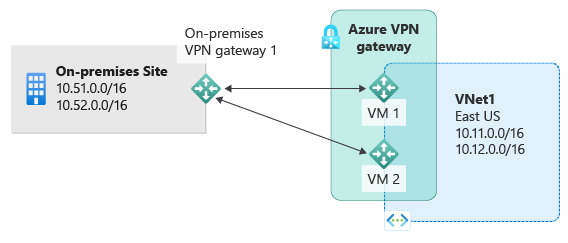

Brány VPN aktivní-aktivní

Bránu Azure VPN můžete vytvořit v konfiguraci aktivní-aktivní, kde obě instance virtuálních počítačů brány vytvářejí tunely S2S VPN k místnímu zařízení VPN, jak je znázorněno na následujícím diagramu:

V této konfiguraci má každá instance brány Azure jedinečnou veřejnou IP adresu a každá z nich vytvoří tunel IPsec/IKE S2S VPN k místnímu zařízení VPN zadanému v bráně místní sítě a připojení. Oba tunely VPN jsou ve skutečnosti součástí stejného připojení. Stále budete muset nakonfigurovat místní zařízení VPN tak, aby přijímalo nebo vytvořilo dva tunely VPN S2S s těmito dvěma veřejnými IP adresami služby Azure VPN Gateway.

Vzhledem k tomu, že instance brány Azure jsou v konfiguraci aktivní-aktivní, provoz z vaší virtuální sítě Azure do místní sítě se bude směrovat přes oba tunely současně, i když vaše místní zařízení VPN může upřednostňovat jeden tunel přes druhý. V případě jednoho toku TCP nebo UDP se Azure pokusí použít stejný tunel při odesílání paketů do místní sítě. Vaše místní síť ale může k odesílání paketů do Azure použít jiný tunel.

Když na jedné z instancí dojde k plánované údržbě nebo neplánované události, tunel IPsec z této instance do vašeho místního zařízení VPN se odpojí. Odpovídající trasy pro vaše zařízení VPN by se měly uzavřít automaticky a provoz by se měl přepnout na druhý aktivní tunel IPsec. Na straně Azure se přepnutí z vyřazené instance na aktivní provede automaticky.

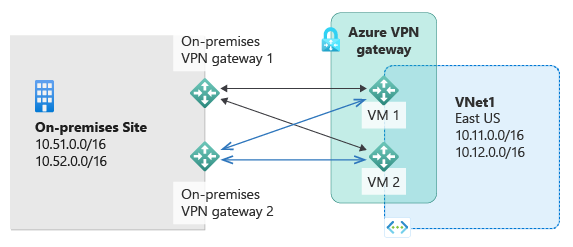

Dvojitá redundance: brány VPN v konfiguraci aktivní–aktivní na straně Azure i v místní síti

Nejspolehlivější možností je kombinovat brány aktivní-aktivní v síti i v Azure, jak je znázorněno v následujícím diagramu.

Tady vytvoříte a nastavíte bránu Azure VPN v konfiguraci aktivní-aktivní a vytvoříte dvě brány místní sítě a dvě připojení pro vaše dvě místní zařízení VPN, jak je popsáno výše. Výsledkem je plná síť propojení – 4 tunely IPsec mezi virtuální sítí Azure a vaší místní sítí.

Všechny brány a tunely jsou aktivní na straně Azure, takže provoz je rozložený mezi všechny 4 tunely současně, i když každý tok TCP nebo UDP bude znovu sledovat stejný tunel nebo cestu ze strany Azure. Přestože výsledkem rozprostření provozu může být i zvýšení propustnosti tunelů IPsec, ale hlavním cílem této techniky je zajištění vysoké dostupnosti. A vzhledem ke statistické povaze šíření je obtížné poskytnout měření toho, jak různé podmínky provozu aplikace ovlivní agregovanou propustnost.

Tato topologie vyžaduje dvě brány místní sítě a dvě připojení pro podporu páru místních zařízení VPN a protokol BGP je nutný k tomu, aby umožňoval souběžné připojení obou připojení ke stejné místní síti. Tyto požadavky jsou stejné jako v případě nahoře.

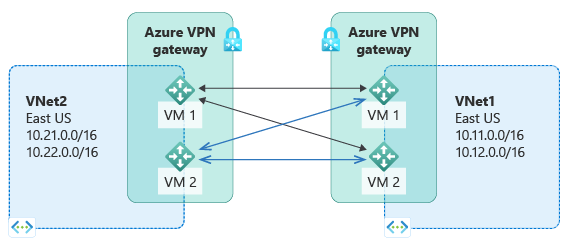

Vysoce dostupná virtuální síť typu VNet-to-VNet

Stejná konfigurace aktivní–aktivní může platit i pro spojení Azure VNet-to-VNet. Pro obě virtuální sítě můžete vytvořit brány VPN typu aktivní-aktivní a propojit je a vytvořit tak stejné úplné síťové připojení 4 tunelů mezi těmito dvěma virtuálními sítěmi, jak je znázorněno v následujícím diagramu:

Tím se zajistí, že vždy existuje dvojice tunelových spojení mezi oběma virtuálními sítěmi pro případ výpadků nebo plánované údržby a tím ještě lepší dostupnost. Ačkoli stejná topologie pro propojení dvou míst vyžaduje dvě spojení, topologie VNet-to-VNet znázorněná nahoře potřebuje jen jedno spojení na každou bránu. Kromě toho je protokol BGP volitelný, pokud není vyžadováno tranzitní směrování přes spojení VNet-to-VNet.

Další kroky

Viz Konfigurace bran aktivní-aktivní pomocí webu Azure Portal nebo PowerShellu.