Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

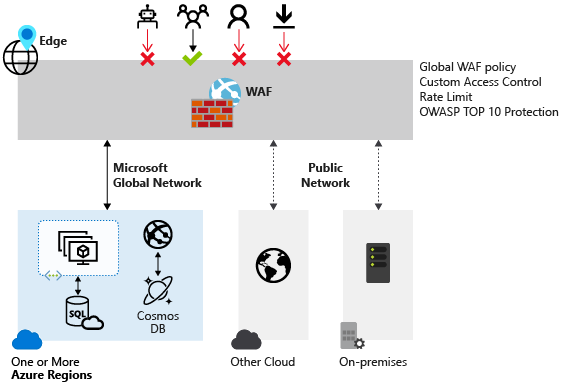

Azure Web Application Firewall ve službě Azure Front Door poskytuje centralizovanou ochranu webových aplikací. Firewall webových aplikací (WAF) chrání vaše webové služby před běžným zneužitím a ohrožením zabezpečení. Zajišťuje vysokou dostupnost vaší služby pro vaše uživatele a pomáhá splňovat požadavky na dodržování předpisů.

Azure Web Application Firewall ve službě Azure Front Door je globální a centralizované řešení. Je nasazená v hraničních umístěních sítě Azure po celém světě. Webové aplikace s podporou WAF kontrolují všechny příchozí požadavky doručované službou Azure Front Door na hraničních zařízeních sítě.

WAF zabraňuje škodlivým útokům blízko zdrojům útoků, než vstoupí do vaší virtuální sítě. Globální ochranu získáte ve velkém měřítku bez obětování výkonu. Zásady WAF se snadno propojují s libovolným profilem služby Azure Front Door ve vašem předplatném. Nová pravidla je možné nasadit během několika minut, takže můžete rychle reagovat na měnící se vzory hrozeb.

Poznámka:

U webových úloh důrazně doporučujeme využívat ochranu Před útoky DDoS Azure a bránu firewall webových aplikací k ochraně před vznikajícími útoky DDoS. Další možností je použít Službu Azure Front Door spolu s firewallem webových aplikací. Azure Front Door nabízí ochranu na úrovni platformy před útoky DDoS na úrovni sítě. Další informace najdete v tématu Standardní hodnoty zabezpečení pro služby Azure.

Azure Front Door má dvě úrovně:

- Standardní

- Prémiový

Azure Web Application Firewall je nativně integrovaný se službou Azure Front Door Premium s úplnými možnostmi. Pro Azure Front Door Standard se podporují jenom vlastní pravidla .

Ochrana

Azure Web Application Firewall chrání vaše:

- Webové aplikace chrání před ohroženími a útoky bez úprav back-endového kódu.

- Webové aplikace od škodlivých robotů se sadou pravidel reputace IP adres

- Aplikace proti útokům DDoS. Další informace najdete v tématu Ochrana před útoky DDoS aplikace.

Zásady a pravidla WAF

Můžete nakonfigurovat zásady WAF a tyto zásady přidružit k jedné nebo více doménám služby Azure Front Door pro ochranu. Zásady WAF se skládají ze dvou typů pravidel zabezpečení:

- Vlastní pravidla, která zákazník vytvořil.

- Spravované sady pravidel, které jsou souborem předkonfigurovaných sad pravidel spravovaných Azure.

Pokud existují obě, vlastní pravidla se zpracovávají před zpracováním pravidel ve spravované sadě pravidel. Pravidlo je tvořeno podmínkou shody, prioritou a akcí. Podporované typy akcí jsou ALLOW, BLOCK, LOG a REDIRECT. Pomocí kombinace spravovaných a vlastních pravidel můžete vytvořit plně přizpůsobené zásady, které vyhovují vašim konkrétním požadavkům na ochranu aplikací.

Pravidla v rámci zásady se zpracovávají v pořadí priority. Priorita je jedinečné celé číslo, které definuje pořadí pravidel, která se mají zpracovat. Menší celočíselná hodnota označuje vyšší prioritu a tato pravidla se vyhodnocují před pravidly s vyšší celočíselnou hodnotou. Po porovnání pravidla se na požadavek použije odpovídající akce definovaná v pravidle. Po zpracování takové shody se pravidla s nižšími prioritami dále nezpracovávají.

Webová aplikace poskytovaná službou Azure Front Door může mít současně přidruženou jenom jednu zásadu WAF. Můžete ale mít konfiguraci služby Azure Front Door bez přidružených zásad WAF. Pokud existují zásady WAF, replikují se do všech hraničních umístění, aby se zajistily konzistentní zásady zabezpečení po celém světě.

Režimy WAF

Zásady WAF můžete nakonfigurovat tak, aby běžely ve dvou režimech:

- Detekce: Když se WAF spustí v režimu detekce, monitoruje a protokoluje pouze požadavek a odpovídající pravidlo WAF do protokolů WAF. Neprovádí žádné další akce. Diagnostiku protokolování pro Službu Azure Front Door můžete zapnout. Když používáte portál, přejděte do části Diagnostika .

- Prevence: V režimu prevence provede WAF zadanou akci, pokud požadavek odpovídá pravidlu. Pokud se najde shoda, další pravidla s nižší prioritou se nevyhodnocují. Všechny odpovídající požadavky se také protokolují v protokolech WAF.

Akce WAF

Zákazníci WAF si mohou zvolit jednu z akcí k provedení, když požadavek odpovídá podmínkám pravidla:

- Povolit: Požadavek projde přes WAF a předá se na původní server. Tato žádost nemůže blokovat žádná další pravidla s nižší prioritou.

- Blok: Požadavek je zablokovaný a WAF odešle klientovi odpověď, aniž by požadavek přeposlal do zdroje.

- Protokol: Požadavek se zaprotokoluje v protokolech WAF a WAF nadále vyhodnocuje pravidla s nižší prioritou.

- Přesměrování: WAF přesměruje požadavek na zadaný identifikátor URI. Zadaný URI je nastavením na úrovni zásad. Po konfiguraci se na tento identifikátor URI odešlou všechny požadavky, které odpovídají akci Přesměrování .

- Skóre anomálií: Celkové skóre anomálií se při porovnávání pravidla s touto akcí přírůstkově zvýší. Tato výchozí akce je určená pro výchozí sadu pravidel 2.0 nebo novější. Není použitelné pro sadu pravidel Správce botů.

Pravidla WAF

Zásady WAF se můžou skládat ze dvou typů pravidel zabezpečení:

- Vlastní pravidla vytvořená zákazníkem a spravované sady pravidel

- Předkonfigurované sady pravidel spravovaných Azure

Vlastně napsaná pravidla

Ke konfiguraci vlastních pravidel pro WAF použijte následující ovládací prvky:

- Seznam povolených IP adres a seznam blokovaných adres: Přístup k webovým aplikacím můžete řídit na základě seznamu IP adres klienta nebo rozsahů IP adres. Podporují se typy adres IPv4 i IPv6. Tento seznam lze nakonfigurovat tak, aby blokoval nebo povoloval žádosti, ve kterých zdrojová IP adresa odpovídá IP adrese v seznamu.

- Geografické řízení přístupu: Přístup k webovým aplikacím můžete řídit na základě kódu země přidruženého k IP adrese klienta.

- Řízení přístupu na základě parametrů HTTP: Pravidla můžete založit na shodách řetězců v parametrech požadavku HTTP/HTTPS. Mezi příklady patří řetězce dotazů, metody POST args, identifikátor URI požadavku, hlavička požadavku a text požadavku.

- Řízení přístupu založené na metodě požadavku: Pravidla jsou založena na metodě HTTP požadavku. Mezi příklady patří GET, PUT nebo HEAD.

- Omezení velikosti: Pravidla můžete založit na délkách konkrétních částí požadavku, jako je řetězec dotazu, identifikátor URI nebo text požadavku.

- Pravidla omezování rychlosti: Omezení rychlosti omezuje neobvykle vysoký provoz z jakékoli IP adresy klienta. Můžete nakonfigurovat prahovou hodnotu počtu webových požadavků povolených z IP adresy klienta během jedné minuty. Toto pravidlo se liší od vlastního pravidla povolení nebo blokování založeného na seznamu IP adres, které buď povoluje všechny požadavky, nebo blokuje všechny požadavky z IP adresy klienta. Omezení rychlosti se dají kombinovat s jinými podmínkami shody, jako jsou například parametry HTTP(S) pro podrobné řízení rychlosti.

Sady pravidel spravovaných v Azure

Sady pravidel spravovaných Azure poskytují snadný způsob, jak nasadit ochranu před běžnou sadou bezpečnostních hrozeb. Vzhledem k tomu, že Azure tyto sady pravidel spravuje, pravidla se aktualizují podle potřeby, aby se chránila před novými podpisy útoků. Výchozí sada pravidel spravovaná v Azure obsahuje pravidla pro následující kategorie hrozeb:

- Skriptování mezi weby

- Útoky v Javě

- Zahrnutí místních souborů

- Útoky prostřednictvím injektáže PHP

- Vzdálené spuštění příkazu

- Zahrnutí vzdálených souborů

- Fixace relace

- Ochrana před útoky prostřednictvím injektáže SQL.

- Útoky na protokol

Vlastní pravidla se vždy použijí před vyhodnocením pravidel ve výchozí sadě pravidel. Pokud požadavek odpovídá vlastnímu pravidlu, použije se odpovídající akce pravidla. Požadavek se buď zablokuje, nebo se předává na server na pozadí. Nezpracují se žádná jiná vlastní pravidla ani pravidla ve výchozí sadě pravidel. Výchozí sadu pravidel můžete také odebrat ze zásad WAF.

Další informace najdete v tématu Výchozí skupiny pravidel a pravidla firewallu webových aplikací.

Sada pravidel ochrany robota

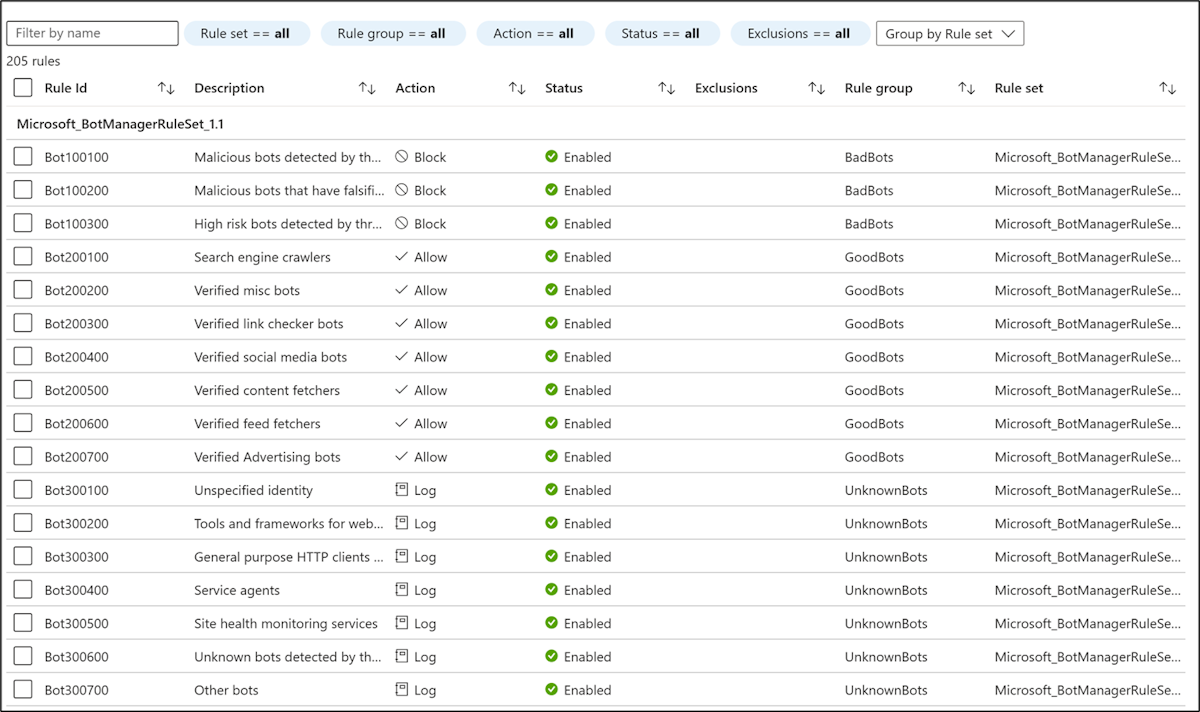

Můžete povolit sadu pravidel ochrany spravovaného robota, abyste mohli provádět vlastní akce na žádostech ze všech kategorií robotů.

Podporují se tři kategorie robotů: Špatné, Dobré a Neznámé. Platforma WAF spravuje a dynamicky aktualizuje podpisy robotů.

- Špatné: Chybní roboti jsou roboti se zlými IP adresami a roboty, kteří falšovali své identity. Mezi chybné roboty patří škodlivé IP adresy, které pocházejí z informačního kanálu Microsoft Threat Intelligence, obsahujícího vysoce spolehlivé indikátory kompromisu IP a reputační zdroje pro IP adresy. Mezi chybné roboty patří také roboti, kteří se identifikují jako dobří roboti, ale jejich IP adresy nepatří legitimním vydavatelům robotů.

- Dobří roboti: Dobří roboti jsou důvěryhodní uživatelské agenty. Dobrá pravidla robota jsou kategorizována do více kategorií, aby poskytovala podrobnou kontrolu nad konfigurací zásad WAF. Mezi tyto kategorie patří ověřené roboty vyhledávacího webu (například Googlebot a Bingbot), ověřené roboty kontroly odkazů, ověřené roboty sociálních médií (například Facebookbot a LinkedInBot), ověřené reklamní roboty, ověřené roboty pro kontrolu obsahu a ověřené různé roboty.

- Neznámé: Neznámé roboty jsou uživatelskí agenti bez dalšího ověření. Mezi neznámé roboty patří také škodlivé IP adresy, které pocházejí z informačního kanálu Microsoft Threat Intelligence se střední spolehlivostí s indikátory kompromitace IP.

Platforma WAF spravuje a dynamicky aktualizuje podpisy robotů. Můžete vytvořit vlastní akce, aby blokovaly, povolovaly, protokolovaly nebo přesměrovávaly různé typy robotů.

Pokud je ochrana robota povolená, příchozí požadavky odpovídající pravidlu robota se zablokují, povolí nebo zaprotokolují na základě nakonfigurované akce. Špatní roboti jsou zablokováni, dobří roboti povoleni a neznámí roboti se ve výchozím nastavení logují. Vlastní akce můžete nastavit tak, aby blokovaly, povolovaly, zaznamenávaly nebo vyžadovaly JavaScript výzvu pro různé typy robotů. K protokolům WAF můžete přistupovat z účtu úložiště, centra událostí, Log Analytics nebo je odeslat do partnerského řešení.

Sada pravidel Bot Manageru 1.1 je k dispozici ve verzi Premium služby Azure Front Door.

Další informace naleznete v části Bot Manager 1.1 služby Azure WAF a výzva JavaScript: Jak se orientovat v terénu hrozeb od robotů.

Konfigurace

Všechny zásady WAF můžete nakonfigurovat a nasadit pomocí webu Azure Portal, rozhraní REST API, šablon Azure Resource Manageru a Azure PowerShellu. Pomocí integrace firewall Manageru můžete také nakonfigurovat a spravovat zásady Azure WAF ve velkém měřítku. Další informace najdete v tématu Použití Azure Firewall Manageru ke správě zásad firewallu webových aplikací Azure.

Sledování

Monitorování WAF ve službě Azure Front Door je integrované se službou Azure Monitor za účelem sledování výstrah a snadného monitorování trendů provozu. Další informace najdete v tématu Monitorování a protokolování služby Azure Web Application Firewall.

Další kroky

- Přečtěte si o Azure Web Application Firewall na Azure Application Gateway.

- Přečtěte si další informace o zabezpečení sítě Azure.