Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

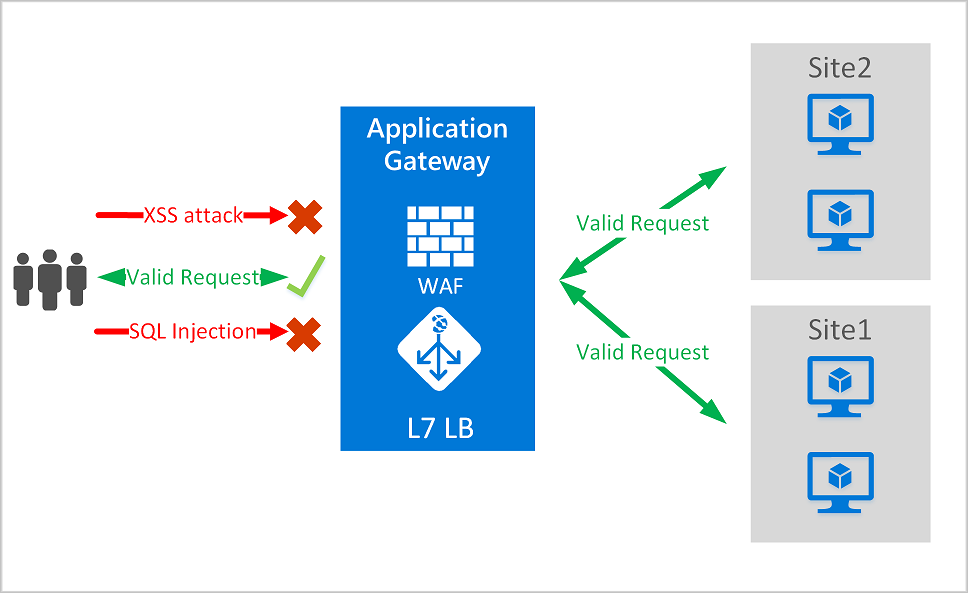

Firewall webových aplikací Azure (WAF) na bráně Azure Application Gateway aktivně chrání vaše webové aplikace před běžnými zneužitími a zranitelnostmi. S tím, jak se webové aplikace stávají častějšími cíli pro škodlivé útoky, tyto útoky často využívají dobře známé chyby zabezpečení, jako je injektáž SQL a skriptování mezi weby.

WAF ve službě Application Gateway je založená na základní sadě pravidel (CRS) z projektu OWASP (Open Web Application Security Project).

Všechny následující funkce WAF existují uvnitř zásad WAF. Můžete vytvořit více zásad a přidružit je ke službě Application Gateway, jednotlivým naslouchacím procesům nebo pravidlům směrování založeným na cestě ve službě Application Gateway. V případě potřeby můžete definovat samostatné zásady pro každou lokalitu za službou Application Gateway. Další informace o zásadách WAF naleznete v Vytvoření zásad Web Application Firewall pro Application Gateway.

Poznámka:

Application Gateway má dvě verze SKU pro WAF: Application Gateway WAF_v1 a WAF_v2. Přidružení zásad WAF se podporují jenom pro skladovou položku služby Application Gateway WAF_v2.

Application Gateway funguje jako kontroler doručování aplikací (ADC). Nabízí ukončení protokolu TLS (Transport Layer Security), dříve označovaného jako SSL (Secure Sockets Layer), vazbu relace na základě souborů cookie, rozdělování zatížení metodou round-robin, směrování na základě obsahu, schopnost hostovat více webových stránek a vylepšení zabezpečení.

Application Gateway vylepšuje zabezpečení prostřednictvím správy zásad TLS a kompletní podpory protokolu TLS. Integrací WAF do služby Application Gateway posiluje zabezpečení aplikací. Tato kombinace aktivně chrání vaše webové aplikace před běžnými ohroženími zabezpečení a nabízí centrálně spravovatelné a snadno konfigurovatelné umístění.

Zaměstnanecké výhody

Tato část popisuje základní výhody, které WAF ve službě Application Gateway poskytuje.

Ochrana

Chraňte své webové aplikace před ohroženími zabezpečení webu a útoky beze změny back-endového kódu.

Chraňte více webových aplikací najednou. Instance služby Application Gateway může hostovat až 40 webů chráněných bránou firewall webových aplikací.

Vytvořte vlastní zásady WAF pro různé webové stránky prostřednictvím stejného WAF.

Chraňte své webové aplikace před škodlivými roboty pomocí sady pravidel reputace IP adres.

Chraňte svou aplikaci před útoky DDoS. Další informace naleznete v tématu Ochrana před útoky DDoS aplikace.

Sledování

Monitorujte útoky na webové aplikace pomocí protokolu WAF v reálném čase. Protokol je integrovaný se službou Azure Monitor ke sledování výstrah WAF a snadnému monitorování trendů.

WAF služby Application Gateway je integrovaný s Microsoft Defender for Cloud. Defender for Cloud poskytuje centrální přehled o stavu zabezpečení všech vašich prostředků Azure, hybridních a multicloudových prostředků.

Přizpůsobení

Upravte pravidla WAF a skupiny pravidel tak, aby vyhovovaly požadavkům vaší aplikace a eliminovaly falešně pozitivní výsledky.

Pro každou lokalitu chráněnou vaším WAF přidružte zásady WAF, aby bylo možné použít specifickou konfiguraci pro lokalitu.

Vytvoření vlastních pravidel pro potřeby vaší aplikace

Funkce

- Ochrana proti injektáži SQL

- Ochrana proti skriptování mezi weby

- Ochrana před jinými běžnými webovými útoky, jako jsou injektáž příkazů, pašování požadavků HTTP, rozdělení odpovědí HTTP a vzdálené zahrnutí souborů.

- Ochrana proti porušením protokolu HTTP.

- Ochrana před anomáliemi protokolu HTTP, jako jsou chybějící hlavičky hostitele, uživatelského agenta a přijímací hlavičky.

- Ochrana před roboty a skenery.

- Detekce běžných chyb konfigurace aplikací (například Apache a IIS)

- Konfigurovatelné limity velikosti požadavků s dolními a horními hranicemi

- Seznamy vyloučení umožňují vynechat určité atributy požadavků z vyhodnocení WAF. Běžným příkladem jsou tokeny vložené službou Active Directory, které se používají pro pole ověřování nebo hesla.

- Vytvořte vlastní pravidla tak, aby vyhovovala konkrétním potřebám vašich aplikací.

- Geograficky filtrujte provoz tak, aby určité země nebo oblasti povolovaly nebo blokovaly přístup k vašim aplikacím.

- Chraňte své aplikace před roboty pomocí sady pravidel pro zmírnění rizik robotů.

- Kontrola JSON a XML v textu požadavku

Zásady a pravidla WAF

Pokud chcete povolit firewall webových aplikací ve službě Application Gateway, musíte vytvořit zásadu WAF. Tato zásada je místo, kde existují všechna spravovaná pravidla, vlastní pravidla, vyloučení a další vlastní nastavení, jako je limit nahrávání souborů.

Můžete nakonfigurovat zásadu WAF a tuto zásadu přidružit k jedné nebo více aplikačním branám pro ochranu. Zásady WAF se skládají ze dvou typů pravidel zabezpečení:

Vlastní pravidla, která vytvoříte

Spravované sady pravidel, které jsou kolekcí předkonfigurované sady pravidel spravovaných Azure

Pokud existují obě, vlastní pravidla se zpracovávají před zpracováním pravidel ve spravované sadě pravidel. Pravidlo je tvořeno podmínkou shody, prioritou a akcí. Podporované typy akcí jsou: ALLOW, BLOCK a LOG. Pomocí kombinace spravovaných a vlastních pravidel můžete vytvořit plně přizpůsobené zásady, které vyhovují vašim konkrétním požadavkům na ochranu aplikací.

Pravidla v rámci zásady se zpracovávají v pořadí priority. Priorita je jedinečné celé číslo, které definuje pořadí pravidel, která se mají zpracovat. Menší celočíselná hodnota označuje vyšší prioritu a tato pravidla se vyhodnocují před pravidly s vyšší celočíselnou hodnotou. Jakmile se pravidlo shoduje, použije se odpovídající akce definovaná v pravidle na požadavek. Jakmile se taková shoda zpracuje, pravidla s nižšími prioritami nejsou dále zpracovávána.

Webová aplikace poskytovaná službou Application Gateway může mít přidruženou zásadu WAF na globální úrovni, na úrovni jednotlivých webů nebo na úrovni identifikátoru URI.

Základní sady pravidel

Application Gateway podporuje více sad pravidel, včetně CRS 3.2, CRS 3.1 a CRS 3.0. Tato pravidla chrání vaše webové aplikace před škodlivými aktivitami. Další informace naleznete v tématu Skupiny pravidel a pravidla DRS a CRS ve službě Firewall webových aplikací.

Vlastní pravidla

Application Gateway také podporuje vlastní pravidla. Pomocí vlastních nastavení můžete vytvořit pravidla, která se vyhodnocují pro každý požadavek procházející WAF. Tato pravidla mají vyšší prioritu než ostatní pravidla ve spravovaných sadách pravidel. Pokud je splněna sada podmínek, provede se akce, která povolí nebo zablokuje. Další informace o vlastních pravidlech najdete v tématu Vlastní pravidla pro službu Application Gateway.

Operátor geomatch je nyní dostupný pro přizpůsobené pravidla. Další informace najdete v tématu Vlastní pravidla Geomatch .

Sada pravidel ochrany robota

Můžete povolit sadu pravidel ochrany spravovaného robota, abyste mohli provádět vlastní akce na žádostech ze všech kategorií robotů.

Podporují se tři kategorie robotů:

Špatné

Chybní roboti jsou roboti se zlými IP adresami a roboty, kteří zfalšovali své identity. Mezi chybné roboty patří škodlivé IP adresy, které pocházejí z informačního kanálu Microsoft Threat Intelligence, obsahujícího vysoce spolehlivé indikátory kompromisu IP a reputační zdroje pro IP adresy. Mezi chybné roboty patří také roboti, kteří se identifikují jako dobří roboti, ale jejich IP adresy nepatří legitimním vydavatelům robotů.

Dobrý

Důvěryhodní agenti uživatelů jsou dobrými roboty. Dobrá pravidla robota jsou kategorizována do více kategorií, aby poskytovala podrobnou kontrolu nad konfigurací zásad WAF. Mezi tyto kategorie patří:

- ověřené roboty vyhledávacího webu (například Googlebot a Bingbot)

- Ověření robotů kontroly odkazů

- ověřené roboty sociálních médií (například Facebookbot a LinkedInBot)

- ověřené reklamní roboty

- Ověření roboti na kontrolu obsahu

- ověření různých robotů

Neznámý

Neznámí roboti jsou uživatelskí agenti bez dalšího ověření. Mezi neznámé roboty patří také škodlivé IP adresy, které pocházejí z informačního kanálu Microsoft Threat Intelligence s průměrnou mírou jistoty indikátorů kompromitace IP.

Platforma WAF aktivně spravuje a dynamicky aktualizuje podpisy robota.

Když je povolená ochrana robota, blokuje, povoluje nebo protokoluje příchozí požadavky, které odpovídají pravidlu robota na základě nakonfigurované akce. Blokuje škodlivé roboty, umožňuje ve výchozím nastavení ověřené prohledávací moduly vyhledávacího webu, blokuje neznámé prohledávací moduly a protokoluje neznámé roboty. Vlastní akce můžete nastavit tak, aby blokovaly, povolovaly nebo protokolovaly různé typy robotů.

K protokolům WAF můžete přistupovat z účtu úložiště, centra událostí, analýz protokolů nebo poslat protokoly do partnerského řešení.

Další informace o ochraně robotů služby Application Gateway najdete v tématu Firewall webových aplikací v ochraně robota služby Application Gateway.

Režimy WAF

WAF v Application Gateway lze nakonfigurovat, aby fungoval v jednom ze dvou následujících režimů:

- Režim detekce: Monitoruje a protokoluje všechna upozornění na hrozby. Diagnostiku protokolování pro Application Gateway zapnete v části Diagnostika. Musíte se také ujistit, že je vybraný a zapnutý protokol WAF. Firewall webových aplikací neblokuje příchozí požadavky, když pracuje v režimu detekce.

- Režim prevence: Blokuje narušení a útoky, které pravidla detekují. Útočník obdrží výjimku "403 zakázáno" a připojení je ukončeno. Režim prevence zaznamenává takové útoky v protokolech WAF.

Poznámka:

Doporučujeme spustit nově nasazený WAF v režimu detekce po krátkou dobu v produkčním prostředí. Tím získáte možnost získat protokoly brány firewall a před přechodem do režimu prevence aktualizovat všechny výjimky nebo vlastní pravidla . Pomáhá také snížit výskyt neočekávaného blokovaného provozu.

Motor WAF

Modul firewallu webových aplikací (WAF) je komponenta, která kontroluje provoz a zjišťuje, jestli požadavek obsahuje podpis označující potenciální útok. Když používáte CRS 3.2 nebo novější, spustí firewall webových aplikací nový modul WAF, který poskytuje vyšší výkon a vylepšenou sadu funkcí. Pokud používáte starší verze CRS, vaše WAF běží na starším modulu. Nové funkce jsou dostupné jenom na novém modulu Azure WAF.

Akce WAF

Můžete zvolit, která akce se spustí, když požadavek odpovídá podmínce pravidla. Podporují se následující akce:

- Povolit: Požadavek prochází WAF a předává se do backendu. Tato žádost nemůže blokovat žádná další pravidla s nižší prioritou. Akce povolit se vztahují jenom na sadu pravidel Bot Manageru a neplatí pro základní sadu pravidel.

- Blok: Požadavek je zablokovaný a WAF odešle klientovi odpověď bez přesměrování požadavku na back-end.

- Protokol: Požadavek se zaprotokoluje v protokolech WAF a WAF nadále vyhodnocuje pravidla s nižší prioritou.

- Skóre anomálií: Výchozí akce pro sadu pravidel CRS, kde se při porovnávání pravidla s touto akcí zvýší celkové skóre anomálií. Bodování anomálií se nevztahuje na sadu pravidel Bot Manageru.

Režim bodování anomálií

OWASP má dva režimy pro rozhodování, jestli se má blokovat provoz: tradiční režim a režim bodování anomálií.

V tradičním režimu se provoz, který odpovídá jakémukoli pravidlu, považuje za nezávislý na všech ostatních shodách pravidel. Tento režim je snadno pochopitelný. Nedostatek informací o tom, kolik pravidel odpovídá konkrétnímu požadavku, je ale omezení. Proto byl zaveden režim bodování anomálií. Jedná se o výchozí nastavení pro OWASP 3.x.

V režimu bodování anomálií se provoz odpovídající jakémukoli pravidlu okamžitě nezablokuje, když je brána firewall v režimu prevence. Pravidla mají určitou závažnost: kritické, chybové, upozornění nebo upozornění. Tato závažnost ovlivňuje číselnou hodnotu požadavku, která se nazývá Skóre anomálií. Například jedno pravidlo upozornění přispívá ke skóre 3. Jedna shoda kritických pravidel přispívá 5 body.

| Závažnost | Hodnota |

|---|---|

| Kritické | 5 |

| Chyba | 4 |

| Varování | 3 |

| Upozornění: | 2 |

Pro skóre anomálií je prahová hodnota 5, která blokuje provoz. Jedna shoda kritických pravidel tedy stačí, aby WAF služby Application Gateway zablokovala požadavek v režimu prevence. Ale jedno pravidlo upozornění pouze zvyšuje skóre anomálií o 3, což samo o sobě nestačí k blokování provozu.

Poznámka:

Zpráva, která se zaprotokoluje, když pravidlo WAF odpovídá provozu, obsahuje hodnotu akce "Spárováno". Pokud je celkové skóre anomálií všech odpovídajících pravidel 5 nebo vyšší a zásada WAF běží v režimu prevence, požadavek aktivuje povinné pravidlo anomálií s hodnotou akce Blokováno a požadavek se zastaví. Pokud je však zásada WAF spuštěná v režimu detekce, požadavek aktivuje hodnotu akce Zjištěna a požadavek se zaprotokoluje a předá back-endu. Další informace najdete v tématu Řešení potíží s firewallem webových aplikací (WAF) pro Azure Application Gateway.

Konfigurace

Všechny zásady WAF můžete nakonfigurovat a nasadit pomocí webu Azure Portal, rozhraní REST API, šablon Azure Resource Manageru a Azure PowerShellu. Pomocí integrace firewall Manageru můžete také nakonfigurovat a spravovat zásady Azure WAF ve velkém měřítku. Další informace najdete v tématu Konfigurace zásad WAF pomocí Azure Firewall Manageru.

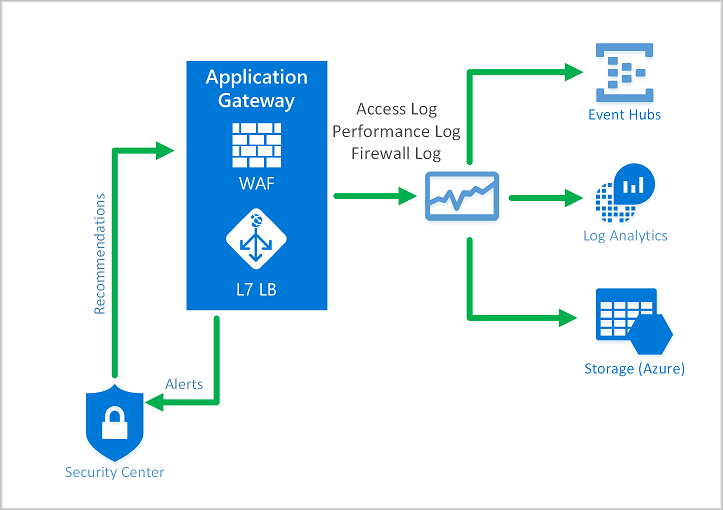

Monitorování WAF

Monitorování stavu aplikační brány je důležité a dá se dosáhnout integrací vašeho WAF a aplikací, které chrání, s Microsoft Defender pro Cloud, Azure Monitorem a protokoly Azure Monitoru.

Azure Monitor

Protokoly služby Application Gateway jsou integrované se službou Azure Monitor a umožňují sledovat diagnostické informace, včetně upozornění a protokolů WAF. K této funkci se dostanete na kartě Diagnostika prostředku služby Application Gateway na webu Azure Portal nebo přímo prostřednictvím služby Azure Monitor. Další informace o povolení protokolů najdete v tématu Diagnostické protokoly pro službu Application Gateway.

Microsoft Defender for Cloud

Defender for Cloud pomáhá předcházet hrozbám, zjišťovat je a reagovat na ně. Poskytuje lepší přehled o zabezpečení vašich prostředků Azure a kontrolu nad nimi. Application Gateway je integrovaná s defenderem pro cloud. Defender for Cloud kontroluje vaše prostředí a zjišťuje nechráněné webové aplikace. Může doporučit WAF služby Application Gateway pro ochranu těchto ohrožených prostředků. Brány firewall vytvoříte přímo z Defenderu pro cloud. Tyto instance WAF jsou integrované s defenderem pro cloud. Odesílají výstrahy a informace o zdraví do Defender for Cloud pro reportování.

Microsoft Sentinel

Microsoft Sentinel je škálovatelné, nativní cloudové řešení, správa událostí zabezpečení (SIEM) a řešení automatické orchestrace zabezpečení (SOAR). Microsoft Sentinel poskytuje inteligentní analýzy zabezpečení a analýzu hrozeb v celém podniku a poskytuje jediné řešení pro detekci výstrah, viditelnost hrozeb, proaktivní proaktivní vyhledávání a reakci na hrozby.

S vestavěným sešitem událostí brány firewall služby Azure WAF můžete získat přehled o bezpečnostních událostech na vašem WAF, včetně událostí, spárovaných a blokovaných pravidel a všech ostatních protokolovaných aktivit brány firewall.

Sešit Azure Monitoru pro WAF

Sešit Azure Monitoru pro WAF umožňuje vlastní vizualizaci událostí WAF relevantních pro zabezpečení napříč několika filtrovatelnými panely. Funguje se všemi typy WAF, včetně služby Application Gateway, Front Door a CDN, a dá se filtrovat na základě typu WAF nebo konkrétní instance WAF. Importujte prostřednictvím šablony ARM nebo šablony galerie. Chcete-li nasadit tento sešit, viz sešit WAF.

Logování

WaF služby Application Gateway poskytuje podrobné hlášení o každé hrozbě, kterou detekuje. Protokolování je integrované s protokoly diagnostiky Azure. Výstrahy se zaznamenávají ve formátu JSON. Tyto protokoly je možné integrovat s protokoly služby Azure Monitor.

{

"resourceId": "/SUBSCRIPTIONS/{subscriptionId}/RESOURCEGROUPS/{resourceGroupId}/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/{appGatewayName}",

"operationName": "ApplicationGatewayFirewall",

"time": "2017-03-20T15:52:09.1494499Z",

"category": "ApplicationGatewayFirewallLog",

"properties": {

{

"instanceId": "ApplicationGatewayRole_IN_0",

"clientIp": "203.0.113.145",

"clientPort": "0",

"requestUri": "/",

"ruleSetType": "OWASP",

"ruleSetVersion": "3.0",

"ruleId": "920350",

"ruleGroup": "920-PROTOCOL-ENFORCEMENT",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \"^[\\\\d.:]+$\" at REQUEST_HEADERS:Host ....",

"data": "127.0.0.1",

"file": "rules/REQUEST-920-PROTOCOL-ENFORCEMENT.conf",

"line": "791"

},

"hostname": "127.0.0.1",

"transactionId": "16861477007022634343"

"policyId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/drewRG/providers/Microsoft.Network/ApplicationGatewayWebApplicationFirewallPolicies/globalWafPolicy",

"policyScope": "Global",

"policyScopeName": " Global "

}

}

}

Ceny SKU WAF pro službu Application Gateway

Cenové modely se liší pro SKU WAF_v1 a WAF_v2. Další informace najdete v cenách služby Application Gateway.

Co je nového

Informace o novinkách ve službě Azure Web Application Firewall najdete v aktualizacích Azure.

Související obsah

- Další informace o spravovaných pravidlech WAF

- Další informace o vlastních pravidlech

- Další informace o firewallu webových aplikací ve službě Azure Front Door

- Další informace o zabezpečení sítě Azure