Automatizované zjišťování a odezva pro Azure WAF s Microsoft Sentinelem

Útočníci se zlými úmysly stále častěji cílí na webové aplikace tím, že zneužívají běžně známá ohrožení zabezpečení, jako je injektáž SQL a skriptování mezi weby. Prevence těchto útoků v kódu aplikace představuje výzvu, která vyžaduje pečlivou údržbu, opravy a monitorování v několika vrstvách topologie aplikace. Řešení firewallu webových aplikací (WAF) může rychleji reagovat na bezpečnostní hrozbu tím, že centrálně opraví známé ohrožení zabezpečení místo zabezpečení jednotlivých webových aplikací. Azure Web Application Firewall (WAF) je cloudová nativní služba, která chrání webové aplikace před běžnými technikami hackingu webu. Tuto službu můžete nasadit během několika minut, abyste získali úplný přehled o provozu webové aplikace a blokovali škodlivé webové útoky.

Integrace Azure WAF se službou Microsoft Sentinel (cloudově nativní řešení SIEM/SOAR) pro automatizované zjišťování a reakci na hrozby, incidenty nebo výstrahy je přidanou výhodou a snižuje ruční zásah potřebný k aktualizaci zásad WAF.

V tomto článku se dozvíte o šablonách detekce WAF ve službě Sentinel, nasazení playbooku a konfiguraci detekce a odezvy ve službě Sentinel pomocí těchto šablon a playbooku.

Předpoklady

- Pokud ještě nemáte předplatné Azure, vytvořte si napřed bezplatný účet.

- Nasazení služby Azure Front Door s přidruženými zásadami WAF Další informace najdete v tématu Rychlý start: Vytvoření služby Front Door Standard/Premium pomocí šablony ARM a kurz: Vytvoření zásad WAF ve službě Azure Front Door pomocí webu Azure Portal.

- Služba Azure Front Door nakonfigurovaná tak, aby zaznamenávala protokoly v pracovním prostoru služby Log Analytics. Další informace najdete v tématu Konfigurace protokolů služby Azure Front Door.

Nasazení playbooku

Z šablony na GitHubu nainstalujete playbook Sentinel s názvem Block-IPAzureWAF . Tento playbook se spouští v reakci na incidenty WAF. Cílem je vytvořit nebo upravit vlastní pravidlo v zásadách WAF tak, aby blokovaly požadavky z určité IP adresy. Toho se dosahuje pomocí rozhraní Azure REST API.

Playbook nainstalujete ze šablony na GitHubu.

- Přejděte do úložiště GitHub a výběrem možnosti Nasadit do Azure šablonu spusťte.

- Vyplňte požadované parametry. ID služby Front Door můžete získat z webu Azure Portal. ID služby Front Door je ID prostředku služby Front Door.

- Vyberte Zkontrolovat a vytvořit a pak Vytvořit.

Autorizace připojení rozhraní API

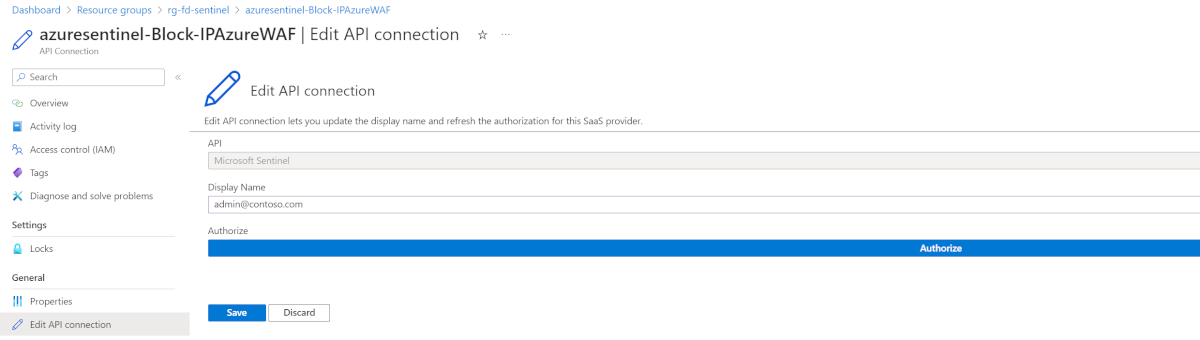

V rámci tohoto nasazení se vytvoří připojení rozhraní API s názvem azuresentinel-Block-IPAzureWAF . Musíte ho autorizovat pomocí svého ID Azure, aby playbook mohl provádět změny zásad WAF.

- Na webu Azure Portal vyberte připojení rozhraní API azuresentinel-Block-IPAzureWAF .

- Vyberte Upravit připojení rozhraní API.

- V části Zobrazovaný název zadejte své ID Azure.

- Vyberte Autorizovat.

- Zvolte Uložit.

Konfigurace přiřazení role Přispěvatel

Playbook musí mít potřebná oprávnění k dotazování a úpravě stávajících zásad WAF prostřednictvím rozhraní REST API. Playbook můžete přiřadit spravovanou identitu přiřazenou systémem s oprávněními přispěvatele k prostředku služby Front Door spolu s přidruženými zásadami WAF. Oprávnění můžete přiřadit pouze v případě, že má váš účet přiřazenou roli Vlastník nebo Uživatelský přístup Správa istrator k podkladovému prostředku.

Můžete to provést pomocí oddílu IAM v příslušném zdroji přidáním nového přiřazení role k tomuto playbooku.

- Na webu Azure Portal vyberte prostředek služby Front Door.

- V levém podokně vyberte Řízení přístupu (IAM).

- Vyberte Přiřazení rolí.

- Vyberte Přidat a potom přidat přiřazení role.

- Vyberte role privilegovaného správce.

- Vyberte Přispěvatel a pak vyberte Další.

- Vyberte Vybrat členy.

- Vyhledejte Block-IPAzureWAF a vyberte ho. Pro tento playbook může existovat více položek. Ten, který jste nedávno přidali, je obvykle poslední v seznamu.

- Vyberte Block-IPAzureWAF a vyberte Vybrat.

- Vyberte Zkontrolovat + přiřadit.

Tento postup opakujte pro prostředek zásad WAF.

Přidání Služby Microsoft Sentinel do pracovního prostoru

- Na webu Azure Portal vyhledejte a otevřete Microsoft Sentinel.

- Vyberte Vytvořit.

- Vyberte svůj pracovní prostor a pak vyberte Přidat.

Konfigurace přiřazení role Přispěvatel aplikace logiky

Váš účet musí mít oprávnění vlastníka pro libovolnou skupinu prostředků, ke které chcete udělit oprávnění služby Microsoft Sentinel, a v libovolné skupině prostředků obsahující playbooky, které chcete spustit, musíte mít roli Přispěvatel aplikací logiky.

- Na webu Azure Portal vyberte skupinu prostředků, která obsahuje playbook.

- V levém podokně vyberte Řízení přístupu (IAM).

- Vyberte Přiřazení rolí.

- Vyberte Přidat a potom přidat přiřazení role.

- Vyberte hledat přispěvatele aplikace logiky, vyberte ji a pak vyberte Další.

- Vyberte Vybrat členy.

- Vyhledejte svůj účet a vyberte ho.

- Vyberte Vybrat.

- Vyberte Další.

- Vyberte Zkontrolovat + přiřadit.

Konfigurace detekce a odpovědi

Ve službě Sentinel pro Azure WAF existují šablony dotazů detekce pro útoky SQLi a XSS. Tyto šablony si můžete stáhnout z centra obsahu. Pomocí těchto šablon můžete vytvořit analytická pravidla, která v protokolech WAF detekují konkrétní typ vzorů útoku, a dále analytika zabezpečení upozorní vytvořením incidentu. Část automatizace těchto pravidel vám může pomoct reagovat na tento incident tím, že zablokuje zdrojová IP adresa útočníka v zásadách WAF, která následně zastaví následné útoky předem z těchto zdrojových IP adres. Microsoft neustále pracuje na zahrnutí dalších šablon detekce pro další scénáře detekce a reakce.

Instalace šablon

- V Microsoft Sentinelu v části Konfigurace v levém podokně vyberte Analýza.

- V horní části stránky vyberte Další obsah v centru obsahu.

- Vyhledejte Bránu firewall webových aplikací Azure, vyberte ji a pak vyberte Nainstalovat.

Vytvoření analytického pravidla

V Microsoft Sentinelu v části Konfigurace v levém podokně vyberte Analýza.

Vyberte šablony pravidel. Zobrazení šablon může několik minut trvat.

Vyberte šablonu detekce FRONT Door Premium WAF – SQLi.

V pravém podokně vyberte Vytvořit pravidlo.

Přijměte všechny výchozí hodnoty a pokračujte do automatizované odpovědi. Tato nastavení můžete později upravit, abyste pravidlo přizpůsobili.

Tip

Pokud se v dotazu pravidla zobrazí chyba, může to být proto, že v pracovním prostoru nemáte žádné protokoly WAF. Některé protokoly můžete vygenerovat odesláním testovacího provozu do webové aplikace. Můžete například simulovat útok SQLi odesláním požadavku takto:

http://x.x.x.x/?text1=%27OR%27%27=%27. Nahraďtex.x.x.xadresou URL služby Front Door.Na stránce Automatizovaná odpověď vyberte Přidat nový.

Na stránce Vytvořit nové pravidlo automatizace zadejte název pravidla.

V části Aktivační událost vyberte Při vytvoření výstrahy.

V části Akce vyberte Spravovat oprávnění playbooku.

Na stránce Spravovat oprávnění vyberte skupinu prostředků a vyberte Použít.

Zpět na stránce Vytvořit nové pravidlo automatizace v části Akce vyberte playbook Block-IPAzureWAF z rozevíracího seznamu.

Vyberte Použít.

Vyberte Další: Zkontrolovat a vytvořit.

Zvolte Uložit.

Jakmile se analytické pravidlo vytvoří s příslušnými nastaveními pravidel automatizace, jste teď připraveni na detekci a odpověď. Během útoku dojde k následujícímu toku událostí:

- Azure WAF protokoluje provoz, když se útočník pokusí cílit na jednu z webových aplikací za ním. Sentinel pak tyto protokoly ingestuje.

- Pravidlo analýzy/detekce, které jste nakonfigurovali, zjistí vzor pro tento útok a vygeneruje incident, který analytika upozorní.

- Pravidlo automatizace, které je součástí analytického pravidla, aktivuje příslušný playbook, který jste nakonfigurovali dříve.

- Playbook vytvoří vlastní pravidlo s názvem SentinelBlockIP v příslušných zásadách WAF, které zahrnuje zdrojovou IP adresu útočníka.

- WAF blokuje následné pokusy o útok a pokud se útočník pokusí použít jinou zdrojnou IP adresu, připojí k pravidlu blokování odpovídající zdrojová IP adresa.

Důležitým bodem je to, že azure WAF ve výchozím nastavení blokuje všechny škodlivé webové útoky pomocí základní sady pravidel modulu Azure WAF. Tato automatizovaná konfigurace detekce a odpovědi ale dále vylepšuje zabezpečení úpravou nebo přidáním nových vlastních pravidel blokování pro zásady Azure WAF pro příslušné zdrojové IP adresy. Tím se zajistí, že se provoz z těchto zdrojových IP adres zablokuje, než se dokonce dostane do sady pravidel stroje Azure WAF.