Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Pokud firewall webových aplikací (WAF) blokuje požadavky, které by měly být povolené, můžete provést několik kroků.

Začněte kontrolou přehledu WAF a dokumentace ke konfiguraci WAF a ujistěte se, že je povolené monitorování WAF . Tyto články vysvětlují, jak WAF funguje, jak fungují sady pravidel a jak získat přístup k protokolům WAF.

Sady pravidel OWASP jsou navržené tak, aby byly přísné a aby byly vyladěné tak, aby vyhovovaly konkrétním potřebám aplikace nebo organizace pomocí WAF. V mnoha případech je zcela normální a očekává se, že vytvoříte vyloučení, vlastní pravidla a dokonce zakážete pravidla, která můžou způsobovat problémy nebo falešně pozitivní výsledky. Zásady pro jednotlivé weby a identifikátory URI umožňují, aby tyto změny ovlivnily pouze konkrétní weby a identifikátory URI. Změny by tedy neměly mít vliv na jiné weby, které nemusí narazit na stejné problémy.

Vysvětlení protokolů WAF

Účelem protokolů WAF je ukázat každý požadavek, který WAF odpovídá nebo blokuje. Jedná se o registr všech vyhodnocených požadavků, které jsou spárované nebo blokované. Pokud si všimnete, že WAF blokuje požadavek, který by neměl — "false positive" — několik věcí, které můžete udělat. Nejprve zpřesněte a najděte konkrétní požadavek. Prozkoumejte protokoly a vyhledejte konkrétní identifikátor URI, časové razítko nebo ID transakce požadavku. Jakmile najdete přidružené položky protokolu, můžete začít řešit případné falešně pozitivní výsledky.

Například řekněme, že máte legitimní provoz obsahující řetězec 1=1, který chcete propustit přes WAF. Pokud zkusíte požadavek, WAF zablokuje provoz, který obsahuje váš 1=1 řetězec v libovolném parametru nebo poli. Jedná se o řetězec, který je často přidružený k útoku prostřednictvím injektáže SQL. Můžete si projít protokoly a zobrazit časové razítko požadavku a pravidla, která blokovala nebo odpovídala.

V následujícím příkladu vidíte, že se během stejného požadavku aktivují čtyři pravidla (pomocí pole TransactionId). První říká, že se shoduje, protože uživatel pro požadavek použil číselnou adresu URL/IP adresu, což zvyšuje skóre anomálií o tři, protože se jedná o upozornění. Další pravidlo, které odpovídá, je 942130, což je pravidlo, které hledáte. Můžete vidět 1=1 v poli details.data. Tím se skóre anomálií opět zvýší o tři body, protože se jedná také o varování. Obecně platí, že každé pravidlo, které má akci Shodné, zvýší skóre anomálií a v tomto okamžiku by skóre anomálií bylo šest. Další informace naleznete v tématu Režim bodování anomálií.

Poslední dvě položky protokolu ukazují, že požadavek byl zablokován, protože skóre anomálií bylo dostatečně vysoké. Tyto položky mají jinou činnost než ostatní dvě. Ukážou, že žádost skutečně zablokovali . Tato pravidla jsou povinná a není možné je zakázat. Nemělo by být považováno za pravidla, ale spíše jako základní infrastrukturu interních součástí WAF.

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "920350",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

"data": "40.90.218.160",

"file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

"line": "791"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "942130",

"message": "SQL Injection Attack: SQL Tautology Detected.",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

"data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

"file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

"line": "554"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

"data": "",

"file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

"line": "57"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

"data": "",

"file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

"line": "73"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

Oprava falešně pozitivních výsledků

S informacemi o tom, že pravidlo 942130 odpovídá řetězci 1=1, můžete udělat několik kroků, abyste zabránili blokování vašeho provozu:

Použijte seznam vyloučení. Další informace o seznamech vyloučení najdete v tématu Seznamy vyloučení WAF.

Zakažte pravidlo.

Použití seznamu vyloučení

Pokud chcete informované rozhodnutí o zpracování falešně pozitivních výsledků, je důležité se seznámit s technologiemi, které vaše aplikace používá. Řekněme například, že ve vašem zásobníku technologií není SQL server a v souvislosti s těmito pravidly dostáváte falešné pozitivní nálezy. Zakázání těchto pravidel nemusí nutně oslabit vaše zabezpečení.

Jednou z výhod použití seznamu vyloučení je, že je zakázána pouze konkrétní část požadavku. To ale znamená, že konkrétní vyloučení se vztahuje na veškerý provoz procházející přes WAF, protože se jedná o globální nastavení. Může to například vést k problému, pokud je 1=1 platným požadavkem v těle určité aplikace, ale ne pro jiné. Další výhodou je, že si můžete vybrat mezi textem, hlavičkami požadavku a soubory cookie, které se mají vyloučit, pokud je splněna určitá podmínka, než vyloučit celý požadavek.

Občas existují případy, kdy se konkrétní parametry předávají do WAF způsobem, který nemusí být intuitivní. Existuje například token, který se předá při ověřování pomocí ID Microsoft Entra.

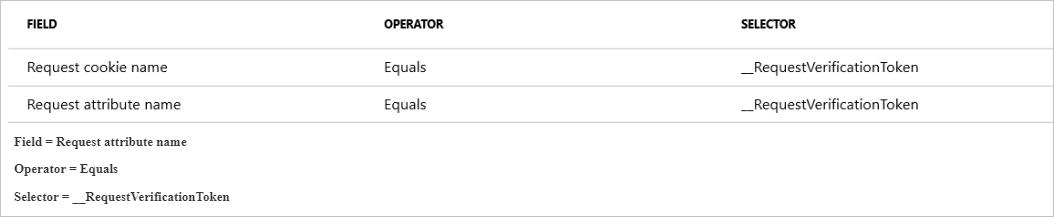

__RequestVerificationToken se obvykle předává jako soubor cookie požadavku. V některých případech však jsou soubory cookie zakázány, tento token se také předává jako atribut požadavku nebo arg. Pokud k tomu dojde, musíte zajistit, aby byl __RequestVerificationToken také přidán do seznamu vyloučení jako název atributu Request.

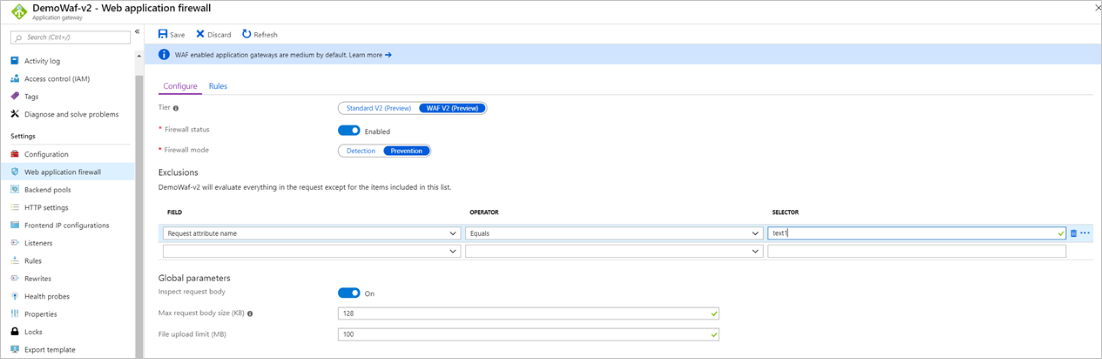

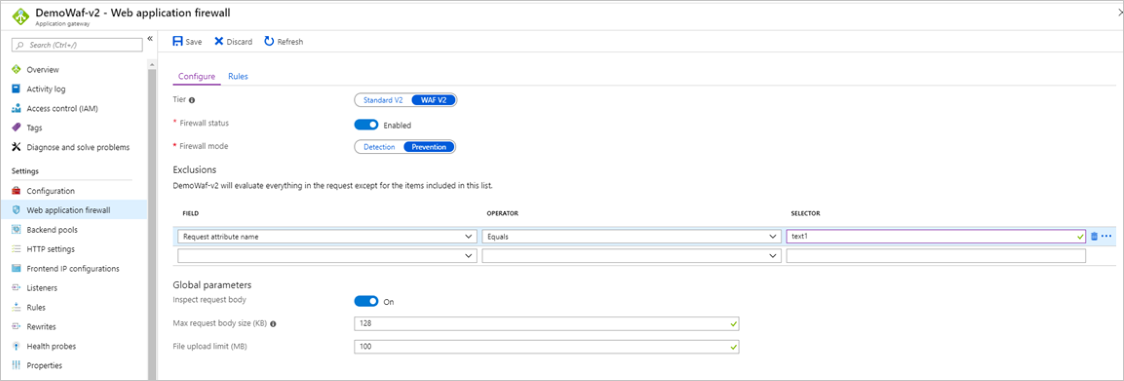

V tomto příkladu chcete vyloučit název atributu Request, který se rovná textu1. To je zřejmé, protože v protokolech brány firewall vidíte název atributu: data: Spárovaná data: 1=1 nalezená v ARGS:text1: 1=1. Atribut je text1. Tento název atributu najdete také několika dalšími způsoby, viz Vyhledání názvů atributů požadavku.

Vyloučení pro WAF ve službě Application Gateway můžete vytvořit na různých úrovních rozsahu. Další informace naleznete v tématu Seznamy vyloučení pro webový aplikační firewall.

Zakázání pravidel

Dalším způsobem, jak obejít falešně pozitivní výsledek, je zakázat pravidlo, které odpovídalo vstupu, který waF považoval za škodlivý. Vzhledem k tomu, že jste parsovali protokoly WAF a zúžili jste pravidlo na 942130, můžete ho zakázat na webu Azure Portal. Viz Přizpůsobení pravidel firewallu webových aplikací prostřednictvím webu Azure Portal.

Jednou z výhod zakázání pravidla je, že pokud víte, že veškerý provoz, který obsahuje určitou podmínku, která je normálně blokovaná, je platný provoz, můžete toto pravidlo zakázat pro celý WAF. Pokud se ale jedná pouze o platný provoz v konkrétním případě použití, otevřete ohrožení zabezpečení tím, že zakážete toto pravidlo pro celý WAF, protože se jedná o globální nastavení.

Pokud chcete použít Azure PowerShell, přečtěte si téma Přizpůsobení pravidel firewallu webových aplikací prostřednictvím PowerShellu. Pokud chcete použít Azure CLI, přečtěte si téma Přizpůsobení pravidel firewallu webových aplikací prostřednictvím Azure CLI.

Záznam souborů HAR

K zaznamenání souborů HTTP Archive (HAR) můžete použít prohlížeč nebo externí nástroj, jako je Fiddler. Soubory HAR obsahují informace o požadavcích a odpovědích, které prohlížeč provede při načítání webové stránky. Tyto informace můžou být užitečné při řešení potíží s WAF.

Návod

Při kontaktování podpory je vhodné připravit soubor HAR. Tým podpory může k diagnostice problému použít soubor HAR.

Pokud chcete nahrát a uložit soubor HAR v Microsoft Edgi, postupujte takto:

Stisknutím kláves F12 nebo Ctrl+Shift+I spusťte vývojářské nástroje Edge. Nástroje můžete spustit také z nabídky panelu nástrojů v části Další nástroje > Pro vývojáře.

Na kartě Konzola vyberte Vymazat konzolu nebo stiskněte Ctrl+L.

Vyberte kartu Síť.

Vyberte Vymazat síťový protokol nebo stiskněte Ctrl+L a pak vyberte Zaznamenat síťový protokol, pokud se nenahrává.

Načtěte webovou stránku chráněnou WAF, u které chcete řešit potíže.

Zastavte nahrávání výběrem Zastavit záznam síťového protokolu.

Vyberte Exportovat HAR (sanitized)... a poté uložte soubor HAR.

Vyhledání názvů atributů požadavku

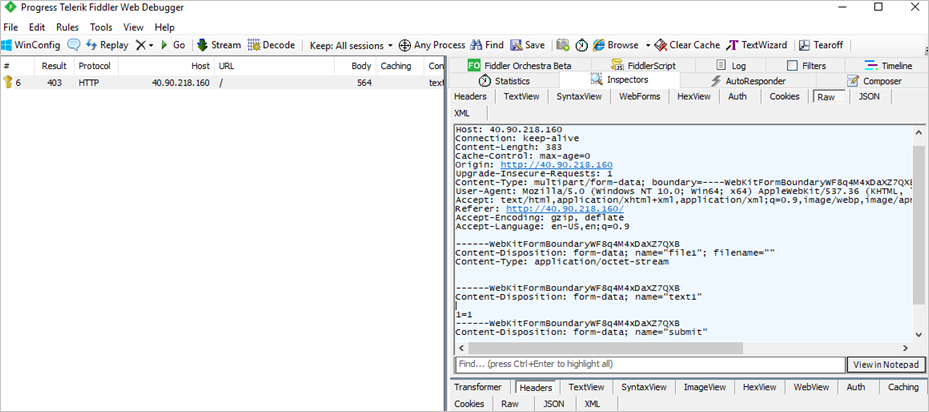

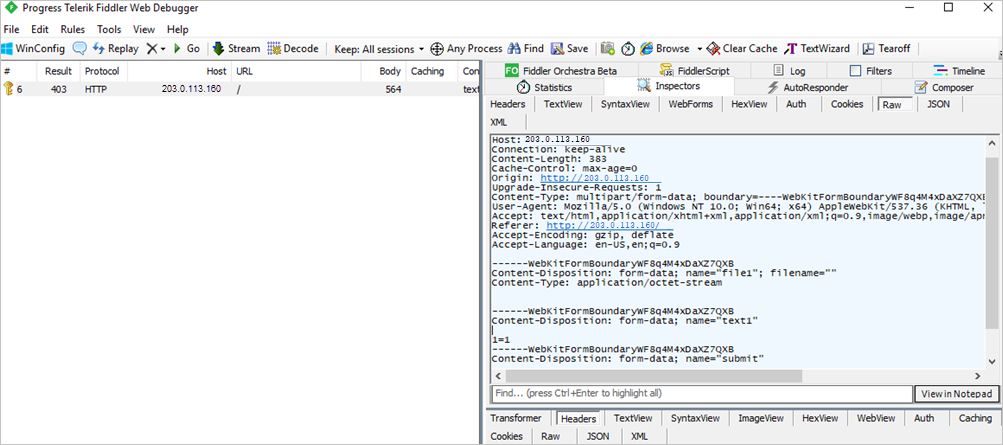

Fiddler můžete použít ke kontrole jednotlivých požadavků a určení konkrétních polí webové stránky. Použití těchto informací pomáhá vyloučit určitá pole z kontroly pomocí seznamů vyloučení.

V tomto příkladu vidíte, že pole, do kterého byl zadán řetězec 1=1 , se nazývá text1.

Toto je pole, které můžete vyloučit. Další informace o seznamech vyloučení najdete v tématu Seznamy vyloučení firewallu webových aplikací. Vyhodnocení můžete v tomto případě vyloučit konfigurací následujícího vyloučení:

Můžete také prozkoumat protokoly brány firewall a získat informace a zjistit, co potřebujete přidat do seznamu vyloučení. Pro povolení protokolování si přečtěte téma Stav back-endu, protokoly prostředků a metriky pro službu Application Gateway.

Zkontrolujte protokol brány firewall a prohlédněte si soubor PT1H.json za hodinu, kdy došlo k požadavku, který chcete zkontrolovat.

V tomto příkladu vidíte, že máte čtyři pravidla se stejným ID transakce a že se všechny vyskytly ve stejnou dobu:

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "920350",

"message": "Host header is a numeric IP address",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"^[\\\\\\\\d.:]+$\\\" at REQUEST_HEADERS:Host. ",

"data": "40.90.218.160",

"file": "rules\/REQUEST-920-PROTOCOL-ENFORCEMENT.conf\\\"",

"line": "791"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "OWASP_CRS",

"ruleSetVersion": "3.0.0",

"ruleId": "942130",

"message": "SQL Injection Attack: SQL Tautology Detected.",

"action": "Matched",

"site": "Global",

"details": {

"message": "Warning. Pattern match \\\"(?i:([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)([\\\\\\\\d\\\\\\\\w]++)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?:(?:=|\\u003c=\\u003e|r?like|sounds\\\\\\\\s+like|regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)\\\\\\\\2|(?:!=|\\u003c=|\\u003e=|\\u003c\\u003e|\\u003c|\\u003e|\\\\\\\\^|is\\\\\\\\s+not|not\\\\\\\\s+like|not\\\\\\\\s+regexp)([\\\\\\\\s'\\\\\\\"`\\\\\\\\(\\\\\\\\)]*?)(?!\\\\\\\\2)([\\\\\\\\d\\\\\\\\w]+)))\\\" at ARGS:text1. ",

"data": "Matched Data: 1=1 found within ARGS:text1: 1=1",

"file": "rules\/REQUEST-942-APPLICATION-ATTACK-SQLI.conf\\\"",

"line": "554"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Score: 8)",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Access denied with code 403 (phase 2). Operator GE matched 5 at TX:anomaly_score. ",

"data": "",

"file": "rules\/REQUEST-949-BLOCKING-EVALUATION.conf\\\"",

"line": "57"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

{

"resourceId": "/SUBSCRIPTIONS/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/RESOURCEGROUPS/MYRESOURCEGROUP/PROVIDERS/MICROSOFT.NETWORK/APPLICATIONGATEWAYS/DEMOWAF-V2",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "appgw_3",

"clientIp": "203.0.113.139",

"clientPort": "",

"requestUri": "\/",

"ruleSetType": "",

"ruleSetVersion": "",

"ruleId": "0",

"message": "Mandatory rule. Cannot be disabled. Inbound Anomaly Score Exceeded (Total Inbound Score: 8 - SQLI=5,XSS=0,RFI=0,LFI=0,RCE=0,PHPI=0,HTTP=0,SESS=0): SQL Injection Attack: SQL Tautology Detected.",

"action": "Blocked",

"site": "Global",

"details": {

"message": "Warning. Operator GE matched 5 at TX:inbound_anomaly_score. ",

"data": "",

"file": "rules\/RESPONSE-980-CORRELATION.conf\\\"",

"line": "73"

},

"hostname": "vm000003",

"transactionId": "AcAcAcAcAKH@AcAcAcAcAyAt"

}

}

Se znalostmi toho, jak funguje sada pravidel CRS a že sada pravidel CRS 3.0 funguje se systémem vyhodnocování anomálií (viz Firewall webových aplikací pro Azure Application Gateway), víte, že dolní dvě pravidla s akcí: Blokováno vlastnost blokují na základě celkového skóre anomálií. Pravidla, na která se chcete zaměřit, jsou první dvě.

První položka se zaprotokoluje, protože uživatel použil číselnou IP adresu k přechodu do služby Application Gateway, která se v tomto případě dá ignorovat.

Druhá (pravidlo 942130) je zajímavá. V podrobnostech můžete vidět, že odpovídal vzoru (1=1), a pole má název text1. Postupujte podle stejných předchozích kroků k vyloučení názvu atributu požadavku, který se rovná 1=1.

Najděte názvy hlaviček požadavků

Fiddler můžete použít k vyhledání názvů hlaviček požadavků. Na následujícím snímku obrazovky vidíte hlavičky pro tento požadavek GET, mezi které patří Content-Type, User-Agent atd.

Dalším způsobem zobrazení hlaviček požadavků a odpovědí je použití vývojářských nástrojů Microsoft Edge nebo Google Chrome. Další informace najdete v tématu Záznam souborů HAR.

Hledejte názvy souborů cookie požadavku

Pokud žádost obsahuje soubory cookie, můžete vybrat kartu Soubory cookie a zobrazit je ve Fiddleru.

Omezení globálních parametrů pro vyloučení falešně pozitivních výsledků

Zakázat kontrolu těla žádosti

Nastavením Kontrola těla požadavku na vypnuto nejsou těla požadavků ve vašem provozu posuzována vaší WAF. To může být užitečné, pokud víte, že obsah požadavků není pro vaši aplikaci škodlivý.

Když tuto možnost zakážete, projde kontrolou pouze tělo požadavku. Hlavičky a soubory cookie jsou stále kontrolovány, pokud nejsou jednotlivě vyjmuty pomocí funkce seznamu vyloučení.

Zakázání maximálního limitu textu požadavku

Zakázáním maximálního limitu textu požadavku může WAF zpracovávat velké tělo požadavků, aniž by je odmítl za překročení limitu velikosti. Toto nastavení je užitečné, pokud pravidelně máte velké požadavky.

Když tuto možnost zakážete, text požadavku se zkontroluje až do maximálního limitu kontroly těla žádosti. Pokud je v požadavku škodlivý obsah, který přesahuje limit maximální kontroly obsahu těla požadavku, WAF ho nezjistí.

Zakázání maximálních limitů velikosti souborů

Zakázáním omezení velikosti souborů pro WAF můžete velké soubory nahrát, aniž by vaše WAF odmítly nahrávání těchto souborů. Když povolíte nahrávání velkých souborů, zvyšuje se riziko, že váš backend bude zahlcen. Pokud víte, jaká je maximální velikost nahrávaného souboru, můžete nastavit limit velikosti pro nahrávání souborů o něco výše, než je vaše očekávaná maximální velikost. Omezení velikosti souboru na běžný případ použití pro vaši aplikaci je dalším způsobem, jak zabránit útokům. Pokud vaše nahrávání souborů pravidelně překračuje maximální vynucovatelnou velikost, možná budete muset zakázat limity velikosti nahrávání souborů úplně, abyste se vyhnuli falešným pozitivním nálezům.

Poznámka:

Pokud víte, že vaše aplikace nebude nikdy potřebovat nahrání souboru nad danou velikostí, můžete to omezit nastavením limitu.

Upozornění

Při přiřazování nové sady spravovaných pravidel k zásadám WAF se všechna předchozí přizpůsobení existujících spravovaných sad pravidel, jako jsou stav pravidla, akce pravidla a vyloučení na úrovni pravidel, resetují na výchozí hodnoty nové sady spravovaných pravidel. Všechna vlastní pravidla, nastavení zásad a globální vyloučení však nebudou během přiřazování nové sady pravidel ovlivněna.

Metriky brány firewall (pouze WAF v1)

Pro brány firewall webových aplikací v1 jsou nyní v portálu k dispozici následující metriky:

- Počet blokovaných požadavků firewallu webových aplikací

- Blokování pravidel firewallu webových aplikací: Počet pravidel, která se shodovala, a které vedly k blokování požadavku.

- Celková distribuce pravidel firewallu webových aplikací – Všechna pravidla, která se při vyhodnocování shodovala

Pokud chcete povolit metriky, vyberte na portálu kartu Metriky a vyberte jednu ze tří metrik.