Azure Web Application Firewall ve službě Azure Content Delivery Network od Microsoftu

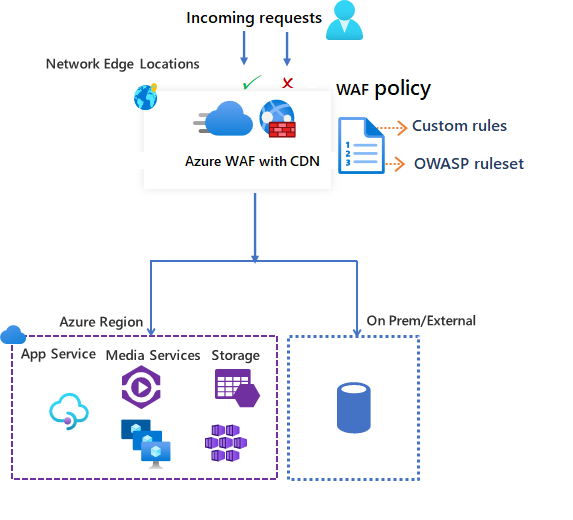

Azure Web Application Firewall (WAF) ve službě Azure Content Delivery Network (CDN) od Microsoftu poskytuje centralizovanou ochranu vašeho webového obsahu. WAF chrání vaše webové služby před běžným zneužitím a ohrožením zabezpečení. Zajišťuje vysokou dostupnost vaší služby pro vaše uživatele a pomáhá splňovat požadavky na dodržování předpisů.

Důležité

Azure WAF v Azure CDN z Microsoftu ve verzi Preview už nepřijímá nové zákazníky. Zákazníkům se doporučuje místo toho používat Azure WAF ve službě Azure Front Door . Stávající zákazníci WAF CDN jsou poskytováni se smlouvou o úrovni služeb ve verzi Preview. Některé funkce nemusí být podporované nebo můžou mít omezené možnosti. Podrobnosti najdete v dodatečných podmínkách použití systémů Microsoft Azure Preview.

WAF v Azure CDN je globální a centralizované řešení. Je nasazená v hraničních umístěních sítě Azure po celém světě. WAF zastaví škodlivé útoky blízko zdrojů útoků, než se dostanou k vašemu původu. Globální ochranu získáte ve velkém měřítku bez obětování výkonu.

Zásady WAF snadno pro propojení s jakýmkoli koncovým bodem CDN ve vašem předplatném. Nová pravidla je možné nasadit během několika minut, takže můžete rychle reagovat na měnící se vzory hrozeb.

Zásady a pravidla WAF

Můžete nakonfigurovat zásadu WAF a tuto zásadu přidružit k jednomu nebo několika koncovým bodům CDN pro ochranu. Zásady WAF se skládají ze dvou typů pravidel zabezpečení:

vlastní pravidla, která můžete vytvořit.

sady spravovaných pravidel, které jsou kolekcí předkonfigurovaných pravidel spravovaných azure.

Pokud existují obě, vlastní pravidla se zpracovávají před zpracováním pravidel ve spravované sadě pravidel. Pravidlo se skládá z podmínky shody, priority a akce. Podporované typy akcí jsou: ALLOW, BLOCK, LOG a REDIRECT. Pomocí kombinace spravovaných a vlastních pravidel můžete vytvořit plně přizpůsobené zásady, které vyhovují vašim konkrétním požadavkům na ochranu aplikací.

Pravidla v rámci zásady se zpracovávají v pořadí priority. Priorita je jedinečné číslo, které definuje pořadí zpracování pravidel. Menší čísla mají vyšší prioritu a tato pravidla se vyhodnocují před pravidly s větší hodnotou. Jakmile se pravidlo shoduje, použije se odpovídající akce definovaná v pravidle na požadavek. Jakmile se taková shoda zpracuje, pravidla s nižšími prioritami se nezpracují dál.

Webová aplikace hostovaná v Azure CDN může mít současně přidruženou jenom jednu zásadu WAF. Koncový bod CDN ale můžete mít bez přidružených zásad WAF. Pokud existují zásady WAF, replikují se do všech hraničních umístění, aby se zajistily konzistentní zásady zabezpečení po celém světě.

Režimy WAF

Zásady WAF je možné nakonfigurovat tak, aby běžely v následujících dvou režimech:

Režim detekce: Když se spustí v režimu detekce, WAF neprovádí žádné jiné akce než monitorování a protokoluje požadavek a odpovídající pravidlo WAF do protokolů WAF. Diagnostiku protokolování pro CDN můžete zapnout. Když používáte portál, přejděte do části Diagnostika .

Režim prevence: V režimu prevence waF provede zadanou akci, pokud požadavek odpovídá pravidlu. Pokud se najde shoda, nevyhodnotí se žádná další pravidla s nižší prioritou. Všechny odpovídající požadavky se také protokolují v protokolech WAF.

Akce WAF

Pokud požadavek odpovídá podmínkám pravidla, můžete zvolit jednu z následujících akcí:

- Povolit: Požadavek prochází přes WAF a předává se do back-endu. Tato žádost nemůže blokovat žádná další pravidla s nižší prioritou.

- Blok: Požadavek je zablokovaný a WAF odešle klientovi odpověď bez přesměrování požadavku na back-end.

- Protokol: Požadavek se protokoluje v protokolech WAF a WAF nadále vyhodnocuje pravidla s nižší prioritou.

- Přesměrování: WAF přesměruje požadavek na zadaný identifikátor URI. Zadaný identifikátor URI je nastavení na úrovni zásad. Po nakonfigurování se na tento identifikátor URI odešlou všechny požadavky, které odpovídají akci Přesměrování .

Pravidla WAF

Zásady WAF se můžou skládat ze dvou typů pravidel zabezpečení:

- vlastní pravidla: pravidla, která můžete vytvořit sami.

- spravované sady pravidel: Předkonfigurovaná sada pravidel spravovaná v Azure, která můžete povolit.

Vlastní pravidla

Vlastní pravidla můžou mít pravidla shody a pravidla řízení rychlosti.

Můžete nakonfigurovat následující vlastní pravidla shody:

Seznam povolených IP adres a seznam blokovaných adres: Přístup k webovým aplikacím můžete řídit na základě seznamu IP adres klienta nebo rozsahů IP adres. Podporují se typy adres IPv4 i IPv6. Pravidla seznamu IP adres používají IP adresu RemoteAddress obsaženou v hlavičce požadavku X-Forwarded-For, a ne SocketAddress, kterou waF vidí. Seznamy IP adres je možné nakonfigurovat tak, aby blokovaly nebo povolovaly požadavky, ve kterých IP adresa RemoteAddress odpovídá IP adrese v seznamu. Pokud potřebujete blokovat požadavek na zdrojovou IP adresu, kterou WAF uvidí, například adresu proxy serveru, pokud je uživatel za proxy serverem, měli byste použít úrovně Azure Front Door Standard nebo Premium. Další informace najdete v tématu Konfigurace pravidla omezení PROTOKOLU IP pomocí firewallu webových aplikací pro Službu Azure Front Door .

Geografické řízení přístupu: Přístup k webovým aplikacím můžete řídit na základě kódu země přidruženého k IP adrese klienta.

Řízení přístupu na základě parametrů HTTP: Pravidla můžete založit na shodách řetězců v parametrech požadavku HTTP/HTTPS. Například řetězce dotazu, metody POST args, identifikátor URI požadavku, hlavička požadavku a text požadavku.

Řízení přístupu na základě metody požadavku: Pravidla se zakládají na metodě požadavku HTTP požadavku. Například GET, PUT nebo HEAD.

Omezení velikosti: Pravidla můžete založit na délkách konkrétních částí požadavku, jako je řetězec dotazu, identifikátor URI nebo text požadavku.

Pravidlo řízení rychlosti omezuje neobvykle vysoký provoz z jakékoli IP adresy klienta.

- Pravidla omezování rychlosti: Můžete nakonfigurovat prahovou hodnotu počtu webových požadavků povolených z IP adresy klienta během jedné minuty. Toto pravidlo se liší od vlastního pravidla povolení nebo blokování založeného na seznamu IP adres, které buď povoluje všechny požadavky, nebo blokuje všechny požadavky z IP adresy klienta. Limity rychlosti je možné kombinovat s více podmínkami shody, jako jsou parametry HTTP(S) pro podrobné řízení rychlosti.

Sady pravidel spravovaných v Azure

Sady pravidel spravovaných Azure poskytují snadný způsob, jak nasadit ochranu před běžnou sadou bezpečnostních hrozeb. Vzhledem k tomu, že Azure tyto sady pravidel spravuje, pravidla se aktualizují podle potřeby, aby se chránila před novými podpisy útoků. Výchozí sada výchozích pravidel Azure obsahuje pravidla pro následující kategorie hrozeb:

- Skriptování mezi weby

- Útoky v Javě

- Zahrnutí místních souborů

- Útoky prostřednictvím injektáže PHP

- Vzdálené spuštění příkazu

- Zahrnutí vzdálených souborů

- Fixace relace

- Ochrana před útoky prostřednictvím injektáže SQL.

- Útoky na protokol

Číslo verze výchozí sady pravidel se zvýší při přidání nových podpisů útoků do sady pravidel. Výchozí sada pravidel je ve výchozím nastavení povolená v režimu detekce ve vašich zásadách WAF. Můžete zakázat nebo povolit jednotlivá pravidla v rámci výchozí sady pravidel tak, aby splňovala požadavky vaší aplikace. Pro každé pravidlo můžete také nastavit konkrétní akce (ALLOW/BLOCK/REDIRECT/LOG). Výchozí akce pro spravovanou výchozí sadu pravidel je Blok.

Vlastní pravidla se vždy použijí před vyhodnocením pravidel ve výchozí sadě pravidel. Pokud požadavek odpovídá vlastnímu pravidlu, použije se odpovídající akce pravidla. Požadavek se buď zablokuje, nebo se předává do back-endu. Nezpracují se žádná jiná vlastní pravidla ani pravidla ve výchozí sadě pravidel. Výchozí sadu pravidel můžete také odebrat ze zásad WAF.

Konfigurace

Všechny typy pravidel WAF můžete nakonfigurovat a nasadit pomocí webu Azure Portal, rozhraní REST API, šablon Azure Resource Manageru a Azure PowerShellu.

Sledování

Monitorování WAF pomocí CDN je integrované se službou Azure Monitor, které umožňuje sledovat výstrahy a snadno monitorovat trendy provozu.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro