Řízení zjištěných aplikací pomocí Programu Microsoft Defender for Endpoint

Integrace Microsoft Defenderu for Cloud Apps s Microsoft Defenderem for Endpoint poskytuje bezproblémové řešení viditelnosti a řízení stínového IT. Naše integrace umožňuje správcům Defenderu for Cloud Apps blokovat přístup koncových uživatelů ke cloudovým aplikacím tím, že nativně integruje řízení zásad správného řízení aplikací Defender for Cloud Apps s ochranou sítě v programu Microsoft Defender for Endpoint. Správci také můžou při přístupu k rizikovým cloudovým aplikacím přistupovat k citlivým uživatelům s upozorněním.

Defender for Cloud Apps používá integrovanou značku neschválené aplikace k označení cloudových aplikací jako zakázaných pro použití, která je dostupná na stránkách Cloud Discovery i Katalogu cloudových aplikací. Povolením integrace s defenderem for Endpoint můžete bezproblémově blokovat přístup k neschválené aplikaci jediným kliknutím na portálu Defender for Cloud Apps.

Aplikace označené jako neschválené v programu Defender for Cloud Apps se automaticky synchronizují s programem Defender for Endpoint. Konkrétně se domény používané těmito neschválnými aplikacemi šíří do koncových zařízení, která se mají blokovat Antivirová ochrana v programu Microsoft Defender ve sla služby Network Protection.

Poznámka:

Časová latence blokování aplikace prostřednictvím Defenderu pro koncový bod je až tři hodiny od okamžiku, kdy aplikaci označíte jako neschválené v Defenderu for Cloud Apps až do okamžiku, kdy se aplikace v zařízení zablokuje. Důvodem je až jedna hodina synchronizace aplikace Defender for Cloud Apps schválená nebo neschválené aplikace do Defenderu pro koncový bod, a až dvě hodiny nasdílení zásad do zařízení, aby se aplikace po vytvoření indikátoru v Defenderu for Endpoint zablokovala.

Požadavky

Jedna z následujících licencí:

- Defender for Cloud Apps (E5, AAD-P1m CAS-D) a Microsoft Defender for Endpoint Plan 2 s nasazenými koncovými body do Defenderu for Endpoint

- Microsoft 365 E5

Antivirová ochrana v programu Microsoft Defender. Další informace naleznete v tématu:

Jeden z následujících podporovaných operačních systémů:

- Windows: Windows verze 10 18.09 (RS5) OS Build 1776.3, 11 a vyšší

- Android: minimální verze 8.0: Další informace najdete v programu Microsoft Defender for Endpoint v Androidu.

- iOS: minimální verze 14.0: Další informace najdete v programu Microsoft Defender for Endpoint v iOSu.

- macOS: minimální verze 11: Další informace najdete v tématu: Ochrana sítě pro macOS

- Požadavky na systém Linux: Další informace najdete v tématu: Ochrana sítě pro Linux

Microsoft Defender for Endpoint onboarded. Další informace najdete v tématu Onboarding Defenderu for Cloud Apps s programem Defender for Endpoint.

Přístup správce k provádění změn v Defenderu for Cloud Apps Další informace najdete v tématu Správa přístupu správce.

Povolení blokování cloudových aplikací pomocí Defenderu pro koncový bod

Pomocí následujících kroků povolte řízení přístupu pro cloudové aplikace:

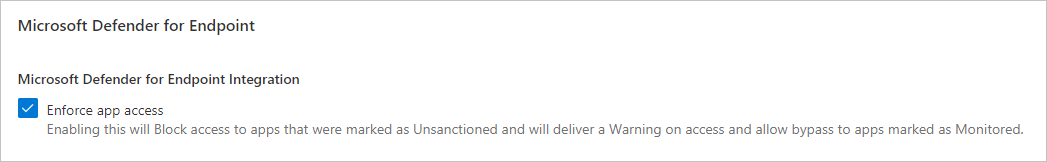

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Cloud Discovery vyberte Microsoft Defender for Endpoint a pak vyberte Vynutit přístup k aplikaci.

Poznámka:

Může trvat až 30 minut, než se toto nastavení projeví.

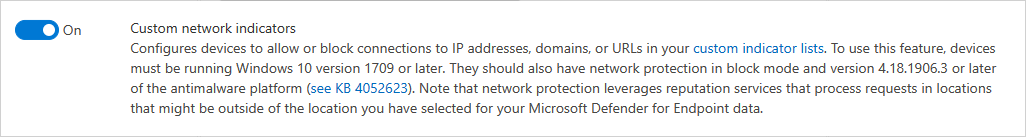

V XDR v programu Microsoft Defender přejděte do části Pokročilé funkce Koncových bodů nastavení>a pak vyberte Vlastní indikátory> sítě. Informace o ukazatelích sítě najdete v tématu Vytváření indikátorů pro IP adresy a adresy URL/domény.

To vám umožní využívat možnosti ochrany sítě Antivirová ochrana v programu Microsoft Defender k blokování přístupu k předdefinované sadě adres URL pomocí Defenderu pro Cloud Apps, a to buď ručním přiřazením značek aplikací konkrétním aplikacím, nebo automatickým použitím zásad zjišťování aplikací.

Informování uživatelů při přístupu k blokovaným aplikacím a přizpůsobení stránky bloku

Správci teď můžou nakonfigurovat a vložit adresu URL podpory nebo nápovědy pro blokové stránky. Díky této konfiguraci můžou správci informovat uživatele, kteří přistupují k blokovaným aplikacím. Uživatelům se zobrazí výzva s odkazem na vlastní přesměrování na firemní stránku se seznamem aplikací blokovaných k použití a potřebným krokům, které je potřeba dodržet, aby se zajistila výjimka na blokových stránkách. Koncoví uživatelé budou přesměrováni na tuto adresu URL, která je nakonfigurována správcem, když na stránce bloku kliknou na Stránku Navštívit podporu.

Defender for Cloud Apps používá integrovanou značku neschválené aplikace k označení cloudových aplikací jako blokovaných pro použití. Značka je k dispozici na stránkách katalogu Cloud Discovery i Cloud App Catalog . Povolením integrace s defenderem for Endpoint můžete bezproblémově informovat uživatele o aplikacích blokovaných pro použití a kroky k zabezpečení výjimky jediným kliknutím na portálu Defender for Cloud Apps.

Aplikace označené jako neschválené se automaticky synchronizují s indikátory vlastních adres URL v Defenderu for Endpoint, obvykle během několika minut. Konkrétně se domény používané blokovanými aplikacemi rozšíří na zařízení koncových bodů, aby mohla poskytovat zprávu Antivirová ochrana v programu Microsoft Defender ve sla služby Network Protection.

Nastavení vlastní adresy URL pro přesměrování stránky bloku

Pomocí následujících kroků nakonfigurujte vlastní adresu URL nápovědy nebo podpory odkazující na webovou stránku společnosti nebo odkaz sharepointu, kde můžete zaměstnance informovat o tom, proč byli zablokovaní v přístupu k aplikaci, a zadejte seznam kroků pro zabezpečení výjimky nebo sdílení zásad podnikového přístupu, abyste dodržovali přijetí rizika vaší organizace.

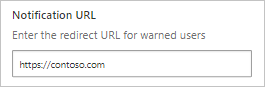

- Na portálu Microsoft Defender vyberte Nastavení>Cloud Apps>Cloud Discovery>Microsoft Defender pro koncový bod.

- V rozevíracím seznamu Výstrahy vyberte Informační.

- V části Adresa URL oznámení>uživatele pro blokované aplikace zadejte svoji adresu URL. Příklad:

Blokování aplikací pro konkrétní skupiny zařízení

Pokud chcete blokovat využití pro konkrétní skupiny zařízení, postupujte následovně:

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. Potom v části Cloud Discovery vyberte Značky aplikací a přejděte na kartu Vymezené profily.

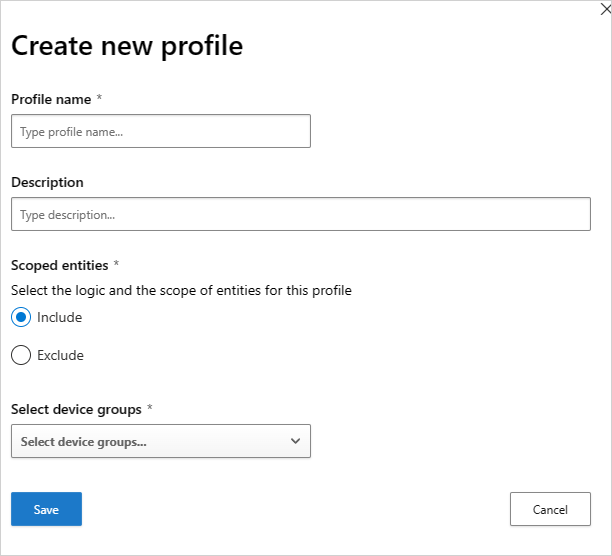

Vyberte Přidat profil. Profil nastaví entity vymezené pro blokování a odblokování aplikací.

Zadejte popisný název a popis profilu.

Zvolte, jestli má být profil zahrnout nebo vyloučit .

Zahrnout: Vynucení přístupu ovlivní pouze zahrnutou sadu entit. Například profil myContoso má pro skupiny zařízení A a B. Blokování aplikace Y s profilem myContoso zablokuje přístup aplikace pouze pro skupiny A a B.

Vyloučení: Vyloučená sada entit nebude vynucením přístupu ovlivněna. Například profil myContoso má vyloučení pro skupiny zařízení A a B. Blokování aplikace Y s profilem myContoso zablokuje přístup aplikace pro celou organizaci s výjimkou skupin A a B.

Vyberte příslušné skupiny zařízení pro profil. Uvedené skupiny zařízení se natahují z programu Microsoft Defender for Endpoint. Další informace najdete v tématu Vytvoření skupiny zařízení.

Zvolte Uložit.

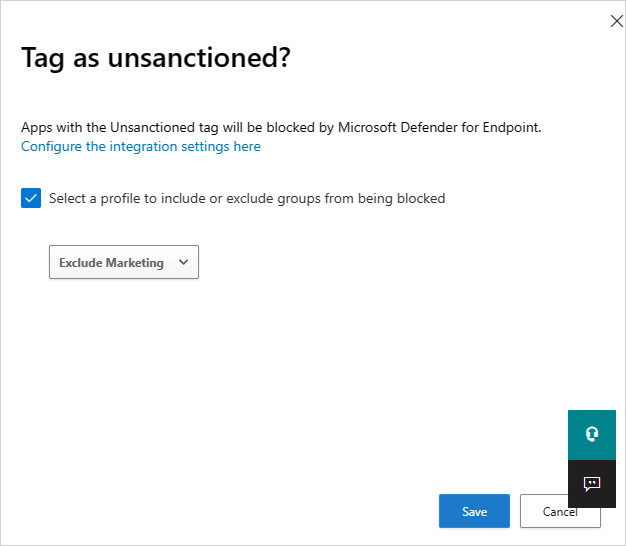

Pokud chcete aplikaci zablokovat, postupujte takto:

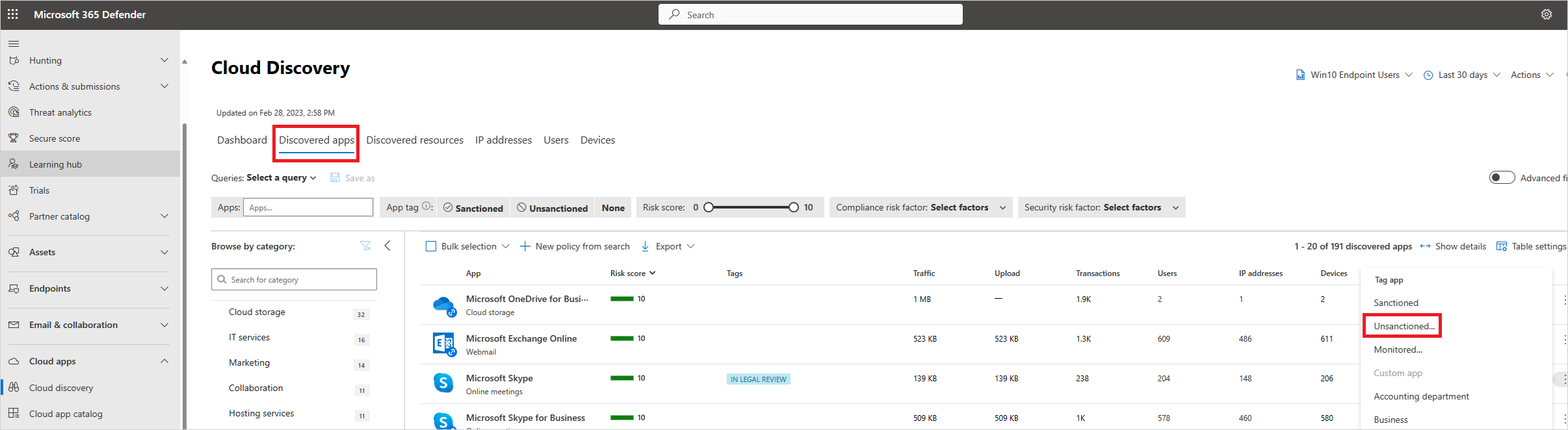

Na portálu Microsoft Defender v části Cloud Apps přejděte na Cloud Discovery a přejděte na kartu Zjištěné aplikace .

Vyberte aplikaci, která by měla být blokovaná.

Označte aplikaci jako neschválené.

Pokud chcete blokovat všechna zařízení ve vaší organizaci, vyberte v dialogovém okně Označit jako neschválené? možnost Uložit. Pokud chcete blokovat konkrétní skupiny zařízení ve vaší organizaci, vyberte vybrat profil, který chcete zahrnout nebo vyloučit skupiny, aby se blokovaly. Pak zvolte profil, pro který bude aplikace blokovaná, a vyberte Uložit.

Dialogové okno Označit jako neschválené? se zobrazí jenom v případě, že má váš tenant blokující cloudovou aplikaci s povoleným defenderem pro koncový bod a pokud máte přístup správce k provádění změn.

Poznámka:

- Schopnost vynucování je založená na vlastních indikátorech adresy URL v programu Defender for Endpoint.

- Rozsahy organizace, které byly nastaveny ručně u indikátorů vytvořených programem Defender for Cloud Apps před vydáním této funkce, se přepíše defenderem for Cloud Apps. Požadované obory by se měly nastavit v prostředí Defenderu for Cloud Apps pomocí prostředí s vymezeným profilem.

- Pokud chcete odebrat vybraný profil rozsahu z neschválené aplikace, odeberte neschválené označení a pak aplikaci znovu označte požadovaným vymezeným profilem.

- Rozšíření domén aplikací a aktualizace v zařízeních koncových bodů může trvat až dvě hodiny, jakmile jsou označené příslušnou značkou nebo rozsahem.

- Když je aplikace označená jako Monitorovaná, zobrazí se možnost použít vymezený profil pouze v případě, že předdefinovaný zdroj dat Uživatelé koncového bodu Win10 konzistentně přijímal data za posledních 30 dnů.

Informování uživatelů při přístupu k rizikovým aplikacím

Správci mají možnost upozornit uživatele, když přistupují k rizikovým aplikacím. Místo blokování uživatelů se zobrazí výzva se zprávou s vlastním odkazem na přesměrování na firemní stránku se seznamem aplikací schválených k použití. Tato výzva poskytuje uživatelům možnosti obejít upozornění a pokračovat v aplikaci. Správci také můžou monitorovat počet uživatelů, kteří zprávu upozornění obcházejí.

Defender for Cloud Apps používá integrovanou monitorovanou značku aplikace k označení cloudových aplikací jako rizikových pro použití. Značka je k dispozici na stránkách katalogu Cloud Discovery i Cloud App Catalog . Když povolíte integraci s defenderem for Endpoint, můžete uživatele bez problémů upozornit na přístup k monitorovaným aplikacím jediným kliknutím na portálu Defender for Cloud Apps.

Aplikace označené jako monitorované se automaticky synchronizují s indikátory vlastních adres URL v Defenderu for Endpoint, obvykle během několika minut. Konkrétně se domény používané monitorovanými aplikacemi rozšíří do zařízení koncových bodů, aby Antivirová ochrana v programu Microsoft Defender v rámci smlouvy SLA pro ochranu sítě zobrazila upozornění.

Nastavení vlastní adresy URL pro přesměrování zprávy s upozorněním

Pomocí následujících kroků nakonfigurujte vlastní adresu URL odkazující na webovou stránku společnosti, kde můžete zaměstnance informovat o tom, proč byli upozorněni, a poskytnout seznam alternativních schválených aplikací, které dodržují přijetí rizik vaší organizace nebo které už organizace spravuje.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Cloud Discovery vyberte Microsoft Defender for Endpoint.

Do pole Adresa URL oznámení zadejte svoji adresu URL.

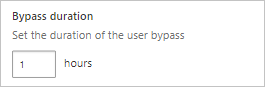

Nastavení doby trvání obejití uživatele

Vzhledem k tomu, že uživatelé můžou zprávu upozornění obejít, můžete pomocí následujícího postupu nakonfigurovat dobu trvání obejití. Po uplynutí doby trvání se uživatelům při příštím přístupu k monitorované aplikaci zobrazí výzva s upozorněním.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Cloud Discovery vyberte Microsoft Defender for Endpoint.

Do pole Doba trvání obejití zadejte dobu trvání (hodiny) obejití uživatele.

Monitorování použitých ovládacích prvků aplikace

Po použití ovládacích prvků můžete pomocí následujících kroků monitorovat vzory využití aplikací použitými ovládacími prvky (přístup, blokování, obejití).

- Na portálu Microsoft Defender v části Cloud Apps přejděte na Cloud Discovery a pak přejděte na kartu Zjištěné aplikace . Pomocí filtrů vyhledejte příslušnou monitorovanou aplikaci.

- Výběrem názvu aplikace zobrazíte použité ovládací prvky aplikace na stránce přehledu aplikace.

Další kroky

Související videa

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.