Správa přístupu správce

Microsoft Defender for Cloud Apps podporuje řízení přístupu na základě role. Tento článek obsahuje pokyny pro nastavení přístupu k Defenderu for Cloud Apps pro správce. Další informace o přiřazování rolí správců najdete v článcích o ID Microsoft Entra a Microsoftu 365.

Role Microsoft 365 a Microsoft Entra s přístupem k Defenderu for Cloud Apps

Poznámka:

- Role Microsoft 365 a Microsoft Entra nejsou uvedené na stránce pro správu správy v programu Defender for Cloud Apps. Pokud chcete přiřadit role v Microsoftu 365 nebo Microsoft Entra ID, přejděte na příslušná nastavení RBAC pro danou službu.

- Defender for Cloud Apps používá Id Microsoft Entra k určení nastavení časového limitu nečinnosti na úrovni adresáře uživatele. Pokud je uživatel nakonfigurovaný v ID Microsoft Entra, aby se při nečinnosti nikdy neodhlašoval, použije se stejné nastavení i v Programu Defender for Cloud Apps.

Ve výchozím nastavení mají následující role správců Microsoft 365 a Microsoft Entra ID přístup k Defenderu for Cloud Apps:

Globální správce a správce zabezpečení: Správci s úplným přístupem mají úplná oprávnění v programu Defender for Cloud Apps. Můžou přidávat správce, přidávat zásady a nastavení, nahrávat protokoly a provádět akce zásad správného řízení, přistupovat k agentům SIEM a spravovat je.

Správce Cloud App Security: Povolí úplný přístup a oprávnění v Programu Defender for Cloud Apps. Tato role uděluje úplná oprávnění programu Defender for Cloud Apps, jako je role globálního správce Microsoft Entra ID. Tato role je ale vymezená na Defender for Cloud Apps a neuděluje úplná oprávnění v jiných produktech zabezpečení Microsoftu.

Správce dodržování předpisů: Má oprávnění jen pro čtení a může spravovat výstrahy. Nejde získat přístup k doporučením zabezpečení pro cloudové platformy. Může vytvářet a upravovat zásady souborů, povolit akce zásad správného řízení souborů a zobrazit všechny předdefinované sestavy v Správa dat.

Správce dat dodržování předpisů: Má oprávnění jen pro čtení, může vytvářet a upravovat zásady souborů, povolit akce zásad správného řízení souborů a zobrazit všechny sestavy zjišťování. Nejde získat přístup k doporučením zabezpečení pro cloudové platformy.

Operátor zabezpečení: Má oprávnění jen pro čtení a může spravovat výstrahy. Tito správci můžou provádět následující akce:

- Vytvářet zásady, upravovat nebo měnit stávající zásady

- Provádět akce zásad správného řízení

- Nahrávat protokoly z Discovery

- Zakázání nebo schvalování aplikací třetích stran

- Otevírat nebo prohlížet stránku s nastavením rozsahu IP adres

- Přístup ke stránkám nastavení systému a jejich zobrazení

- Přístup k nastavení zjišťování a zobrazení

- Přístup ke stránce Konektor aplikace s a jeho zobrazení

- Otevírat nebo prohlížet protokol zásad správného řízení

- Otevírat nebo prohlížet stránku, kde se spravují sestavy snímků

Čtenář zabezpečení: Má oprávnění jen pro čtení a může vytvářet přístupové tokeny rozhraní API. Tito správci můžou provádět následující akce:

- Vytvářet zásady, upravovat nebo měnit stávající zásady

- Provádět akce zásad správného řízení

- Nahrávat protokoly z Discovery

- Zakázání nebo schvalování aplikací třetích stran

- Otevírat nebo prohlížet stránku s nastavením rozsahu IP adres

- Přístup ke stránkám nastavení systému a jejich zobrazení

- Přístup k nastavení zjišťování a zobrazení

- Přístup ke stránce Konektor aplikace s a jeho zobrazení

- Otevírat nebo prohlížet protokol zásad správného řízení

- Otevírat nebo prohlížet stránku, kde se spravují sestavy snímků

Globální čtenář: Má úplný přístup jen pro čtení ke všem aspektům Defenderu pro Cloud Apps. Nemůžete změnit žádná nastavení ani provádět žádné akce.

Poznámka:

Funkce zásad správného řízení aplikací jsou řízeny pouze rolemi MICROSOFT Entra ID. Další informace najdete v tématu Role zásad správného řízení aplikací.

Role a oprávnění

| Oprávnění | Globální správce | Správce zabezpečení | Správce dodržování předpisů | Správce dat dodržování předpisů | Operátor zabezpečení | Čtenář zabezpečení | Globální čtenář | Správce PBI | Správce Cloud App Security |

|---|---|---|---|---|---|---|---|---|---|

| Čtení upozornění | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Správa výstrah | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ||

| Čtení aplikací OAuth | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Provádění akcí aplikace OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Přístup ke zjištěných aplikacím, katalogu cloudových aplikací a dalším datům cloud discovery | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Konfigurace konektorů rozhraní API | ✔ | ✔ | ✔ | ✔ | |||||

| Provádění akcí cloud discovery | ✔ | ✔ | ✔ | ||||||

| Přístup k datům a zásadám souborů | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Provádění akcí souborů | ✔ | ✔ | ✔ | ✔ | |||||

| Protokol zásad správného řízení přístupu | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Provádění akcí protokolu zásad správného řízení | ✔ | ✔ | ✔ | ✔ | |||||

| Protokol zásad správného řízení zjišťování s vymezeným oborem přístupu | ✔ | ✔ | ✔ | ||||||

| Čtení zásad | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ |

| Provádění všech akcí zásad | ✔ | ✔ | ✔ | ✔ | |||||

| Provádění akcí zásad souborů | ✔ | ✔ | ✔ | ✔ | ✔ | ||||

| Provádění akcí zásad OAuth | ✔ | ✔ | ✔ | ✔ | |||||

| Zobrazení přístupu správce | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | ✔ | |

| Správa ochrany osobních údajů správců a aktivit | ✔ | ✔ | ✔ |

Předdefinované role správců v Defenderu pro Cloud Apps

Následující konkrétní role správce je možné nakonfigurovat na portálu Microsoft Defenderu v oblasti Role Cloud Apps > oprávnění>:

Globální správce: Má úplný přístup podobný roli globálního správce Microsoft Entra, ale jenom defender for Cloud Apps.

Správce dodržování předpisů: Uděluje stejná oprávnění jako role správce dodržování předpisů Microsoft Entra, ale pouze programu Defender for Cloud Apps.

Čtenář zabezpečení: Uděluje stejná oprávnění jako role čtenáře zabezpečení Microsoft Entra, ale pouze programu Defender for Cloud Apps.

Operátor zabezpečení: Uděluje stejná oprávnění jako role operátora zabezpečení Microsoft Entra, ale pouze programu Defender for Cloud Apps.

Správce aplikace nebo instance: Má úplná nebo jen pro čtení oprávnění ke všem datům v Defenderu for Cloud Apps, která se zabývá výhradně konkrétní aplikací nebo instancí vybrané aplikace. Například udělíte správci uživatele oprávnění k vaší instanci Box European. Správce uvidí pouze data, která se týkají instance Boxu v Evropě, ať už jde o soubory, aktivity, zásady nebo výstrahy:

- Stránka Aktivity – Pouze aktivity týkající se konkrétní aplikace

- Výstrahy – Pouze výstrahy související s konkrétní aplikací V některých případech upozorňují data související s jinou aplikací, pokud data korelují s konkrétní aplikací. Viditelnost dat výstrah souvisejících s jinou aplikací je omezená a neexistuje přístup k podrobnostem, kde najdete další podrobnosti.

- Zásady – Může zobrazit všechny zásady a pokud jsou přiřazená úplná oprávnění, můžou upravovat nebo vytvářet jenom zásady, které se týkají výhradně aplikace nebo instance.

- Stránka Účty – Pouze účty pro konkrétní aplikaci nebo instanci

- Oprávnění aplikace – Pouze oprávnění pro konkrétní aplikaci nebo instanci

- Stránka Soubory – Pouze soubory z konkrétní aplikace nebo instance

- Řízení podmíněného přístupu k aplikacím – Žádná oprávnění

- Aktivita Cloud Discovery – Žádná oprávnění

- Rozšíření zabezpečení – Pouze oprávnění pro token rozhraní API s uživatelskými oprávněními

- Akce zásad správného řízení – pouze pro konkrétní aplikaci nebo instanci

- Doporučení zabezpečení pro cloudové platformy – Žádná oprávnění

- Rozsahy IP adres – Žádná oprávnění

Správce skupiny uživatelů: Má úplná nebo jen pro čtení oprávnění ke všem datům v programu Defender for Cloud Apps, která se zabývá výhradně konkrétními skupinami, které jsou jim přiřazeny. Pokud například přiřadíte oprávnění správce uživatele ke skupině Německo – všichni uživatelé, může správce zobrazit a upravit informace v defenderu pro Cloud Apps jenom pro tuto skupinu uživatelů. Správce skupiny uživatelů má následující přístup:

Stránka Aktivity – Pouze aktivity týkající se uživatelů ve skupině

Výstrahy – Pouze výstrahy týkající se uživatelů ve skupině V některých případech upozorňují data související s jiným uživatelem, pokud data korelují s uživateli ve skupině. Viditelnost dat výstrah souvisejících s jinými uživateli je omezená a neexistuje přístup k podrobnostem, kde najdete další podrobnosti.

Zásady – Může zobrazit všechny zásady a pokud jsou přiřazená úplná oprávnění, můžou upravovat nebo vytvářet jenom zásady, které se týkají výhradně uživatelů ve skupině.

Stránka Účty – Pouze účty pro konkrétní uživatele ve skupině

Oprávnění aplikace – Žádná oprávnění

Stránka Soubory – Žádná oprávnění

Řízení podmíněného přístupu k aplikacím – Žádná oprávnění

Aktivita Cloud Discovery – Žádná oprávnění

Rozšíření zabezpečení – Pouze oprávnění pro token rozhraní API s uživateli ve skupině

Akce zásad správného řízení – pouze pro konkrétní uživatele ve skupině

Doporučení zabezpečení pro cloudové platformy – Žádná oprávnění

Rozsahy IP adres – Žádná oprávnění

Poznámka:

- Pokud chcete přiřadit skupiny správcům skupin uživatelů, musíte nejdřív importovat skupiny uživatelů z připojených aplikací.

- K importovaným skupinám Microsoft Entra můžete přiřadit oprávnění jenom správcům skupin uživatelů.

Globální správce Cloud Discovery: Má oprávnění k zobrazení a úpravám všech nastavení a dat Cloud Discovery. Globální správce zjišťování má následující přístup:

- Nastavení

- Nastavení systému – jenom zobrazení

- Nastavení Cloud Discovery – Zobrazení a úpravy všech (anonymizační oprávnění závisí na tom, jestli byla povolená během přiřazení role)

- Aktivita Cloud Discovery – úplná oprávnění

- Výstrahy – zobrazení a správa pouze výstrah souvisejících s příslušnou sestavou Cloud Discovery

- Zásady – Může zobrazit všechny zásady a může upravovat nebo vytvářet jenom zásady Cloud Discovery.

- Stránka Aktivity – Žádná oprávnění

- Stránka Účty – Žádná oprávnění

- Oprávnění aplikace – Žádná oprávnění

- Stránka Soubory – Žádná oprávnění

- Řízení podmíněného přístupu k aplikacím – Žádná oprávnění

- Rozšíření zabezpečení – Vytváření a odstraňování vlastních tokenů rozhraní API

- Akce zásad správného řízení – Pouze akce související se službou Cloud Discovery

- Doporučení zabezpečení pro cloudové platformy – Žádná oprávnění

- Rozsahy IP adres – Žádná oprávnění

- Nastavení

Správce sestav Cloud Discovery:

- Nastavení

- Nastavení systému – jenom zobrazení

- Nastavení Cloud Discovery – Zobrazení všech (anonymizační oprávnění závisí na tom, jestli byla povolená během přiřazení role).

- Aktivita Cloud Discovery – oprávnění jen pro čtení

- Výstrahy – zobrazení pouze výstrah souvisejících s příslušnou sestavou Cloud Discovery

- Zásady – Může zobrazit všechny zásady a může vytvářet jenom zásady Cloud Discovery, aniž by bylo možné řídit aplikaci (označování, schválení a neschválené)

- Stránka Aktivity – Žádná oprávnění

- Stránka Účty – Žádná oprávnění

- Oprávnění aplikace – Žádná oprávnění

- Stránka Soubory – Žádná oprávnění

- Řízení podmíněného přístupu k aplikacím – Žádná oprávnění

- Rozšíření zabezpečení – Vytváření a odstraňování vlastních tokenů rozhraní API

- Akce zásad správného řízení – zobrazení pouze akcí souvisejících s příslušnou sestavou Cloud Discovery

- Doporučení zabezpečení pro cloudové platformy – Žádná oprávnění

- Rozsahy IP adres – Žádná oprávnění

- Nastavení

Poznámka:

Předdefinované role správců Defenderu for Cloud Apps poskytují přístupová oprávnění jenom pro Defender for Cloud Apps.

Přepsání oprávnění správce

Pokud chcete přepsat oprávnění správce z Microsoft Entra ID nebo Microsoftu 365, můžete to udělat ručním přidáním uživatele do Defenderu for Cloud Apps a přiřazením uživatelských oprávnění. Pokud například chcete přiřadit Stephanie, která je čtenářem zabezpečení v Microsoft Entra ID, aby měla úplný přístup v Programu Defender for Cloud Apps, můžete ji přidat ručně do programu Defender for Cloud Apps a přiřadit jí úplný přístup , aby přepsala její roli a povolila jí potřebná oprávnění v programu Defender for Cloud Apps. Všimněte si, že role Microsoft Entra, které uděluje úplný přístup (globální správce, správce zabezpečení a správce Cloud App Security), není možné přepsat.

Přidání dalších správců

Do Programu Defender for Cloud Apps můžete přidat další správce, aniž byste museli přidávat uživatele do rolí pro správu Microsoft Entra. Pokud chcete přidat další správce, proveďte následující kroky:

Důležité

- Přístup na stránku Spravovat správce je k dispozici členům globálních správců, správců zabezpečení, správců dodržování předpisů, správcům dat dodržování předpisů, operátorům zabezpečení, čtenářům zabezpečení a skupinám globálních čtenářů.

- Přístup ke správě přístupu správce můžou upravovat jenom globální správci Microsoft Entra nebo správci zabezpečení Microsoft Entra a udělit ostatním uživatelům přístup k Defenderu for Cloud Apps.

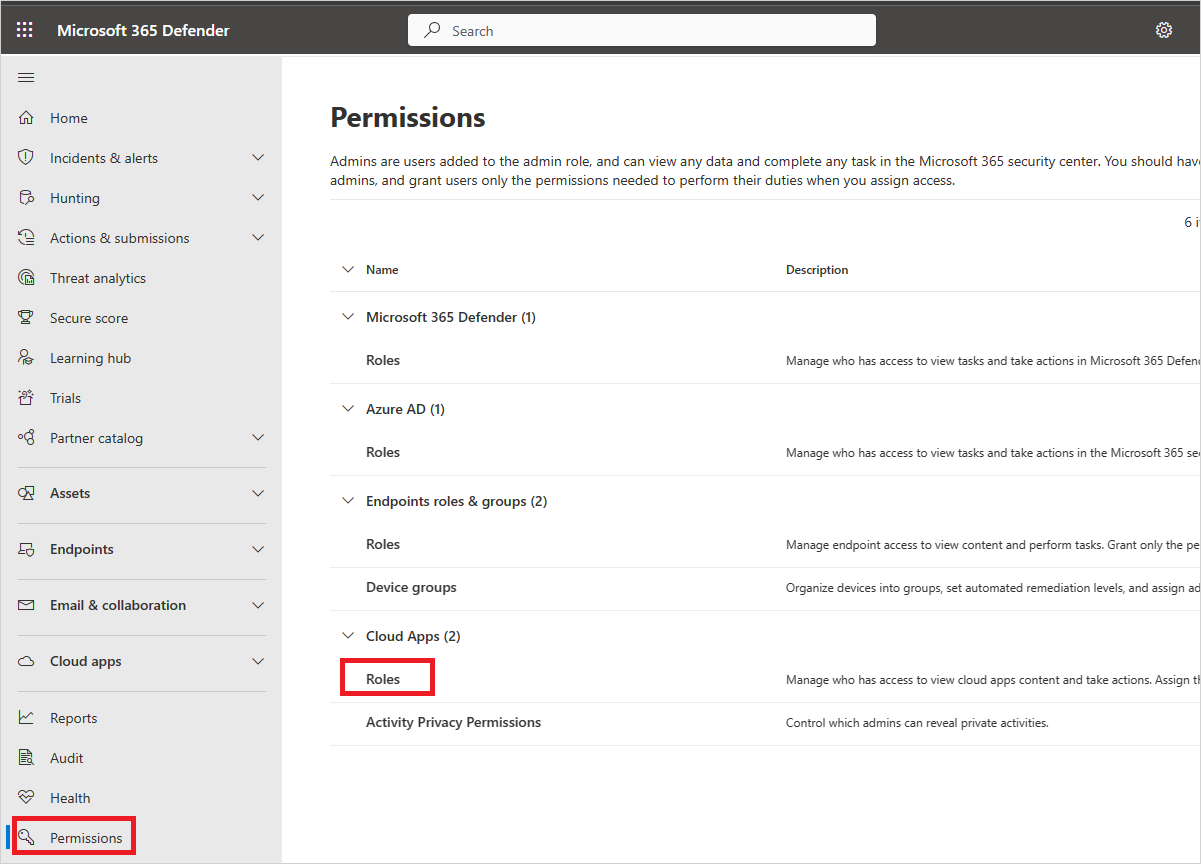

Na portálu Microsoft Defender v nabídce vlevo vyberte Oprávnění.

V části Cloud Apps zvolte Role.

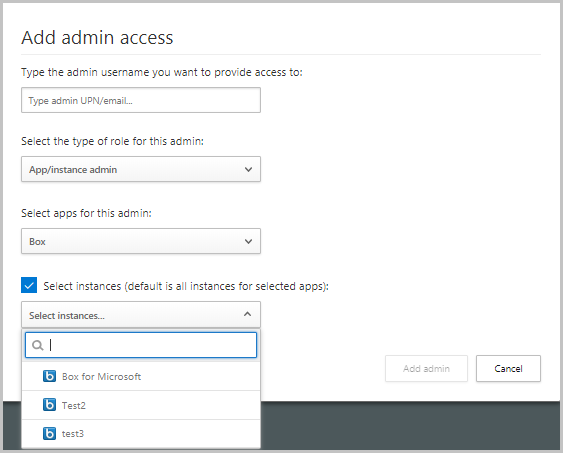

Vyberte +Přidat uživatele a přidejte správce, kteří by měli mít přístup k Defenderu for Cloud Apps. Zadejte e-mailovou adresu uživatele z vaší organizace.

Poznámka:

Pokud chcete jako správce pro Defender for Cloud Apps přidat externí poskytovatele spravovaných služeb zabezpečení (MSSPs), nezapomeňte je nejdřív pozvat jako hosta do vaší organizace.

V dalším kroku vyberte rozevírací seznam a nastavte, jaký typ role má správce, globální správce, čtenář zabezpečení, správce dodržování předpisů, správce aplikací/instancí, správce skupiny uživatelů, globální správce Cloud Discovery nebo správce sestav Cloud Discovery. Pokud vyberete správce aplikace nebo instance, vyberte aplikaci a instanci, ke které má správce oprávnění.

Poznámka:

Jakýkoli správce, jehož přístup je omezený, který se pokusí o přístup k omezené stránce nebo provede akci s omezeným přístupem, se zobrazí chyba, že nemá oprávnění k přístupu na stránku nebo provedení akce.

Vyberte Přidat správce.

Pozvání externích správců

Defender for Cloud Apps umožňuje pozvat externí správce (MSSP) jako správce služby Defender pro cloud apps vaší organizace. Pokud chcete přidat MSSP, ujistěte se, že je v tenantovi MSSPs povolený Defender for Cloud Apps, a pak je přidejte jako uživatele spolupráce Microsoft Entra B2B na webu Azure Portal zákazníků MSSPs. Po přidání je možné msSP nakonfigurovat jako správce a přiřadit některou z rolí dostupných v programu Defender for Cloud Apps.

Přidání MSSP do služby MsSP Customer Defender for Cloud Apps

- Pomocí postupu v části Přidat uživatele typu host do adresáře zákazníka MSSP přidejte poskytovatele msSPs jako hosta do adresáře.

- Přidejte poskytovatele MSSP a přiřaďte roli správce na portálu MsSP Customer Defender for Cloud Apps pomocí postupu v části Přidat další správce. Zadejte stejnou externí e-mailovou adresu, kterou jste použili při přidávání jako hosty v zákaznickém adresáři MSSP.

Přístup pro poskytovatele mssp ke službě MsSP Customer Defender for Cloud Apps

Ve výchozím nastavení přístup msSPs k tenantovi Defender for Cloud Apps prostřednictvím následující adresy URL: https://security.microsoft.com.

MsSPs však bude muset přistupovat k portálu Microsoft Defender zákazníka MSSP pomocí adresy URL specifické pro tenanta v následujícím formátu: https://security.microsoft.com/?tid=<tenant_id>.

Poskytovatelé cloudových služeb můžou pomocí následujícího postupu získat ID tenanta zákaznického portálu MSSP a pak pomocí ID získat přístup k adrese URL specifické pro tenanta:

Jako poskytovatel MSSP se přihlaste k MICROSOFT Entra ID pomocí svých přihlašovacích údajů.

Přepněte adresář na tenanta zákazníka MSSP.

Vyberte vlastnosti ID Microsoft Entra>. ID tenanta zákazníka MSSP najdete v poli ID tenanta tenanta.

Přístup k zákaznickému portálu MSSP nahraďte

customer_tenant_idhodnotou v následující adrese URL:https://security.microsoft.com/?tid=<tenant_id>.

Auditování aktivit správce

Defender for Cloud Apps umožňuje exportovat protokol aktivit přihlašování správce a audit zobrazení konkrétního uživatele nebo výstrah provedených v rámci šetření.

Pokud chcete exportovat protokol, proveďte následující kroky:

Na portálu Microsoft Defender v nabídce vlevo vyberte Oprávnění.

V části Cloud Apps zvolte Role.

Na stránce Role správce v pravém horním rohu vyberte Exportovat aktivity správce.

Zadejte požadovaný časový rozsah.

Vyberte Exportovat.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro