Jak Defender for Cloud Apps pomáhá chránit vaše prostředí GCP (Google Cloud Platform)

Google Cloud Platform je poskytovatel IaaS, který vaší organizaci umožňuje hostovat a spravovat celé úlohy v cloudu. Spolu s výhodami využívání infrastruktury v cloudu můžou být nejdůležitější prostředky vaší organizace vystavené hrozbám. Vystavené prostředky zahrnují instance úložiště s potenciálně citlivými informacemi, výpočetní prostředky, které pracují s některými nejdůležitějšími aplikacemi, porty a virtuálními privátními sítěmi, které umožňují přístup k vaší organizaci.

Připojení GCP pro Defender for Cloud Apps pomáhá zabezpečit vaše prostředky a detekovat potenciální hrozby monitorováním aktivit správy a přihlašování, upozorňováním na možné útoky hrubou silou, škodlivým použitím privilegovaného uživatelského účtu a neobvyklým odstraněním virtuálních počítačů.

Hlavní hrozby

- Zneužití cloudových prostředků

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Chybná konfigurace prostředků a nedostatečná kontrola přístupu

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Použití záznamu auditu aktivit pro forenzní šetření

Řízení GCP pomocí předdefinovaných zásad a šablon zásad

K detekci a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Název |

|---|---|

| Předdefinované zásady detekce anomálií | Aktivita z anonymních IP adres Aktivita z občasné země Aktivita z podezřelých IP adres Nemožné cestování Aktivita prováděná ukončeným uživatelem (vyžaduje ID Microsoft Entra jako zprostředkovatele identity) Několik neúspěšných pokusů o přihlášení Neobvyklé administrativní aktivity Několik aktivit odstranění virtuálních počítačů Neobvyklé aktivity vytváření několika virtuálních počítačů (Preview) |

| Šablona zásad aktivit | Změny prostředků výpočetního modulu Změny konfigurace StackDriveru Změny prostředků úložiště Změny virtuální privátní sítě Přihlášení z rizikové IP adresy |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

Kromě monitorování potenciálních hrozeb můžete použít a automatizovat následující akce zásad správného řízení GCP k nápravě zjištěných hrozeb:

| Typ | Akce |

|---|---|

| Zásady správného řízení uživatelů | - Požadovat, aby uživatel resetuje heslo na Google (vyžaduje připojenou propojenou instanci Google Workspace) – Pozastavení uživatele (vyžaduje propojenou instanci Google Workspace) - Upozornit uživatele na upozornění (přes Microsoft Entra ID) – Vyžadovat, aby se uživatel znovu přihlásil (přes Microsoft Entra ID) - Pozastavit uživatele (přes Microsoft Entra ID) |

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana GCP v reálném čase

Projděte si naše osvědčené postupy pro zabezpečení a spolupráci s externími uživateli a blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Připojení Google Cloud Platform do Microsoft Defenderu for Cloud Apps

Tato část obsahuje pokyny pro připojení Microsoft Defenderu pro Cloud Apps k existujícímu účtu Google Cloud Platform (GCP) pomocí rozhraní API konektoru. Toto připojení vám poskytne přehled o využití GCP a kontrolu nad nimi. Informace o tom, jak Defender for Cloud Apps chrání GCP, najdete v tématu Ochrana GCP.

Doporučujeme použít vyhrazený projekt pro integraci a omezit přístup k projektu, abyste zachovali stabilní integraci a zabránili odstranění nebo úpravám procesu nastavení.

Poznámka:

Pokyny pro připojení prostředí GCP pro auditování se řídí doporučeními Googlu pro využívání agregovaných protokolů. Integrace využívá Google StackDriver a bude využívat další prostředky, které můžou mít vliv na vaši fakturaci. Spotřebované prostředky jsou:

- Agregovaná jímka exportu – úroveň organizace

- Pub/Sub topic – úroveň projektu GCP

- Pub/Sub subscription – úroveň projektu GCP

Auditování připojení Defenderu for Cloud Apps importuje pouze Správa protokoly auditu aktivit; Protokoly auditu událostí přístupu k datům a systému se neimportují. Další informace o protokolech GCP najdete v tématu Protokoly auditu cloudu.

Požadavky

Integrace uživatele GCP musí mít následující oprávnění:

- Úpravy IAM a Správa – úroveň organizace

- Vytvoření a úprava projektu

Auditování GCP Security můžete připojit k připojení Defenderu for Cloud Apps, abyste získali přehled o používání aplikací GCP a kontrolu nad nimi.

Konfigurace Google Cloud Platform

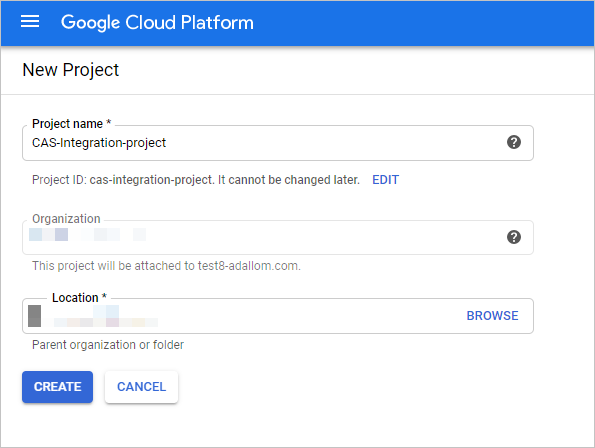

Vytvoření vyhrazeného projektu

Vytvoření vyhrazeného projektu v GCP v rámci vaší organizace za účelem zajištění izolace integrace a stability

Přihlaste se k portálu GCP pomocí svého integrovaného uživatelského účtu GCP.

Vyberte Vytvořit projekt a zahajte nový projekt.

Na obrazovce Nový projekt pojmenujte projekt a vyberte Vytvořit.

Povolení požadovaných rozhraní API

Přepněte na vyhrazený projekt.

Přejděte na kartu Knihovna .

Vyhledejte a vyberte rozhraní API pro protokolování cloudu a pak na stránce rozhraní API vyberte POVOLIT.

Vyhledejte a vyberte Cloud Pub/Sub API a pak na stránce rozhraní API vyberte POVOLIT.

Poznámka:

Ujistěte se, že nevyberete rozhraní Pub/Sub Lite API.

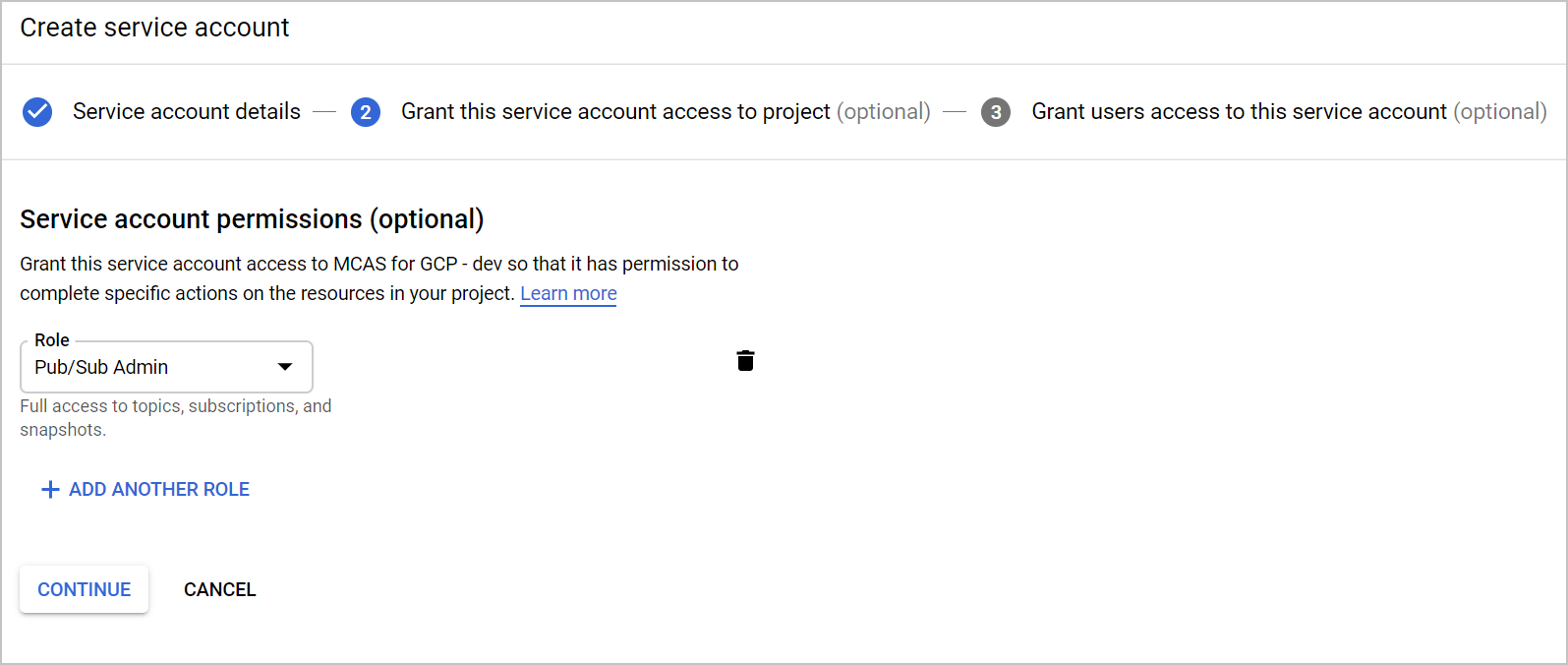

Vytvoření vyhrazeného účtu služby pro integraci auditování zabezpečení

V části IAM a správce vyberte Účty služeb.

Vyberte VYTVOŘIT ÚČET SLUŽBY a vytvořte vyhrazený účet služby.

Zadejte název účtu a pak vyberte Vytvořit.

Zadejte roli jako pub/sub Správa a pak vyberte Uložit.

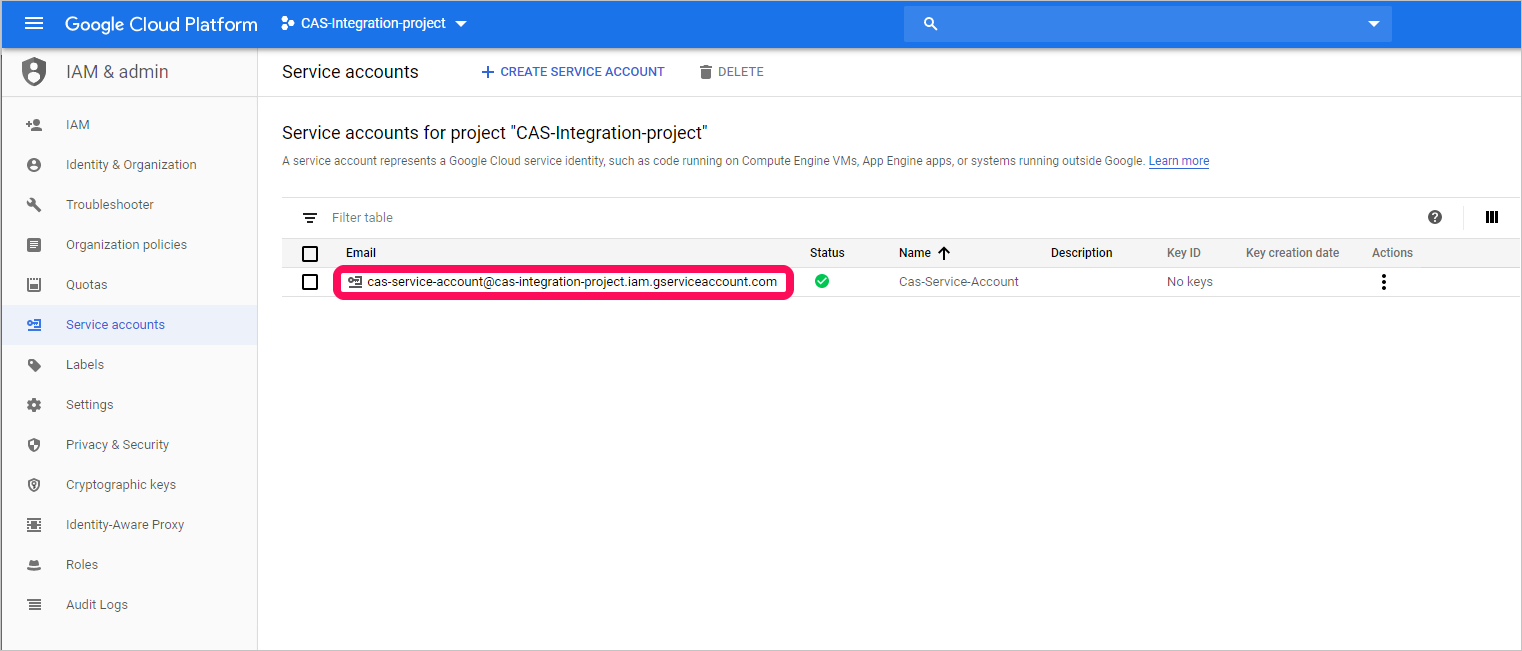

Zkopírujte hodnotu E-mail, budete ji potřebovat později.

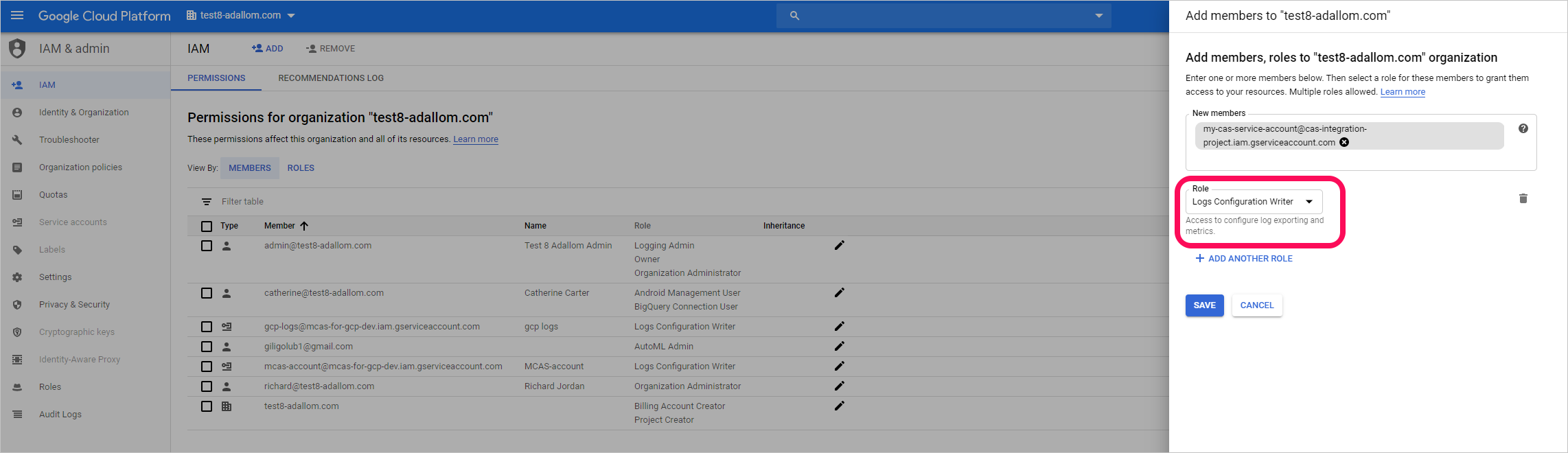

V části IAM & admin vyberte IAM.

Přejděte na úroveň organizace.

Vyberte PŘIDAT.

Do pole Nové členy vložte hodnotu e-mailu, kterou jste zkopírovali dříve.

Zadejte roli jako zapisovač konfigurace protokolů a pak vyberte Uložit.

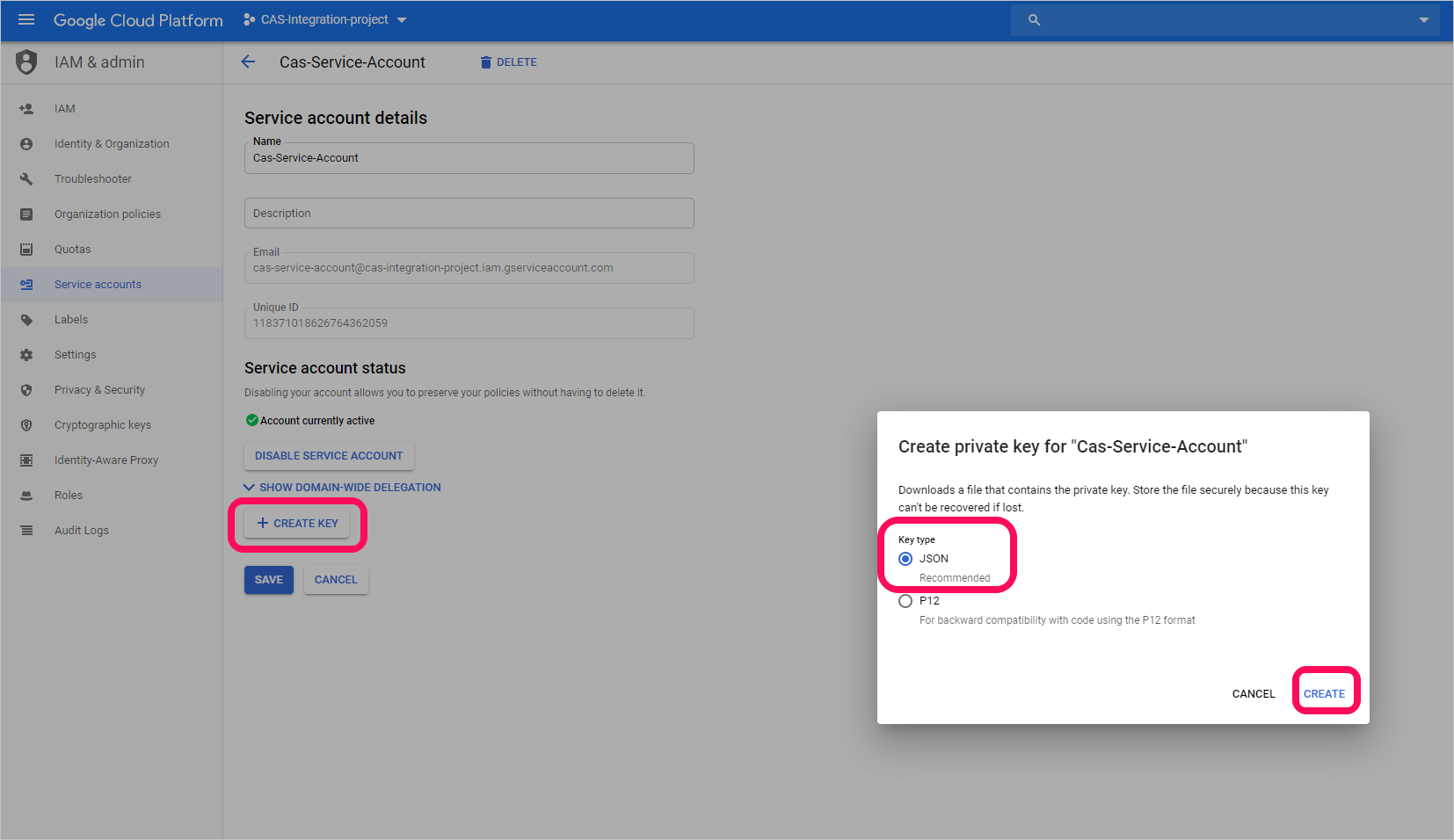

Vytvoření privátního klíče pro účet vyhrazené služby

Přepněte na úroveň projektu.

V části IAM a správce vyberte Účty služeb.

Otevřete vyhrazený účet služby a vyberte Upravit.

Vyberte VYTVOŘIT KLÍČ.

Na obrazovce Vytvořit privátní klíč vyberte JSON a pak vyberte CREATE.

Poznámka:

Budete potřebovat soubor JSON, který se stáhne do vašeho zařízení později.

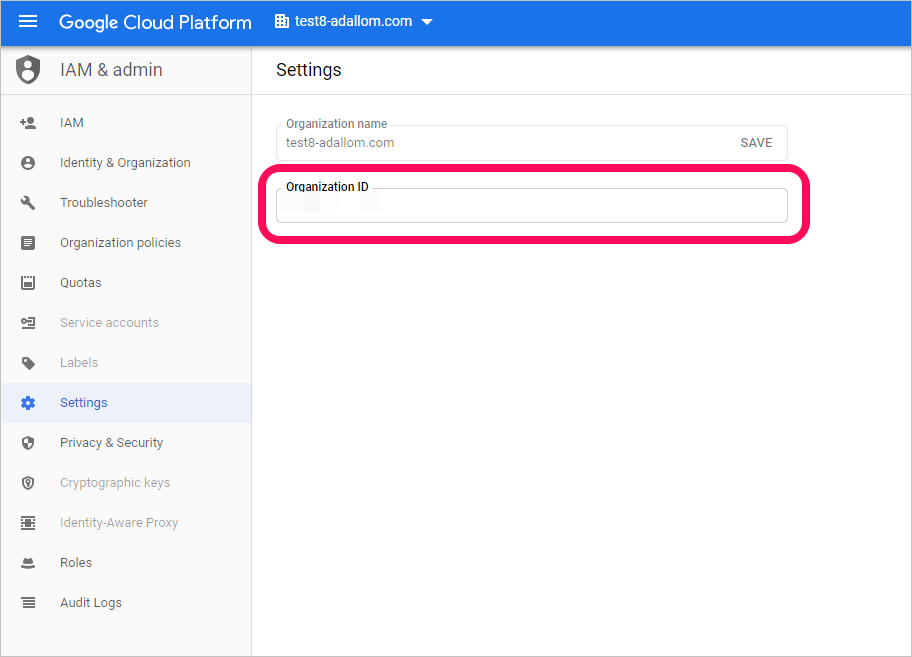

Načtení ID organizace

Poznamenejte si ID vaší organizace, budete ho potřebovat později. Další informace najdete v tématu Získání ID organizace.

Připojení auditování platformy Google Cloud Platform v programu Defender for Cloud Apps

Tento postup popisuje, jak přidat podrobnosti o připojení GCP pro připojení Google Cloud Platform k programu Defender for Cloud Apps.

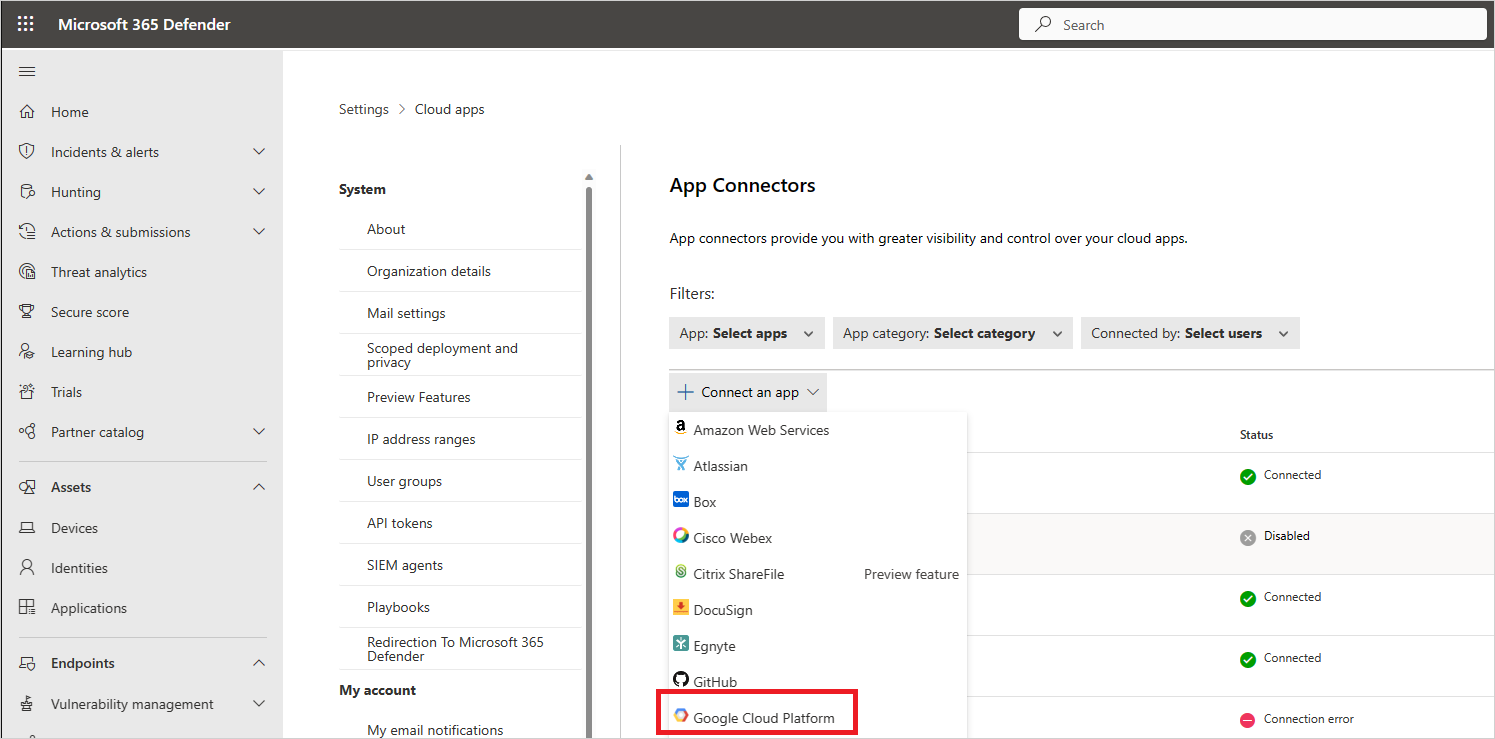

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojení ed apps (Aplikace) vyberte App Připojení ors (Připojení ors).

Na stránce Konektor aplikace s zadejte přihlašovací údaje konektoru GCP:

Poznámka:

Doporučujeme připojit instanci Google Workspace, abyste získali jednotnou správu uživatelů a zásady správného řízení. To se doporučuje i v případě, že nepoužíváte žádné produkty Google Workspace a uživatelé GCP se spravují prostřednictvím systému pro správu uživatelů Google Workspace.

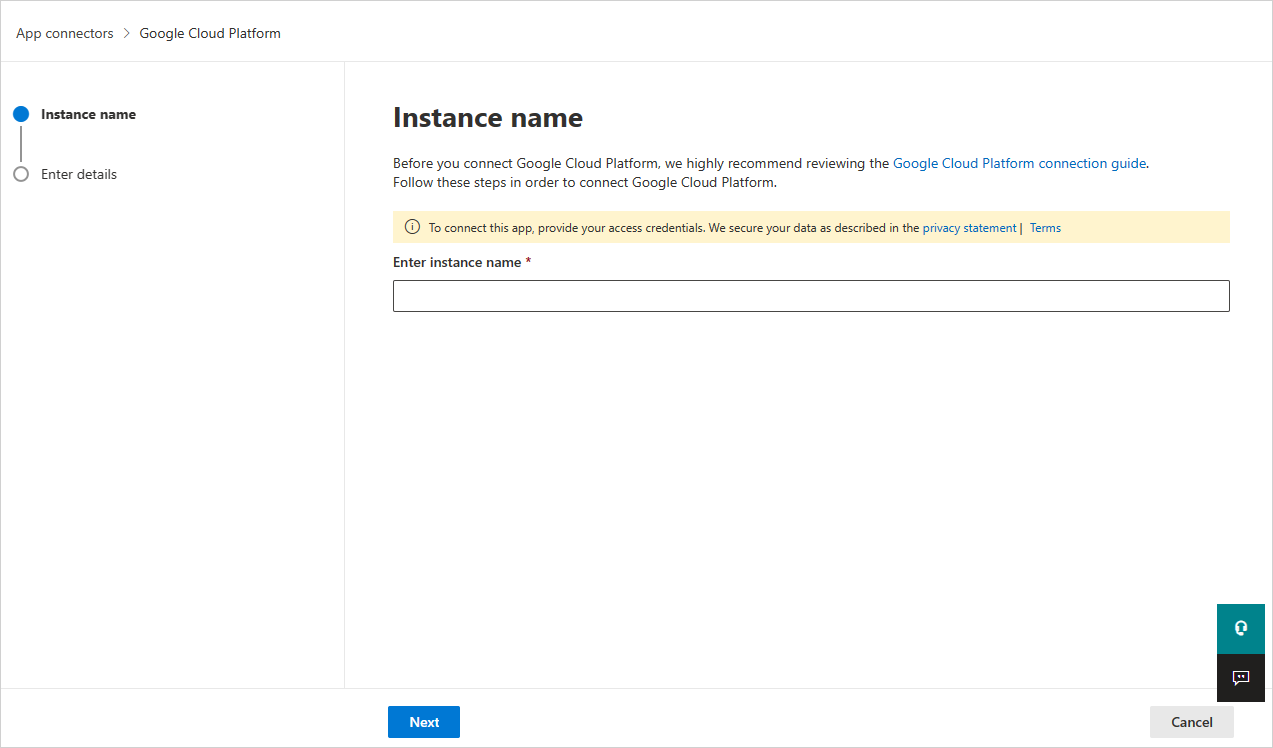

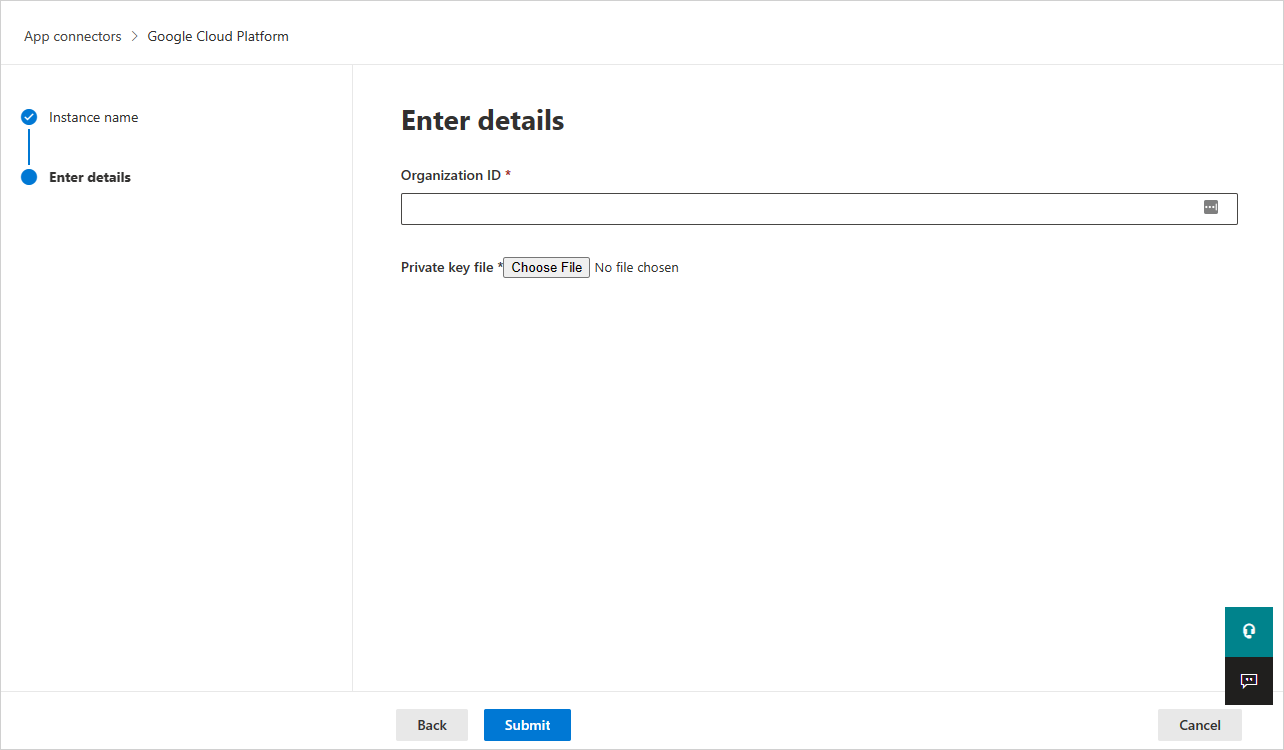

Pro nový konektor

Vyberte +Připojení aplikaci a potom Google Cloud Platform.

V dalším okně zadejte název konektoru a pak vyberte Další.

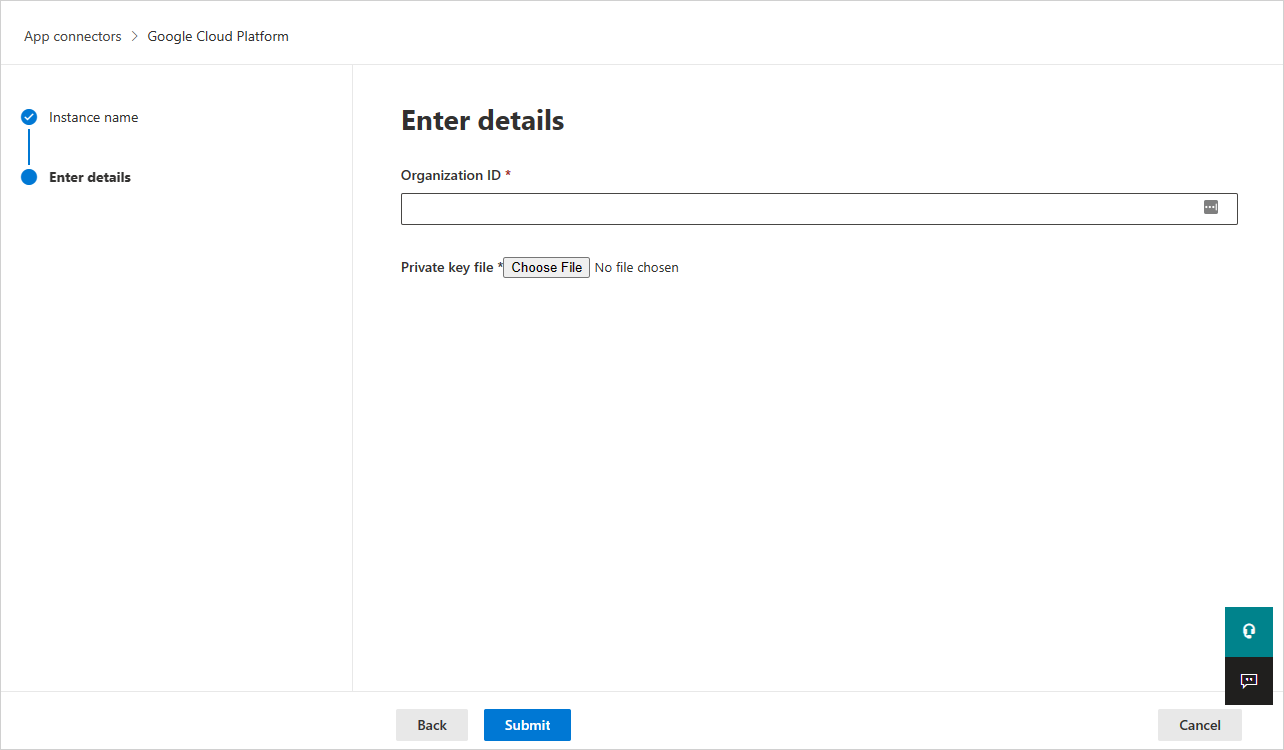

Na stránce Zadejte podrobnosti proveďte následující kroky a pak vyberte Odeslat.

- Do pole ID organizace zadejte organizaci, kterou jste si poznamenali dříve.

- V poli Soubor privátního klíče přejděte do souboru JSON, který jste si stáhli dříve.

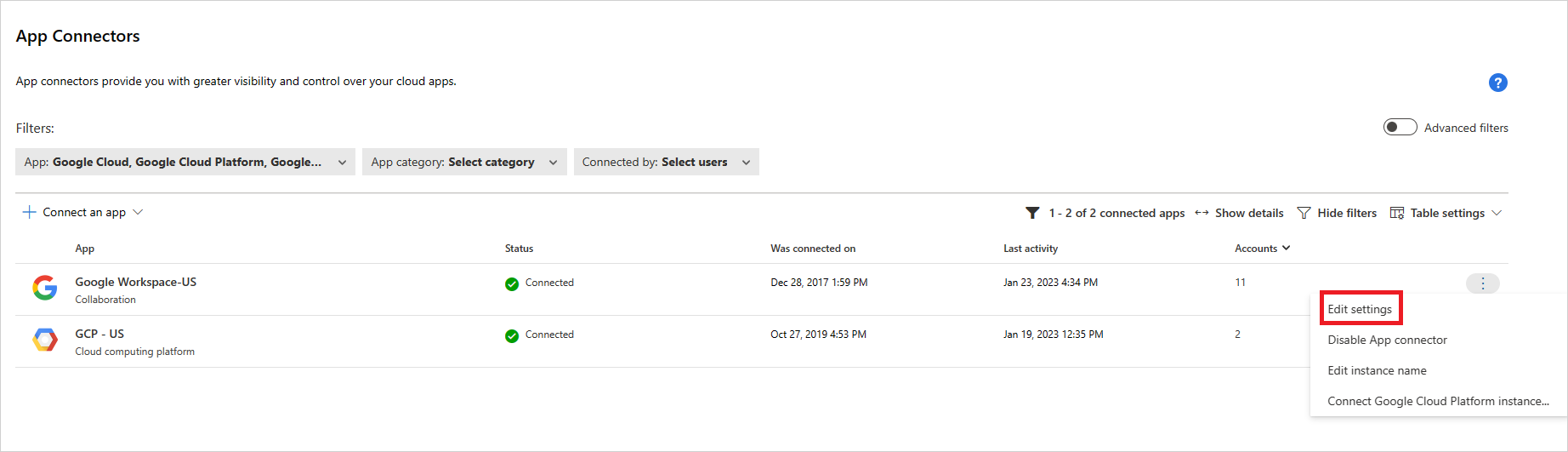

Pro existující konektor

V seznamu konektorů vyberte na řádku, ve kterém se zobrazí konektor GCP, možnost Upravit nastavení.

Na stránce Zadejte podrobnosti proveďte následující kroky a pak vyberte Odeslat.

- Do pole ID organizace zadejte organizaci, kterou jste si poznamenali dříve.

- V poli Soubor privátního klíče přejděte do souboru JSON, který jste si stáhli dříve.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojení ed apps (Aplikace) vyberte App Připojení ors (Připojení ors). Ujistěte se, že je stav připojené aplikace Připojení or Připojení.

Poznámka:

Defender for Cloud Apps vytvoří agregovanou jímku exportu (úroveň organizace), téma Pub/Sub a pub/sub předplatné pomocí účtu integrační služby v projektu integrace.

Agregovaná jímka exportu slouží k agregaci protokolů v organizaci GCP a vytvořené téma Pub/Sub se používá jako cíl. Defender for Cloud Apps se přihlásí k odběru tohoto tématu prostřednictvím pub/sub předplatného vytvořeného za účelem načtení protokolů aktivit správce v rámci organizace GCP.

Pokud máte s připojením aplikace nějaké problémy, přečtěte si téma Řešení potíží s Připojení ory aplikací.

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.