Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Oznámení o vyřazení: Microsoft Defender for Cloud Apps agenty SIEM

V rámci probíhajícího procesu konvergence mezi Microsoft Defender úlohami budou agenti Microsoft Defender for Cloud Apps SIEM od listopadu 2025 vyřazeni.

Stávající Microsoft Defender for Cloud Apps agenti SIEM budou dál fungovat tak, jak jsou do té doby. Od 19. června 2025 není možné konfigurovat žádné nové agenty SIEM, ale integrace agenta Služby Microsoft Sentinel (Preview) zůstane podporovaná a bude možné je stále přidávat.

Doporučujeme přejít na rozhraní API, která podporují správu aktivit a upozorňování dat z více úloh. Tato rozhraní API vylepšují monitorování a správu zabezpečení a nabízejí další možnosti s využitím dat z více Microsoft Defender úloh.

Pokud chcete zajistit kontinuitu a přístup k datům aktuálně dostupným prostřednictvím agentů Microsoft Defender for Cloud Apps SIEM, doporučujeme přejít na následující podporovaná rozhraní API:

- Informace o upozorněních a aktivitách najdete v tématu: rozhraní API pro streamování Microsoft Defender XDR.

- Informace o událostech přihlášení Microsoft Entra ID Protection najdete v tabulce IdentityLogonEvents ve schématu rozšířeného proaktivního vyhledávání.

- Informace o rozhraní Microsoft Graph Security Alerts API najdete tady: Seznam alerts_v2

- Pokud chcete zobrazit data výstrah Microsoft Defender for Cloud Apps v rozhraní API pro incidenty Microsoft Defender XDR, projděte si téma rozhraní API pro Microsoft Defender XDR incidentů a typ prostředku incidentů.

Microsoft Defender for Cloud Apps můžete integrovat se službou Microsoft Sentinel (škálovatelný nativní cloudový systém SIEM a SOAR) a umožnit tak centralizované monitorování výstrah a dat zjišťování. Integrace se službou Microsoft Sentinel umožňuje lépe chránit cloudové aplikace při zachování obvyklého pracovního postupu zabezpečení, automatizaci postupů zabezpečení a korelaci mezi cloudovými a místními událostmi.

Mezi výhody používání služby Microsoft Sentinel patří:

- Delší uchovávání dat poskytované službou Log Analytics

- Předefinované vizualizace.

- Pomocí nástrojů, jako jsou Microsoft Power BI nebo sešity služby Microsoft Sentinel, můžete vytvářet vlastní vizualizace dat zjišťování, které vyhovují potřebám vaší organizace.

Mezi další integrační řešení patří:

- Obecné siemy – Integrujte Defender for Cloud Apps s obecným serverem SIEM. Informace o integraci s obecným SIEM najdete v tématu Obecná integrace SIEM.

- Rozhraní Microsoft Security Graph API – zprostředkující služba (nebo zprostředkovatel), která poskytuje jedno programové rozhraní pro připojení více poskytovatelů zabezpečení. Další informace najdete v tématu Integrace řešení zabezpečení pomocí Rozhraní API pro zabezpečení Microsoft Graphu.

Integrace se službou Microsoft Sentinel zahrnuje konfiguraci v Defender for Cloud Apps i v Microsoft Sentinelu.

Požadavky

Integrace se službou Microsoft Sentinel:

- Musíte mít platnou licenci služby Microsoft Sentinel.

- Ve svém tenantovi musíte být alespoň správcem zabezpečení.

Podpora pro státní správu USA

Přímá Defender for Cloud Apps – Integrace služby Microsoft Sentinel je dostupná jenom pro komerční zákazníky.

Všechna Defender for Cloud Apps data jsou však k dispozici v Microsoft Defender XDR, a proto jsou dostupná ve službě Microsoft Sentinel prostřednictvím konektoru Microsoft Defender XDR.

Doporučujeme, aby zákazníci GCC, GCC High a DoD, kteří mají zájem o zobrazení Defender for Cloud Apps dat ve službě Microsoft Sentinel, nainstalovali řešení Microsoft Defender XDR.

Další informace najdete tady:

- Microsoft Defender XDR integrace se službou Microsoft Sentinel

- Microsoft Defender for Cloud Apps pro nabídky pro státní správu USA

Integrace se službou Microsoft Sentinel

Na portálu Microsoft Defender vyberte Nastavení > Cloud Apps.

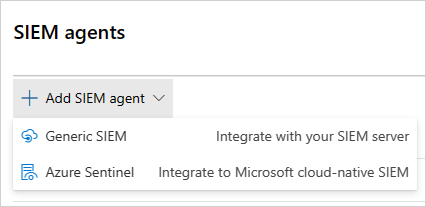

V části Systém vyberte Agenti > SIEM Add SIEM agent Sentinel>. Příklady:

Poznámka

Možnost přidat službu Microsoft Sentinel není k dispozici, pokud jste již dříve provedli integraci.

V průvodci vyberte datové typy, které chcete předat službě Microsoft Sentinel. Integraci můžete nakonfigurovat následujícím způsobem:

- Výstrahy: Výstrahy se automaticky zapnou, jakmile je povolena služba Microsoft Sentinel.

- Protokoly zjišťování: Pomocí posuvníku je povolte a zakažte. Ve výchozím nastavení je vybráno vše a pak pomocí rozevíracího seznamu Použít na vyfiltrujte, které protokoly zjišťování se odesílají do služby Microsoft Sentinel.

Příklady:

Vyberte Další a pokračujte do Microsoft Sentinelu a dokončete integraci. Informace o konfiguraci služby Microsoft Sentinel najdete v tématu Datový konektor služby Microsoft Sentinel pro Defender for Cloud Apps. Příklady:

Poznámka

Nové protokoly zjišťování se ve službě Microsoft Sentinel obvykle zobrazí do 15 minut od jejich konfigurace v Defender for Cloud Apps. V závislosti na podmínkách systémového prostředí to ale může trvat déle. Další informace najdete v tématu Zpracování zpoždění příjmu dat v analytických pravidlech.

Upozornění a protokoly zjišťování ve službě Microsoft Sentinel

Po dokončení integrace můžete zobrazit výstrahy a protokoly zjišťování Defender for Cloud Apps ve službě Microsoft Sentinel.

Ve službě Microsoft Sentinel najdete v části Protokoly v části Security Insights protokoly pro datové typy Defender for Cloud Apps následujícím způsobem:

| Datový typ | Stůl |

|---|---|

| Protokoly zjišťování | McasShadowItReporting |

| Upozornění | SecurityAlert |

Následující tabulka popisuje všechna pole ve schématu McasShadowItReporting :

| :----- | Typ | Popis | Příklady |

|---|---|---|---|

| Id tenanta | String | ID pracovního prostoru | b459b4u5-912x-46d5-9cb1-p43069212nb4 |

| SourceSystem | String | Zdrojový systém – statická hodnota | Azure |

| TimeGenerated [UTC] | Datum a čas | Datum zjišťování dat | 2019-07-23T11:00:35.858Z |

| Název streamu | String | Název konkrétního streamu | Marketingové oddělení |

| TotalEvents | Celé číslo | Celkový počet událostí na relaci | 122 |

| BlockedEvents | Celé číslo | Počet blokovaných událostí | 0 |

| Nahranébyty | Celé číslo | Množství nahraných dat | 1,514,874 |

| TotalBytes | Celé číslo | Celkový objem dat | 4,067,785 |

| DownloadedBytes | Celé číslo | Množství stažených dat | 2,552,911 |

| IpAddress | String | Zdrojová IP adresa | 127.0.0.0 |

| Uživatelské jméno | String | Uživatelské jméno | Raegan@contoso.com |

| EnrichedUserName | String | Rozšířené uživatelské jméno o uživatelské jméno Microsoft Entra | Raegan@contoso.com |

| Název aplikace | String | Název cloudové aplikace | Microsoft OneDrive pro firmy |

| AppId | Celé číslo | Identifikátor cloudové aplikace | 15600 |

| AppCategory | String | Kategorie cloudové aplikace | Cloudové úložiště |

| AppTags | Pole řetězců | Předdefinované a vlastní značky definované pro aplikaci | ["schváleno"] |

| AppScore | Celé číslo | Rizikové skóre aplikace ve škále 0–10, 10 je skóre pro nerizikové aplikace. | 10 |

| Typ | String | Typ protokolů – statická hodnota | McasShadowItReporting |

Použití Power BI s Defender for Cloud Apps daty ve službě Microsoft Sentinel

Po dokončení integrace můžete také použít Defender for Cloud Apps data uložená ve službě Microsoft Sentinel v jiných nástrojích.

Tato část popisuje, jak můžete pomocí Microsoft Power BI snadno tvarovat a kombinovat data a vytvářet sestavy a řídicí panely, které vyhovují potřebám vaší organizace.

Jak začít:

V Power BI importujte dotazy ze služby Microsoft Sentinel pro Defender for Cloud Apps data. Další informace najdete v tématu Import dat protokolu Azure Monitor do Power BI.

Nainstalujte aplikaci Defender for Cloud Apps Shadow IT Discovery a připojte ji k datům protokolu zjišťování, abyste mohli zobrazit integrovaný řídicí panel stínového zjišťování IT.

Poznámka

V současné době není aplikace publikovaná na Microsoft AppSource. Proto možná budete muset požádat správce Power BI o oprávnění k instalaci aplikace.

Příklady:

Volitelně můžete v Power BI Desktop vytvářet vlastní řídicí panely a upravovat je tak, aby vyhovovaly požadavkům vaší organizace na vizuální analýzu a vytváření sestav.

Připojení aplikace Defender for Cloud Apps

V Power BI vyberte Aplikace > Stínové aplikace pro zjišťování IT .

Na stránce Začínáme s novou aplikací vyberte Připojit. Příklady:

Na stránce ID pracovního prostoru zadejte ID pracovního prostoru služby Microsoft Sentinel, jak je zobrazeno na stránce přehledu služby Log Analytics, a pak vyberte Další. Příklady:

Na stránce ověřování zadejte metodu ověřování a úroveň ochrany osobních údajů a pak vyberte Přihlásit se. Příklady:

Po připojení dat přejděte na kartu Datové sady pracovního prostoru a vyberte Aktualizovat. Tím sestavu aktualizujete vlastními daty.

Pokud narazíte na nějaké problémy, jsme tu, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu pro váš problém s produktem, otevřete lístek podpory.