Tento článek popisuje, jak připojit zařízení k Defenderu pro firmy.

Připojte svá firemní zařízení, abyste je mohli okamžitě chránit. Pro onboarding zařízení vaší společnosti si můžete vybrat z několika možností. Tento článek vás provede možnostmi a popisuje, jak onboarding funguje.

Windows 10 a 11

Poznámka

Na zařízeních s Windows musí běžet jeden z následujících operačních systémů:

- Windows 10 nebo 11 Business

- Windows 10 nebo 11 Professional

- Windows 10 nebo 11 Enterprise

Další informace najdete v tématu Požadavky na Microsoft Defender pro firmy.

Zvolte jednu z následujících možností pro onboarding klientských zařízení s Windows do Programu Defender pro firmy:

Místní skript pro Windows 10 a 11

K onboardingu klientských zařízení s Windows můžete použít místní skript. Když spustíte skript onboardingu na zařízení, vytvoří vztah důvěryhodnosti s ID Microsoft Entra (pokud tento vztah důvěryhodnosti ještě neexistuje), zaregistruje zařízení v Microsoft Intune (pokud ještě není zaregistrované) a pak zařízení onboarduje do Defenderu pro firmy. Pokud v současné době nepoužíváte Intune, doporučuje se pro zákazníky Defenderu pro firmy metoda místního skriptu.

Tip

Při použití metody místního skriptu doporučujeme připojit až 10 zařízení najednou.

Přejděte na portál Microsoft Defender (https://security.microsoft.com) a přihlaste se.

V navigačním podokně zvolteKoncové bodynastavení> a pak v části Správa zařízení zvolte Onboarding.

Vyberte Windows 10 a 11.

V části Typ připojení vyberte Zjednodušené.

V části Metoda nasazení zvolte Místní skript a pak vyberte Stáhnout balíček onboardingu. Doporučujeme, abyste balíček pro onboarding uložili na vyměnitelnou jednotku.

Na zařízení s Windows extrahujte obsah konfiguračního balíčku do umístění, například do složky Plocha. Měli byste mít soubor s názvem WindowsDefenderATPLocalOnboardingScript.cmd.

Otevřete příkazový řádek jako správce.

Zadejte umístění souboru skriptu. Pokud jste soubor například zkopírovali do složky Plocha, zadejte %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmda stiskněte klávesu Enter (nebo vyberte OK).

Po spuštění skriptu spusťte test detekce.

Zásady skupiny pro Windows 10 a 11

Pokud chcete k onboardingu klientů s Windows raději použít zásady skupiny, postupujte podle pokynů v tématu Onboarding zařízení s Windows pomocí zásad skupiny. Tento článek popisuje kroky pro onboarding do Microsoft Defenderu for Endpoint. Postup onboardingu do Defenderu pro firmy je podobný.

Intune pro Windows 10 a 11

Klienty Windows a další zařízení můžete v Intune onboardovat pomocí Centra pro správu Intune (https://intune.microsoft.com). Pro registraci zařízení v Intune je k dispozici několik metod. Doporučujeme použít jednu z následujících metod:

Povolení automatické registrace pro Windows 10 a 11

Když nastavíte automatickou registraci, uživatelé si do zařízení přidají svůj pracovní účet. Zařízení se na pozadí zaregistruje a připojí k Microsoft Entra ID a je zaregistrované v Intune.

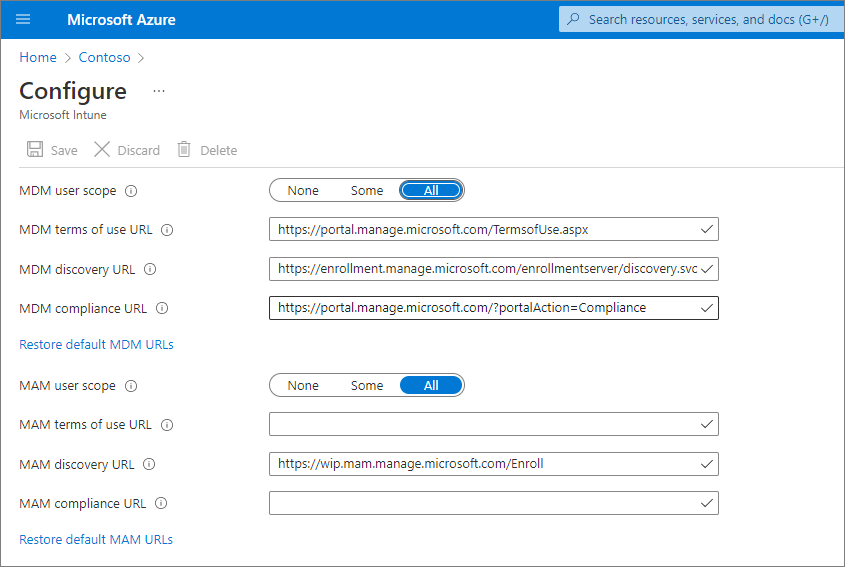

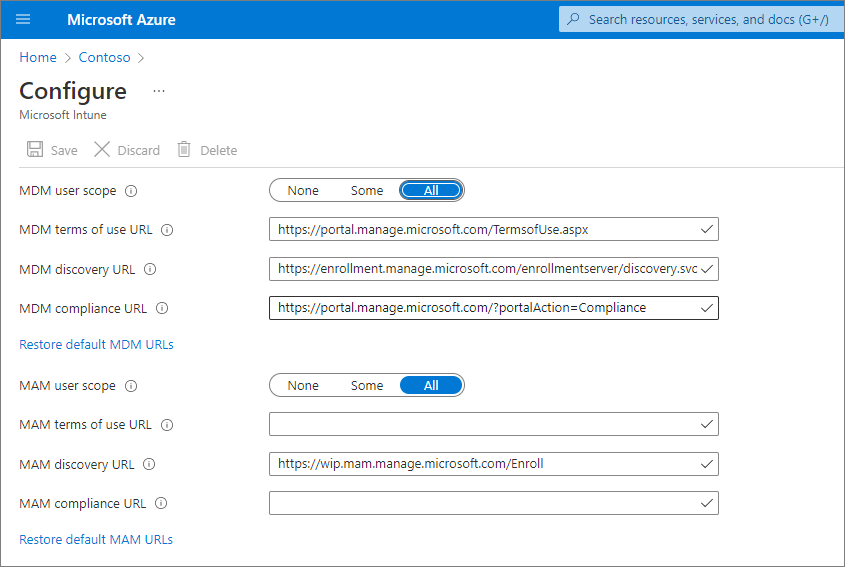

Přejděte na web Azure Portal (https://portal.azure.com/) a přihlaste se.

Vyberte Microsoft Entra ID>Mobility (MDM a MAM)>Microsoft Intune.

Nakonfigurujte obor uživatele MDM a obor uživatele MAM.

V části Obor uživatele MDM doporučujeme vybrat Vše , aby všichni uživatelé mohli automaticky registrovat svá zařízení s Windows.

V části Rozsah uživatele MAM doporučujeme pro adresy URL následující výchozí hodnoty:

-

Adresa URL podmínek použití MDM

-

Adresa URL zjišťování MDM

-

Adresa URL s předpisy služby MDM

Vyberte Uložit.

Po registraci zařízení v Intune ho můžete přidat do skupiny zařízení v Defenderu pro firmy.

Přečtěte si další informace o skupinách zařízení v Defenderu pro firmy.

Požádejte uživatele, aby si zaregistrovali svá zařízení s Windows 10 a 11.

Podívejte se na následující video, ve které se dozvíte, jak registrace funguje:

Sdílejte tento článek s uživateli ve vaší organizaci: Registrace zařízení s Windows 10/11 v Intune.

Po registraci zařízení v Intune ho můžete přidat do skupiny zařízení v Defenderu pro firmy.

Přečtěte si další informace o skupinách zařízení v Defenderu pro firmy.

Spuštění testu detekce na zařízení s Windows 10 nebo 11

Po připojení zařízení s Windows do Programu Defender pro firmy můžete na zařízení spustit test detekce, abyste se ujistili, že všechno funguje správně.

Na zařízení s Windows vytvořte složku: C:\test-MDATP-test.

Otevřete příkazový řádek jako správce a spusťte následující příkaz:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Po spuštění příkazu se okno příkazového řádku automaticky zavře. Pokud je test detekce úspěšný, označí se jako dokončený a přibližně do 10 minut se na portálu Microsoft Defenderu (https://security.microsoft.com) pro nově nasazené zařízení zobrazí nová výstraha.

Mac

Zvolte jednu z následujících možností pro onboarding Mac:

Místní skript pro Mac

Když spustíte místní skript na Macu, vytvoří vztah důvěryhodnosti s ID Microsoft Entra (pokud tento vztah důvěryhodnosti ještě neexistuje), zaregistruje Mac v Microsoft Intune (pokud ještě není zaregistrovaný) a pak připojí Mac do Defenderu pro firmy. Pomocí této metody doporučujeme připojit až 10 zařízení najednou.

Přejděte na portál Microsoft Defender (https://security.microsoft.com) a přihlaste se.

V navigačním podokně zvolteKoncové bodynastavení> a pak v části Správa zařízení zvolte Onboarding.

Vyberte macOS.

V části Typ připojení vyberte Zjednodušené.

V části Metoda nasazení zvolte Místní skript a pak vyberte Stáhnout balíček onboardingu. Uložte balíček na vyměnitelnou jednotku. Vyberte také Stáhnout instalační balíček a uložte ho na vyměnitelné zařízení.

Na počítači Mac uložte instalační balíček jako wdav.pkg do místního adresáře.

Uložte onboardingový balíček do WindowsDefenderATPOnboardingPackage.zip stejného adresáře, který jste použili pro instalační balíček.

Pomocí Finderu přejděte k uloženému wdav.pkg souboru a pak ho otevřete.

Vyberte Pokračovat, odsouhlaste licenční podmínky a po zobrazení výzvy zadejte heslo.

Zobrazí se výzva, abyste povolili instalaci ovladače od Microsoftu (blokování rozšíření systému nebo blokování instalace nebo obojí). Musíte povolit instalaci ovladače. Vyberte Otevřít předvolby zabezpečení nebo Otevřít předvolby>zabezpečení systému & soukromí a pak vyberte Povolit.

Ke spuštění balíčku pro onboarding použijte následující příkaz Bash:

/usr/bin/unzip WindowsDefenderATPOnboardingPackage.zip \

&& /bin/chmod +x MicrosoftDefenderATPOnboardingMacOs.sh \

&& /bin/bash -c MicrosoftDefenderATPOnboardingMacOs.sh

Jakmile se Mac zaregistruje v Intune, můžete ho přidat do skupiny zařízení.

Přečtěte si další informace o skupinách zařízení v Defenderu pro firmy.

Intune pro Mac

Pokud už máte Intune, můžete počítače Mac zaregistrovat pomocí Centra pro správu Intune (https://intune.microsoft.com). Pro registraci Macu v Intune je k dispozici několik metod. Doporučujeme jednu z následujících metod:

Možnosti pro Mac vlastněný společností

Zvolte jednu z následujících možností registrace zařízení Mac spravovaných společností v Intune:

| Možnost |

Popis |

| Automatická registrace zařízení Apple |

Tato metoda slouží k automatizaci registrace na zařízeních zakoupených prostřednictvím Apple Business Manageru nebo Apple School Manageru. Automatická registrace zařízení nasadí profil registrace "vzduchem", takže k zařízením nemusíte mít fyzický přístup.

Viz Automatická registrace Macu pomocí Apple Business Manageru nebo Apple School Manageru. |

| Správce registrace zařízení (DEM) |

Tuto metodu použijte pro nasazení ve velkém měřítku a v případě, že je ve vaší organizaci více lidí, kteří vám můžou pomoct s nastavením registrace. Uživatel s oprávněními správce registrace zařízení (DEM) může zaregistrovat až 1 000 zařízení s jedním účtem Microsoft Entra. Tato metoda používá k registraci zařízení aplikaci Portál společnosti nebo aplikaci Microsoft Intune. Účet DEM nemůžete použít k registraci zařízení prostřednictvím automatizované registrace zařízení.

Viz Registrace zařízení v Intune pomocí účtu správce registrace zařízení. |

| Přímá registrace |

Přímá registrace registruje zařízení bez přidružení uživatele, takže tato metoda je nejvhodnější pro zařízení, která nejsou přidružená k jednomu uživateli. Tato metoda vyžaduje, abyste měli fyzický přístup k počítačům Mac, které registrujete.

Viz Použití přímé registrace pro Mac. |

Požádejte uživatele, aby si v Intune zaregistrovali svůj vlastní Mac.

Pokud vaše firma dává přednost tomu, aby si uživatelé zaregistrovali svá vlastní zařízení v Intune, nasměrujte uživatele, aby postupovali takto:

Přejděte na web Portál společnosti (https://portal.manage.microsoft.com/) a přihlaste se.

Podle pokynů na webu Portál společnosti přidejte své zařízení.

Nainstalujte aplikaci Portál společnosti na adrese https://aka.ms/EnrollMyMaca postupujte podle pokynů v aplikaci.

Potvrzení, že je počítač Mac nasazený

Pokud chcete ověřit, že je zařízení přidružené k vaší společnosti, použijte následující příkaz Pythonu v prostředí Bash:

mdatp health --field org_id.

Pokud používáte macOS 10.15 (Catalina) nebo novější, udělte Defenderu pro firmy souhlas s ochranou vašeho zařízení. Přejděte na Předvolby> systémuZabezpečení & ochrana osobních údajůa ochrana osobních údajů>>Úplný přístup k disku. Výběrem ikony zámku v dolní části dialogového okna proveďte změny a pak vyberte Microsoft Defender pro firmy (nebo Defender for Endpoint, pokud to vidíte).

Pokud chcete ověřit, že je zařízení onboardované, použijte v prostředí Bash následující příkaz:

mdatp health --field real_time_protection_enabled

Po registraci zařízení v Intune ho můžete přidat do skupiny zařízení.

Přečtěte si další informace o skupinách zařízení v Defenderu pro firmy.

Mobilní zařízení

K onboardingu mobilních zařízení, jako jsou zařízení s Androidem a iOS, můžete použít následující metody:

Použití aplikace Microsoft Defender

Funkce ochrany před mobilními hrozbami jsou teď obecně dostupné pro zákazníky Defenderu pro firmy. Díky těmto funkcím teď můžete onboardovat mobilní zařízení (jako je Android a iOS) pomocí aplikace Microsoft Defender. Pomocí této metody si uživatelé aplikaci stáhnou z Google Play nebo Apple App Storu, přihlásí se a dokončí kroky onboardingu.

Důležité

Před onboardingem mobilních zařízení se ujistěte, že jsou splněné všechny následující požadavky:

- Defender pro firmy dokončil zřizování. Na portálu Microsoft Defender přejděte na Zařízení Assets>.

- Pokud uvidíte zprávu, která říká: "Počkejte! Připravujeme pro vaše data nové prostory a připojujeme je," pak Defender pro firmy nedokončil zřizování. Tento proces právě probíhá a jeho dokončení může trvat až 24 hodin.

– Pokud se zobrazí seznam zařízení nebo se zobrazí výzva k onboardingu zařízení, znamená to, že zřizování Defenderu pro firmy bylo dokončeno.

- Uživatelé si na své zařízení stáhli aplikaci Microsoft Authenticator a zaregistrovali své zařízení pomocí svého pracovního nebo školního účtu pro Microsoft 365.

| Device |

Postup |

| Android |

1. Na zařízení přejděte do obchodu Google Play.

2. Pokud jste to ještě neudělali, stáhněte a nainstalujte aplikaci Microsoft Authenticator. Přihlaste se a zaregistrujte své zařízení v aplikaci Microsoft Authenticator.

3. V obchodě Google Play vyhledejte aplikaci Microsoft Defender a nainstalujte ji.

4. Otevřete aplikaci Microsoft Defender, přihlaste se a dokončete proces onboardingu. |

| iOS |

1. Na zařízení přejděte do Apple App Storu.

2. Pokud jste to ještě neudělali, stáhněte a nainstalujte aplikaci Microsoft Authenticator. Přihlaste se a zaregistrujte své zařízení v aplikaci Microsoft Authenticator.

3. V Apple App Storu vyhledejte aplikaci Microsoft Defender.

4. Přihlaste se a nainstalujte aplikaci.

5. Pokud chcete pokračovat, souhlasíte s podmínkami použití.

6. Povolte aplikaci Microsoft Defender, aby nastavila připojení VPN a přidala konfigurace VPN.

7. Zvolte, jestli chcete povolit oznámení (například výstrahy). |

Použití Microsoft Intune

Pokud vaše předplatné zahrnuje Microsoft Intune, můžete ho použít k onboardingu mobilních zařízení, jako jsou zařízení s Androidem a iOS/iPadOS. Pomoc s registrací těchto zařízení do Intune najdete v následujících zdrojích informací:

Po registraci zařízení v Intune ho můžete přidat do skupiny zařízení.

Přečtěte si další informace o skupinách zařízení v Defenderu pro firmy.

Servery

Zvolte operační systém pro váš server:

Windows Server

Důležité

Před nasazením koncového bodu Windows Serveru se ujistěte, že splňujete následující požadavky:

- Máte licenci na servery Microsoft Defenderu pro firmy. (Viz Jak získat servery Microsoft Defenderu pro firmy.)

- Obor vynucení pro Windows Server je zapnutý. Přejděte na Nastavení>Rozsah vynucování> správy >konfigurace koncovýchbodů. Vyberte Použít MDE k vynucení nastavení konfigurace zabezpečení z MEM, vyberte Windows Server a pak vyberte Uložit.

Instanci Windows Serveru můžete připojit k Defenderu pro firmy pomocí místního skriptu.

Místní skript pro Windows Server

Přejděte na portál Microsoft Defender (https://security.microsoft.com) a přihlaste se.

V navigačním podokně zvolteKoncové bodynastavení> a pak v části Správa zařízení zvolte Onboarding.

Vyberte operační systém, například Windows Server 1803, 2019 a 2022, a pak v části Metoda nasazení zvolte Místní skript.

Pokud vyberete Windows Server 2012 R2 a 2016, můžete stáhnout a spustit dva balíčky: instalační balíček a balíček pro onboarding. Instalační balíček obsahuje soubor MSI, který nainstaluje agenta Defenderu pro firmy. Onboardingový balíček obsahuje skript pro onboarding koncového bodu Windows Serveru do Defenderu pro firmy.

Vyberte Stáhnout onboardingový balíček. Doporučujeme, abyste balíček pro onboarding uložili na vyměnitelnou jednotku.

Pokud jste vybrali Windows Server 2012 R2 a 2016, vyberte také Stáhnout instalační balíček a uložte balíček na vyměnitelnou jednotku.

Na koncovém bodu Windows Serveru extrahujte obsah instalačního nebo onboardingového balíčku do umístění, jako je například složka Plocha. Měli byste mít soubor s názvem WindowsDefenderATPLocalOnboardingScript.cmd.

Pokud nasazujete Windows Server 2012 R2 nebo Windows Server 2016, nejprve extrahujte instalační balíček.

Otevřete příkazový řádek jako správce.

Pokud onboardujete Windows Server 2012R2 nebo Windows Server 2016, spusťte následující příkaz:

Msiexec /i md4ws.msi /quiet

Pokud nasazujete Windows Server 1803, 2019 nebo 2022, přeskočte tento krok a přejděte ke kroku 8.

Zadejte umístění souboru skriptu. Pokud jste soubor například zkopírovali do složky Plocha, zadejte %userprofile%\Desktop\WindowsDefenderATPLocalOnboardingScript.cmda stiskněte Enter (nebo vyberte OK).

Přejděte na Spuštění testu detekce na Windows Serveru.

Spuštění testu detekce na Windows Serveru

Po onboardingu koncového bodu Windows Serveru do Defenderu pro firmy můžete spustit test detekce, abyste se ujistili, že všechno funguje správně:

Na zařízení s Windows Serverem vytvořte složku: C:\test-MDATP-test.

Otevřete příkazový řádek jako správce.

V okně příkazového řádku spusťte následující příkaz PowerShellu:

powershell.exe -NoExit -ExecutionPolicy Bypass -WindowStyle Hidden $ErrorActionPreference = 'silentlycontinue';(New-Object System.Net.WebClient).DownloadFile('http://127.0.0.1/1.exe', 'C:\\test-MDATP-test\\invoice.exe');Start-Process 'C:\\test-MDATP-test\\invoice.exe'

Po spuštění příkazu se okno příkazového řádku automaticky zavře. Pokud je test detekce úspěšný, označí se jako dokončený a přibližně do 10 minut se na portálu Microsoft Defenderu (https://security.microsoft.com) pro nově nasazené zařízení zobrazí nová výstraha.

Linux Server

Důležité

Před nasazením koncového bodu linuxového serveru se ujistěte, že splňujete následující požadavky:

Onboarding koncových bodů linuxového serveru

K onboardingu instance Linux Serveru do Defenderu pro firmy můžete použít následující metody:

Po onboardingu zařízení můžete spustit rychlý phishingový test, abyste se ujistili, že je zařízení připojené a že se výstrahy vygenerují podle očekávání.