Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Azure je poskytovatel IaaS, který vaší organizaci umožňuje hostovat a spravovat celé úlohy v cloudu. Spolu s výhodami používání infrastruktury v cloudu můžou být nejdůležitější prostředky vaší organizace vystavené hrozbám. Mezi vystavené prostředky patří instance úložiště s potenciálně citlivými informacemi, výpočetní prostředky, které provozují některé z nejdůležitějších aplikací, porty a virtuální privátní sítě, které umožňují přístup do vaší organizace.

Připojení Azure k Defender for Cloud Apps vám pomůže zabezpečit prostředky a detekovat potenciální hrozby díky monitorování aktivit správy a přihlašování, oznamování možných útoků hrubou silou, škodlivému použití privilegovaného uživatelského účtu a neobvyklému odstranění virtuálních počítačů.

Hlavní hrozby

- Zneužití cloudových prostředků

- Ohrožené účty a vnitřní hrozby

- Únik dat

- Chybná konfigurace prostředků a nedostatečné řízení přístupu

Jak Defender for Cloud Apps pomáhá chránit vaše prostředí

- Detekce cloudových hrozeb, ohrožených účtů a škodlivých účastníků programu Insider

- Omezení ohrožení sdílených dat a vynucení zásad spolupráce

- Použití záznamu auditu aktivit pro forenzní vyšetřování

Řízení Azure pomocí předdefinovaných zásad a šablon zásad

K detekci potenciálních hrozeb a upozornění na potenciální hrozby můžete použít následující předdefinované šablony zásad:

| Typ | Name (Název) |

|---|---|

| Předdefinované zásady detekce anomálií |

Aktivita z anonymních IP adres Aktivita z občasné země Aktivita z podezřelých IP adres Aktivita prováděná ukončeným uživatelem (vyžaduje Microsoft Entra ID jako zprostředkovatele identity) Několik neúspěšných pokusů o přihlášení Neobvyklé aktivity správy Neobvyklé aktivity odstranění více úložišť (Preview) Více aktivit odstranění virtuálních počítačů Neobvyklé aktivity vytváření více virtuálních počítačů (Preview) |

Další informace o vytváření zásad najdete v tématu Vytvoření zásady.

Automatizace ovládacích prvků zásad správného řízení

Kromě monitorování potenciálních hrozeb můžete k nápravě zjištěných hrozeb použít a automatizovat následující Azure akce zásad správného řízení:

| Typ | Akce |

|---|---|

| Zásady správného řízení uživatelů | – Upozornit uživatele na výstrahu (prostřednictvím Microsoft Entra ID) – Vyžadovat, aby se uživatel znovu přihlásil (přes Microsoft Entra ID) – Pozastavit uživatele (prostřednictvím Microsoft Entra ID) |

Další informace o nápravě hrozeb z aplikací najdete v tématu Řízení připojených aplikací.

Ochrana Azure v reálném čase

Projděte si naše osvědčené postupy pro zabezpečení a spolupráci s hosty a blokování a ochranu stahování citlivých dat do nespravovaných nebo rizikových zařízení.

Připojení Azure k Microsoft Defender for Cloud Apps

Tato část obsahuje pokyny pro připojení Microsoft Defender for Cloud Apps k existujícímu účtu Azure pomocí rozhraní API konektoru aplikací. Toto připojení poskytuje přehled o Azure použití a kontrolu nad nimi. Informace o tom, jak Defender for Cloud Apps chrání Azure, najdete v tématu Ochrana Azure.

Požadavky

Před připojením Azure k Microsoft Defender for Cloud Apps se ujistěte, že uživatel připojující Azure má ve službě Azure Active Directory roli Správce zabezpečení.

- Uživatel, který se připojuje Azure, musí mít roli správce zabezpečení ve službě Azure Active Directory.

Rozsah a omezení

Při připojení Azure k Defender for Cloud Apps mějte na paměti následující rozsah a omezení:

- Defender for Cloud Apps zobrazí aktivity ze všech předplatných.

- Informace o uživatelském účtu se v Defender for Cloud Apps vyplňují, když uživatelé provádějí aktivity v Azure.

- Defender for Cloud Apps monitoruje jenom aktivity ARM.

Připojení Azure k Defender for Cloud Apps

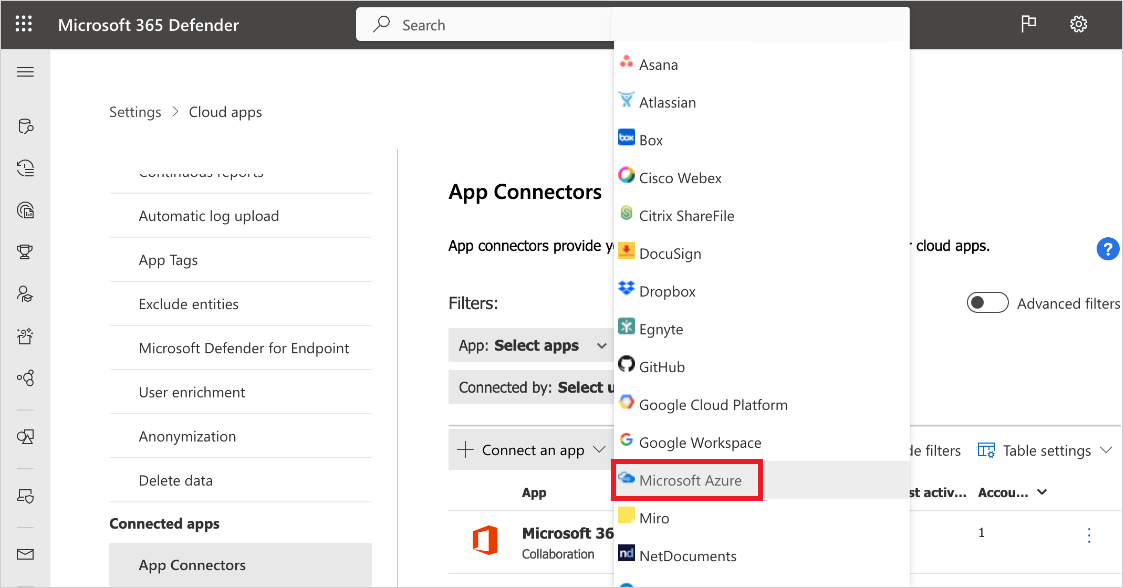

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací.

Na stránce Konektory aplikací vyberte +Připojit aplikaci a potom Microsoft Azure.

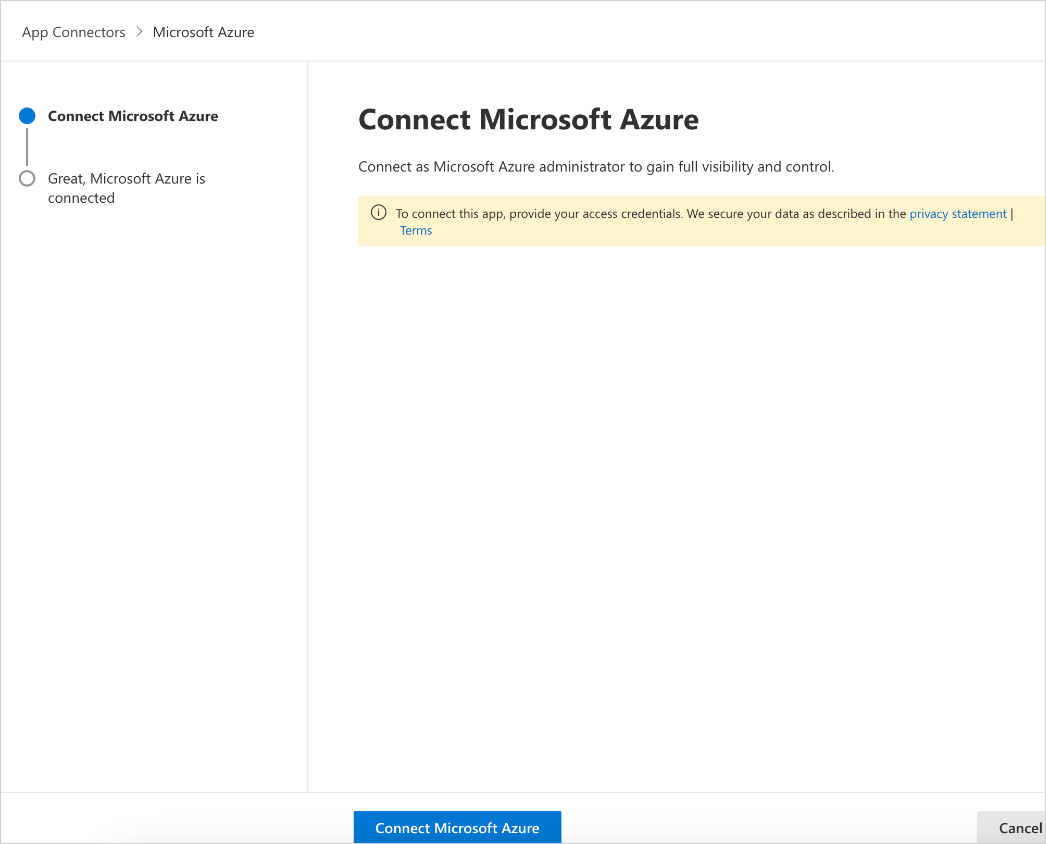

Na stránce Připojit Microsoft Azure vyberte Připojit Microsoft Azure.

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps. V části Připojené aplikace vyberte Konektory aplikací. Ujistěte se, že je stav připojeného konektoru aplikace Připojeno.

Poznámka

Po vytvoření Azure připojení Defender for Cloud Apps načítá data z tohoto bodu dál.

Další kroky

Pokud máte nějaké problémy s připojením aplikace, přečtěte si téma Řešení potíží s konektory aplikací.