Prověřování a náprava rizikových aplikací OAuth

OAuth je otevřený standard pro ověřování a autorizaci na základě tokenů. OAuth umožňuje, aby informace o účtu uživatele používaly služby třetích stran bez vystavení hesla uživatele. OAuth funguje jako zprostředkovatel jménem uživatele a poskytuje službě přístupový token, který autorizuje sdílení konkrétních informací o účtu.

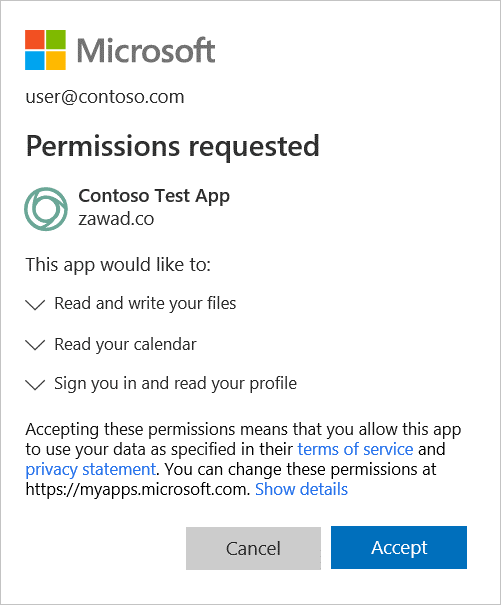

Aplikace, která například analyzuje kalendář uživatele a poskytuje rady, jak se stát produktivnějším, potřebuje přístup ke kalendáři uživatele. Místo zadání přihlašovacích údajů uživatele umožňuje OAuth aplikaci získat přístup k datům pouze na základě tokenu, který se vygeneruje, když uživatel poskytne souhlas se stránkou, jak je vidět na následujícím obrázku.

Mnoho aplikací třetích stran, které můžou nainstalovat podnikoví uživatelé ve vaší organizaci, požádejte o oprávnění pro přístup k informacím o uživateli a datům a přihlášení jménem uživatele v jiných cloudových aplikacích. Když si uživatelé tyto aplikace nainstalují, často kliknou na přijmout , aniž by si pečlivě prostudovali podrobnosti v příkazovém řádku, včetně udělení oprávnění k aplikaci. Přijetí oprávnění aplikací třetích stran je potenciálním bezpečnostním rizikem pro vaši organizaci.

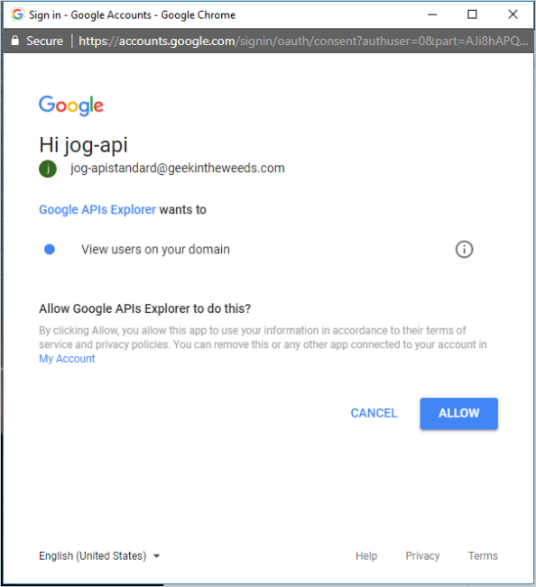

Například následující stránka souhlasu aplikace OAuth může vypadat jako legitimní pro průměrného uživatele, ale "Google API Explorer" by neměla vyžadovat oprávnění od samotného Googlu. To znamená, že aplikace může být pokus o útok phishing, který vůbec nesouvisí s Googlem.

Jako správce zabezpečení potřebujete mít přehled a kontrolu nad aplikacemi ve vašem prostředí a to včetně oprávnění, která mají. Potřebujete možnost zabránit používání aplikací, které vyžadují oprávnění k prostředkům, které chcete odvolat. Microsoft Defender for Cloud Apps vám proto umožňuje prozkoumat a monitorovat oprávnění aplikace udělená uživateli. Tento článek vám pomůže prozkoumat aplikace OAuth ve vaší organizaci a zaměřit se na aplikace, které jsou s větší pravděpodobností podezřelé.

Naším doporučeným přístupem je prozkoumat aplikace pomocí schopností a informací poskytovaných na portálu Defender for Cloud Apps, abyste odfiltrovali aplikace s nízkou pravděpodobností rizika a zaměřili se na podezřelé aplikace.

V tomto kurzu se naučíte:

Poznámka:

Tento článek používá ukázky a snímky obrazovky ze stránky aplikací OAuth, která se používá, když nemáte zapnuté zásady správného řízení aplikací.

Pokud používáte funkce ve verzi Preview a máte zapnuté zásady správného řízení aplikací, je stejná funkce k dispozici na stránce zásad správného řízení aplikace.

Další informace najdete v tématu Zásady správného řízení aplikací v programu Microsoft Defender for Cloud Apps.

Zjišťování rizikových aplikací OAuth

Zjištění rizikové aplikace OAuth je možné provést pomocí:

- Výstrahy: Reakce na výstrahu aktivovanou existující zásadou

- Proaktivní vyhledávání: Vyhledejte rizikovou aplikaci mezi všemi dostupnými aplikacemi bez konkrétního podezření na riziko.

Detekce rizikových aplikací pomocí upozornění

Zásady můžete nastavit tak, aby vám automaticky posílaly oznámení, když aplikace OAuth splňuje určitá kritéria. Můžete například nastavit zásadu, která vás automaticky upozorní, když se zjistí aplikace, která vyžaduje vysoká oprávnění a byla autorizována více než 50 uživateli. Další informace o vytváření zásad OAuth najdete v tématu Zásady aplikací OAuth.

Detekce rizikových aplikací proaktivním vyhledáváním

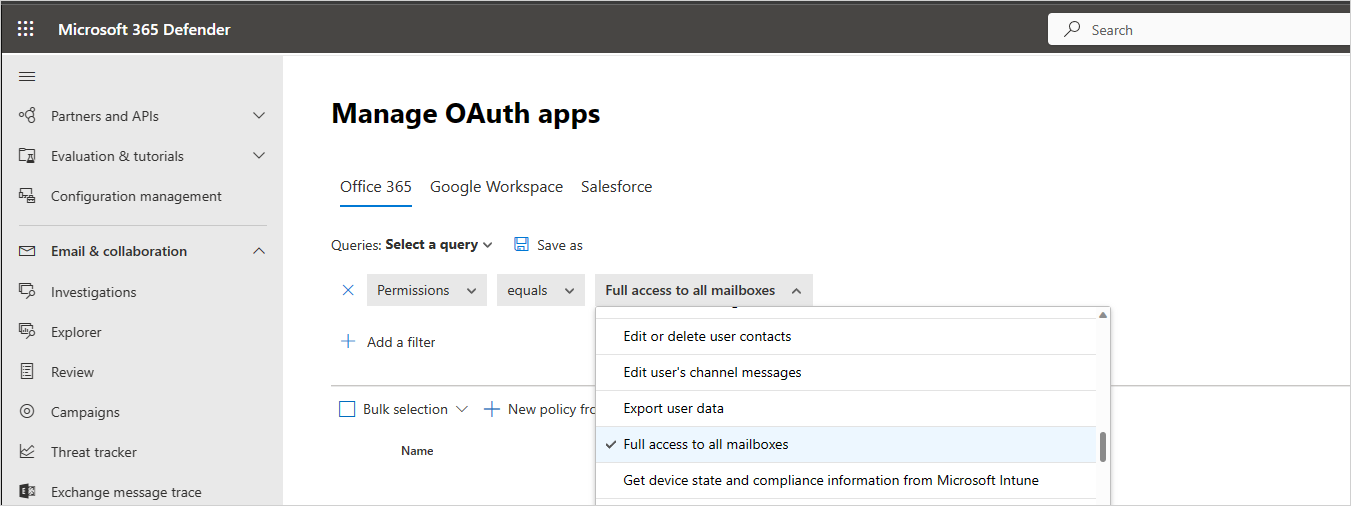

Na portálu Microsoft Defender v části Cloud Apps přejděte do aplikací OAuth. Pomocí filtrů a dotazů zkontrolujte, co se ve vašem prostředí děje:

Nastavte filtr na úroveň oprávnění s vysokou závažností a běžné použití komunity. Pomocí tohoto filtru se můžete zaměřit na aplikace, které jsou potenciálně velmi rizikové, kde uživatelé možná podcenili riziko.

V části Oprávnění vyberte všechny možnosti, které jsou zvlášť rizikové v určitém kontextu. Můžete například vybrat všechny filtry, které poskytují oprávnění pro přístup k e-mailu, jako je úplný přístup ke všem poštovním schránkám , a pak zkontrolovat seznam aplikací, abyste měli jistotu, že všechny skutečně potřebují přístup související s poštou. To vám může pomoct prozkoumat konkrétní kontext a najít aplikace, které vypadají jako legitimní, ale obsahují nepotřebná oprávnění. Tyto aplikace budou pravděpodobně rizikové.

Vyberte uložené aplikace dotazů autorizované externími uživateli. Pomocí tohoto filtru můžete najít aplikace, které nemusí být v souladu se standardy zabezpečení vaší společnosti.

Po kontrole aplikací se můžete zaměřit na aplikace v dotazech, které vypadají jako legitimní, ale můžou být ve skutečnosti rizikové. Pomocí filtrů je najdete:

- Vyfiltrujte aplikace, které jsou autorizované malým počtem uživatelů. Pokud se zaměříte na tyto aplikace, můžete hledat rizikové aplikace, které byly autorizovány ohroženým uživatelem.

- Aplikace s oprávněními, které neodpovídají účelu aplikace, například aplikace clock s úplným přístupem ke všem poštovním schránkám.

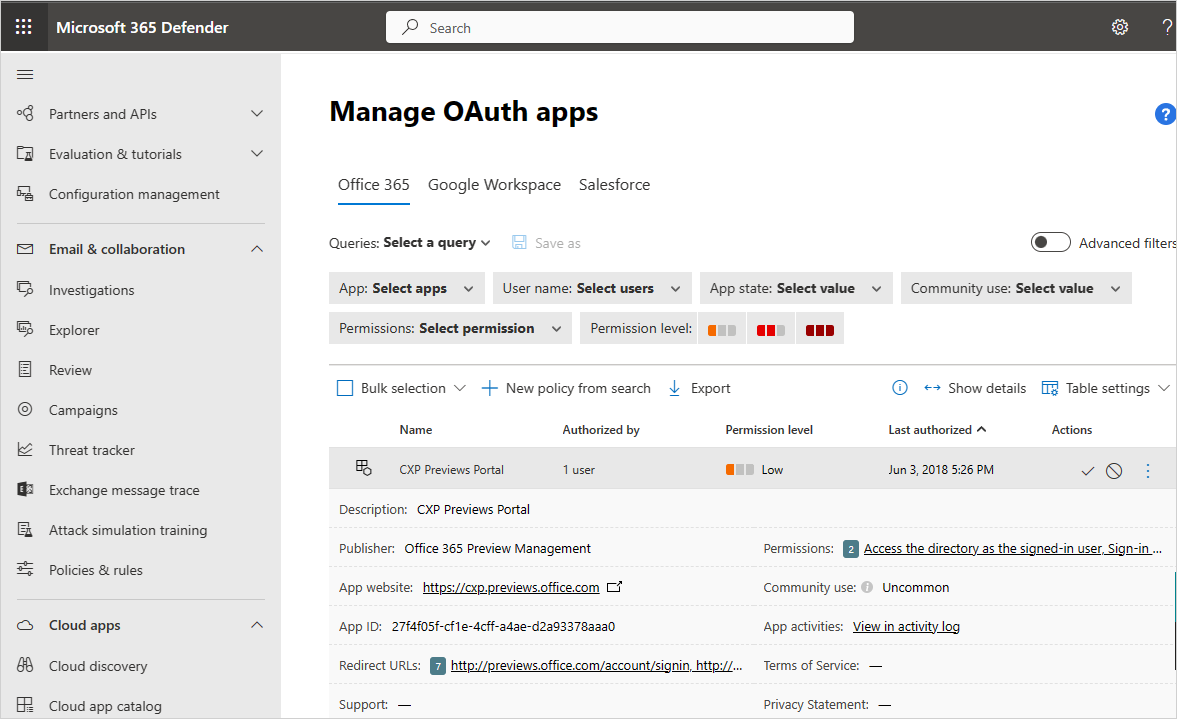

Výběrem každé aplikace otevřete zásuvku aplikace a zkontrolujte, jestli má aplikace podezřelý název, vydavatele nebo web.

Podívejte se na seznam aplikací a cílových aplikací, které mají datum v části Naposledy autorizované , které nejsou poslední. Tyto aplikace už nemusí být potřeba.

Zkoumání podezřelých aplikací OAuth

Jakmile zjistíte, že je aplikace podezřelá a chcete ji prošetřit, doporučujeme pro efektivní šetření následující klíčové principy:

- Čím častěji a používáte aplikaci, je pravděpodobnější, že vaše organizace nebo online bude bezpečná.

- Aplikace by měla vyžadovat pouze oprávnění, která souvisejí s účelem aplikace. Pokud tomu tak není, může být aplikace riziková.

- Aplikace, které vyžadují vysoká oprávnění nebo souhlas správce, budou pravděpodobně rizikové.

- Výběrem aplikace otevřete zásuvku aplikace a v části Související aktivity vyberte odkaz. Otevře se stránka protokolu aktivit filtrovaná pro aktivity prováděné aplikací. Mějte na paměti, že některé aplikace provádějí aktivity zaregistrované jako provedené uživatelem. Tyto aktivity se automaticky vyfiltrují z výsledků v protokolu aktivit. Další šetření pomocí protokolu aktivit najdete v protokolu aktivit.

- V zásuvce vyberte aktivity souhlasu a prozkoumejte souhlas uživatele s aplikací v protokolu aktivit.

- Pokud se aplikace zdá podezřelá, doporučujeme prozkoumat její název a vydavatele v různých obchodech s aplikacemi. Zaměřte se na následující aplikace, které můžou být podezřelé:

- Aplikace s nízkým počtem stahování

- Aplikace s nízkým hodnocením nebo skóre nebo špatnými komentáři

- Aplikace s podezřelým vydavatelem nebo webem

- Aplikace, jejichž poslední aktualizace není nedávná To může znamenat, že aplikace se už nepodporuje.

- Aplikace, které mají irelevantní oprávnění. To může znamenat, že aplikace je riziková.

- Pokud je aplikace stále podezřelá, můžete zjistit název aplikace, vydavatele a adresu URL online.

- Audit aplikace OAuth můžete exportovat pro další analýzu uživatelů, kteří aplikaci autorizovali. Další informace najdete v tématu Auditování aplikací OAuth.

Postup nápravy podezřelých aplikací OAuth

Jakmile zjistíte, že je aplikace OAuth riziková, nabízí Defender for Cloud Apps následující možnosti nápravy:

Ruční náprava: Můžete snadno zakázat odvolání aplikace ze stránky aplikací OAuth.

Automatická náprava: Můžete vytvořit zásadu, která automaticky odvolá aplikaci nebo odvolá konkrétního uživatele z aplikace.

Další kroky

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro