Nasazení řízení podmíněného přístupu k aplikacím pro libovolnou webovou aplikaci pomocí PingOne jako zprostředkovatele identity (IDP)

Ovládací prvky relací v programu Microsoft Defender for Cloud Apps můžete nakonfigurovat tak, aby fungovaly s libovolnou webovou aplikací a jakýmkoli zprostředkovatele identity od jiných společností než Microsoft. Tento článek popisuje, jak směrovat relace aplikací z PingOne do Defenderu pro Cloud Apps pro řízení relací v reálném čase.

V tomto článku použijeme aplikaci Salesforce jako příklad nakonfigurované webové aplikace tak, aby používala ovládací prvky relace Defenderu pro Cloud Apps. Pokud chcete nakonfigurovat jiné aplikace, proveďte stejné kroky podle jejich požadavků.

Požadavky

K používání řízení podmíněného přístupu k aplikacím musí mít vaše organizace následující licence:

- Relevantní licence PingOne (vyžaduje se pro jednotné přihlašování)

- Microsoft Defender for Cloud Apps

Existující konfigurace jednotného přihlašování PingOne pro aplikaci pomocí ověřovacího protokolu SAML 2.0

Konfigurace ovládacích prvků relace pro vaši aplikaci pomocí PingOne jako zprostředkovatele identity

Pomocí následujících kroků můžete směrovat relace webové aplikace z PingOne do Defenderu for Cloud Apps.

Poznámka:

Informace o jednotném přihlašování SAML aplikace, které poskytuje PingOne, můžete nakonfigurovat pomocí jedné z následujících metod:

- Možnost 1: Nahrání souboru metadat SAML aplikace

- Možnost 2: Ruční poskytnutí dat SAML aplikace

V následujících krocích použijeme možnost 2.

Krok 1: Získání nastavení jednotného přihlašování SAML vaší aplikace

Krok 2: Konfigurace Defenderu for Cloud Apps s informacemi SAML vaší aplikace

Krok 3: Vytvoření vlastní aplikace v PingOne

Krok 4: Konfigurace Defenderu for Cloud Apps s informacemi o aplikaci PingOne

Krok 5: Dokončení vlastní aplikace v PingOne

Krok 6: Získání změn aplikace v Defenderu pro Cloud Apps

Krok 7: Dokončení změn aplikace

Krok 8: Dokončení konfigurace v Defenderu for Cloud Apps

Krok 1: Získání nastavení jednotného přihlašování SAML vaší aplikace

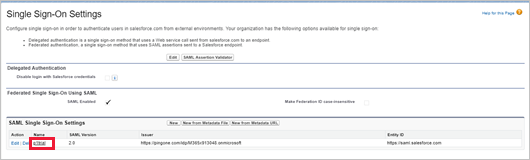

V Salesforce přejděte do >>nastavení nastavení identity>jednotného přihlašování.

V části Nastavení jednotného přihlašování vyberte název existující konfigurace SAML 2.0.

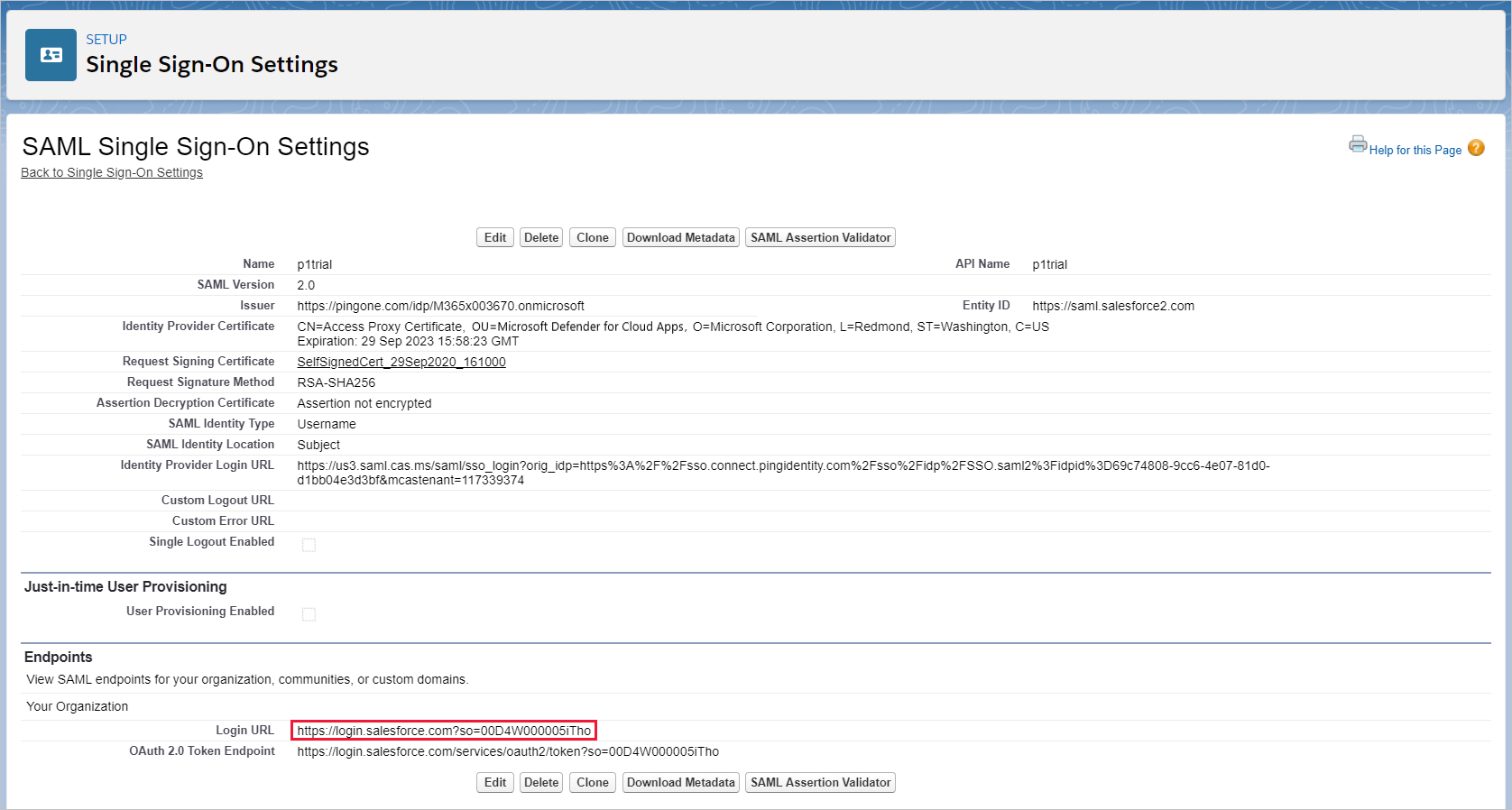

Na stránce nastavení jednotného přihlašování SAML si poznamenejte přihlašovací adresu URL salesforce. Budete ho potřebovat později.

Poznámka:

Pokud vaše aplikace poskytuje certifikát SAML, stáhněte si soubor certifikátu.

Krok 2: Konfigurace Defenderu for Cloud Apps s informacemi SAML vaší aplikace

Na portálu Microsoft Defender vyberte Nastavení. Pak zvolte Cloud Apps.

V části Připojené aplikace vyberte aplikace řízení podmíněného přístupu.

Vyberte +Přidat a v automaticky otevírané nabídce vyberte aplikaci, kterou chcete nasadit, a pak vyberte Spustit průvodce.

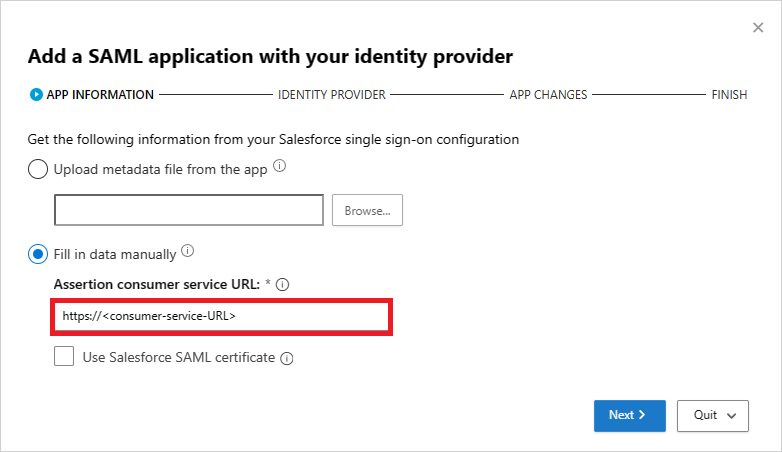

Na stránce INFORMACE O APLIKACI vyberte vyplnit data ručně, v adrese URL služby Kontrolní příjemce zadejte přihlašovací adresu URL Salesforce, kterou jste si poznamenali dříve, a pak vyberte Další.

Poznámka:

Pokud vaše aplikace poskytuje certifikát SAML, vyberte Použít <app_name> certifikát SAML a nahrajte soubor certifikátu.

Krok 3: Vytvoření vlastní aplikace v PingOne

Než budete pokračovat, pomocí následujících kroků získejte informace z existující aplikace Salesforce.

V aplikaci PingOne upravte existující aplikaci Salesforce.

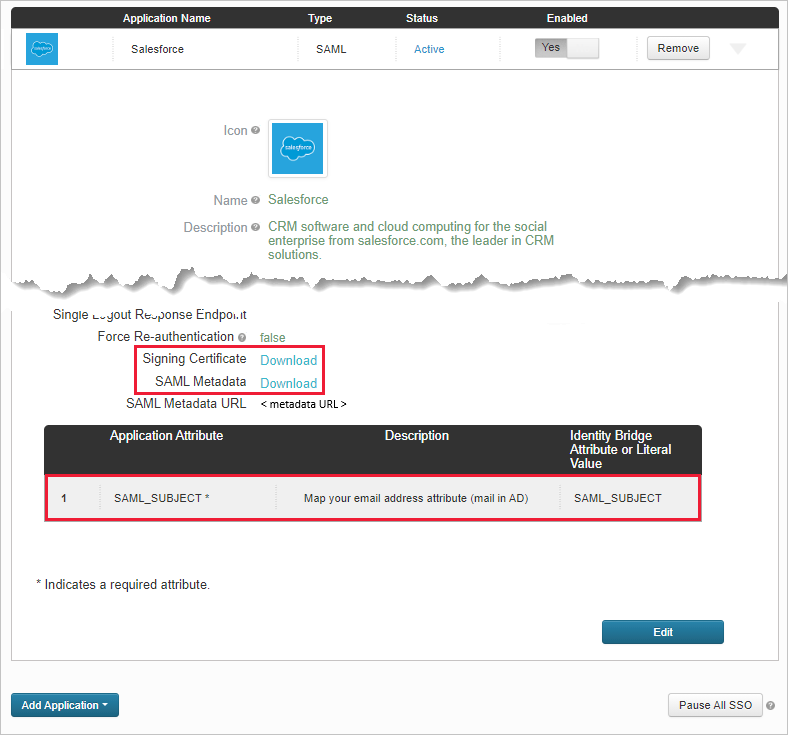

Na stránce Mapování atributů jednotného přihlašování si poznamenejte atribut SAML_SUBJECT a hodnotu a stáhněte podpisový certifikát a soubory metadat SAML.

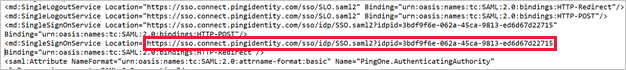

Otevřete soubor metadat SAML a poznamenejte si umístění PingOne SingleSignOnService. Budete ho potřebovat později.

Na stránce Přístup ke skupině si poznamenejte přiřazené skupiny.

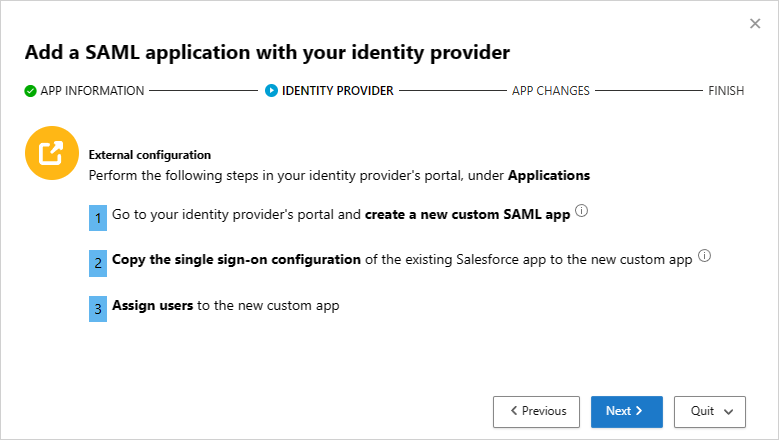

Pak pomocí pokynů ze stránky Přidat aplikaci SAML se stránkou zprostředkovatele identity nakonfigurujte vlastní aplikaci na portálu zprostředkovatele identity.

Poznámka:

Konfigurace vlastní aplikace umožňuje otestovat existující aplikaci s ovládacími prvky přístupu a relací beze změny aktuálního chování pro vaši organizaci.

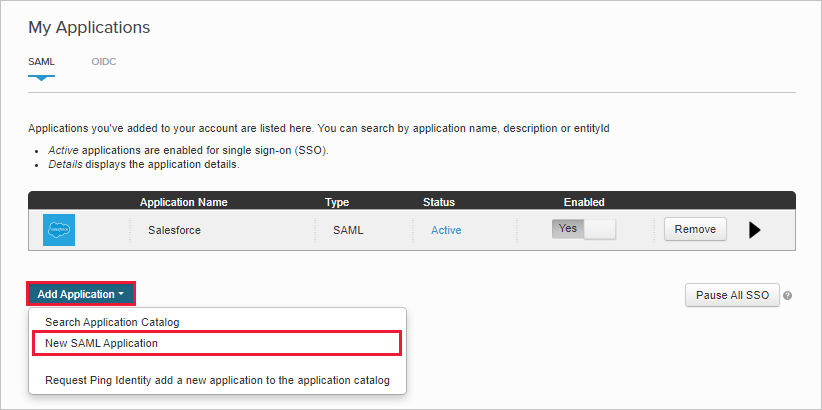

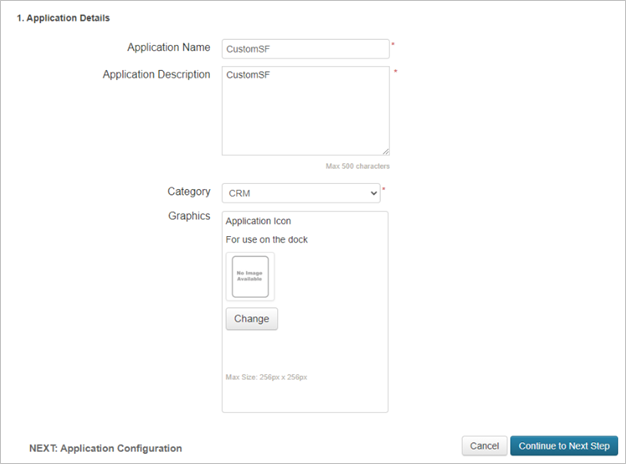

Vytvořte novou aplikaci SAML.

Na stránce Podrobnosti aplikace vyplňte formulář a pak vyberte Pokračovat k dalšímu kroku.

Tip

Použijte název aplikace, který vám pomůže rozlišovat mezi vlastní a existující aplikací Salesforce.

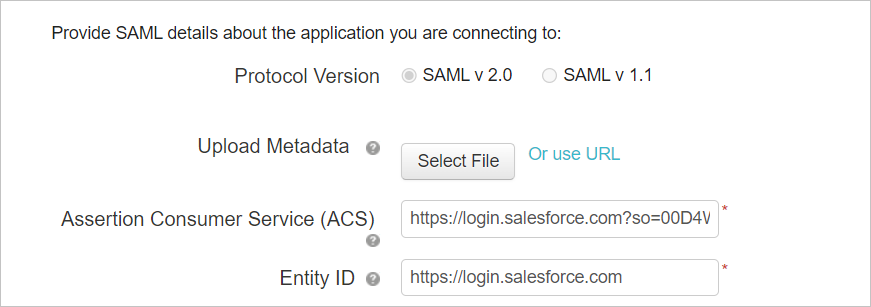

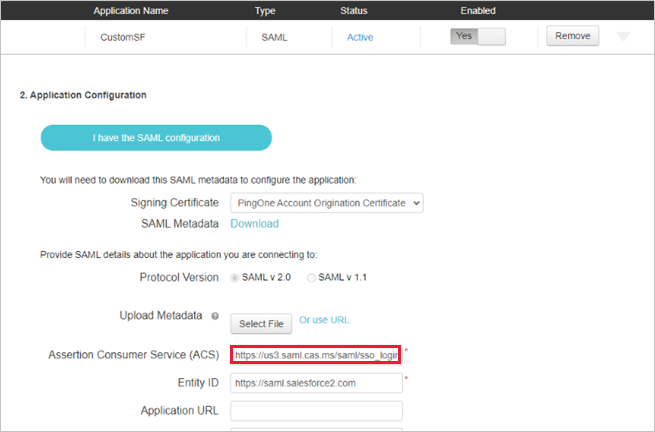

Na stránce Konfigurace aplikace proveďte následující kroky a pak vyberte Pokračovat v dalším kroku.

- Do pole Assertion Consumer Service (ACS) zadejte adresu URL pro přihlášení salesforce, kterou jste si poznamenali dříve.

- Do pole ID entity zadejte jedinečné ID začínající

https://na . Ujistěte se, že se liší od ukončení konfigurace aplikace PingOne salesforce. - Poznamenejte si ID entity. Budete ho potřebovat později.

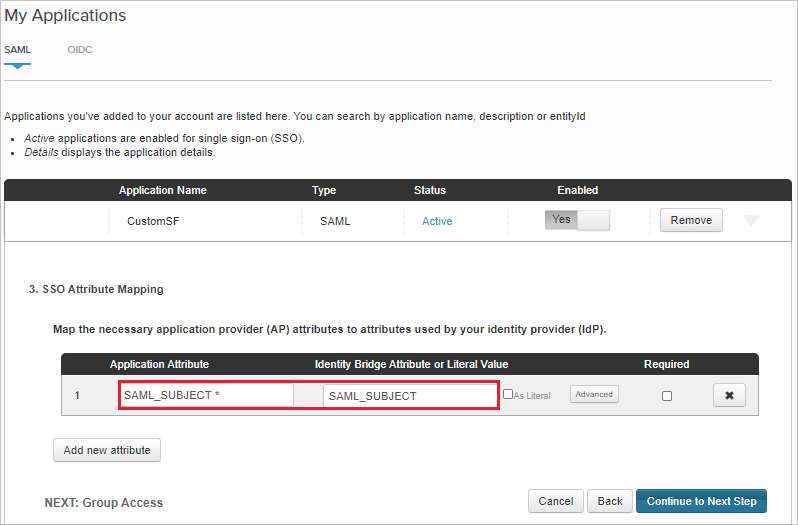

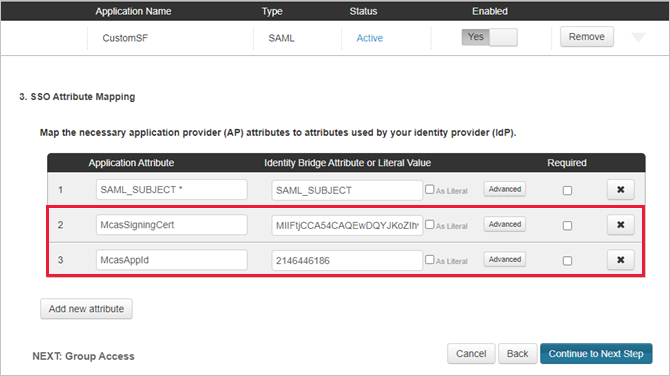

Na stránce Mapování atributů jednotného přihlašování přidejte existující atribut a hodnotu aplikace Salesforce SAML_SUBJECT, kterou jste si poznamenali dříve, a pak vyberte Pokračovat k dalšímu kroku.

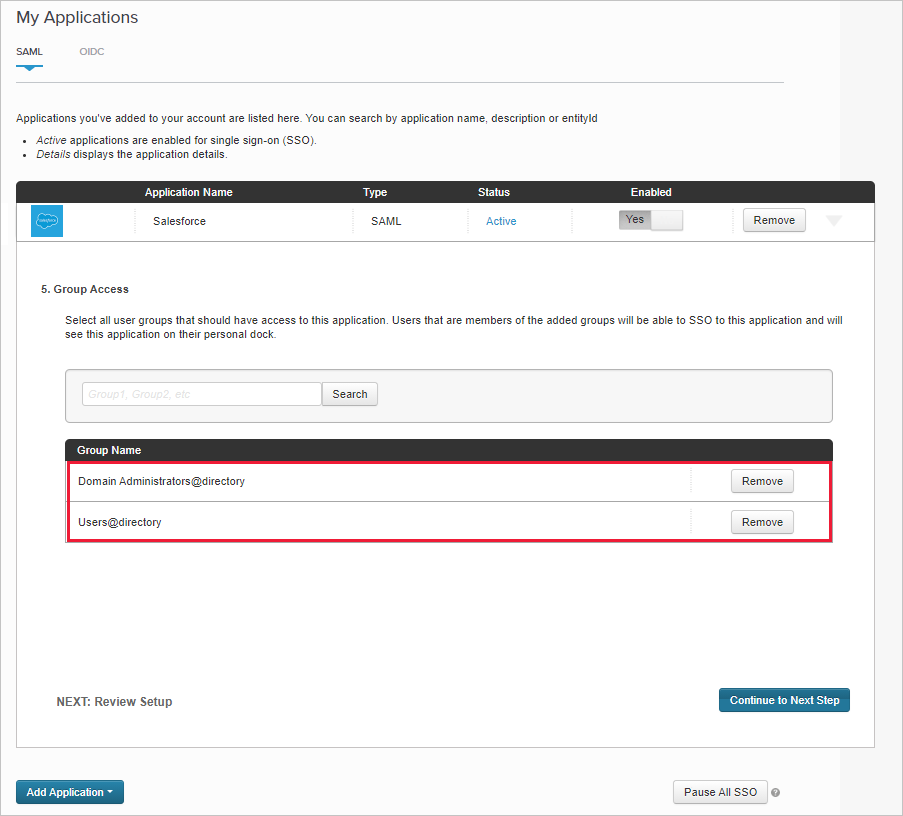

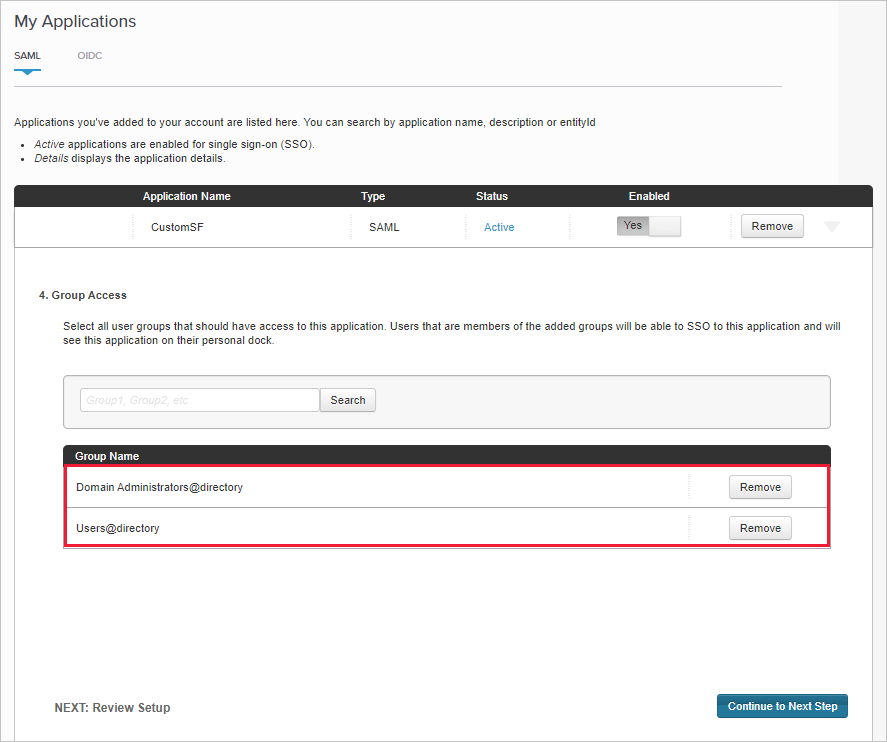

Na stránce Přístup ke skupině přidejte existující skupiny aplikace Salesforce, které jste si poznamenali dříve, a dokončete konfiguraci.

Krok 4: Konfigurace Defenderu for Cloud Apps s informacemi o aplikaci PingOne

Zpátky na stránce ZPROSTŘEDKOVATELE IDENTITY Pro Defender for Cloud Apps vyberte Další a pokračujte.

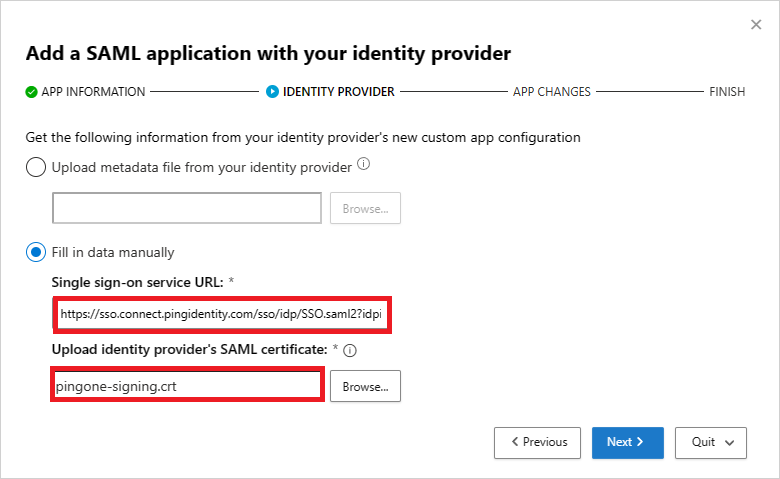

Na další stránce vyberte Vyplnit data ručně, proveďte následující kroky a pak vyberte Další.

- Jako adresu URL služby Kontrolní příjemce zadejte přihlašovací adresu URL salesforce, kterou jste si poznamenali dříve.

- Vyberte Nahrát certifikát SAML zprostředkovatele identity a nahrajte soubor certifikátu, který jste si stáhli dříve.

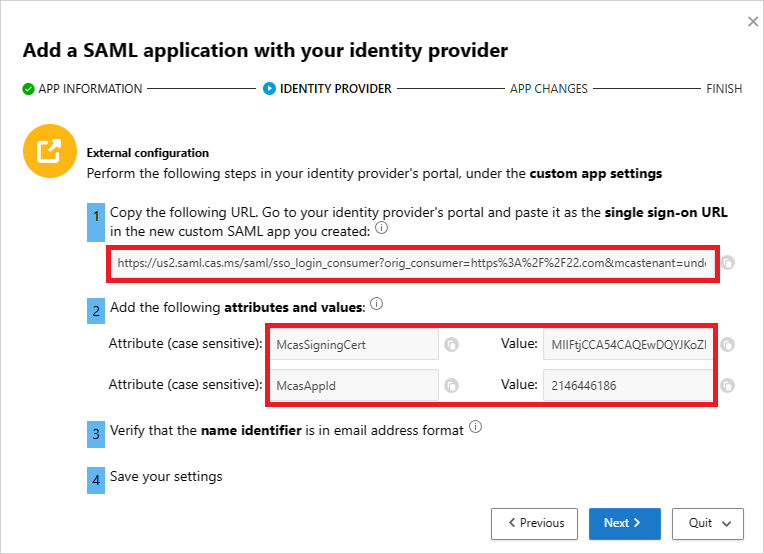

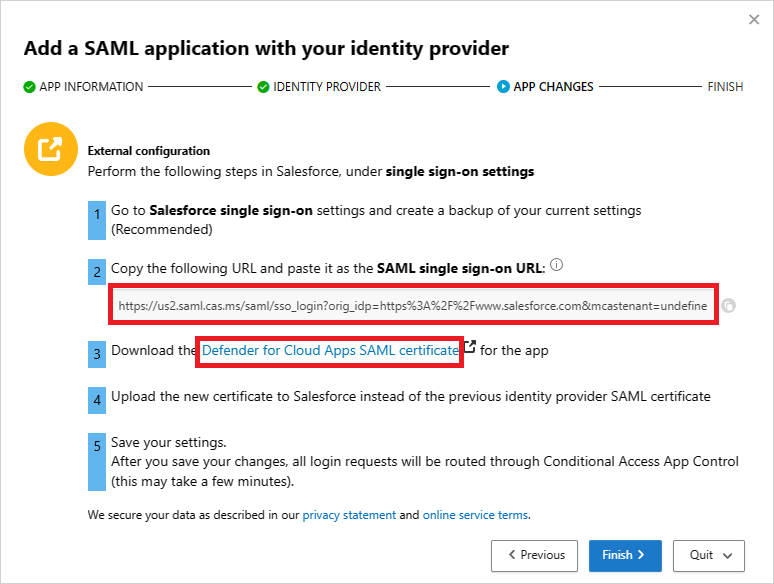

Na další stránce si poznamenejte následující informace a pak vyberte Další. Budete potřebovat informace později.

- Adresa URL jednotného přihlašování pro Defender for Cloud Apps

- Atributy a hodnoty Defenderu for Cloud Apps

Krok 5: Dokončení vlastní aplikace v PingOne

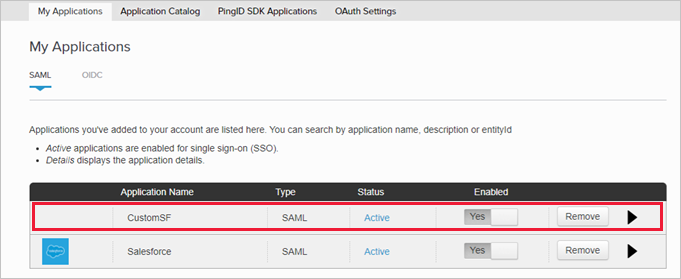

V aplikaci PingOne vyhledejte a upravte vlastní aplikaci Salesforce.

V poli Assertion Consumer Service (ACS) nahraďte adresu URL adresou URL jednotného přihlašování Defenderu for Cloud Apps, kterou jste si poznamenali dříve, a pak vyberte Další.

Přidejte atributy a hodnoty Defenderu for Cloud Apps, které jste si poznamenali dříve, do vlastností aplikace.

Uložte svá nastavení.

Krok 6: Získání změn aplikace v Defenderu pro Cloud Apps

Zpět na stránce Změny aplikace Defender for Cloud Apps proveďte následující akce, ale nevybírejte Dokončit. Budete potřebovat informace později.

- Zkopírování adresy URL jednotného přihlašování PRO Defender for Cloud Apps SAML

- Stažení certifikátu SAML pro Defender for Cloud Apps

Krok 7: Dokončení změn aplikace

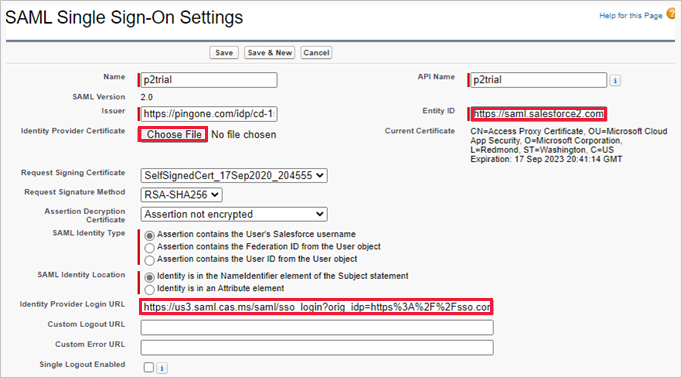

V Salesforce přejděte do >>nastavení nastavení identity>jednotného přihlašování a postupujte takto:

Doporučeno: Vytvořte zálohu aktuálního nastavení.

Hodnotu pole Přihlašovací adresa URL zprostředkovatele identity nahraďte adresou URL jednotného přihlašování SAML pro Defender for Cloud Apps, kterou jste si poznamenali dříve.

Nahrajte certifikát SAML pro Defender for Cloud Apps, který jste si stáhli dříve.

Hodnotu pole ID entity nahraďte ID entity PingOne id entity, kterou jste si poznamenali dříve.

Zvolte Uložit.

Poznámka:

Certifikát SAML pro Defender for Cloud Apps je platný po dobu jednoho roku. Po vypršení platnosti bude potřeba vygenerovat nový certifikát.

Krok 8: Dokončení konfigurace v Defenderu for Cloud Apps

- Zpět na stránce Změny aplikace Defender for Cloud Apps vyberte Dokončit. Po dokončení průvodce budou všechny přidružené žádosti o přihlášení k této aplikaci směrovány prostřednictvím řízení podmíněného přístupu k aplikacím.

Související obsah

Pokud narazíte na nějaké problémy, jsme tady, abychom vám pomohli. Pokud chcete získat pomoc nebo podporu k problému s produktem, otevřete lístek podpory.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro