Pokročilé pokyny k nasazení pro Microsoft Defender for Endpoint v Linuxu

Tento článek obsahuje pokročilé pokyny k nasazení pro Microsoft Defender for Endpoint v Linuxu. Získáte stručný přehled kroků nasazení, seznamte se s požadavky na systém a pak vás provedete skutečnými kroky nasazení. Dozvíte se také, jak ověřit, že je zařízení správně nasazené.

Informace o možnostech Microsoft Defender for Endpoint najdete v tématu Rozšířené možnosti Microsoft Defender for Endpoint.

Další informace o dalších způsobech nasazení Microsoft Defender for Endpoint v Linuxu najdete tady:

- Ruční nasazení

- Nasazení pomocí Puppet

- Nasazení pomocí Ansible

- Nasazení aplikace Defender for Endpoint v Linuxu pomocí Chef

Souhrn nasazení

Přečtěte si obecné pokyny k typickému nasazení Microsoft Defender for Endpoint v Linuxu. Použitelnost některých kroků je určena požadavky vašeho linuxového prostředí.

Zachytávání dat o výkonu z koncového bodu

Poznámka

Zvažte použití následujících volitelných položek, i když nejsou Microsoft Defender for Endpoint specifické, mají tendenci zlepšit výkon v systémech Linux.

(Volitelné) Zkontrolujte chyby systému souborů fsck (podobně jako chkdsk).

Ověřte, že jsou splněné požadavky na systém a doporučení k prostředkům.

Přidejte stávající řešení do seznamu vyloučení pro Microsoft Defender Antivirus.

Nakonfigurujte Microsoft Defender for Endpoint v nastavení antimalwaru v Linuxu.

Ke správě Microsoft Defender for Endpoint v Linuxu použijte Ansible, Puppet nebo Chef.

Řešení potíží s instalací Microsoft Defender for Endpoint v Linuxu

Ověřte komunikaci s back-endem Microsoft Defender for Endpoint.

Ověřte, že můžete získat Aktualizace platformy (aktualizace agenta).

Ověřte, že můžete získat Aktualizace analýzy zabezpečení (aktualizace podpisů nebo definic).

Řešení potíží s chybějícími událostmi nebo upozorněními pro Microsoft Defender for Endpoint v Linuxu

1. Příprava síťového prostředí

Přidejte adresy URL Microsoft Defender for Endpoint nebo IP adresy do seznamu povolených adres a zabraňte kontrole provozu ssl.

Síťové připojení Microsoft Defender for Endpoint

Pomocí následujícího postupu zkontrolujte síťové připojení Microsoft Defender for Endpoint:

Viz Krok 1: Povolení cílů pro provoz Microsoft Defender for Endpoint, které jsou povolené pro provoz Microsoft Defender for Endpoint.

Pokud jsou servery s Linuxem za proxy serverem, nastavte ho. Další informace najdete v tématu Nastavení proxy serveru.

Ověřte, že se provoz nekontroluje kontrolou SSL (kontrola PROTOKOLU TLS). Toto je nejběžnější problém související se sítí při nastavování koncového bodu Microsoft Defender. Přečtěte si téma Ověření, že se u síťového provozu neprovádí kontrola SSL.

Poznámka

- Provoz pro Defender for Endpoint BY NEMĚL být kontrolován kontrolou SSL (kontrola PROTOKOLU TLS). To platí pro všechny podporované operační systémy (Windows, Linux a MacOS).

- Pokud chcete povolit připojení ke konsolidované sadě adres URL nebo IP adres, ujistěte se, že na zařízeních běží nejnovější verze komponent. Další informace najdete v tématu Onboarding zařízení s využitím zjednodušeného připojení pro Microsoft Defender for Endpoint.

Další informace najdete v tématu Řešení potíží s připojením ke cloudu.

Krok 1: Povolení cílů pro provoz Microsoft Defender for Endpoint

- Přejděte na KROK 1: Konfigurace síťového prostředí k zajištění připojení ke službě Defender for Endpoint a vyhledejte relevantní cíle, které musí být přístupné pro zařízení v síťovém prostředí.

- Nakonfigurujte bránu firewall, proxy server nebo síť tak, aby povolovali příslušné adresy URL nebo IP adresy.

Krok 2: Nastavení nastavení proxy serveru

Pokud jsou servery s Linuxem za proxy serverem, použijte následující doprovodné materiály k nastavení.

Následující tabulka uvádí podporovaná nastavení proxy serveru:

| Podporováno | Není podporováno |

|---|---|

| Transparentní proxy server | Automatická konfigurace proxy serveru (PAC, typ ověřeného proxy serveru) |

| Ruční konfigurace statického proxy serveru | Protokol automatické konfigurace webového proxy serveru (WPAD, typ ověřeného proxy serveru) |

- Síťová připojení

- Úplný konfigurační profil

- Konfigurace statické proxy

- Řešení potíží s připojením ve scénáři statického proxy serveru

Krok 3: Ověření, že se u síťového provozu neprovádí kontrola SSL

Aby se zabránilo útokům man-in-the-middle, veškerý provoz hostovaný v Microsoft Azure používá připnutí certifikátu. V důsledku toho nejsou povolené kontroly SSL hlavními systémy firewallu. U Microsoft Defender for Endpoint adres URL je nutné obejít kontrolu PROTOKOLU SSL. Další informace o procesu připnutí certifikátu najdete v tématu enterprise-certificate-pinning.

Řešení potíží s cloudovým připojením

Další informace najdete v tématu Řešení potíží s připojením ke cloudu pro Microsoft Defender for Endpoint v Linuxu.

2. Zachytávání dat o výkonu z koncového bodu

Zachyťte údaje o výkonu z koncových bodů, které mají nainstalovaný Defender for Endpoint. To zahrnuje dostupnost místa na disku ve všech připojených oddílech, využití paměti, seznam procesů a využití procesoru (agregované napříč všemi jádry).

3. (Volitelné) Kontrola chyb systému souborů fsck (podobně jako chkdsk)

Každý systém souborů může být poškozen, takže před instalací nového softwaru by bylo dobré ho nainstalovat do systému souborů, který je v pořádku.

4. (Volitelné) Aktualizace ovladačů subsystému úložiště

Novější ovladač nebo firmware v subsystému úložiště by mohl pomoct s výkonem nebo spolehlivostí.

5. (Volitelné) Aktualizace ovladačů síťové karty

Novější ovladače nebo firmware na síťových kartách nebo softwaru pro seskupování síťových adaptérů by mohly pomoct s výkonem a/nebo spolehlivostí.

6. Ověřte splnění požadavků na systém a doporučení k prostředkům.

Následující část obsahuje informace o podporovaných verzích Linuxu a doporučení pro prostředky.

Podrobný seznam podporovaných distribucí Linuxu najdete v tématu Požadavky na systém.

| Zdroj | Doporučení |

|---|---|

| Místo na disku | Minimálně: 2 GB POZNÁMKA: Pokud je pro kolekce chyb povolená cloudová diagnostika, může být potřeba více místa na disku. |

| BERAN | 1 GB Upřednostňované jsou 4 GB. |

| PROCESOR | Pokud v systému Linux běží pouze jeden virtuální procesor, doporučujeme ho zvýšit na dva virtuální procesory. Preferují se 4 jádra. |

| Verze operačního systému | Ovladač filtru jádra | Komentáře |

|---|---|---|

| RHEL 7.x, RHEL 8.x a RHEL 9.x | Žádný ovladač filtru jádra, musí být povolená možnost fanotify jádra. | Podobně jako Správce filtrů (fltmgr, přístupný přes fltmc.exe) ve Windows |

7. Přidejte stávající řešení do seznamu vyloučení pro Microsoft Defender Antivirus

Tento krok procesu nastavení zahrnuje přidání Defenderu for Endpoint do seznamu vyloučení pro vaše stávající řešení ochrany koncových bodů a všechny další produkty zabezpečení, které vaše organizace používá. Můžete si vybrat z několika metod, jak přidat vyloučení do Microsoft Defender Antivirus.

Tip

Pomoc s konfigurací vyloučení najdete v dokumentaci poskytovatele řešení.

Vaše schopnost spouštět Microsoft Defender for Endpoint v Linuxu společně s antimalwarovým produktem, který není společností Microsoft, závisí na podrobnostech implementace tohoto produktu. Pokud druhý antimalwarový produkt používá fanotify, je nutné ho odinstalovat, aby se eliminovaly vedlejší účinky na výkon a stabilitu, které jsou výsledkem spuštění dvou konfliktních agentů.

Pokud chcete zkontrolovat, jestli existuje antimalware od jiného společnosti než Microsoft, na kterém běží FANotify, můžete spustit příkaz

mdatp healtha zkontrolovat výsledek:

Pokud se v části "conflicting_applications" zobrazí jiný výsledek než "nedostupný", odinstalujte antimalware jiného uživatele než Microsoft.

Pokud neodinstalujete antimalwarový produkt jiné společnosti než Microsoft, může dojít k neočekávanému chování, jako jsou problémy s výkonem, problémy se stabilitou, jako je například zablokování systémů nebo panika jádra.

Pokud chcete zjistit Microsoft Defender for Endpoint v linuxových procesech a cestách, které by měly být vyloučeny z antimalwarového produktu jiného než Microsoftu, spusťte příkaz

systemctl status -l mdatp.Z antimalwarového produktu jiného než Microsoftu vylučte následující procesy:

wdavdaemon

crashpad_handler

mdatp_audis_plugin

telemetryd_v2Z antimalwarového produktu jiného než Microsoftu vylučte následující cesty:

/opt/microsoft/mdatp/

/var/opt/microsoft/mdatp/

/etc/opt/microsoft/mdatp/

8. Mějte na paměti následující body týkající se vyloučení

Když přidáte vyloučení do kontrol Microsoft Defender Antivirus, měli byste přidat vyloučení cest a procesů.

Poznámka

- Vyloučení antivirové ochrany se vztahují na antivirový modul.

- Indikátory povolení/blokování platí pro antivirový modul.

Mějte na paměti následující body:

- Vyloučení cest vyloučí konkrétní soubory a jakýkoli přístup k těmto souborům.

- Vyloučení procesů vyloučí všechno, čeho se proces dotkne, ale nevyloučí samotný proces.

- Vypište vyloučení procesů pomocí jejich úplné cesty, a ne jenom podle názvu. (Metoda určená pouze pro názvy je méně bezpečná.)

- Pokud uvedete každý spustitelný soubor jako vyloučení cesty i procesu, proces a všechno, čeho se dotkne, se vyloučí.

Tip

Projděte si část "Běžné chyby, kterým je třeba se vyhnout při definování vyloučení", konkrétně umístění složek a zpracování pro platformy Linux a macOS.

9. Vytvoření skupin zařízení

Nastavení skupin zařízení, kolekcí zařízení a organizačních jednotek Skupiny zařízení, kolekce zařízení a organizační jednotky umožňují týmu zabezpečení efektivně a efektivně spravovat a přiřazovat zásady zabezpečení. Následující tabulka popisuje každou z těchto skupin a způsob jejich konfigurace. Vaše organizace nemusí používat všechny tři typy kolekcí.

| Typ kolekce | Co dělat |

|---|---|

|

Skupiny zařízení (dříve označované jako skupiny počítačů) umožňují týmu pro operace zabezpečení konfigurovat možnosti zabezpečení, jako je automatizované prověřování a náprava. Skupiny zařízení jsou také užitečné pro přiřazení přístupu k těmto zařízením, aby váš tým pro operace zabezpečení mohl v případě potřeby provádět nápravné akce. Skupiny zařízení se vytvářejí v době, kdy byl útok zjištěn a zastaven. Výstrahy, například "upozornění na počáteční přístup", se aktivovaly a zobrazovaly na portálu Microsoft Defender. |

1. Přejděte na portál Microsoft Defender (https://security.microsoft.com). 2. V navigačním podokně na levé straně zvolte Nastavení>Koncové body>Oprávnění Skupiny>zařízení. 3. Zvolte + Přidat skupinu zařízení. 4. Zadejte název a popis skupiny zařízení. 5. V seznamu Úroveň automatizace vyberte možnost. (Doporučujeme úplné – automaticky napravit hrozby.) Další informace o různých úrovních automatizace najdete v tématu Jak se napravují hrozby. 6. Zadejte podmínky pro odpovídající pravidlo a určete, která zařízení patří do skupiny zařízení. Můžete například zvolit doménu, verze operačního systému nebo dokonce použít značky zařízení. 7. Na kartě Uživatelský přístup zadejte role, které by měly mít přístup k zařízením, která jsou součástí skupiny zařízení. 8. Zvolte Hotovo. |

|

Kolekce zařízení umožňují provoznímu týmu zabezpečení spravovat aplikace, nasazovat nastavení dodržování předpisů nebo instalovat aktualizace softwaru na zařízeních ve vaší organizaci. Kolekce zařízení se vytvářejí pomocí Configuration Manager. |

Postupujte podle kroků v tématu Vytvoření kolekce. |

|

Organizační jednotky umožňují logicky seskupovat objekty, jako jsou uživatelské účty, účty služeb nebo účty počítačů. Pak můžete přiřadit správce ke konkrétním organizačním jednotkám a použít zásady skupiny k vynucení nastavení cílené konfigurace. Organizační jednotky jsou definovány v Microsoft Entra Doménové služby. |

Postupujte podle kroků v tématu Vytvoření organizační jednotky ve spravované doméně Microsoft Entra Doménové služby. |

10. Konfigurace Microsoft Defender for Endpoint v nastavení antimalwaru v Linuxu

Než začnete:

Pokud už pro linuxové servery používáte antimalwarový produkt jiného typu než Microsoft, zvažte, že možná budete muset stávající vyloučení zkopírovat do Microsoft Defender for Endpoint v Linuxu.

Pokud pro servery s Linuxem nepoužíváte antimalwarový produkt jiného výrobce než Microsoft, získejte seznam všech linuxových aplikací a na webu dodavatelů vyhledejte vyloučení.

Pokud používáte antimalwarový produkt jiného než Microsoftu, přidejte procesy a cesty do seznamu vyloučení antivirové ochrany Microsoft Defender for Endpoint. Další informace najdete v dokumentaci k antimalwaru jiné společnosti než Microsoft nebo se obraťte na jejich podporu.

Pokud testujete na jednom počítači, můžete k nastavení vyloučení použít příkazový řádek:

Pokud testujete na více počítačích, použijte následující

mdatp_managed.jsonsoubor. Pokud pocházíte z Windows, jedná se o zásadu skupiny pro Defender for Endpoint v Linuxu.Můžete zvážit úpravu souboru podle vašich potřeb:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/home" }, { "$type":"excludedFileExtension", "extension":"pdf" }, { "$type":"excludedFileName", "name":"cat" } ], "allowedThreats":[ "<EXAMPLE DO NOT USE>EICAR-Test-File (not a virus)" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }Doporučení:

{ "antivirusEngine":{ "enforcementLevel":"real_time", "scanAfterDefinitionUpdate":true, "scanArchives":true, "maximumOnDemandScanThreads":1, "exclusionsMergePolicy":"merge", "exclusions":[ { "$type":"excludedPath", "isDirectory":false, "path":"/var/log/system.log" }, { "$type":"excludedPath", "isDirectory":true, "path":"/proc" }, { "$type":"excludedPath", "isDirectory":true, "path":"/sys" }, { "$type":"excludedPath", "isDirectory":true, "path":"/dev" }, { "$type":"excludedFileExtension", "extension":"" }, { "$type":"excludedFileName", "name":"" } ], "allowedThreats":[ "" ], "disallowedThreatActions":[ "allow", "restore" ], "threatTypeSettingsMergePolicy":"merge", "threatTypeSettings":[ { "key":"potentially_unwanted_application", "value":"block" }, { "key":"archive_bomb", "value":"audit" } ] }, "cloudService":{ "enabled":true, "diagnosticLevel":"optional", "automaticSampleSubmissionConsent":"safe", "automaticDefinitionUpdateEnabled":true "proxy": "<EXAMPLE DO NOT USE> http://proxy.server:port/" } }

Poznámka

V Linuxu (a macOS) podporujeme cesty, kde začíná zástupným znakem.

Následující tabulka popisuje nastavení, která se doporučují jako součást mdatp_managed.json souboru:

| Možnosti | Komentáře |

|---|---|

exclusionsMergePolicy nastaveno na admin_only |

Zabrání místnímu správci v tom, aby mohl přidat místní vyloučení (přes Bash (příkazový řádek)). |

disallowedThreatActions nastaveno na allow and restore |

Zabrání místnímu správci v tom, aby mohl obnovit položku v karanténě (přes Bash (příkazový řádek)). |

threatTypeSettingsMergePolicy nastaveno na admin_only |

Zabrání místnímu správci v tom, aby mohl přidat falešně pozitivní nebo pravdivě pozitivní hodnoty, které jsou neškodné pro typy hrozeb (prostřednictvím Bash (příkazového řádku)). |

- Uložte nastavení jako

mdatp_managed.jsonsoubor. - Zkopírujte nastavení do této cesty

/etc/opt/microsoft/mdatp/managed/. Další informace najdete v tématu Nastavení předvoleb pro Microsoft Defender for Endpoint v Linuxu. - Přidejte do seznamu vyloučení z předchozího kroku antimalwarové procesy a cesty od jiných společností než Microsoft.

- Ověřte, že jste do předchozího kroku přidali aktuální vyloučení z antimalwarového řešení jiného než Microsoftu.

Aplikace, které Microsoft Defender for Endpoint mohou ovlivnit

Vysoké vstupně-výstupní úlohy, jako jsou Postgres, OracleDB, Jira a Jenkins, můžou vyžadovat další vyloučení v závislosti na množství zpracovávané aktivity (a monitorované programem Defender for Endpoint). Pokud po instalaci Defenderu for Endpoint dochází ke snížení výkonu, je nejlepší postupovat podle pokynů od poskytovatelů aplikací od jiných společností než Microsoftu. Mějte také na paměti běžné chyby vyloučení pro Microsoft Defender Antivirus.

Pokud dochází ke snížení výkonu, projděte si následující zdroje informací:

- Řešení potíží s výkonem Microsoft Defender for Endpoint v Linuxu

- Řešení potíží s výkonem AuditD u Microsoft Defender for Endpoint v Linuxu

11. Stáhněte si balíček pro onboarding Microsoft Defender for Endpoint v Linuxu.

Další informace najdete v tématu stažení balíčku pro onboarding z portálu Microsoft Defender.

Poznámka

Toto stažení zaregistruje Microsoft Defender for Endpoint v Linuxu, aby odesílala data do vaší instance Microsoft Defender for Endpoint.

Po stažení tohoto balíčku můžete postupovat podle pokynů k ruční instalaci nebo můžete k nasazení a správě Defenderu for Endpoint v Linuxu použít platformu pro správu Linuxu.

12. Příklady Ansible, Puppet a Chef pro správu Microsoft Defender for Endpoint v Linuxu

Defender for Endpoint v Linuxu je navržený tak, aby umožňoval snadné nasazení a správu nastavení Defenderu for Endpoint v Linuxu téměř všem řešením správy. Mezi běžné linuxové platformy pro správu patří Ansible, Puppet a Chef. Následující dokumenty obsahují příklady konfigurace těchto platforem pro správu pro nasazení a konfiguraci Defenderu for Endpoint v Linuxu.

Nasazení Microsoft Defender for Endpoint v Linuxu pomocí Puppetu

Nasazení Microsoft Defender for Endpoint v Linuxu pomocí Ansible

Nasazení Microsoft Defender for Endpoint v Linuxu pomocí Chefu

Poznámka

Po instalaci nebo aktualizaci Microsoft Defender for Endpoint v Linuxu se restartování nevyžaduje, s výjimkou případů, kdy spouštíte auditD v neměnném režimu.

Doručte nastavení cronjob naplánovaných kontrol

Naplánujte antivirovou kontrolu pomocí Anacronu v Microsoft Defender for Endpoint v Linuxu. Další informace najdete v tématu Plánování antivirové kontroly pomocí Anacronu v Microsoft Defender for Endpoint v Linuxu.

Aktualizace Microsoft Defender for Endpoint v nastavení cronjob agenta linuxu

Naplánujte aktualizaci Microsoft Defender for Endpoint v Linuxu. Další informace najdete v tématu Plánování aktualizace Microsoft Defender for Endpoint v Linuxu.

13. Řešení potíží s instalací Microsoft Defender for Endpoint v Linuxu

Informace o řešení potíží, ke kterým může dojít během instalace, najdete v tématu Řešení potíží s instalací Microsoft Defender for Endpoint v Linuxu.

14. Kontrola statistik využití prostředků

Zkontrolujte statistiku výkonu a porovnejte využití před nasazením v porovnání s po nasazení.

15. Ověření komunikace s back-endem Microsoft Defender for Endpoint

Pokud chcete ověřit Microsoft Defender for Endpoint komunikace Linuxu s cloudem s aktuálním nastavením sítě, spusťte z příkazového řádku následující test připojení:

mdatp connectivity test

Následující obrázek zobrazuje očekávaný výstup testu:

Další informace najdete v tématu Ověření připojení.

16. Zkoumání problémů se stavem agenta

Prozkoumejte problémy se stavem agenta na základě hodnot vrácených mdatp health při spuštění příkazu. Další informace najdete v tématu Zkoumání problémů se stavem agenta.

17. Ověřte, že můžete získávat aktualizace platformy (aktualizace agenta).

Pokud chcete ověřit Microsoft Defender for Endpoint v aktualizacích platformy Linux, spusťte následující příkazový řádek:

sudo yum update mdatp

nebo

apt-get update mdatp

v závislosti na správci balíčků.

Další informace najdete v tématu Stav zařízení a Microsoft Defender sestava stavu antimalwaru.

Nejnovější vydání kanálu Najdete v tématu Co je nového v Microsoft Defender for Endpoint v Linuxu.

Aktualizace Microsoft Defender for Endpoint v Linuxu

Společnost Microsoft pravidelně publikuje aktualizace softwaru, aby zlepšila výkon, zabezpečení a poskytovala nové funkce. Aktualizace Microsoft Defender for Endpoint v Linuxu Další informace najdete v tématu Nasazení aktualizací pro Microsoft Defender for Endpoint v Linuxu.

Poznámka

Pokud máte Redhat's Satellite (podobně jako WSUS ve Windows), můžete získat aktualizované balíčky z něj.

Tip

Automatizujte aktualizaci agenta podle měsíčního plánu (doporučeno) pomocí úlohy Cron. Další informace najdete v tématu Plánování aktualizace Microsoft Defender for Endpoint v Linuxu.

Jiné koncové body než Windows

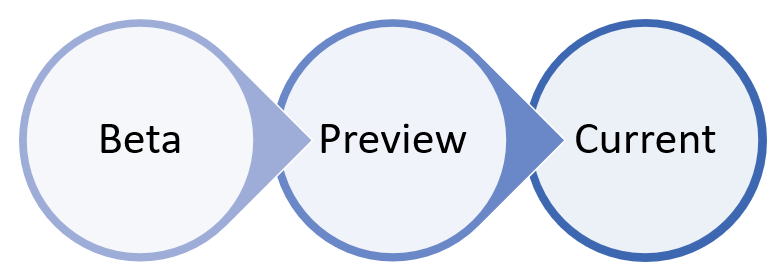

S macOS a Linuxem můžete vzít několik systémů a spustit v beta kanálu.

Poznámka

V ideálním případě byste měli zahrnout jeden z každého typu systému Linux, který používáte v kanálu Preview, abyste mohli zjistit problémy s kompatibilitou, výkonem a spolehlivostí předtím, než se build dostane do aktuálního kanálu.

Volba kanálu určuje typ a frekvenci aktualizací nabízených vašemu zařízení. Zařízení v beta verzi jsou první zařízení, která obdrží aktualizace a nové funkce, později pak verzi Preview a nakonec aktuální.

Pokud chcete získat nové funkce ve verzi Preview a poskytnout včasnou zpětnou vazbu, doporučujeme nakonfigurovat některá zařízení ve vašem podniku tak, aby používala beta verzi nebo verzi Preview.

Upozornění

Přepnutí kanálu po počáteční instalaci vyžaduje přeinstalaci produktu. Přepnutí kanálu produktu: Odinstalujte existující balíček, znovu nakonfigurujte zařízení tak, aby používalo nový kanál, a podle pokynů v tomto dokumentu nainstalujte balíček z nového umístění.

18. Ověřte, že můžete získávat aktualizace bezpečnostních funkcí (aktualizace podpisů nebo definic).

Pokud chcete ověřit Microsoft Defender for Endpoint v aktualizacích podpisů nebo definic Linuxu, spusťte následující příkazový řádek:

mdatp definitions update

Další informace najdete v tématu Nové sestavy stavu zařízení pro Microsoft Defender antimalwaru.

19. Detekce testů

Pokud chcete zajistit, aby se zařízení správně onboardovalo a ohlásilo službě, spusťte následující test detekce:

Otevřete okno terminálu a spuštěním následujícího příkazu spusťte test detekce antimalwaru:

curl -o /tmp/eicar.com.txt https://secure.eicar.org/eicar.com.txtU souborů ZIP můžete spustit další testy detekce pomocí některého z následujících příkazů:

curl -o /tmp/eicar_com.zip https://secure.eicar.org/eicar_com.zip curl -o /tmp/eicarcom2.zip https://secure.eicar.org/eicarcom2.zipPoznámka

Pokud se detekce nezobrazují, může to být tím, že jste nastavili "allowedThreats" tak, aby povolovaly předvolby prostřednictvím Ansible nebo Puppet.

Detekce koncových bodů a reakce (EDR) najdete v tématu Zkušenosti Microsoft Defender for Endpoint prostřednictvím simulovaných útoků. Pokud se detekce nezobrazí, je možné, že na portálu chybí událost nebo upozornění. Další informace najdete v tématu Řešení potíží s chybějícími událostmi nebo upozorněními pro Microsoft Defender for Endpoint v Linuxu.

Další informace o jednotných odesíláních v Microsoft Defender XDR a o možnosti odesílat falešně pozitivní a falešně negativní výsledky prostřednictvím portálu najdete v tématu Jednotná odesílání v Microsoft Defender XDR teď obecně dostupné! – Microsoft Tech Community.

20. Řešení potíží s chybějícími událostmi nebo upozorněními pro Microsoft Defender for Endpoint v Linuxu

Další informace najdete v tématu Řešení potíží s chybějícími událostmi nebo upozorněními pro Microsoft Defender for Endpoint v Linuxu.

21. Řešení potíží s vysokým využitím procesoru nezávislí výrobci softwaru, linuxovými aplikacemi nebo skripty

Pokud zjistíte, že nezávislí výrobci softwaru třetích stran, interně vyvinuté linuxové aplikace nebo skripty narazí na vysoké využití procesoru, provedete následující kroky a prošetříte příčinu.

- Identifikujte vlákno nebo proces, který způsobuje příznak.

- Pokud chcete problém vyřešit, použijte další diagnostické kroky na základě zjištěného procesu.

Krok 1: Identifikace Microsoft Defender for Endpoint ve vlákně Linuxu, která způsobuje příznak

Následující syntaxe vám pomůžou identifikovat proces, který způsobuje režii procesoru:

Pokud chcete získat ID Microsoft Defender for Endpoint procesu, který problém způsobuje, spusťte:

sudo top -cDalší podrobnosti o Microsoft Defender for Endpoint procesu získáte spuštěním příkazu:

sudo ps ax --no-headings -T -o user,pid,thcount,%cpu,sched,%mem,vsz,rss,tname,stat,start_time,time,ucmd,command |sort -nrk 3|grep mdatpPokud chcete zjistit konkrétní ID Microsoft Defender for Endpoint vlákna, které způsobuje nejvyšší využití procesoru v rámci procesu, spusťte příkaz:

sudo ps -T -p <PID> >> Thread_with_highest_cpu_usage.log

Následující tabulka uvádí procesy, které můžou způsobit vysoké využití procesoru:

| Název procesu | Použitá komponenta | MDE použitý modul |

|---|---|---|

| wdavdaemon | FANotify | Antivirová & EDR |

| wdavdaemon neprivileged | Antivirový modul | |

| wdavdaemon edr | Motor EDR | |

| mdatp_audisp_plugin | audit Framework (auditováno) | Příjem dat protokolu auditu |

Krok 2: Použití dalších diagnostických kroků na základě identifikovaného procesu

Teď, když jste identifikovali proces, který způsobuje vysoké využití procesoru, použijte odpovídající diagnostické pokyny v následující části.

Například v předchozím kroku jsme identifikovali proces, wdavdaemon unprivileged který způsoboval vysoké využití procesoru. Na základě výsledku můžete použít doprovodné materiály ke kontrole neprivilegovaného procesu wdavdaemon.

Při řešení potíží s vysokým využitím procesoru použijte následující tabulku:

| Název procesu | Použitá komponenta | použitý modul Microsoft Defender for Endpoint | Kroky |

|---|---|---|---|

| wdavdaemon | FANotify | Antivirová & EDR | – Stáhněte a spusťte nástroj Microsoft Defender for Endpoint Client Analyzer. Další informace najdete v tématu Spuštění klientského analyzátoru v systému macOS nebo Linux. – Shromážděte diagnostická data pomocí nástroje Client Analyzer. – Otevřete případ podpory CSS u Microsoftu. Další informace najdete v tématu Případ podpory zabezpečení CSS. |

| wdavdaemon neprivileged | Není k dispozici. | Antivirový modul | Následující diagram znázorňuje pracovní postup a kroky potřebné k přidání vyloučení antivirové ochrany.

Obecné pokyny k řešení potíží - Pokud máte interní aplikace/ skripty nebo legitimní aplikace nebo skripty třetích stran, které jsou označeny příznakem, výzkumníci zabezpečení Microsoftu analyzují podezřelé soubory, aby zjistili, jestli se nedají o hrozby, nežádoucí aplikace nebo běžné soubory. Soubory, o kterých se domníváte, že jsou malware nebo soubory, o kterých se domníváte, že byly nesprávně klasifikovány jako malware, můžete odeslat pomocí jednotného prostředí pro odesílání (další informace najdete v tématu Jednotné prostředí odesílání) nebo odesílání souborů. – Viz řešení potíží s výkonem pro Microsoft Defender for Endpoint v Linuxu. – Stáhněte a spusťte nástroj Microsoft Defender for Endpoint Client Analyzer. Další informace najdete v tématu Spuštění klientského analyzátoru v systému macOS nebo Linux. – Shromážděte diagnostická data pomocí nástroje Client Analyzer. – Otevřete případ podpory CSS u Microsoftu. Další informace najdete v tématu Případ podpory zabezpečení CSS. |

| wdavdaemon edr | Není k dispozici. | Motor EDR | Následující diagram znázorňuje pracovní postup a postup řešení potíží s wdavedaemon_edr procesem.

Obecné pokyny k řešení potíží - Pokud máte interní aplikace/ skripty nebo legitimní aplikace nebo skripty třetích stran, které jsou označeny příznakem, výzkumníci zabezpečení Microsoftu analyzují podezřelé soubory, aby zjistili, jestli se nedají o hrozby, nežádoucí aplikace nebo běžné soubory. Soubory, o které se domníváte, že jsou malware nebo soubory, o které se domníváte, že jsou nesprávně klasifikovány jako malware, můžete odeslat pomocí jednotného prostředí pro odesílání (další informace najdete v tématu Jednotné prostředí odesílání) nebo odesílání souborů. – Viz řešení potíží s výkonem pro Microsoft Defender for Endpoint v Linuxu. – Stáhněte a spusťte nástroj Microsoft Defender for Endpoint Client Analyzer. Další informace najdete v tématu Spuštění klientského analyzátoru v systému macOS nebo Linux. – Shromážděte diagnostická data pomocí nástroje Client Analyzer. – Otevřete případ podpory CSS u Microsoftu. Další informace najdete v tématu Případ podpory zabezpečení CSS. |

| mdatp_audisp_plugin | Audit Framework | Příjem dat protokolu auditu | Projděte si téma Řešení potíží s výkonem AuditD u Microsoft Defender for Endpoint v Linuxu. |

22. Odinstalujte řešení od jiných společností než Microsoft

Pokud v tomto okamžiku máte:

- Onboardovali zařízení vaší organizace do služby Defender for Endpoint a

- Microsoft Defender antivirus je nainstalovaný a povolený,

Dalším krokem je odinstalovat antivirovou ochranu, antimalwarovou ochranu a řešení ochrany koncových bodů, které nejsou od Microsoftu. Pokud během instalace nebo konfigurace nastavíte Defender for Endpoint na pasivní režim, nezapomeňte při odinstalaci řešení od jiných společností než Od Microsoftu aktualizovat konfiguraci tak, aby přepnula z pasivního režimu na aktivní.

Prostředky pro diagnostiku a řešení potíží

- Řešení potíží s Microsoft Defender for Endpoint při instalaci Linuxu

- Zjistěte, kde najdete podrobné protokoly o problémech s instalací.

- Postup řešení potíží pro prostředí bez proxy serveru nebo s transparentním proxy serverem

- Postup řešení potíží pro prostředí se statickým proxy serverem

- Shromážděte diagnostické informace.

- Odinstalujte Defender for Endpoint v Linuxu.

- Řešení potíží s výkonem Microsoft Defender for Endpoint v Linuxu

- Řešení potíží s výkonem AuditD u Microsoft Defender for Endpoint v Linuxu

Rozšířené možnosti Microsoft Defender for Endpoint

Zvýšení ochrany linuxových aktiv pomocí monitorování chování

Poznámka

Funkce monitorování chování doplňuje stávající silné funkce založené na obsahu, ale před jejím širším nasazením byste měli tuto funkci pečlivě vyhodnotit, protože povolení monitorování chování spotřebovává více prostředků a může způsobovat problémy s výkonem.

Odkazy

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.