Udělení přístupu k poskytovateli spravovaných služeb zabezpečení (MSSP) (Preview)

Platí pro:

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Důležité

Některé informace se týkají předprodeje produktu, který může být před komerčním vydáním podstatně změněn. Společnost Microsoft neposkytuje v souvislosti se zde uvedenými informacemi žádné výslovné ani předpokládané záruky.

Microsoft doporučuje používat role s co nejmenším počtem oprávnění. To pomáhá zlepšit zabezpečení vaší organizace. Globální správce je vysoce privilegovaná role, která by měla být omezená na nouzové scénáře, když nemůžete použít existující roli.

Pokud chcete implementovat řešení delegovaného přístupu s více tenanty, proveďte následující kroky:

Povolte řízení přístupu na základě role v Defenderu for Endpoint a připojte se ke skupinám Microsoft Entra ID.

Nakonfigurujte přístupové balíčky zásad správného řízení pro žádosti o přístup a zřizování.

Správa žádostí o přístup a auditů v Microsoft MyAccessu

Povolení řízení přístupu na základě role v Microsoft Defenderu for Endpoint

Vytvoření přístupových skupin pro prostředky MSSP v ID zákazníka Entra: Skupiny

Tyto skupiny jsou propojené s rolemi, které vytvoříte v Defenderu for Endpoint. Uděláte to tak, že v tenantovi Entra ID zákazníka vytvoříte tři skupiny. V našem ukázkovém přístupu vytvoříme následující skupiny:

- Analytik vrstvy 1

- Analytik vrstvy 2

- Schvalovatelé analytiků MSSP

Vytvořte role Defenderu pro koncový bod pro odpovídající úrovně přístupu v Customer Defenderu for Endpoint.

Pokud chcete povolit řízení přístupu na základě role na portálu Microsoft Defender pro zákazníka, přejděte na Nastavení>Koncové body>Role oprávnění> a pak vyberte Zapnout role.

Pak vytvořte role RBAC, které splňují požadavky na úroveň SOC MSSP. Propojte tyto role s vytvořenými skupinami uživatelů prostřednictvím přiřazených skupin uživatelů. Existují dvě možné role: Analytici vrstvy 1 a Analytici vrstvy 2.

Analytici vrstvy 1 – provádějí všechny akce s výjimkou živé odezvy a spravují nastavení zabezpečení.

Analytici vrstvy 2 – možnosti vrstvy 1 s přidanou odezvou v reálném provozu

Další informace najdete v tématu Použití řízení přístupu na základě role.

Konfigurace přístupových balíčků zásad správného řízení

Přidání MSSP jako připojené organizace v ID zákazníka Entra: Zásady správného řízení identit

Pokud přidáte MSSP jako připojenou organizaci, umožníte mu požádat o přístup a mít k němu zřízený přístup.

Uděláte to tak, že v tenantovi Entra ID zákazníka získáte přístup k zásadám správného řízení identit: Propojená organizace. Přidejte novou organizaci a vyhledejte svého tenanta analytika MSSP prostřednictvím ID tenanta nebo domény. Pro analytiky MSSP doporučujeme vytvořit samostatného tenanta Entra ID.

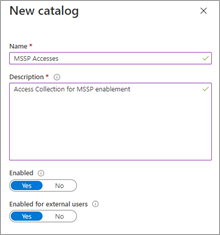

Vytvoření katalogu prostředků v ID zákazníka Entra: Zásady správného řízení identit

Katalogy prostředků jsou logickou kolekcí přístupových balíčků vytvořených v tenantovi Entra ID zákazníka.

Uděláte to tak, že v tenantovi Entra ID zákazníka otevřete zásady správného řízení identit: Katalogy a přidáte nový katalog. V našem příkladu se nazývá MSSP Accesses.

Další informace najdete v tématu Vytvoření katalogu prostředků.

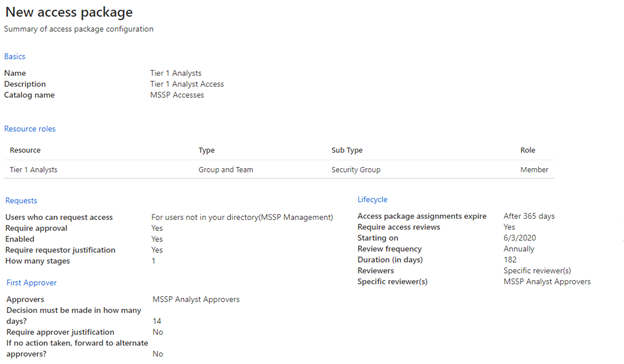

Vytváření přístupových balíčků pro prostředky MSSP – ID zákazníka Entra: Zásady správného řízení identit

Přístupové balíčky jsou kolekce práv a přístupů, které jsou žadateli uděleny po schválení.

Uděláte to tak, že v tenantovi Entra ID zákazníka získáte přístup k zásadám správného řízení identit: Přístupové balíčky a přidáte nový přístupový balíček. Vytvořte přístupový balíček pro schvalovatele MSSP a každou úroveň analytika. Například následující konfigurace analytika vrstvy 1 vytvoří přístupový balíček, který:

- Vyžaduje, aby schvalovatelé analytiků MSSP ve skupině Entra ID autorizovali nové žádosti.

- Má roční kontroly přístupu, kde analytici SOC můžou požádat o rozšíření přístupu.

- Můžou o to požádat jenom uživatelé v tenantovi MSSP SOC.

- Platnost automatického přístupu vyprší po 365 dnech

Další informace najdete v tématu Vytvoření nového přístupového balíčku.

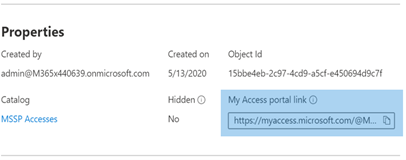

Poskytnutí odkazu na žádost o přístup k prostředkům MSSP z ID zákazníka Entra: Zásady správného řízení identit

Analytici MSSP SOC používají odkaz Portál Můj přístup k vyžádání přístupu prostřednictvím vytvořených přístupových balíčků. Odkaz je odolný, což znamená, že stejný odkaz může být použit v průběhu času pro nové analytiky. Požadavek analytika přejde do fronty ke schválení schvalovateli analytiků MSSP.

Odkaz se nachází na stránce přehledu jednotlivých přístupových balíčků.

Spravovat přístup

Zkontrolujte a autorizaci žádostí o přístup v aplikaci Customer nebo MSSP MyAccess.

Žádosti o přístup spravují u zákazníka My Access členové skupiny Schvalovatelé analytika MSSP.

Uděláte to tak, že k myAccessu zákazníka získáte přístup pomocí:

https://myaccess.microsoft.com/@<Customer Domain>.Například:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Schvalte nebo zamítat žádosti v části Schválení uživatelského rozhraní.

V tomto okamžiku se zřídí přístup analytiků a každý analytik by měl mít přístup k portálu Microsoft Defender zákazníka:

https://security.microsoft.com/?tid=<CustomerTenantId>

Související články

- Přístup k zákaznickému portálu MSSP

- Konfigurace oznámení o upozorněních

- Načtení upozornění od tenanta zákazníka

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení Microsoftu v naší technické komunitě: Technická komunita Microsoft Defenderu for Endpoint.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro