Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Chcete vyzkoušet Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Informace o webové ochraně

Webová ochrana v Microsoft Defender for Endpoint je funkce tvořená ochranou před webovými hrozbami, filtrováním webového obsahu a vlastními indikátory. Webová ochrana umožňuje zabezpečit vaše zařízení před webovými hrozbami a pomáhá regulovat nežádoucí obsah. Sestavy webové ochrany najdete na portálu Microsoft Defender tak, že přejdete na Webová ochrana sestav>.

Ochrana před webovou hrozbou

Karty, které tvoří ochranu před webovými hrozbami, jsou detekce webových hrozeb v průběhu času a Souhrn webových hrozeb.

Ochrana před webovými hrozbami zahrnuje:

- Komplexní přehled o webových hrozbách, které ovlivňují vaši organizaci.

- Možnosti prověřování aktivit hrozeb souvisejících s webem prostřednictvím výstrah a komplexních profilů adres URL a zařízení, která k těmto adresám URL přistupují.

- Úplná sada funkcí zabezpečení, které sledují obecné trendy přístupu ke škodlivým a nežádoucím webům.

Poznámka

Pro jiné procesy než Microsoft Edge a Internet Explorer využívají scénáře webové ochrany ke kontrole a vynucování ochranu sítě:

- IP adresy jsou podporované pro všechny tři protokoly (TCP, HTTP a HTTPS (TLS)).

- Ve vlastních indikátorech se podporují pouze jednotlivé IP adresy (žádné bloky CIDR ani rozsahy IP adres).

- Adresy URL HTTP (včetně úplné cesty URL) se můžou blokovat pro libovolný prohlížeč nebo proces.

- Plně kvalifikované názvy domén HTTPS (FQDN) můžou být blokované v prohlížečích jiných společností než Microsoft (indikátory určující úplnou cestu URL se dají blokovat jenom v Microsoft Edgi).

- Blokování plně kvalifikovaných názvů domén v prohlížečích jiných společností než Microsoft vyžaduje, aby v těchto prohlížečích byly zakázané funkce QUIC a Encrypted Client Hello.

- Plně kvalifikované názvy domén načtené prostřednictvím spojení HTTP2 se dají blokovat jenom v Microsoft Edgi.

- Network Protection bude blokovat připojení na všech portech (ne jenom 80 a 443).

V procesech jiných než Microsoft Edge určuje služba Network Protection plně kvalifikovaný název domény pro každé připojení HTTPS tím, že prozkoumá obsah metody handshake protokolu TLS, ke které dochází po handshake protokolu TCP/IP. To vyžaduje, aby připojení HTTPS používalo PROTOKOL TCP/IP (ne UDP/QUIC) a aby zpráva ClientHello nebyla zašifrovaná. Pokud chcete v Prohlížeči Google Chrome zakázat funkce QUIC a Encrypted Client Hello, přečtěte si téma QuicAllowed a EncryptedClientHelloEnabled. Informace o prohlížeči Mozilla Firefox najdete v tématu Zakázání šifrováníClientHello a network.http.http3.enable.

Mezi okamžikem přidání indikátoru a jeho vynuceným v klientovi může být latence až dvě hodiny (obvykle menší). Další informace najdete v tématu Ochrana před webovými hrozbami.

Vlastní indikátory

Detekce vlastních ukazatelů jsou shrnuté v sestavách webových hrozeb v části Detekce webových hrozeb v průběhu času a Souhrn webových hrozeb.

Vlastní indikátory poskytují:

- Možnost vytvářet indikátory ohrožení na základě IP adres a adres URL, aby byla vaše organizace chráněná před hrozbami.

- Možnost určit chování povolit, blokovat nebo upozornit.

- Možnosti šetření nad aktivitami souvisejícími s vašimi vlastními indikátory IP/URL a zařízeními, která přistupují k těmto adresám URL.

Další informace najdete v tématu Vytvoření indikátorů pro IP adresy a adresy URL nebo domény.

Filtrování webového obsahu

Bloky filtrování webového obsahu jsou shrnuté v části Aktivita na webu podle kategorie, Souhrn filtrování webového obsahu a Souhrn webových aktivit.

Filtrování webového obsahu poskytuje:

- Možnost blokovat uživatelům přístup k webům v blokovaných kategoriích, ať už procházejí místně nebo pryč.

- Podpora cílení různých zásad na různé skupiny zařízení definované v Microsoft Defender for Endpoint nastavení řízení přístupu na základě role

Poznámka

Vytváření skupin zařízení je podporováno v defenderu for Endpoint Plan 1 a Plan 2.

- Vytváření webových sestav ve stejném centrálním umístění s přehledem o blocích a využití webu.

Další informace najdete v tématu Filtrování webového obsahu.

Pořadí priorit

Webová ochrana se skládá z následujících komponent uvedených v pořadí podle priority. Každou z těchto komponent vynucuje klient SmartScreen v microsoft Edgi a klient služby Network Protection ve všech ostatních prohlížečích a procesech.

Vlastní indikátory (IP/URL, zásady Microsoft Defender for Cloud Apps)

- Povolit

- Varovat

- Blokování

Webové hrozby (malware, phish)

- SmartScreen Intel

Filtrování webového obsahu (WCF)

Poznámka

Microsoft Defender for Cloud Apps aktuálně generuje indikátory pouze pro blokované adresy URL.

Pořadí priorit souvisí s pořadím operací, podle kterých se adresa URL nebo IP adresa vyhodnocuje. Pokud máte například zásady filtrování webového obsahu, můžete vyloučení vytvořit pomocí vlastních indikátorů IP/URL. Vlastní indikátory ohrožení (IoC) mají vyšší pořadí priorit než bloky WCF.

Podobně, během konfliktu mezi indikátory, umožňuje mít vždy přednost před bloky (přepis logiky). To znamená, že indikátor povolení má přednost před jakýmkoli indikátorem bloku, který je k dispozici.

Následující tabulka shrnuje některé běžné konfigurace, které by v zásobníku webové ochrany docházelo ke konfliktům. Identifikuje také výsledná určení na základě priority popsané výše v tomto článku.

| Zásady vlastních ukazatelů | Zásady webových hrozeb | Zásady WCF | zásady Defender for Cloud Apps | Result (Výsledek) |

|---|---|---|---|---|

| Povolit | Blokování | Blokování | Blokování | Povolit (přepsání webové ochrany) |

| Povolit | Povolit | Blokování | Blokování | Povolit (výjimka WCF) |

| Varovat | Blokování | Blokování | Blokování | Upozornit (přepsat) |

Interní IP adresy nejsou podporovány vlastními indikátory. V případě zásady upozornění při vynechání koncovým uživatelem se web ve výchozím nastavení pro daného uživatele na 24 hodin odblokuje. Tento časový rámec může upravit Správa a předává ho cloudová služba SmartScreen. Možnost obejít upozornění je také možné zakázat v Microsoft Edgi pomocí CSP pro blokování webových hrozeb (malware nebo phishing). Další informace najdete v tématu Nastavení filtru SmartScreen v microsoft Edgi.

Ochrana prohlížečů

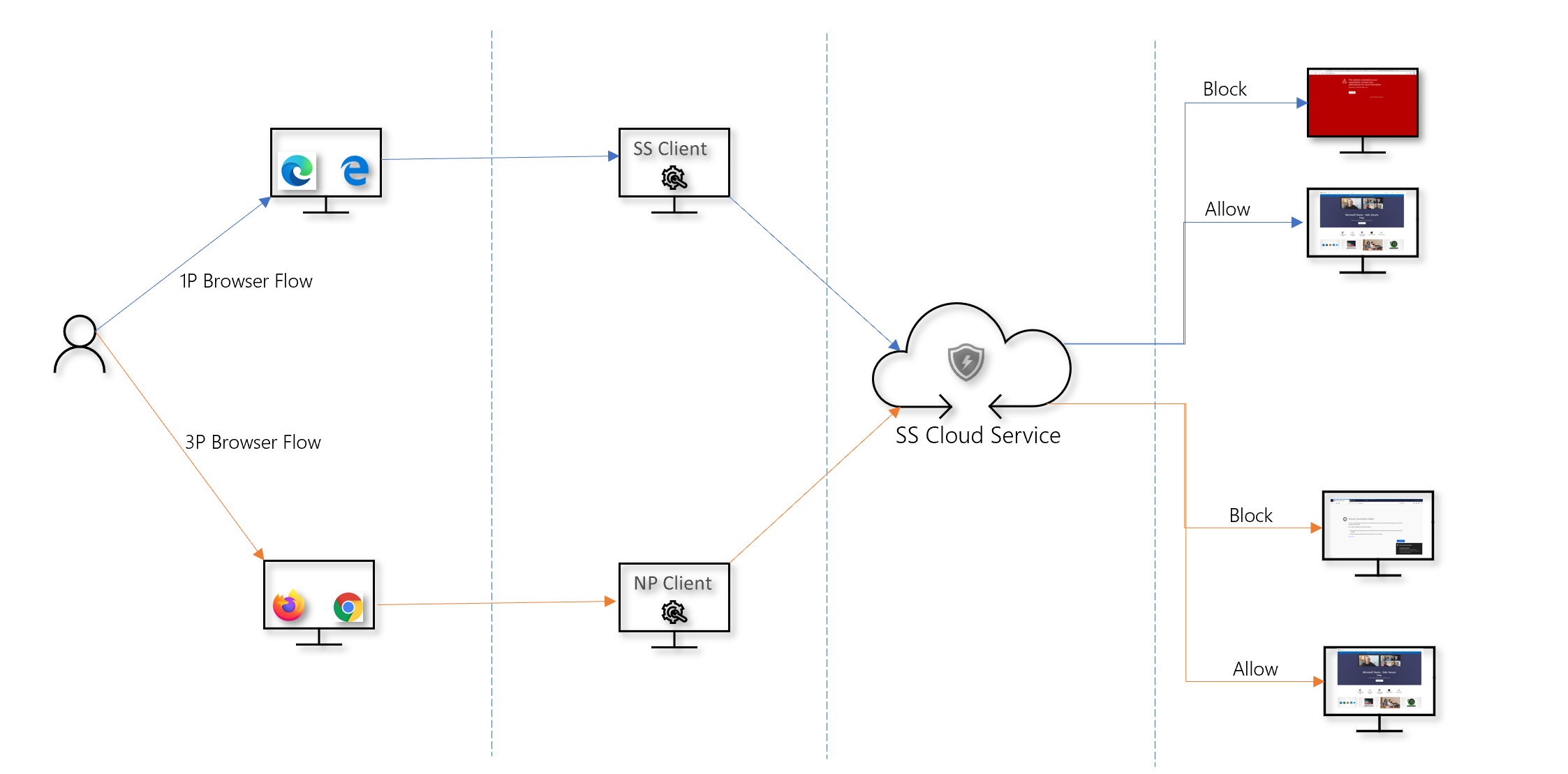

Ve všech scénářích ochrany webu je možné filtry SmartScreen a Network Protection používat společně k zajištění ochrany v prohlížečích a procesech microsoftu i jiných společností. Filtr SmartScreen je integrovaný přímo v prohlížeči Microsoft Edge, zatímco ochrana sítě monitoruje provoz v prohlížečích a procesech jiných společností než Microsoft. Následující diagram znázorňuje tento koncept. Tento diagram dvou klientů, kteří společně spolupracují na poskytování pokrytí více prohlížečů nebo aplikací, je přesný pro všechny funkce webové ochrany (indikátory, webové hrozby, filtrování obsahu).

Řešení potíží s bloky koncových bodů

Odpovědi z cloudu SmartScreen jsou standardizované. Nástroje, jako je Telerik Fiddler, se dají použít ke kontrole odpovědi z cloudové služby, která pomáhá určit zdroj bloku.

Když cloudová služba SmartScreen odpoví odpovědí typu povolení, blokování nebo upozornění, předá se do klienta zpět kategorie odpovědi a kontext serveru. V Microsoft Edgi je kategorie odpovědí to, co se používá k určení vhodné stránky blokování, která se má zobrazit (škodlivé, phishingové, organizační zásady).

Následující tabulka ukazuje odpovědi a jejich korelované funkce.

| ResponseCategory | Funkce zodpovědná za blok |

|---|---|

| CustomPolicy | WCF |

| CustomBlockList | Vlastní indikátory |

| CasbPolicy | Defender for Cloud Apps |

| Zlomyslný | Webové hrozby |

| Útok phishing | Webové hrozby |

Rozšířené vyhledávání pro ochranu webu

Dotazy Kusto v rozšířeném proaktivním vyhledávání je možné použít k souhrnu bloků webové ochrany ve vaší organizaci po dobu až 30 dnů. Tyto dotazy používají výše uvedené informace k rozlišení mezi různými zdroji bloků a jejich shrnutí uživatelsky přívětivým způsobem. Například následující dotaz obsahuje seznam všech bloků WCF pocházejících z Microsoft Edge.

DeviceEvents

| where ActionType == "SmartScreenUrlWarning"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, Experience=tostring(ParsedFields.Experience)

| where Experience == "CustomPolicy"

Podobně můžete pomocí následujícího dotazu vypsat všechny bloky WCF pocházející ze služby Network Protection (například blok WCF v prohlížeči od jiných společností než Microsoft). Aktualizuje se ActionType a Experience změní na ResponseCategory.

DeviceEvents

| where ActionType == "ExploitGuardNetworkProtectionBlocked"

| extend ParsedFields=parse_json(AdditionalFields)

| project DeviceName, ActionType, Timestamp, RemoteUrl, InitiatingProcessFileName, ResponseCategory=tostring(ParsedFields.ResponseCategory)

| where ResponseCategory == "CustomPolicy"

Pokud chcete zobrazit seznam bloků, které jsou způsobeny jinými funkcemi (jako jsou vlastní indikátory), přečtěte si tabulku uvedenou výše v tomto článku. Tabulka popisuje jednotlivé funkce a jejich příslušné kategorie odpovědí. Tyto dotazy je možné upravit tak, aby hledaly telemetrii související s konkrétními počítači ve vaší organizaci. ActionType zobrazený v každém dotazu zobrazuje pouze připojení, která byla blokována funkcí Webové ochrany, a ne všechny síťové přenosy.

Činnost koncového uživatele

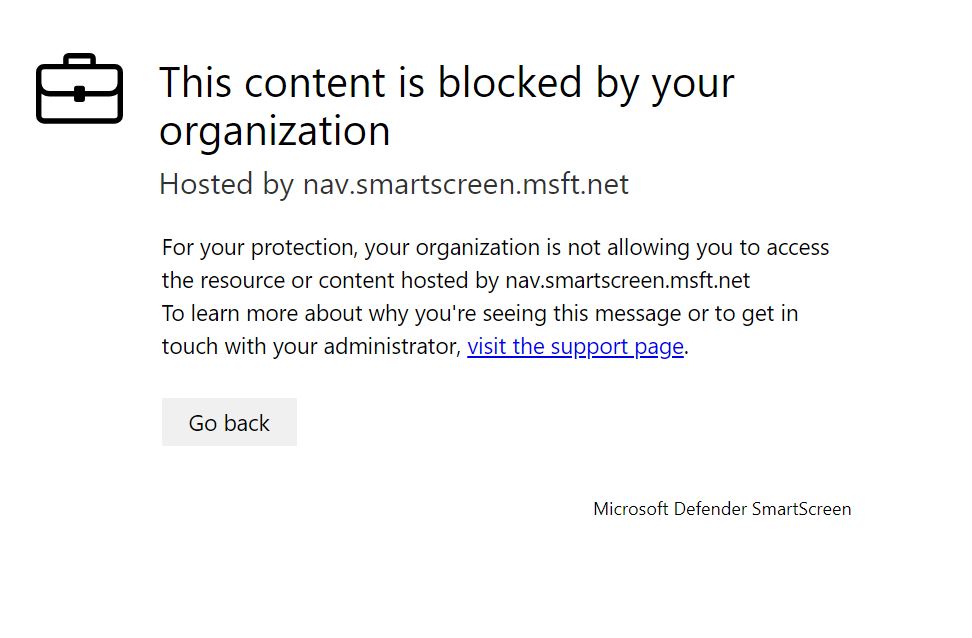

Pokud uživatel navštíví webovou stránku, která představuje riziko malwaru, phishingu nebo jiných webových hrozeb, Microsoft Edge zobrazí blokovou stránku, která se podobá následujícímu obrázku:

Počínaje aplikací Microsoft Edge 124 se pro všechny bloky kategorií Filtrování webového obsahu zobrazuje následující stránka bloku.

V prohlížečích od jiných společností než Microsoft se v žádném případě nezobrazují žádné blokové stránky a uživateli se místo toho zobrazí stránka "Zabezpečené připojení selhalo" spolu s informačním oznámením windows. V závislosti na zásadách zodpovědných za blokování se uživateli v informační zprávě zobrazí jiná zpráva. Například při filtrování webového obsahu se zobrazí zpráva "Tento obsah je blokovaný".

Nahlásit falešně pozitivní výsledky

Pokud chcete nahlásit falešně pozitivní výsledky pro weby, které smartscreen považuje za nebezpečné, použijte odkaz, který se zobrazí na blokované stránce v microsoft Edgi (jak je znázorněno dříve v tomto článku).

V případě WCF můžete přepsat blok pomocí indikátoru Povolit a volitelně zpochybnit kategorii domény. V sestavách WCF přejděte na kartu Domains (Domény ). Vedle každé z domén se zobrazí tři tečky. Najeďte myší na tyto tři tečky a vyberte Kategorie sporu. Otevře se informační panel. Nastavte prioritu incidentu a uveďte některé další podrobnosti, například navrženou kategorii. Další informace o tom, jak zapnout WCF a jak zpochybnit kategorie, najdete v tématu Filtrování webového obsahu.

Další informace o tom, jak odeslat falešně pozitivní/negativní výsledky, najdete v tématu Řešení falešně pozitivních/negativních výsledků v Microsoft Defender for Endpoint.

Související články

| Článek | Popis |

|---|---|

| Ochrana před webovou hrozbou | Zabraňte přístupu k phishingovým webům, vektorům malwaru, zneužitým webům, nedůvěryhodným webům nebo webům s nízkou reputací a webům, které jsou blokované. |

| Filtrování webového obsahu | Sledujte a regulujte přístup k webům na základě jejich kategorií obsahu. |

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.