Vytváření indikátorů pro IP adresy a adresy URL / domény

Platí pro:

- Plán 1 pro Microsoft Defender for Endpoint

- Plán 2 pro Microsoft Defender pro koncový bod

- Microsoft Defender XDR

Tip

Chcete používat Defender pro Endpoint? Zaregistrujte se a získejte bezplatnou zkušební verzi,

Přehled

Vytvořením indikátorů pro IP adresy a adresy URL nebo domény teď můžete povolit nebo blokovat IP adresy, adresy URL nebo domény na základě vlastní analýzy hrozeb. Pokud otevřou rizikovou aplikaci, můžete uživatele také upozornit výzvou. Výzva jim nezabrání v používání aplikace, ale můžete zadat vlastní zprávu a odkazy na stránku společnosti, která popisuje vhodné použití aplikace. Uživatelé můžou upozornění obejít a v případě potřeby aplikaci dál používat.

K blokování škodlivých IP adres nebo adres URL (určených Microsoftem) může Defender for Endpoint použít:

- Filtr SmartScreen v programu Windows Defender pro prohlížeče Microsoft

- Ochrana sítě pro prohlížeče od jiných společností než Microsoft nebo volání mimo prohlížeč

Datovou sadu analýzy hrozeb pro blokování škodlivých IP adres nebo adres URL spravuje Microsoft.

Škodlivé IP adresy nebo adresy URL můžete blokovat prostřednictvím stránky nastavení nebo podle skupin počítačů, pokud se domníváte, že některé skupiny jsou více nebo méně ohrožené než jiné.

Poznámka

Zápis CIDR (Classless Inter-Domain Routing) pro IP adresy se nepodporuje.

Podporované operační systémy

- Windows 11

- Windows 10 verze 1709 nebo novější

- Windows Server 2022

- Windows Server 2019

- Windows Server 2016 spuštění moderního sjednoceného řešení Defenderu for Endpoint (vyžaduje instalaci prostřednictvím MSI)

- Windows Server 2012 R2 s moderním sjednoceným řešením Defender for Endpoint (vyžaduje instalaci prostřednictvím MSI)

- macOS

- Linux

- iOS

- Android

Než začnete

Před vytvořením indikátorů pro IPS, adresy URL nebo domény je důležité pochopit následující požadavky.

Požadavky na verzi Microsoft Defender Antivirus

Tato funkce je dostupná, pokud vaše organizace používá Microsoft Defender Antivirovou ochranu (v aktivním režimu).

Monitorování chování je povolené.

Cloudová ochrana je zapnutá.

Síťové připojení služby Cloud Protection je funkční

Verze antimalwarového klienta musí být 4.18.1906.x nebo novější. Viz Měsíční verze platformy a modulu.

Požadavky na ochranu sítě

Povolit a blokovat adresy URL/IP vyžaduje, aby byla v režimu blokování povolená součást Microsoft Defender for Endpoint Network Protection. Další informace o ochraně sítě a pokynech ke konfiguraci najdete v tématu Povolení ochrany sítě.

Požadavky na vlastní síťové indikátory

Pokud chcete začít blokovat IP adresy nebo adresy URL, zapněte na portálu Microsoft Defender funkci Vlastní indikátory> sítě a přejděte na Nastavení>Obecné>pokročilé funkcekoncových bodů. Další informace najdete v tématu Pokročilé funkce.

Informace o podpoře indikátorů v iOSu najdete v tématu Microsoft Defender for Endpoint v iOSu.

Informace o podpoře indikátorů v Androidu najdete v tématu Microsoft Defender for Endpoint na Androidu.

Omezení seznamu ukazatelů IoC

Do seznamu ukazatelů je možné přidat pouze externí IP adresy. Indikátory se nedají vytvořit pro interní IP adresy. V případě scénářů ochrany webu doporučujeme používat integrované funkce v Microsoft Edgi. Microsoft Edge využívá službu Network Protection ke kontrole síťového provozu a umožňuje blokování protokolů TCP, HTTP a HTTPS (TLS).

Jiné procesy než Microsoft Edge a Internet Explorer

Pro jiné procesy než Microsoft Edge a Internet Explorer využívají scénáře webové ochrany ke kontrole a vynucování ochranu sítě:

- Ip adresa je podporovaná pro všechny tři protokoly (TCP, HTTP a HTTPS (TLS)).

- Ve vlastních indikátorech se podporují pouze jednotlivé IP adresy (žádné bloky CIDR ani rozsahy IP adres)

- Šifrované adresy URL (úplná cesta) můžou být blokované jenom v prohlížečích první strany (Internet Explorer, Edge).

- Šifrované adresy URL (jenom plně kvalifikovaný název domény) můžou být blokované v prohlížečích třetích stran (to znamená jiných než Internet Explorer nebo Edge).

- Pro nešifrované adresy URL je možné použít úplné bloky cest URL.

- Pokud existují konfliktní zásady indikátorů adres URL, použije se delší cesta. Například zásada

https://support.microsoft.com/officeindikátoru adresy URL má přednost před zásadouhttps://support.microsoft.comindikátoru adresy URL . - V případě konfliktů zásad indikátorů adres URL se delší cesta nemusí použít kvůli přesměrování. V takových případech zaregistrujte nepřesměrovanou adresu URL.

Poznámka

Vlastní indikátory ohrožení zabezpečení a funkce filtrování webového obsahu nejsou v současné době podporovány v Ochrana Application Guard relacích aplikace Microsoft Edge. Tyto kontejnerizované relace prohlížeče můžou vynucovat blokování webových hrozeb pouze prostřednictvím integrované ochrany SmartScreen. Nemůžou vynutit žádné podnikové zásady webové ochrany.

Ochrana sítě a třícestné metody handshake protokolu TCP

U ochrany sítě se určení, zda povolit nebo zablokovat přístup k lokalitě, provádí po dokončení třícestného metody handshake prostřednictvím protokolu TCP/IP. Proto když je lokalita blokována ochranou sítě, může se na portálu Microsoft Defender zobrazit typ ConnectionSuccessNetworkConnectionEvents akce pod, i když byla lokalita zablokovaná.

NetworkConnectionEvents jsou hlášeny z vrstvy PROTOKOLU TCP, nikoli z ochrany sítě. Po dokončení trojcestného metody handshake je přístup k lokalitě povolený nebo blokovaný ochranou sítě.

Tady je příklad, jak to funguje:

Předpokládejme, že se uživatel pokusí o přístup k webu na svém zařízení. Web je hostovaný v nebezpečné doméně a měla by být blokována ochranou sítě.

Spustí se trojcestné handshake přes protokol TCP/IP. Než se akce dokončí,

NetworkConnectionEventszaprotokoluje se a zobrazíActionTypese jakoConnectionSuccess. Jakmile se ale třícestný proces handshake dokončí, ochrana sítě zablokuje přístup k lokalitě. To všechno se děje rychle. K podobnému procesu dochází u Microsoft Defender filtru SmartScreen. Když trojcestný metodou handshake dokončíte rozhodnutí a přístup k webu je buď zablokovaný, nebo povolený.Na portálu Microsoft Defender je ve frontě upozornění uvedená výstraha. Podrobnosti o této výstraze zahrnují i

NetworkConnectionEventsAlertEvents. Můžete vidět, že web byl zablokován, i když máteNetworkConnectionEventstaké položku s actiontypemConnectionSuccess.

Ovládací prvky režimu upozornění

Při použití režimu upozornění můžete nakonfigurovat následující ovládací prvky:

Možnost vynechat

- Tlačítko Povolit v Edgi

- Tlačítko Povolit v informačních nápěvech (prohlížeče jiných společností než Microsoft)

- Parametr bypass duration na indikátoru

- Obejití vynucení napříč prohlížeči microsoftu a jiných společností než Microsoft

Adresa URL pro přesměrování

- Parametr adresy URL přesměrování na indikátoru

- Adresa URL pro přesměrování v Edgi

- Adresa URL pro přesměrování u informační zprávy (prohlížeče jiných společností než Microsoft)

Další informace najdete v tématu Řízení aplikací zjištěných Microsoft Defender for Endpoint.

Ip adresa URL IoC a pořadí zpracování konfliktů zásad domény

Zpracování konfliktů zásad pro domény, adresy URL nebo IP adresy se liší od zpracování konfliktů zásad pro certifikáty.

V případě, že je u stejného indikátoru nastaveno více různých typů akcí (například blokování, upozornění a povolení, typy akcí nastavené pro Microsoft.com), je pořadí, ve kterém se tyto typy akcí projeví, následující:

- Povolit

- Varovat

- Blokování

"Povolit" přepíše "warn", což přepíše "block", a to následujícím způsobem: AllowBlock>Warn>. Proto by v předchozím příkladu byla povolena Microsoft.com .

Defender for Cloud Apps Indikátory

Pokud vaše organizace povolila integraci mezi Defenderem for Endpoint a Defender for Cloud Apps, vytvoří se indikátory bloků v Defenderu for Endpoint pro všechny neschválené cloudové aplikace. Pokud je aplikace uvedena do režimu monitorování, vytvoří se indikátory upozornění (obejítelný blok) pro adresy URL přidružené k aplikaci. Indikátory povolení nelze v tuto chvíli vytvářet pro schválené aplikace. Indikátory vytvořené Defender for Cloud Apps se řídí stejným zpracováním konfliktů zásad jako v předchozí části.

Priorita zásad

Microsoft Defender for Endpoint zásady mají přednost před Microsoft Defender zásadami antivirové ochrany. V situacích, kdy je Defender for Endpoint nastavený na Allow, ale Microsoft Defender Antivirová ochrana je nastavená na Block, se ve výchozím nastavení zásady nastaví na Allow.

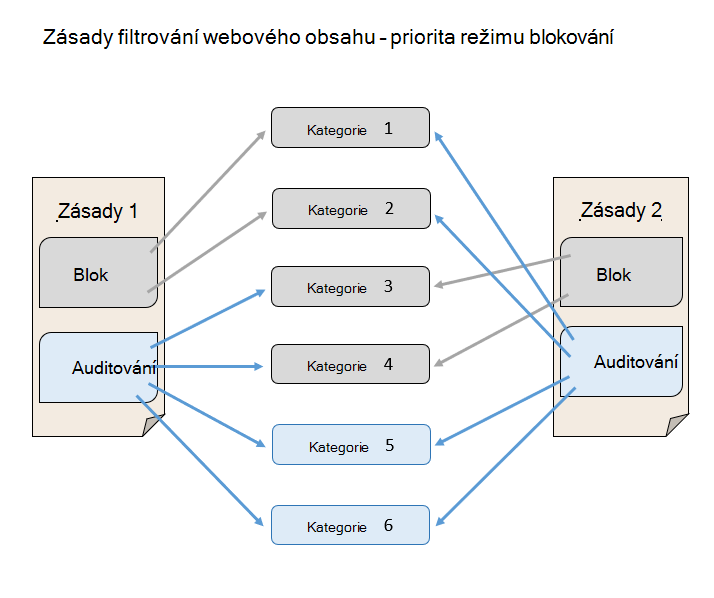

Priorita pro více aktivních zásad

Použití více různých zásad filtrování webového obsahu na stejné zařízení povede k přísnějším zásadám, které platí pro každou kategorii. Zvažte následující příklad:

- Zásada 1 blokuje kategorie 1 a 2 a audituje zbytek.

- Zásada 2 blokuje kategorie 3 a 4 a audituje zbytek.

Výsledkem je, že všechny kategorie 1 až 4 jsou blokované. To je znázorněno na následujícím obrázku.

Vytvoření indikátoru pro IP adresy, adresy URL nebo domény ze stránky nastavení

V navigačním podokně vyberteIndikátory koncových bodů>nastavení>(v části Pravidla).

Vyberte kartu IP adresy nebo adresy URL/Domény .

Vyberte Přidat položku.

Zadejte následující podrobnosti:

- Indikátor – Zadejte podrobnosti o entitě a definujte vypršení platnosti ukazatele.

- Akce – zadejte akci, která se má provést, a zadejte popis.

- Obor – Definujte rozsah skupiny počítačů.

Zkontrolujte podrobnosti na kartě Souhrn a pak vyberte Uložit.

Důležité

Blokování adresy URL nebo IP adresy na zařízení může trvat až 48 hodin po vytvoření zásady.

Související články

- Vytváření indikátorů

- Vytváření indikátorů pro soubory

- Vytvoření indikátorů založených na certifikátech

- Správa indikátorů

- Vyloučení pro Microsoft Defender for Endpoint a Microsoft Defender Antivirus

Tip

Chcete se dozvědět více? Engage s komunitou Microsoft Security v naší technické komunitě: Microsoft Defender for Endpoint Tech Community.