Vysvětlení a prozkoumání cest laterálního pohybu (LMPs) v programu Microsoft Defender for Identity

Laterální pohyb spočívá v tom, že útočník používá necitlivěné účty k získání přístupu k citlivým účtům v celé síti. Laterální pohyb používají útočníci k identifikaci a získání přístupu k citlivým účtům a počítačům ve vaší síti, které sdílejí uložené přihlašovací údaje v účtech, skupinách a počítačích. Jakmile útočník provede úspěšné laterální kroky směrem k vašim klíčovým cílům, může útočník také využít výhod a získat přístup k řadičům domény. Útoky laterálního pohybu se provádějí pomocí mnoha metod popsaných v programu Microsoft Defender for Identity Security Alerts.

Klíčovou součástí přehledů zabezpečení v programu Microsoft Defender for Identity jsou laterální cesty pohybu nebo LMPs. LMP defender for Identity jsou vizuální příručky, které vám pomůžou rychle pochopit a identifikovat přesně to, jak se útočníci můžou v síti pohybovat později. Účelem laterálních přesunů v rámci řetězce útoku kyber-útoku je, aby útočníci získali a ohrozit citlivé účty pomocí necitlivých účtů. Ohrožení citlivých účtů jim přiblíží další krok blíž ke svému konečnému cíli, doménové dominantní pozici. Abyste tyto útoky zabránili úspěšnému, dají vám poskytovatelé LMP služby Defender for Identity snadno interpretovat a přímou vizuální doprovodnou materiály k nejcitlivějším a nejcitlivějším účtům. LMP pomáhají zmírnit a zabránit těmto rizikům v budoucnu a uzavřít přístup útočníka před dosažením dominantního postavení domény.

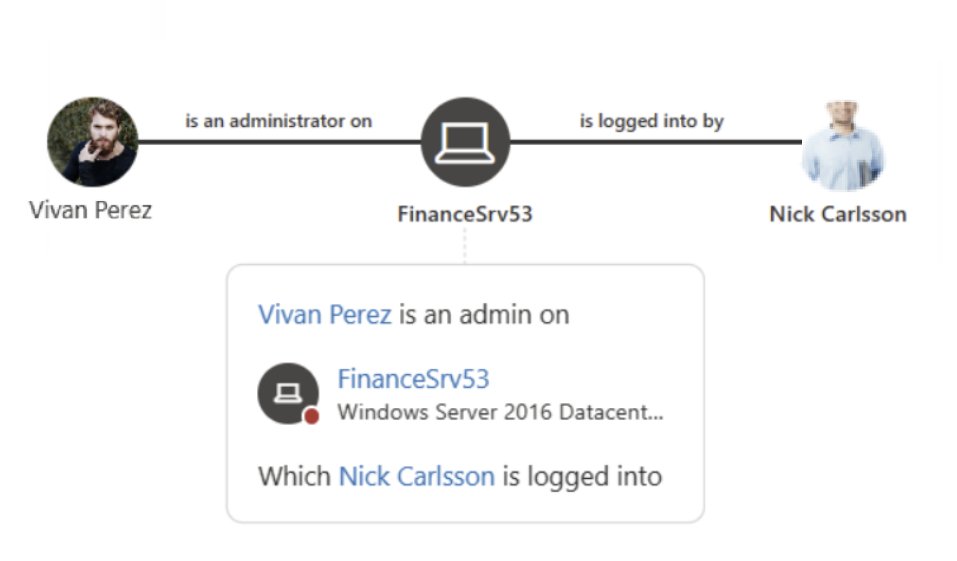

Příklad:

Laterální útoky na pohyb se obvykle provádějí pomocí řady různých technik. Mezi nejoblíbenější metody, které útočníci používají, patří krádež přihlašovacích údajů a předání lístku. V obou metodách používají necitliví účty útočníci k laterálním přesunům tím, že zneužívají počítače, které sdílejí uložené přihlašovací údaje v účtech, skupinách a počítačích s citlivými účty.

V následujícím videu se dozvíte další informace o omezení laterálních cest pohybu pomocí Defenderu for Identity:

Kde najdu LMPs v programu Defender for Identity?

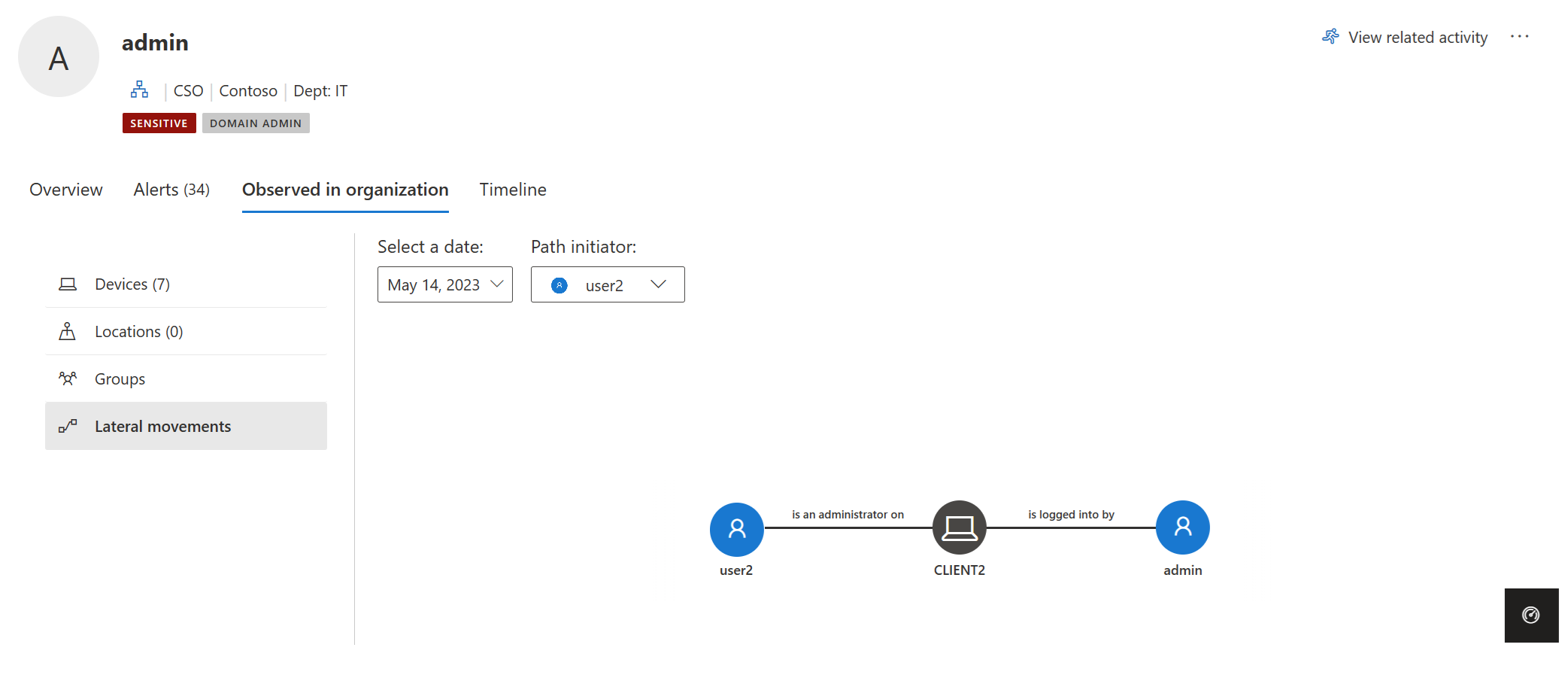

Každá identita zjištěná defenderem pro identitu, která má být v LMP, má informace o cestách laterálního pohybu na kartě Pohyblivý pohyb . Příklad:

LMP pro každou entitu poskytuje různé informace v závislosti na citlivosti entity:

- Zobrazí se citlivé uživatele – zobrazí se potenciální LMP(y) vedoucí k tomuto uživateli.

- Zobrazí se necitliví uživatelé a počítače – potenciální LMP(y), ke které entita souvisí.

Při každém výběru karty se v programu Defender for Identity zobrazí naposledy zjištěný protokol LMP. Každý potenciální LMP se ukládá po dobu 48 hodin po zjištění. K dispozici je historie LMP. Pokud chcete zobrazit starší lMP, které byly zjištěny v minulosti, zvolte Vybrat datum. Můžete také zvolit jiného uživatele, který inicioval LMP výběrem iniciátoru cesty.

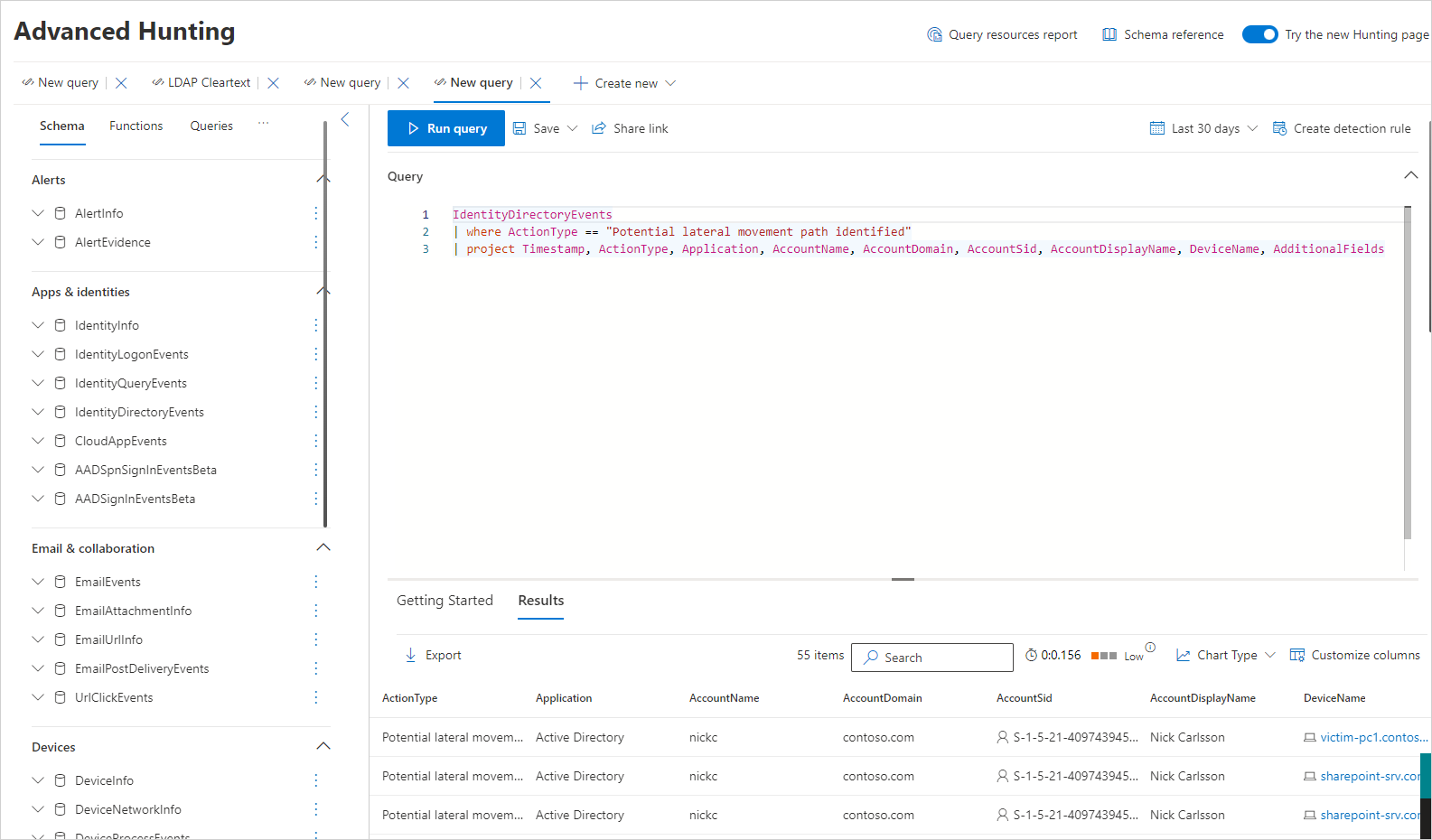

Zjišťování LMP s využitím rozšířeného proaktivního vyhledávání

Pokud chcete aktivně zjišťovat aktivity cesty laterálního pohybu, můžete spustit rozšířený dotaz proaktivního vyhledávání.

Tady je příklad takového dotazu:

Pokyny ke spouštění pokročilých dotazů proaktivního vyhledávání najdete v tématu Proaktivní vyhledávání hrozeb s pokročilým vyhledáváním v XDR v programu Microsoft Defender.

Související entity LMP

LMP teď může přímo pomoct s procesem šetření. Seznamy důkazů výstrah zabezpečení Defenderu for Identity poskytují související entity, které jsou zapojeny do každé potenciální cesty laterálního pohybu. Seznamy důkazů přímo pomáhají týmu reakce na zabezpečení zvýšit nebo snížit důležitost výstrahy zabezpečení nebo šetření souvisejících entit. Například při vystavení upozornění Pass the Ticket je zdrojový počítač, ohrožený uživatel a cílový počítač, ze kterých byl odcizený lístek použit, jsou všechny součástí potenciální cesty pro laterální pohyb, která vede k citlivému uživateli. Existence zjištěného LMP provádí vyšetřování výstrahy a sledování podezřelého uživatele ještě důležitější, aby se zabránilo nežádoucímu uživateli v dalších laterálních přesunech. Sledované důkazy jsou poskytovány v LMP, aby bylo snazší a rychlejší, abyste zabránili útočníkům v pohybu vpřed ve vaší síti.

Posouzení zabezpečení cest laterálního pohybu

Microsoft Defender for Identity nepřetržitě monitoruje vaše prostředí a identifikuje citlivé účty s nejrizivějšími laterálními cestami pro pohyb, které zpřístupňují bezpečnostní riziko, a sestavy těchto účtů, které vám pomůžou při správě prostředí. Cesty se považují za rizikové, pokud mají tři nebo více necitlivých účtů, které můžou zpřístupnit citlivý účet pro krádež přihlašovacích údajů škodlivými aktéry. Pokud chcete zjistit, které z vašich citlivých účtů mají rizikové cesty laterálního pohybu, projděte si posouzení zabezpečení nejrizivějších laterálních cest pohybu (LMP ). Na základě doporučení můžete entitu ze skupiny odebrat nebo odebrat oprávnění místního správce entity ze zadaného zařízení.

Další informace naleznete v tématu Posouzení zabezpečení: Nejriziest laterální cesty pro pohyb (LMP).

Doporučené postupy pro prevenci

Přehledy zabezpečení nejsou nikdy příliš pozdě, aby se zabránilo dalšímu útoku a nápravě škod. Z tohoto důvodu vyšetřování útoku i během fáze dominantní domény poskytuje jiný, ale důležitý příklad. Při zkoumání výstrahy zabezpečení, jako je vzdálené spuštění kódu, obvykle platí, že pokud je výstraha pravdivě pozitivní, může dojít k ohrožení zabezpečení vašeho řadiče domény. Poskytovatelé LMP ale informují o tom, kde útočník získal oprávnění a jakou cestu použil ve vaší síti. Tímto způsobem můžou poskytovatelé LMP také nabídnout klíčové přehledy o nápravě.

Nejlepší způsob, jak zabránit ohrožení laterálního pohybu ve vaší organizaci, je zajistit, aby citliví uživatelé používali přihlašovací údaje správce jenom při přihlašování k posíleným počítačům. V tomto příkladu zkontrolujte, jestli správce v cestě skutečně potřebuje přístup ke sdílenému počítači. Pokud potřebují přístup, ujistěte se, že se přihlásí ke sdílenému počítači pod jiným uživatelským jménem a heslem než přihlašovacími údaji správce.

Ověřte, že uživatelé nemají zbytečná oprávnění správce. V tomto příkladu zkontrolujte, jestli všichni ve sdílené skupině skutečně vyžadují práva správce na zveřejněném počítači.

Ujistěte se, že lidé mají přístup jenom k potřebným prostředkům. V příkladu Ron Harper výrazně rozšiřuje Nick Cowleyho expozici. Je nutné, aby byl Ron Harper zahrnut do skupiny? Existují podskupiny, které je možné vytvořit, aby se minimalizovala expozice laterálního pohybu?

Tip

Pokud se pro entitu v posledních 48 hodinách nezjistí žádná aktivita cesty laterálního pohybu, zvolte Vybrat datum a zkontrolujte předchozí potenciální cesty laterálního pohybu.

Důležité

Pokyny k nastavení klientů a serverů tak, aby defender for Identity mohl provádět operace SAM-R potřebné pro detekci cest pro laterální pohyb, najdete v tématu Konfigurace microsoft Defenderu pro identitu pro vzdálené volání SAM.

Prozkoumání laterálních cest pohybu

Existují různé způsoby použití a zkoumání LMP. Na portálu Microsoft Defender vyhledejte entitu a pak prozkoumejte cestu nebo aktivitu.

Na portálu vyhledejte uživatele. V části Pozorování v organizaci (na kartách Přehled i Pohyblivý přehled ) můžete zjistit, jestli je uživatel zjištěn v potenciálním LMP.

Pokud je uživatel zjištěn, vyberte kartu Pohyb v organizaci a zvolte Laterální cesty pohybu.

Zobrazený graf poskytuje mapu možných cest k citlivému uživateli během 48hodinového časového období. Pomocí možnosti Vybrat datum zobrazte graf pro předchozí detekci cesty laterálního pohybu pro entitu.

Projděte si graf a zjistěte, co se dozvíte o odhalení přihlašovacích údajů citlivého uživatele. Například v cestě postupujte podle šipek Přihlášeno a zjistěte, kam se Nick přihlásil pomocí svých privilegovaných přihlašovacích údajů. V tomto případě byly citlivé přihlašovací údaje Nicka uloženy na zobrazeném počítači. Teď si všimněte, kteří další uživatelé se přihlásili k počítačům, které vytvořily největší ohrožení zabezpečení a ohrožení zabezpečení. V tomto příkladu má Elizabeth King možnost získat přístup k přihlašovacím údajům uživatele z tohoto prostředku.