Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Důležité

Od poloviny května 2025 už Microsoft Defender for Identity neshromažďuje členy skupiny místních správců z koncových bodů pomocí dotazů SAM-R. Tato data se používají k vytváření potenciálních map cest laterálního pohybu, které se už neaktualizují. Změna se použila automaticky– nevyžaduje se žádná akce správy ani změny konfigurace.

Microsoft Defender for Identity mapování potenciálních cest laterálního pohybu závisí na dotazech, které identifikují místní správce na konkrétních počítačích. Tyto dotazy se provádějí pomocí protokolu SAM-R pomocí účtu adresářové služby Defender for Identity, který jste nakonfigurovali.

Tento článek popisuje změny konfigurace potřebné k tomu, aby účet adresářových služeb Defenderu for Identity (DSA) mohl provádět dotazy SAM-R.

Tip

I když je tento postup nepovinný, doporučujeme nakonfigurovat účet adresářové služby a nakonfigurovat SAM-R pro detekci cest laterálního pohybu, aby bylo možné plně zabezpečit vaše prostředí pomocí Defenderu for Identity.

Konfigurace požadovaných oprávnění SAM-R

Pokud chcete zajistit, aby klienti a servery systému Windows umožňovali účtu adresářových služeb SLUŽBY DEFENDER for Identity provádět dotazy SAM-R, musíte upravit Zásady skupiny a přidat DSA kromě nakonfigurovaných účtů uvedených v zásadách přístupu k síti. Nezapomeňte použít zásady skupiny na všechny počítače kromě řadičů domény.

Důležité

Nejprve tento postup proveďte v režimu auditování tak, že před provedením změn v produkčním prostředí ověříte kompatibilitu navrhované konfigurace.

Testování v režimu auditování je důležité k zajištění toho, aby vaše prostředí zůstalo zabezpečené a žádné změny nebudou mít vliv na kompatibilitu aplikací. Můžete pozorovat zvýšený provoz SAM-R generovaný senzory Defenderu for Identity.

Konfigurace požadovaných oprávnění:

Vytvořte novou zásadu skupiny nebo použijte existující zásadu.

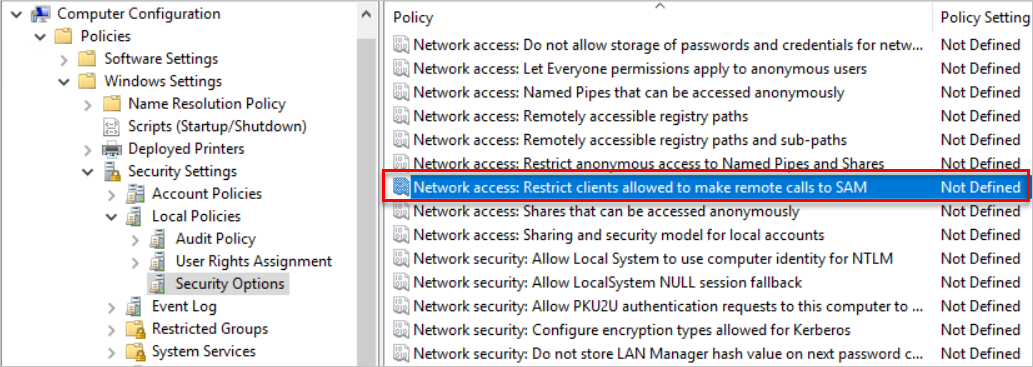

V části Konfigurace > počítače Nastavení > systému Windows Nastavení > zabezpečení Místní zásady > Zabezpečení možnosti vyberte zásadu Přístup k síti – Omezit klientům, kteří můžou vzdáleně volat sam . Příklady:

Přidejte správce dsa do seznamu schválených účtů, které můžou tuto akci provést, společně s jakýmkoli jiným účtem, který jste zjistili během režimu auditování.

Další informace najdete v tématu Přístup k síti: Omezení klientů, kteří můžou vzdáleně volat sam.

Ujistěte se, že dsa má povolený přístup k počítačům ze sítě (volitelné).

Poznámka

Tento postup je povinný jenom v případě, že jste někdy nakonfigurovali nastavení Přístup k tomuto počítači ze sítě , protože nastavení Přístup k tomuto počítači ze sítě není ve výchozím nastavení nakonfigurované.

Pokud chcete přidat DSA do seznamu povolených účtů:

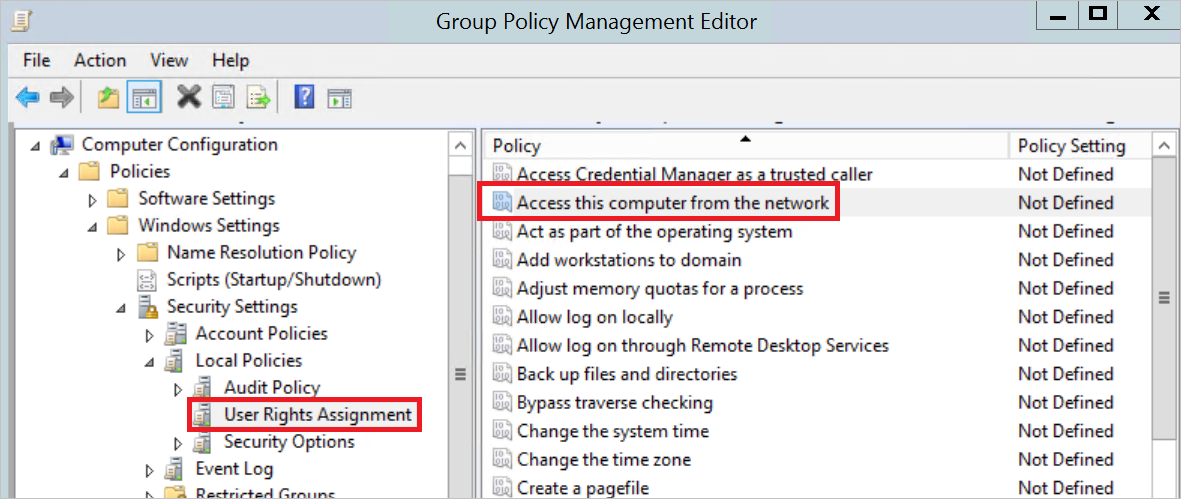

Přejděte na zásadu, přejděte na Konfigurace počítače ->Zásady ->Nastavení systému Windows ->Místní zásady ->Přiřazení uživatelských práv a vyberte nastavení Přístup k tomuto počítači ze sítě . Příklady:

Přidejte účet adresářové služby Defender for Identity do seznamu schválených účtů.

Důležité

Při konfiguraci přiřazení uživatelských práv v zásadách skupiny je důležité si uvědomit, že toto nastavení nahrazuje předchozí nastavení, nikoli přidává. Proto nezapomeňte do platných zásad skupiny zahrnout všechny požadované účty. Pracovní stanice a servery ve výchozím nastavení zahrnují následující účty: Administrators, Backup Operators, Users a Everyone.

Sada Microsoft Security Compliance Toolkit doporučuje nahradit výchozí hodnotu Všichniověřenými uživateli , aby se zabránilo anonymním připojením v přihlašování k síti. Před správou nastavení Přístup k tomuto počítači ze sítě z objektu zásad skupiny zkontrolujte nastavení místních zásad a v případě potřeby zvažte zahrnutí ověřených uživatelů do objektu zásad skupiny.

Konfigurace profilu zařízení pouze pro Microsoft Entra zařízení připojená k hybridnímu připojení

Tento postup popisuje, jak pomocí Centra pro správu Microsoft Intune nakonfigurovat zásady v profilu zařízení, pokud pracujete s Microsoft Entra hybridními připojenými zařízeními.

V Centru pro správu Microsoft Intune vytvořte nový profil zařízení, který definuje následující hodnoty:

- Platforma: Windows 10 nebo novější

- Typ profilu: Katalog nastavení

Zadejte smysluplný název a popis zásad.

Přidejte nastavení pro definování zásad NetworkAccess_RestrictClientsAllowedToMakeRemoteCallsToSAM :

Ve výběru nastavenívyhledejte možnost Omezit přístup k síti klientům, kteří mohou vzdáleně volat sam.

Vyberte, pokud chcete procházet podle kategorie Možnosti zabezpečení místních zásad , a pak vyberte nastavení Omezit přístup k síti klientům je povoleno provádět vzdálená volání sam .

Zadejte popisovač zabezpečení (SDDL):

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;%SID%)a nahraďte%SID%identifikátorem SID účtu adresářové služby Defender for Identity.Nezapomeňte zahrnout předdefinované skupiny Administrators :

O:BAG:BAD:(A;;RC;;;BA)(A;;RC;;;S-1-5-32-544)

Přidejte nastavení pro definování zásady AccessFromNetwork :

Ve výběru Nastavení vyhledejte Přístup ze sítě.

Vyberte, pokud chcete procházet podle kategorie Uživatelská práva , a pak vyberte nastavení Přístup ze sítě .

Vyberte, pokud chcete importovat nastavení, a pak vyhledejte a vyberte soubor CSV, který obsahuje seznam uživatelů a skupin, včetně identifikátorů SID nebo jmen.

Nezapomeňte zahrnout předdefinovanou skupinu Administrators (S-1-5-32-544) a IDENTIFIKÁTOR SID účtu adresářové služby Defender for Identity.

Pokračujte v průvodci a vyberte značky oboru a přiřazení a výběrem možnosti Vytvořit vytvořte svůj profil.

Další informace najdete v tématu Použití funkcí a nastavení na zařízeních pomocí profilů zařízení v Microsoft Intune.