Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Přesuňte pokročilé pracovní postupy proaktivního vyhledávání z Microsoft Defender for Endpoint na proaktivní vyhledávání hrozeb pomocí širší sady dat. V Microsoft Defender XDR získáte přístup k datům z jiných řešení zabezpečení Microsoft 365, mezi které patří:

- Microsoft Defender for Endpoint

- Microsoft Defender pro Office 365

- Microsoft Defender for Cloud Apps

- Microsoft Defender for Identity

Poznámka

Většina Microsoft Defender for Endpoint zákazníků může používat Microsoft Defender XDR bez dalších licencí. Pokud chcete začít převádět pokročilé pracovní postupy proaktivního vyhledávání z Defenderu for Endpoint, zapněte Microsoft Defender XDR.

Přechod můžete provést, aniž by to ovlivnilo stávající pracovní postupy defenderu for Endpoint. Uložené dotazy zůstanou nedotčené a vlastní pravidla detekce se budou dál spouštět a generovat výstrahy. Budou však viditelné v Microsoft Defender XDR.

Tabulky schématu pouze v Microsoft Defender XDR

Schéma Microsoft Defender XDR rozšířeného proaktivního vyhledávání poskytuje další tabulky obsahující data z různých řešení zabezpečení Microsoft 365. Následující tabulky jsou dostupné jenom v Microsoft Defender XDR:

| Název tabulky | Popis |

|---|---|

| AlertEvidence | Soubory, IP adresy, adresy URL, uživatelé nebo zařízení přidružená k upozorněním |

| AlertInfo | Výstrahy z Microsoft Defender for Endpoint, Microsoft Defender pro Office 365, Microsoft Defender for Cloud Apps a Microsoft Defender for Identity, včetně informací o závažnosti a kategorií hrozeb |

| EmailAttachmentInfo | Informace o souborech připojených k e-mailům |

| EmailEvents | Události e-mailu Microsoft 365, včetně událostí doručování a blokování e-mailů |

| EmailPostDeliveryEvents | Události zabezpečení, ke kterým dochází po doručení, když Microsoft 365 doručí e-maily do poštovní schránky příjemce |

| EmailUrlInfo | Informace o adresách URL v e-mailech |

| IdentityDirectoryEvents | Události týkající se místního řadiče domény se službou Active Directory (AD) Tato tabulka obsahuje celou řadu událostí souvisejících s identitou a systémových událostí na řadiči domény. |

| IdentityInfo | Informace o účtu z různých zdrojů, včetně Microsoft Entra ID |

| IdentityLogonEvents | Události ověřování ve službě Active Directory a Microsoft online služby |

| IdentityQueryEvents | Dotazy na objekty služby Active Directory, jako jsou uživatelé, skupiny, zařízení a domény |

Důležité

Dotazy a vlastní detekce, které používají tabulky schémat, které jsou k dispozici pouze v Microsoft Defender XDR, lze zobrazit pouze v Microsoft Defender XDR.

Tabulka Map DeviceAlertEvents

Tabulky AlertInfo a AlertEvidence nahradí DeviceAlertEvents tabulku ve schématu Microsoft Defender for Endpoint. Kromě dat o upozorněních zařízení obsahují tyto dvě tabulky data o upozorněních pro identity, aplikace a e-maily.

V následující tabulce můžete zkontrolovat, jak DeviceAlertEvents se sloupce mapují na sloupce v AlertInfo tabulkách a AlertEvidence .

Tip

Kromě sloupců v následující tabulce tabulka obsahuje mnoho dalších sloupců, AlertEvidence které poskytují ucelenější přehled o výstrahách z různých zdrojů.

Zobrazit všechny sloupce AlertEvidence

| Sloupec DeviceAlertEvents | Kde najít stejná data v Microsoft Defender XDR |

|---|---|

AlertId |

AlertInfo a AlertEvidence tabulky |

Timestamp |

AlertInfo a AlertEvidence tabulky |

DeviceId |

AlertEvidence stůl |

DeviceName |

AlertEvidence stůl |

Severity |

AlertInfo stůl |

Category |

AlertInfo stůl |

Title |

AlertInfo stůl |

FileName |

AlertEvidence stůl |

SHA1 |

AlertEvidence stůl |

RemoteUrl |

AlertEvidence stůl |

RemoteIP |

AlertEvidence stůl |

AttackTechniques |

AlertInfo stůl |

ReportId |

Tento sloupec se obvykle používá v Microsoft Defender for Endpoint k vyhledání souvisejících záznamů v jiných tabulkách. V Microsoft Defender XDR můžete získat související data přímo z AlertEvidence tabulky. |

Table |

Tento sloupec se obvykle používá v Microsoft Defender for Endpoint pro další informace o událostech v jiných tabulkách. V Microsoft Defender XDR můžete získat související data přímo z AlertEvidence tabulky. |

Úprava existujících dotazů Microsoft Defender for Endpoint

Microsoft Defender for Endpoint dotazy budou fungovat tak, jak jsou, pokud na tabulku nebudou odkazovatDeviceAlertEvents. Pokud chcete tyto dotazy použít v Microsoft Defender XDR, použijte tyto změny:

- Nahraďte za

DeviceAlertEventsAlertInfo. -

AlertInfoPřipojte tabulkyAlertIda aAlertEvidencezískejte ekvivalentní data.

Původní dotaz

Následující dotaz používá DeviceAlertEvents v Microsoft Defender for Endpoint k získání výstrah, které zahrnují powershell.exe:

DeviceAlertEvents

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)" and FileName == "powershell.exe"

Upravený dotaz

Následující dotaz byl upraven pro použití v Microsoft Defender XDR. Místo kontroly názvu souboru přímo v DeviceAlertEventsnástroji AlertEvidence se spojí a zkontroluje název souboru v této tabulce.

AlertInfo

| where Timestamp > ago(7d)

| where AttackTechniques has "PowerShell (T1086)"

| join AlertEvidence on AlertId

| where FileName == "powershell.exe"

Migrace vlastních pravidel detekce

Když se pravidla Microsoft Defender for Endpoint upraví na Microsoft Defender XDR, budou dál fungovat stejně jako předtím, pokud se výsledný dotaz podívá jenom na tabulky zařízení.

Například upozornění generovaná vlastními pravidly detekce, která se dotazují pouze na tabulky zařízení, se budou dál doručovat do vašeho SIEM a generovat e-mailová oznámení v závislosti na tom, jak jste je nakonfigurovali v Microsoft Defender for Endpoint. Všechna existující pravidla potlačení v Defenderu for Endpoint budou platit i nadále.

Jakmile upravíte pravidlo Defenderu for Endpoint tak, aby dotazování na tabulky identit a e-mailů, které jsou dostupné jenom v Microsoft Defender XDR, pravidlo se automaticky přesune do Microsoft Defender XDR.

Upozornění vygenerovaná migrovaným pravidlem:

- Na portálu Defender for Endpoint (Centrum zabezpečení v programu Microsoft Defender) se už nezobrazují.

- Ukončete doručování do siEM nebo vygenerujte e-mailová oznámení. Pokud chcete tuto změnu obejít, nakonfigurujte oznámení prostřednictvím Microsoft Defender XDR, aby se upozornění zobrazovala. Pomocí rozhraní API Microsoft Defender XDR můžete dostávat oznámení o výstrahách detekce zákazníků nebo souvisejících incidentech.

- Nebudou potlačeny pravidly Microsoft Defender for Endpoint potlačení. Pokud chcete zabránit generování upozornění pro určité uživatele, zařízení nebo poštovní schránky, upravte odpovídající dotazy tak, aby se tyto entity explicitně vyloučily.

Pokud pravidlo upravíte tímto způsobem, budete před provedením těchto změn vyzváni k potvrzení.

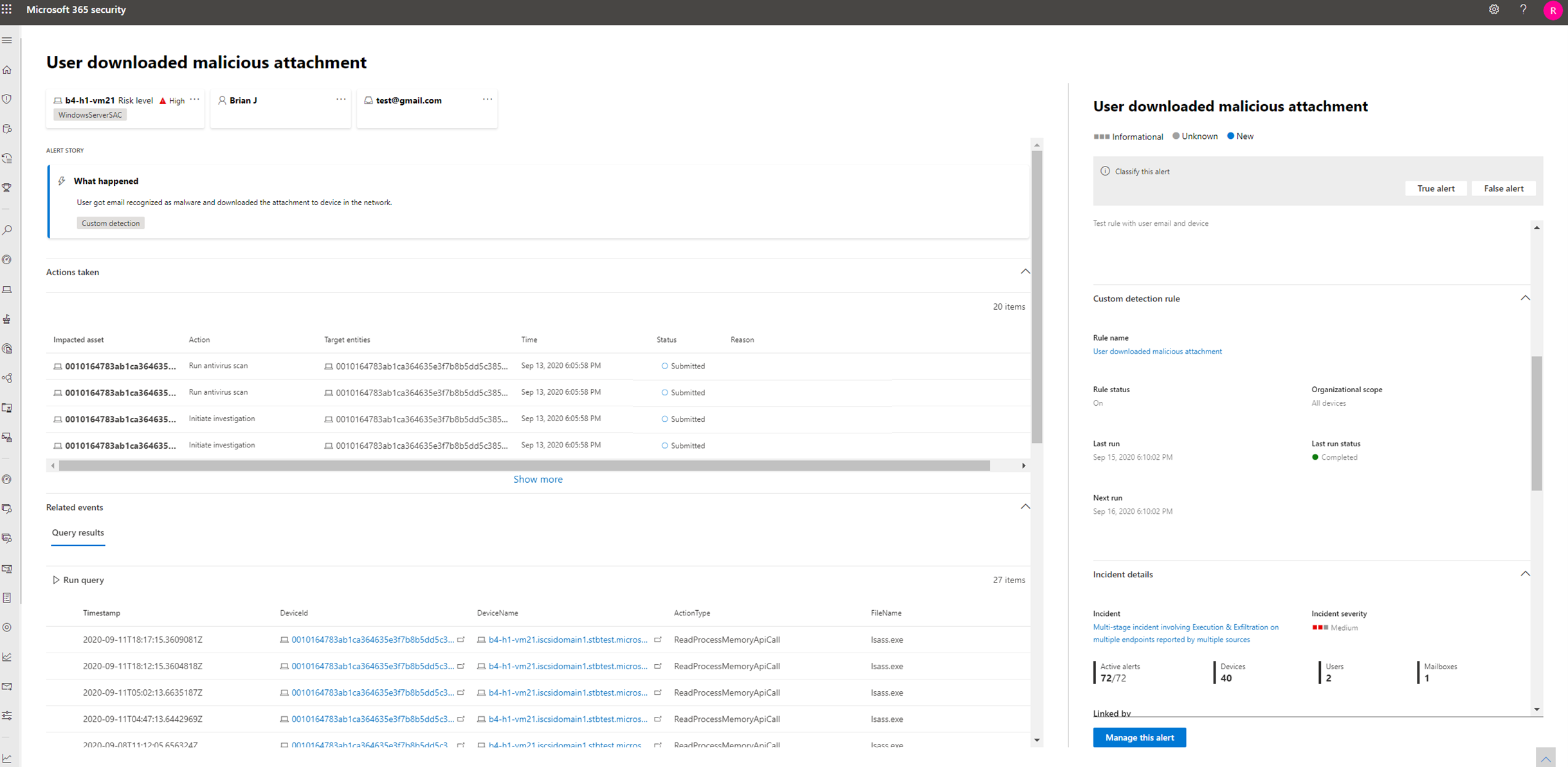

Nová upozornění vygenerovaná vlastními pravidly detekce v Microsoft Defender XDR se zobrazí na stránce upozornění, která poskytuje následující informace:

- Název a popis upozornění

- Ovlivněné prostředky

- Akce provedené v reakci na výstrahu

- Výsledky dotazu, které aktivovaly upozornění

- Informace o vlastním pravidlu detekce

Psaní dotazů bez deviceAlertEvents

Ve schématu Microsoft Defender XDR jsou k dispozici tabulky aAlertEvidence, AlertInfo aby se pojala různorodá sada informací, které doprovázejí výstrahy z různých zdrojů.

Pokud chcete získat stejné informace o výstrahách, které jste použili k získání z DeviceAlertEvents tabulky ve schématu Microsoft Defender for Endpoint, vyfiltrujte AlertInfo tabulku podle ServiceSource a potom spojte každé jedinečné ID s AlertEvidence tabulkou, která poskytuje podrobné informace o událostech a entitách.

Podívejte se na ukázkový dotaz níže:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

| join AlertEvidence on AlertId

Tento dotaz vynáší mnohem více sloupců než DeviceAlertEvents ve schématu Microsoft Defender for Endpoint. Pokud chcete, aby výsledky byly zvládnutelné, použijte project k získání jenom sloupců, které vás zajímají. Příklad níže uvedených sloupců projektů, které by vás mohly zajímat, když šetření zjistilo aktivitu PowerShellu:

AlertInfo

| where Timestamp > ago(7d)

| where ServiceSource == "Microsoft Defender for Endpoint"

and AttackTechniques has "powershell"

| join AlertEvidence on AlertId

| project Timestamp, Title, AlertId, DeviceName, FileName, ProcessCommandLine

Pokud chcete filtrovat konkrétní entity zahrnuté do výstrah, můžete to udělat tak, že zadáte typ entity a EntityType hodnotu, pro kterou chcete filtrovat. Následující příklad hledá konkrétní IP adresu:

AlertInfo

| where Title == "Insert_your_alert_title"

| join AlertEvidence on AlertId

| where EntityType == "Ip" and RemoteIP == "192.88.99.01"

Viz také

- Zapnutí Microsoft Defender XDR

- Přehled rozšířeného proaktivní vyhledávání

- Pochopení schématu

- Rozšířené vyhledávání v Microsoft Defender for Endpoint

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.