Sestavení odolnosti se stavy zařízení

Povolením stavů zařízení pomocí Microsoft Entra ID můžou správci vytvářet zásady podmíněného přístupu, které řídí přístup k aplikacím na základě stavu zařízení. Povolení stavů zařízení splňuje požadavky silného ověřování pro přístup k prostředkům, snižuje požadavky na vícefaktorové ověřování a zvyšuje odolnost.

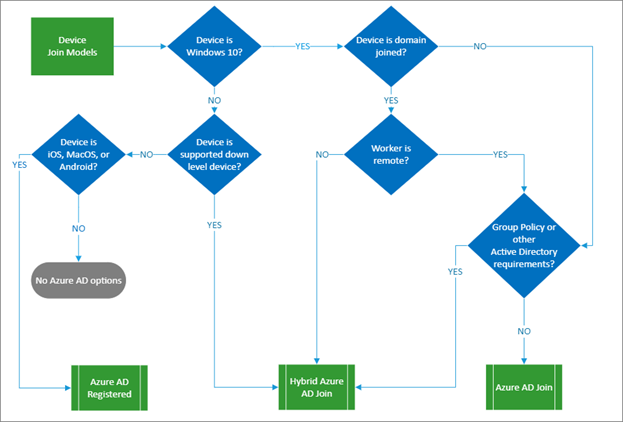

Následující vývojový diagram představuje způsoby, jak připojit zařízení v MICROSOFT Entra ID, které umožňují stavy zařízení. Ve vaší organizaci můžete použít více než jednu.

Když používáte stavy zařízení, ve většině případů budou uživatelé používat jednotné přihlašování k prostředkům prostřednictvím primárního obnovovacího tokenu (PRT). PrT obsahuje deklarace identity o uživateli a zařízení. Tyto deklarace identity můžete použít k získání ověřovacích tokenů pro přístup k aplikacím ze zařízení. Žádost o přijetí změn je platná 14 dní a je nepřetržitě obnovena, pokud uživatel zařízení aktivně používá a poskytuje uživatelům odolné prostředí. Další informace o tom, jak může žádost o přijetí změn získat vícefaktorové deklarace identity ověřování, najdete v tématu Kdy žádost o přijetí změn získá deklaraci vícefaktorového ověřování.

Jak stavy zařízení pomáhají?

Když PRT požádá o přístup k aplikaci, jeho zařízení, relace a deklarace identity MFA jsou důvěryhodné pro Microsoft Entra ID. Když správci vytvářejí zásady, které vyžadují řízení na základě zařízení nebo vícefaktorové ověřování, je možné požadavek na zásadu splnit prostřednictvím stavu zařízení, aniž by se pokusili o vícefaktorové ověřování. Uživatelům se na stejném zařízení nezobrazí více výzev vícefaktorového ověřování. Tím se zvyšuje odolnost proti přerušení vícefaktorové ověřovací služby Microsoft Entra nebo závislostí, jako jsou místní poskytovatelé telekomunikačních služeb.

Návody implementovat stavy zařízení?

- Povolte hybridní připojení Microsoft Entra a připojení Microsoft Entra pro zařízení s Windows vlastněná společností a pokud je to možné, vyžadovat, aby byly připojené. Pokud není to možné, je nutné, aby byly zaregistrované. Pokud ve vaší organizaci existují starší verze Windows, upgradujte tato zařízení tak, aby používala Windows 10.

- Standardizujte přístup k prohlížeči uživatelů tak, aby používal Microsoft Edge nebo Google Chrome s rozšířením Microsoft Jednotné přihlašování, které umožňuje bezproblémové jednotné přihlašování k webovým aplikacím pomocí PRT.

- Pro osobní nebo firemní zařízení s iOSem a Androidem nasaďte aplikaci Microsoft Authenticator. Kromě funkcí vícefaktorového ověřování a přihlašování bez hesla umožňuje aplikace Microsoft Authenticator jednotné přihlašování napříč nativními aplikacemi prostřednictvím zprostředkovaného ověřování s menším počtem výzev k ověřování pro koncové uživatele.

- Pro osobní nebo firemní zařízení s iOSem a Androidem používejte správu mobilních aplikací k bezpečnému přístupu k prostředkům společnosti s menším počtem žádostí o ověření.

- Pro zařízení s macOS použijte modul plug-in Microsoft Enterprise SSO pro zařízení Apple (Preview) k registraci zařízení a poskytnutí jednotného přihlašování v prohlížeči a nativních aplikacích Microsoft Entra. Potom na základě vašeho prostředí postupujte podle kroků specifických pro Microsoft Intune nebo Jamf Pro.

Další kroky

Prostředky odolnosti pro správce a architekty

- Sestavení odolnosti pomocí správy přihlašovacích údajů

- Zajištění odolnosti pomocí průběžného vyhodnocování přístupu (CAE)

- Sestavení odolnosti při ověřování externích uživatelů

- Sestavení odolnosti v hybridním ověřování

- Zajištění odolnosti v přístupu k aplikacím pomocí proxy aplikací