Modul plug-in Microsoft Enterprise SSO pro zařízení Apple

Modul plug-in Microsoft Enterprise SSO pro zařízení Apple poskytuje jednotné přihlašování pro účty Microsoft Entra v systémech macOS, iOS a iPadOS napříč všemi aplikacemi, které podporují funkci jednotného přihlašování Společnosti Apple. Modul plug-in poskytuje jednotné přihlašování pro i staré aplikace, na které může vaše firma záviset, ale zatím nepodporují nejnovější knihovny identit nebo protokoly. Společnost Microsoft úzce spolupracovala s Applem na vývoji tohoto modulu plug-in, aby se zvýšila použitelnost vaší aplikace a zároveň poskytovala nejlepší dostupnou ochranu.

Modul plug-in Enterprise SSO je v současné době integrovanou funkcí následujících aplikací:

- Microsoft Authenticator: iOS, iPadOS

- Microsoft Intune Portál společnosti: macOS

Funkce

Modul plug-in Microsoft Enterprise SSO pro zařízení Apple nabízí následující výhody:

- Poskytuje jednotné přihlašování pro účty Microsoft Entra ve všech aplikacích, které podporují funkci jednotného přihlašování Apple Enterprise.

- Může ho povolit jakékoli řešení pro správu mobilních zařízení (MDM) a podporuje se v registraci zařízení i uživatele.

- Rozšiřuje jednotné přihlašování k aplikacím, které dosud nepoužívají knihovnu MICROSOFT Authentication Library (MSAL).

- Rozšiřuje jednotné přihlašování k aplikacím, které používají OAuth 2, OpenID Connect a SAML.

- Je nativně integrovaná se službou MSAL, která koncovým uživatelům poskytuje bezproblémové nativní prostředí, když je povolený modul plug-in Microsoft Enterprise SSO.

Poznámka:

V květnu 2024 společnost Microsoft oznámila, že jednotné přihlašování platformy pro zařízení s macOS je k dispozici ve verzi Public Preview pro Microsoft Entra ID..

Další informace najdete v přehledu jednotného přihlašování platformy macOS (Preview).

Požadavky

Použití modulu plug-in Microsoft Enterprise SSO pro zařízení Apple:

Zařízení musí podporovat a mít nainstalovanou aplikaci s modulem plug-in Microsoft Enterprise SSO pro zařízení Apple:

- iOS 13.0 a novější: Aplikace Microsoft Authenticator

- iPadOS 13.0 a novější: Aplikace Microsoft Authenticator

- macOS 10.15 a novější: Portál společnosti Intune aplikace

Zařízení musí být zaregistrované v MDM, například prostřednictvím Microsoft Intune.

Aby bylo možné povolit modul plug-in podnikového jednotného přihlašování, musí se konfigurace odeslat do zařízení . Apple vyžaduje toto omezení zabezpečení.

Zařízení Apple musí mít přístup k adresám URL zprostředkovatele identity i k vlastním adresám URL bez dalšího zachycení. To znamená, že tyto adresy URL musí být vyloučeny ze síťových proxy serverů, průsečíků a dalších podnikových systémů.

Tady je minimální sada adres URL, které musí být povolené pro fungování modulu plug-in jednotného přihlašování:

app-site-association.cdn-apple.comapp-site-association.networking.applelogin.microsoftonline.com(*)login.microsoft.com(*)sts.windows.net(*)login.partner.microsoftonline.cn(*)(**)login.chinacloudapi.cn(*)(**)login.microsoftonline.us(*)(**)login-us.microsoftonline.com(*)(**)config.edge.skype.com(***)

(*) Povolení domén Microsoftu se vyžaduje jenom ve verzích operačního systému vydaných před 2022. Na nejnovějších verzích operačního systému se Apple plně spoléhá na cdN.

(**) Domény suverénního cloudu je potřeba povolit jenom v případě, že se na domény ve vašem prostředí spoléháte.

(***) Udržování komunikace se službou ECS (Experimentation Configuration Service) zajišťuje, aby Microsoft mohl včas reagovat na závažnou chybu.

Modul plug-in Microsoft Enterprise SSO se spoléhá na architekturu podnikového jednotného přihlašování společnosti Apple. Architektura podnikového jednotného přihlašování společnosti Apple zajišťuje, že pro každého zprostředkovatele identity může fungovat jenom schválený modul plug-in SSO, a to pomocí technologie označované jako přidružené domény. Aby se ověřila identita modulu plug-in jednotného přihlašování, každé zařízení Apple odešle žádost o síť do koncového bodu vlastněného poskytovatelem identity a přečte informace o schválených modulech plug-in jednotného přihlašování. Kromě přímého kontaktování poskytovatele identity společnost Apple pro tyto informace implementovala také další ukládání do mezipaměti.

Upozorňující

Pokud vaše organizace používá proxy servery, které zachycují provoz SSL pro scénáře, jako je ochrana před únikem informací nebo omezení tenanta, zajistěte, aby provoz na tyto adresy URL byl vyloučen z přerušení a kontroly PROTOKOLU TLS. Pokud tyto adresy URL nevyloučíte, dojde k narušení ověřování klientských certifikátů, způsobí problémy s registrací zařízení a podmíněným přístupem založeným na zařízeních. Modul plug-in SSO nebude spolehlivě fungovat bez úplného vyloučení domén Apple CDN z průsečíku a dokud to neuděláte, dojde k přerušovaným problémům.

Pokud vaše organizace zablokuje tyto adresy URL, můžou se uživatelům zobrazovat chyby, jako je

1012 NSURLErrorDomain errornebo1000 com.apple.AuthenticationServices.AuthorizationError1001 Unexpected.Další adresy URL Apple, které můžou být potřeba povolit, jsou popsané v článku podpory a používají produkty Apple v podnikových sítích.

Požadavky na iOS

- Na zařízení musí být nainstalovaný iOS 13.0 nebo vyšší.

- Na zařízení musí být nainstalovaná aplikace Microsoftu, která poskytuje modul plug-in Microsoft Enterprise SSO pro zařízení Apple. Tato aplikace je aplikace Microsoft Authenticator.

Požadavky pro macOS

- Na zařízení musí být nainstalovaný macOS 10.15 nebo novější.

- Na zařízení musí být nainstalovaná aplikace Microsoftu, která poskytuje modul plug-in Microsoft Enterprise SSO pro zařízení Apple. Tato aplikace je Portál společnosti Intune aplikace.

Povolení modulu plug-in SSO

Pomocí následujících informací povolte modul plug-in jednotného přihlašování pomocí MDM.

Konfigurace Microsoft Intune

Pokud jako službu MDM používáte Microsoft Intune, můžete k povolení modulu plug-in Microsoft Enterprise SSO použít integrované nastavení konfiguračního profilu:

- Nakonfigurujte nastavení modulu plug-in aplikace jednotného přihlašování konfiguračního profilu.

- Pokud profil ještě není přiřazený, přiřaďte ho skupině uživatelů nebo zařízení.

Nastavení profilu, které povolí modul plug-in jednotného přihlašování, se automaticky použije na zařízení skupiny při příštím přihlášení jednotlivých zařízení v Intune.

Ruční konfigurace pro ostatní služby MDM

Pokud Intune pro MDM nepoužíváte, můžete pro zařízení Apple nakonfigurovat datovou část profilu rozšiřitelného Jednotné přihlašování. Pomocí následujících parametrů nakonfigurujte modul plug-in Microsoft Enterprise SSO a jeho možnosti konfigurace.

Nastavení iOSu:

- ID rozšíření:

com.microsoft.azureauthenticator.ssoextension - ID týmu: Toto pole není pro iOS potřeba.

Nastavení macOS:

- ID rozšíření:

com.microsoft.CompanyPortalMac.ssoextension - ID týmu:

UBF8T346G9

Běžná nastavení:

- Typ: Přesměrování

https://login.microsoftonline.comhttps://login.microsoft.comhttps://sts.windows.nethttps://login.partner.microsoftonline.cnhttps://login.chinacloudapi.cnhttps://login.microsoftonline.ushttps://login-us.microsoftonline.com

Průvodci nasazením

Pomocí následujících průvodců nasazení povolte modul plug-in Microsoft Enterprise SSO pomocí zvoleného řešení MDM:

Intune:

Jamf Pro:

Další MDM:

Další možnosti konfigurace

Můžete přidat další možnosti konfigurace pro rozšíření funkcí jednotného přihlašování do jiných aplikací.

Povolení jednotného přihlašování pro aplikace, které nepoužívají MSAL

Modul plug-in jednotného přihlašování umožňuje, aby se jakákoli aplikace zapojila do jednotného přihlašování, i když nebyla vyvinuta pomocí sady Microsoft SDK, jako je Microsoft Authentication Library (MSAL).

Modul plug-in jednotného přihlašování se instaluje automaticky zařízeními, která mají:

- Stáhli jste aplikaci Authenticator v iOSu nebo iPadOS nebo stáhli aplikaci Portál společnosti Intune v macOS.

- MDM zaregistrovala svoje zařízení ve vaší organizaci.

Vaše organizace pravděpodobně používá aplikaci Authenticator pro scénáře, jako je vícefaktorové ověřování, ověřování bez hesla a podmíněný přístup. Pomocí poskytovatele MDM můžete zapnout modul plug-in SSO pro vaše aplikace. Microsoft usnadňuje konfiguraci modulu plug-in pomocí Microsoft Intune. Seznam povolených aplikací slouží ke konfiguraci těchto aplikací tak, aby používaly modul plug-in jednotného přihlašování.

Důležité

Modul plug-in Microsoft Enterprise SSO podporuje pouze aplikace, které používají nativní síťové technologie Apple nebo webové zobrazení. Nepodporuje aplikace, které dodávají vlastní implementaci síťové vrstvy.

Pomocí následujících parametrů nakonfigurujte modul plug-in Microsoft Enterprise SSO pro aplikace, které nepoužívají knihovnu MSAL.

Důležité

Do tohoto seznamu povolených není nutné přidávat aplikace, které používají knihovnu Microsoft Authentication Library. Tyto aplikace se ve výchozím nastavení budou účastnit jednotného přihlašování. Většina aplikací vytvořených Microsoftem používá knihovnu Microsoft Authentication Library.

Povolení jednotného přihlašování pro všechny spravované aplikace

- Klíč:

Enable_SSO_On_All_ManagedApps - Typ:

Integer - Hodnota: 1 nebo 0. Tato hodnota je ve výchozím nastavení nastavená na 0.

Pokud je tento příznak zapnutý (jeho hodnota je nastavená 1), nemusí se všechny aplikace spravované pomocí MDM účastnit AppBlockList jednotného přihlašování.

Povolení jednotného přihlašování pro konkrétní aplikace

- Klíč:

AppAllowList - Typ:

String - Hodnota: Čárkami oddělený seznam ID sad aplikací pro aplikace, které se můžou účastnit jednotného přihlašování.

- Příklad:

com.contoso.workapp, com.contoso.travelapp

Poznámka:

Služba Safari a Zobrazení Safari se ve výchozím nastavení můžou účastnit jednotného přihlašování. Pokud do seznamu AppBlockList přidáte ID sad Safari a Služby zobrazení Safari, můžete ho nakonfigurovat tak, aby se k jednotnému přihlašování nepřipojilo . ID sady prostředků iOS: [com.apple.mobilesafari, com.apple.SafariViewService] macOS BundleID : [com.apple.Safari]

Povolení jednotného přihlašování pro všechny aplikace s konkrétní předponou ID sady

- Klíč:

AppPrefixAllowList - Typ:

String - Hodnota: Čárkami oddělený seznam předpon ID sady aplikací pro aplikace, které se mohou účastnit jednotného přihlašování. Tento parametr umožňuje všem aplikacím, které začínají konkrétní předponou, účastnit se jednotného přihlašování. Pro iOS by se výchozí hodnota nastavovala

com.apple.na jednotné přihlašování pro všechny aplikace Apple. Pro macOS by se výchozí hodnota nastavovalacom.apple.acom.microsoft.která by umožňovala jednotné přihlašování pro všechny aplikace Apple a Microsoft. Správci můžou přepsat výchozí hodnotu nebo přidat aplikace, abyAppBlockListse zabránilo účasti v jednotném přihlašování. - Příklad:

com.contoso., com.fabrikam.

Zakázání jednotného přihlašování pro konkrétní aplikace

- Klíč:

AppBlockList - Typ:

String - Hodnota: Čárkami oddělený seznam ID sad aplikací pro aplikace, které se nesmí účastnit jednotného přihlašování.

- Příklad:

com.contoso.studyapp, com.contoso.travelapp

Pokud chcete zakázat jednotné přihlašování pro Safari nebo Službu zobrazení Safari, musíte to explicitně provést přidáním JEJICH ID sady do AppBlockList:

- iOS:

com.apple.mobilesafari,com.apple.SafariViewService - macOS:

com.apple.Safari

Povolení jednotného přihlašování prostřednictvím souborů cookie pro konkrétní aplikaci

U některých aplikací pro iOS s pokročilým nastavením sítě můžou docházet k neočekávaným problémům, když jsou povolené jednotné přihlašování. Může se například zobrazit chyba, která značí, že došlo ke zrušení nebo přerušení síťové žádosti.

Pokud mají vaši uživatelé problémy s přihlášením k aplikaci i po povolení prostřednictvím dalších nastavení, zkuste ho přidat do AppCookieSSOAllowList řešení problémů.

Poznámka:

Použití jednotného přihlašování prostřednictvím mechanismu souborů cookie má závažná omezení. Není například kompatibilní se zásadami podmíněného přístupu Microsoft Entra ID a podporuje pouze jeden účet. Tuto funkci byste neměli používat, pokud tuto funkci výslovně nedoporučuje technický tým Společnosti Microsoft nebo tým podpory pro omezenou sadu aplikací, které jsou určeny pro nekompatibilní s běžným jednotným přihlašováním.

- Klíč:

AppCookieSSOAllowList - Typ:

String - Hodnota: Čárkami oddělený seznam předpon ID sady aplikací pro aplikace, které se mohou účastnit jednotného přihlašování. Všechny aplikace, které začínají na uvedených předponách, se budou moct účastnit jednotného přihlašování.

- Příklad:

com.contoso.myapp1, com.fabrikam.myapp2

Další požadavky: Chcete-li povolit jednotné přihlašování pro aplikace pomocí AppCookieSSOAllowList, musíte také přidat jejich předpony AppPrefixAllowListID sady .

Tuto konfiguraci zkuste použít jenom pro aplikace, které mají neočekávané chyby přihlášení. Tento klíč se použije jenom pro aplikace pro iOS, ne pro aplikace pro macOS.

Souhrn klíčů

| Klíč | Typ | Hodnota |

|---|---|---|

Enable_SSO_On_All_ManagedApps |

Celé číslo | 1 pokud chcete povolit jednotné přihlašování pro všechny spravované aplikace, 0 zakažte jednotné přihlašování pro všechny spravované aplikace. |

AppAllowList |

String (seznam oddělený čárkami) |

Id sad aplikací, které se můžou účastnit jednotného přihlašování |

AppBlockList |

String (seznam oddělený čárkami) |

ID sad aplikací, které se nesmí účastnit jednotného přihlašování |

AppPrefixAllowList |

String (seznam oddělený čárkami) |

Předpony ID sady aplikací, které se můžou účastnit jednotného přihlašování Pro iOS by se výchozí hodnota nastavovala com.apple. na jednotné přihlašování pro všechny aplikace Apple. Pro macOS by se výchozí hodnota nastavovala com.apple. a com.microsoft. která by umožňovala jednotné přihlašování pro všechny aplikace Apple a Microsoft. Vývojáři, zákazníci nebo správci můžou přepsat výchozí hodnotu nebo přidat aplikace, aby AppBlockList se jim zabránilo v účasti v jednotném přihlašování. |

AppCookieSSOAllowList |

String (seznam oddělený čárkami) |

Předpony ID sady aplikací, které se můžou účastnit jednotného přihlašování, ale používají speciální nastavení sítě a mají potíže s jednotným přihlašováním pomocí jiných nastavení. Aplikace, do které AppCookieSSOAllowList přidáte, musí být také přidány do AppPrefixAllowListsouboru . Upozorňujeme, že tento klíč se používá jenom pro aplikace pro iOS, a ne pro aplikace pro macOS. |

Nastavení pro běžné scénáře

Scénář: Chci povolit jednotné přihlašování pro většinu spravovaných aplikací, ale ne pro všechny aplikace.

Key Hodnota Enable_SSO_On_All_ManagedApps1AppBlockListID sady aplikací (seznam oddělených čárkami) aplikací, kterým chcete zabránit v účasti v jednotném přihlašování. Scénář , který chci zakázat jednotné přihlašování pro Safari, což je ve výchozím nastavení povolené, ale povolit jednotné přihlašování pro všechny spravované aplikace

Key Hodnota Enable_SSO_On_All_ManagedApps1AppBlockListID sady (seznam oddělený čárkami) aplikací Safari, kterým chcete zabránit v účasti v jednotném přihlašování. - Pro iOS:

com.apple.mobilesafari,com.apple.SafariViewService - Pro macOS:

com.apple.Safari

- Pro iOS:

Scénář: Chci povolit jednotné přihlašování pro všechny spravované aplikace a několik nespravovaných aplikací, ale zakázat jednotné přihlašování pro několik dalších aplikací.

Key Hodnota Enable_SSO_On_All_ManagedApps1AppAllowListID sady (čárkami oddělený seznam) aplikací, které chcete povolit pro účast v jednotném přihlašování. AppBlockListID sady aplikací (seznam oddělených čárkami) aplikací, kterým chcete zabránit v účasti v jednotném přihlašování.

Vyhledání identifikátorů sady aplikací na zařízeních s iOSem

Apple neposkytuje snadný způsob, jak získat ID sad z App Storu. Nejjednodušší způsob, jak získat ID sady aplikací, které chcete použít pro jednotné přihlašování, je požádat dodavatele nebo vývojáře aplikací. Pokud tato možnost není dostupná, můžete pomocí konfigurace MDM najít ID sad:

V konfiguraci MDM dočasně povolte následující příznak:

- Klíč:

admin_debug_mode_enabled - Typ:

Integer - Hodnota: 1 nebo 0

- Klíč:

Pokud je tento příznak zapnutý, přihlaste se k aplikacím pro iOS na zařízení, pro které chcete znát ID sady prostředků.

V aplikaci Authenticator vyberte Možnost Odeslat protokoly zobrazení>protokolů.>

V souboru protokolu vyhledejte následující řádek:

[ADMIN MODE] SSO extension has captured following app bundle identifiers. Tento řádek by měl zaznamenat všechna ID sad aplikací, které jsou viditelné pro rozšíření jednotného přihlašování.

Pomocí ID sad nakonfigurujte jednotné přihlašování pro aplikace. Po dokončení zakažte režim správce.

Povolit uživatelům přihlášení z aplikací, které nepoužívají knihovnu MSAL a prohlížeč Safari

Modul plug-in Microsoft Enterprise SSO ve výchozím nastavení získá sdílené přihlašovací údaje, když je volána jinou aplikací, která během získávání nového tokenu používá knihovnu MSAL. V závislosti na konfiguraci může modul plug-in Microsoft Enterprise SSO získat také sdílené přihlašovací údaje, když je volána aplikacemi, které nepoužívají knihovnu MSAL.

Když příznak povolíte browser_sso_interaction_enabled , aplikace, které nepoužívají MSAL, můžou provést počáteční spuštění a získat sdílené přihlašovací údaje. Prohlížeč Safari může také provést počáteční spuštění a získat sdílené přihlašovací údaje.

Pokud modul plug-in Microsoft Enterprise SSO ještě nemá sdílené přihlašovací údaje, pokusí se ho získat při každém vyžádání přihlášení z adresy URL Microsoft Entra v prohlížeči Safari, ASWebAuthenticationSession, SafariViewController nebo jiné povolené nativní aplikaci.

Příznak povolíte pomocí těchto parametrů:

- Klíč:

browser_sso_interaction_enabled - Typ:

Integer - Hodnota: 1 nebo 0. Tato hodnota je ve výchozím nastavení nastavená na hodnotu 1.

IOS i macOS vyžadují toto nastavení, aby modul plug-in microsoft Enterprise SSO mohl poskytovat konzistentní prostředí pro všechny aplikace. Toto nastavení je ve výchozím nastavení povolené a mělo by se zakázat jenom v případě, že se koncový uživatel nemůže přihlásit pomocí svých přihlašovacích údajů.

Zakázání výzev aplikace OAuth 2

Pokud aplikace vyzve uživatele, aby se přihlásili, i když modul plug-in Microsoft Enterprise SSO funguje pro jiné aplikace na zařízení, může aplikace obejít jednotné přihlašování na vrstvě protokolu. Sdílené přihlašovací údaje jsou také těmito aplikacemi ignorovány, protože modul plug-in poskytuje jednotné přihlašování připojením přihlašovacích údajů k síťovým požadavkům vytvořeným povolenými aplikacemi.

Tyto parametry určují, jestli má rozšíření jednotného přihlašování bránit nativním a webovým aplikacím v obejití jednotného přihlašování ve vrstvě protokolu a vynucení zobrazení výzvy k přihlášení uživateli.

Pokud chcete konzistentní jednotné přihlašování napříč všemi aplikacemi na zařízení, doporučujeme povolit jedno z těchto nastavení pro aplikace, které nepoužívají knihovnu MSAL. Tuto možnost byste měli povolit jenom pro aplikace, které používají MSAL, pokud se uživatelům zobrazují neočekávané výzvy.

Aplikace, které nepoužívají knihovnu Microsoft Authentication Library:

Zakažte výzvu aplikace a zobrazte výběr účtu:

- Klíč:

disable_explicit_app_prompt - Typ:

Integer - Hodnota: 1 nebo 0. Tato hodnota je ve výchozím nastavení nastavená na 1 a toto výchozí nastavení zmenšuje výzvy.

Zakažte výzvu aplikace a v seznamu odpovídajících účtů jednotného přihlašování vyberte účet automaticky:

- Klíč:

disable_explicit_app_prompt_and_autologin - Typ:

Integer - Hodnota: 1 nebo 0. Tato hodnota je ve výchozím nastavení nastavená na 0.

Aplikace, které používají knihovnu Microsoft Authentication Library:

Pokud se používají zásady Ochrana aplikací, následující nastavení se nedoporučuje.

Zakažte výzvu aplikace a zobrazte výběr účtu:

- Klíč:

disable_explicit_native_app_prompt - Typ:

Integer - Hodnota: 1 nebo 0. Tato hodnota je ve výchozím nastavení nastavená na 0.

Zakažte výzvu aplikace a v seznamu odpovídajících účtů jednotného přihlašování vyberte účet automaticky:

- Klíč:

disable_explicit_native_app_prompt_and_autologin - Typ:

Integer - Hodnota: 1 nebo 0. Tato hodnota je ve výchozím nastavení nastavená na 0.

Neočekávané výzvy aplikace SAML

Pokud aplikace vyzve uživatele, aby se přihlásili, i když modul plug-in Microsoft Enterprise SSO funguje pro jiné aplikace na zařízení, může aplikace obejít jednotné přihlašování na vrstvě protokolu. Pokud aplikace používá protokol SAML, modul plug-in Microsoft Enterprise SSO nebude moct aplikaci poskytnout jednotné přihlašování. Dodavatel aplikace by měl být upozorněn na toto chování a provést změnu ve své aplikaci, aby se nepovolil jednotné přihlašování.

Změna prostředí pro iOS pro aplikace s podporou MSAL

Aplikace, které používají MSAL, vždy můžou nativně vyvolat rozšíření jednotného přihlašování pro interaktivní požadavky. Na některých zařízeních s iOSem nemusí být žádoucí. Konkrétně pokud uživatel potřebuje dokončit vícefaktorové ověřování v aplikaci Microsoft Authenticator, interaktivní přesměrování na danou aplikaci může poskytnout lepší uživatelské prostředí.

Toto chování lze nakonfigurovat pomocí příznaku disable_inapp_sso_signin . Pokud je tento příznak povolený, aplikace, které používají MSAL, přesměruje na aplikaci Microsoft Authenticator pro všechny interaktivní požadavky. Tento příznak nebude mít vliv na žádosti o bezobslužné tokeny z těchto aplikací, chování aplikací, které nepoužívají MSAL nebo aplikace pro macOS. Tento příznak je ve výchozím nastavení zakázaný.

- Klíč:

disable_inapp_sso_signin - Typ:

Integer - Hodnota: 1 nebo 0. Tato hodnota je ve výchozím nastavení nastavená na 0.

Konfigurace registrace zařízení Microsoft Entra

U zařízení spravovaných pomocí Intune může modul plug-in Microsoft Enterprise SSO provést registraci zařízení Microsoft Entra, když se uživatel pokouší získat přístup k prostředkům. To umožňuje efektivnější prostředí pro koncové uživatele.

Pomocí následující konfigurace povolte registraci za běhu pro iOS/iPadOS v Microsoft Intune:

- Klíč:

device_registration - Typ:

String - Hodnota: {{DEVICEREGISTRATION}}

Další informace o registraci podle času najdete tady.

Zásady podmíněného přístupu a změny hesel

Modul plug-in Microsoft Enterprise SSO pro zařízení Apple je kompatibilní s různými zásadami podmíněného přístupu Microsoft Entra a událostmi změny hesla. browser_sso_interaction_enabled aby bylo možné dosáhnout kompatibility, je nutné povolit.

Kompatibilní události a zásady jsou popsané v následujících částech:

Změna hesla a odvolání tokenu

Když uživatel resetuje heslo, všechny tokeny, které byly vydány dříve, než budou odvolány. Pokud se uživatel pokouší o přístup k prostředku po události resetování hesla, uživatel se obvykle musí znovu přihlásit v každé z aplikací. Pokud je povolený modul plug-in Microsoft Enterprise SSO, zobrazí se uživateli výzva k přihlášení první aplikace, která se účastní jednotného přihlašování. Modul plug-in Microsoft Enterprise SSO zobrazí vlastní uživatelské rozhraní nad aplikací, která je aktuálně aktivní.

Vícefaktorové ověřování Microsoft Entra

Vícefaktorové ověřování je proces, při kterém se uživatelům během procesu přihlašování zobrazí výzva k další formě identifikace, jako je například kód na mobilním telefonu nebo při skenování otisku prstu. Pro konkrétní prostředky je možné povolit vícefaktorové ověřování. Pokud je povolený modul plug-in Microsoft Enterprise SSO, zobrazí se uživateli výzva k provedení vícefaktorového ověřování v první aplikaci, která ho vyžaduje. Modul plug-in Microsoft Enterprise SSO zobrazí vlastní uživatelské rozhraní nad aplikací, která je aktuálně aktivní.

Frekvence přihlašování uživatelů

Frekvence přihlášení definuje časové období před zobrazením výzvy uživatele k opětovnému přihlášení při pokusu o přístup k prostředku. Pokud se uživatel pokouší získat přístup k prostředku po uplynutí časového období v různých aplikacích, uživatel se obvykle musí znovu přihlásit v každé z těchto aplikací. Pokud je povolený modul plug-in Microsoft Enterprise SSO, zobrazí se uživateli výzva k přihlášení k první aplikaci, která se účastní jednotného přihlašování. Modul plug-in Microsoft Enterprise SSO zobrazí vlastní uživatelské rozhraní nad aplikací, která je aktuálně aktivní.

Použití Intune pro zjednodušenou konfiguraci

Intune můžete použít jako službu MDM, abyste usnadnili konfiguraci modulu plug-in Microsoft Enterprise SSO. Pomocí Intune můžete například povolit modul plug-in a přidat staré aplikace do seznamu povolených, aby získaly jednotné přihlašování.

Další informace najdete v modulu plug-in Microsoft Enterprise SSO pro zařízení Apple pomocí Intune.

Použití modulu plug-in jednotného přihlašování v aplikaci

MSAL pro zařízení Apple verze 1.1.0 a novější podporují modul plug-in Microsoft Enterprise SSO pro zařízení Apple. Je to doporučený způsob, jak přidat podporu modulu plug-in Microsoft Enterprise SSO. Zajišťuje, že získáte všechny možnosti platformy Microsoft Identity Platform.

Pokud vytváříte aplikaci pro scénáře frontline-workeru, přečtěte si informace o nastavení v režimu sdíleného zařízení pro zařízení s iOSem.

Vysvětlení fungování modulu plug-in jednotného přihlašování

Modul plug-in Microsoft Enterprise SSO závisí na rozhraní Apple Enterprise SSO. Zprostředkovatelé identit, kteří se připojují k rozhraní, můžou zachycovat síťový provoz pro své domény a vylepšovat nebo měnit způsob zpracování těchto požadavků. Například modul plug-in SSO může zobrazit více uživatelských rozhraní pro bezpečné shromažďování přihlašovacích údajů koncového uživatele, vyžadování vícefaktorového ověřování nebo bezobslužné poskytování tokenů aplikaci.

Nativní aplikace můžou také implementovat vlastní operace a komunikovat přímo s modulem plug-in SSO. Další informace najdete v tomto videu z konference Worldwide Developer Conference z Apple 2019.

Tip

Přečtěte si další informace o tom, jak modul plug-in jednotného přihlašování funguje a jak řešit potíže s rozšířením jednotného přihlašování Microsoft Enterprise pomocí průvodce odstraňováním potíží s jednotným přihlašováním pro zařízení Apple.

Aplikace, které používají knihovnu MSAL

MSAL pro zařízení Apple verze 1.1.0 a novější podporuje modul plug-in Microsoft Enterprise SSO pro zařízení Apple nativně pro pracovní a školní účty.

Pokud jste postupovali podle všech doporučených kroků a použili výchozí formát identifikátoru URI přesměrování, nepotřebujete žádnou speciální konfiguraci. Na zařízeních s modulem plug-in SSO ho MSAL automaticky vyvolá pro všechny interaktivní a tiché požadavky na tokeny. Vyvolá ho také pro operace výčtu účtu a odebrání účtu. Vzhledem k tomu, že MSAL implementuje nativní modul plug-in s jednotným přihlašováním, který závisí na vlastních operacích, poskytuje tento instalační program pro koncového uživatele nejhladší nativní prostředí.

Pokud mdM nepodporuje modul plug-in jednotného přihlašování na zařízeních s iOSem a iPadOS, ale aplikace Microsoft Authenticator je na zařízení, msAL místo toho používá aplikaci Authenticator pro všechny interaktivní žádosti o tokeny. Modul plug-in Microsoft Enterprise SSO sdílí jednotné přihlašování s aplikací Authenticator.

Aplikace, které nepoužívají knihovnu MSAL

Aplikace, které nepoužívají knihovnu MSAL, můžou stále získat jednotné přihlašování, pokud správce tyto aplikace přidá do seznamu povolených.

Kód v těchto aplikacích nemusíte měnit, pokud jsou splněny následující podmínky:

- Aplikace ke spouštění síťových požadavků používá architektury Apple. Mezi tyto architektury patří WKWebView a NSURLSession, například.

- Aplikace používá ke komunikaci se službou Microsoft Entra ID standardní protokoly. Mezi tyto protokoly patří například OAuth 2, SAML a WS-Federation.

- Aplikace neshromažďuje uživatelská jména a hesla prostého textu v nativním uživatelském rozhraní.

V tomto případě se jednotné přihlašování poskytuje, když aplikace vytvoří požadavek na síť a otevře webový prohlížeč pro přihlášení uživatele. Pokud je uživatel přesměrován na přihlašovací adresu URL Microsoft Entra, modul plug-in jednotného přihlašování ověří adresu URL a zkontroluje přihlašovací údaje jednotného přihlašování pro tuto adresu URL. Pokud najde přihlašovací údaje, modul plug-in SSO ho předá do Microsoft Entra ID, které aplikaci autorizuje k dokončení síťové žádosti bez vyžádání přihlašovacích údajů uživatelem. Kromě toho, pokud je zařízení známé microsoft Entra ID, modul plug-in SSO předá certifikát zařízení, aby uspokojil kontrolu podmíněného přístupu na základě zařízení.

Modul plug-in SSO podporuje jednotné přihlašování pro jiné aplikace než MSAL, implementuje protokol podobný modulu plug-in prohlížeče Windows popsanému v části Co je primární obnovovací token?

V porovnání s aplikacemi založenými na MSAL funguje modul plug-in jednotného přihlašování transparentněji pro aplikace jiné než MSAL. Integruje se s existujícím přihlašovacím prostředím prohlížeče, které aplikace poskytují.

Koncový uživatel uvidí známé prostředí a nemusí se v každé aplikaci znovu přihlásit. Například místo zobrazení nativního výběru účtu modul plug-in SSO přidá relace jednotného přihlašování do webového prostředí pro výběr účtu.

Nadcházející změny úložiště klíčů identity zařízení

Oznámili jsme v březnu 2024, Microsoft Entra ID bude přesouvat od klíčenky Společnosti Apple pro ukládání klíčů identity zařízení. Od Q3 2025 budou všechny nové registrace zařízení používat zabezpečené enklávy společnosti Apple. Z tohoto umístění úložiště se nevyvolá žádné odhlášení.

Aplikace a integrace MDM, které jsou závislé na přístupu ke klíčům připojení k pracovišti prostřednictvím klíčenky, budou muset začít používat MSAL a modul plug-in Enterprise SSO, aby se zajistila kompatibilita s platformou Microsoft Identity Platform.

Povolení zabezpečeného úložiště založeného na enklávě klíčů identit zařízení

Pokud chcete povolit zabezpečené úložiště klíčů identit zařízení založené na enklávě, než bude povinné, můžete do konfiguračního profilu MDM zařízení Apple přidat následující atribut Dat rozšíření.

Poznámka:

Aby se tento příznak projevil, musí být použit na novou registraci. Nebude mít vliv na zařízení, která už byla zaregistrovaná, pokud se znovu nezaregistrují.

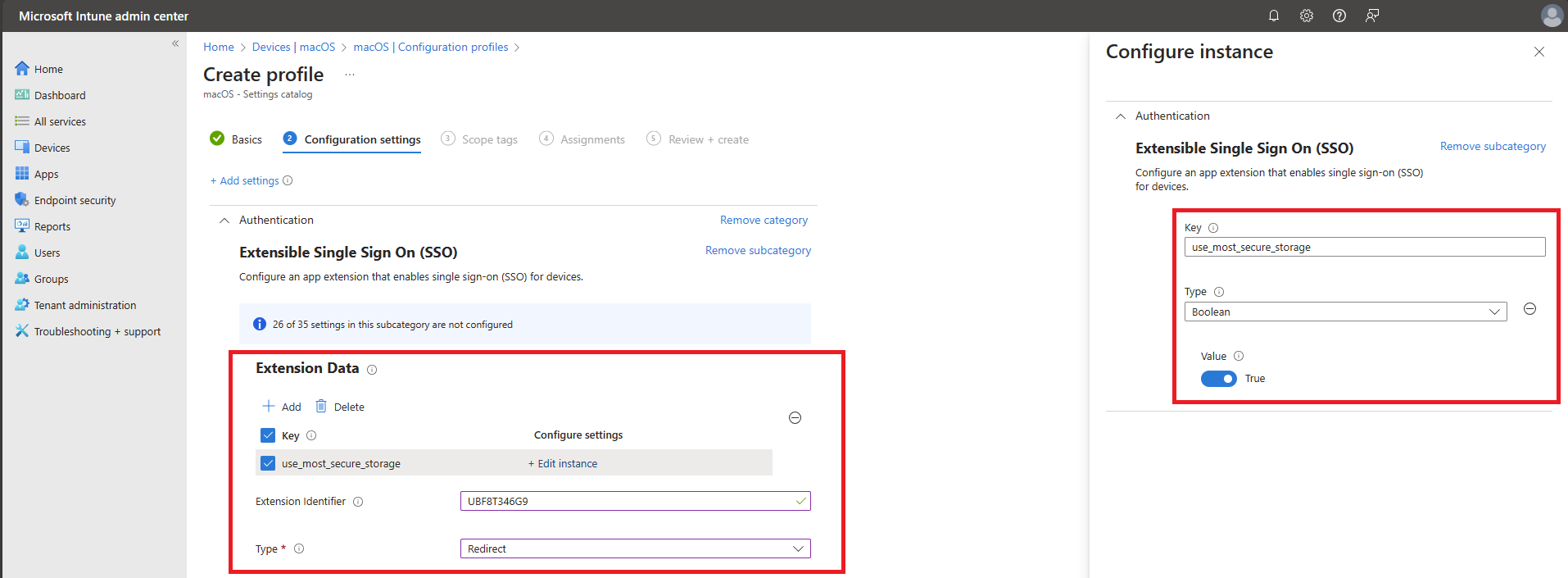

- Klíč:

use_most_secure_storage - Typ:

Boolean - Hodnota: True

Následující snímek obrazovky ukazuje stránku konfigurace a nastavení pro povolení zabezpečené enklávy v Microsoft Intune.

Rozpoznávání nekompatibility aplikací s identitou zařízení na základě zabezpečené enklávy

Po povolení zabezpečeného úložiště založeného na enklávě se může zobrazit chybová zpráva s upozorněním, že máte zařízení nastavit pro získání přístupu. Tato chybová zpráva značí, že aplikace nerozpoznala spravovaný stav zařízení, což naznačuje nekompatibilitu s novým umístěním úložiště klíčů.

Tato chyba se zobrazí v protokolech přihlašování k ID Microsoft Entra s následujícími podrobnostmi:

- Kód chyby přihlášení:

530003 - Důvod selhání:

Device is required to be managed to access this resource.

Pokud se tato chybová zpráva zobrazí během testování, nejprve se ujistěte, že jste rozšíření jednotného přihlašování úspěšně povolili a nainstalovali všechna požadovaná rozšíření specifická pro aplikaci (např. Microsoft Jednotné přihlašování pro Chrome). Pokud se tato zpráva bude dál zobrazovat, doporučujeme, abyste kontaktovali dodavatele aplikace a upozorňovali je na nekompatibilitu s novým umístěním úložiště.

Ovlivněné scénáře

Následující seznam obsahuje některé běžné scénáře, na které budou tyto změny mít vliv. Obecně platí, že každá aplikace, která má závislost na přístupu k artefaktům identity zařízení prostřednictvím klíčenky Apple, bude ovlivněna.

Nejedná se o vyčerpávající seznam a doporučujeme uživatelům i dodavatelům aplikací otestovat jejich software kvůli kompatibilitě s tímto novým úložištěm dat.

Podpora zásad podmíněného přístupu zaregistrovaného/zaregistrovaného zařízení v Chromu

Pokud chcete podporovat zásady podmíněného přístupu zařízení v Google Chrome s povoleným zabezpečeným úložištěm založeným na enklávě, budete muset mít nainstalované a povolené rozšíření Microsoft Jednotné přihlašování.

Viz také

Přečtěte si o režimu sdíleného zařízení pro zařízení s iOSem.

Přečtěte si informace o řešení potíží s rozšířením Microsoft Enterprise SSO.