Zabezpečení izolace prostředků v jednom tenantovi v Microsoft Entra ID

Mnoho scénářů oddělení je možné dosáhnout v jednom tenantovi. Pokud je to možné, doporučujeme delegovat správu do samostatných prostředí v jednom tenantovi, abyste měli co nejlepší produktivitu a možnosti spolupráce.

Výsledky

Oddělení prostředků – Pokud chcete omezit přístup k prostředkům uživatelům, skupinám a instančním objektům, použijte role adresáře Microsoft Entra, skupiny zabezpečení, zásady podmíněného přístupu, skupiny prostředků Azure, skupiny pro správu Azure, jednotky pro správu (AU) a další ovládací prvky. Povolte samostatné správce pro správu prostředků. Používejte samostatné uživatele, oprávnění a požadavky na přístup.

Izolace se používá v několika tenantech, pokud existuje:

- Sady prostředků, které vyžadují nastavení pro celého tenanta

- Minimální odolnost vůči riziku neoprávněného přístupu členů tenanta

- Změny konfigurace způsobují nežádoucí účinky

Oddělení konfigurace – V některých případech mají prostředky, jako jsou aplikace, závislosti na konfiguracích v rámci celého tenanta, jako jsou metody ověřování nebo pojmenovaná umístění. Při izolování prostředků zvažte závislosti. Globální správci můžou nakonfigurovat nastavení prostředků a nastavení pro celého tenanta, která ovlivňují prostředky.

Pokud sada prostředků vyžaduje jedinečná nastavení pro celého tenanta nebo jiná entita spravuje nastavení tenanta, použijte izolaci s více tenanty.

Oddělení správy – s delegovanou správou id Microsoft Entra ID, oddělení správy prostředků, jako jsou aplikace a rozhraní API, uživatelé a skupiny, skupiny prostředků a zásady podmíněného přístupu.

Globální správci mohou zjišťovat a získávat přístup k důvěryhodným prostředkům. Nastavte auditování a upozornění na změny ověřeného správce prostředku.

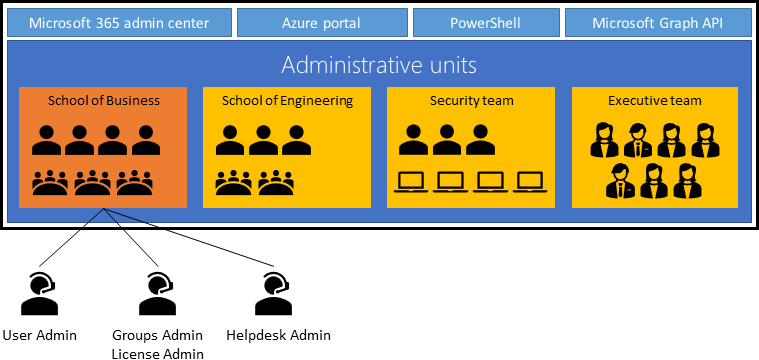

Pro oddělení správy použijte jednotky pro správu (AU) v Microsoft Entra ID. Jednotky AU omezují oprávnění v roli na část vaší organizace, kterou definujete. Pomocí jednotek AU delegujte roli správce helpdesku na odborníky na regionální podporu. Pak můžou spravovat uživatele v oblasti, kterou podporují.

Jednotky AU slouží k oddělení uživatelů, skupin a objektů zařízení. Přiřaďte jednotky pomocí pravidel dynamického členství.

V nástroji Privileged Identity Management (PIM) vyberte osobu, která bude schvalovat žádosti o vysoce privilegované role. Správci, kteří například vyžadují přístup globálního správce k provádění změn v rámci celého tenanta.

Poznámka:

Použití PIM vyžaduje a licence Microsoft Entra ID P2 na člověka.

Pokud chcete ověřit, že globální správci nemůžou spravovat prostředek, izolujte prostředek v samostatném tenantovi pomocí samostatných globálních správců. Tuto metodu použijte pro zálohy. Příklady najdete v pokynech k autorizaci s více uživateli.

Běžné použití

Běžné použití pro více prostředí v jednom tenantovi je oddělení produkce od neprodukčních prostředků. Vývojové týmy a vlastníci aplikací v tenantovi vytvářejí a spravují samostatné prostředí s testovacími aplikacemi, testovacími uživateli a skupinami a zásadami testování pro tyto objekty. Podobně týmy vytvářejí neprodukční instance prostředků Azure a důvěryhodných aplikací.

Používejte neprodukční prostředky Azure a neprodukční instance integrovaných aplikací Microsoft Entra s ekvivalentními neprodukčními objekty adresáře. Neprodukční prostředky v adresáři jsou určené k testování.

Poznámka:

Vyhněte se více než jednomu prostředí Microsoftu 365 v tenantovi Microsoft Entra. V tenantovi Microsoft Entra ale můžete mít více prostředí Dynamics 365.

Dalším scénářem izolace v jednom tenantovi je oddělení mezi umístěními, pobočkou nebo vrstvenou správou. Podívejte se na model podnikového přístupu.

Přiřazení řízení přístupu na základě role v Azure (Azure RBAC) slouží k omezené správě prostředků Azure. Podobně povolte správu Microsoft Entra ID správy Microsoft Entra ID, které důvěřují aplikacím prostřednictvím více funkcí. Mezi příklady patří podmíněný přístup, filtrování uživatelů a skupin, přiřazení jednotek pro správu a přiřazení aplikací.

Pokud chcete zajistit izolaci služeb Microsoftu 365, včetně přípravy konfigurace na úrovni organizace, vyberte izolaci více tenantů.

Vymezená správa pro prostředky Azure

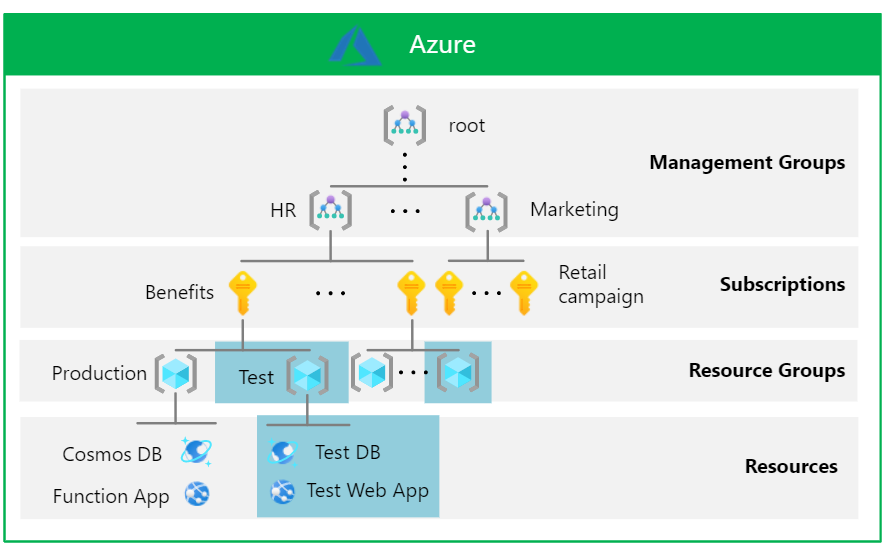

Použití Azure RBAC k návrhu modelu správy s podrobnými obory a povrchovou oblastí V následujícím příkladu zvažte hierarchii správy:

Poznámka:

Hierarchii správy můžete definovat na základě požadavků organizace, omezení a cílů. Další informace najdete v doprovodných materiálech architektury přechodu na cloud a uspořádání prostředků Azure.

- Skupina pro správu – Přiřaďte role skupinám pro správu, aby neovlivňovaly jiné skupiny pro správu. V předchozím scénáři tým personálního oddělení definuje zásady Azure pro audit oblastí, ve kterých se prostředky nasazují napříč předplatnými personálního oddělení.

- Předplatné – Přiřaďte k předplatnému role, aby nedošlo k ovlivnění jiných skupin prostředků. V předchozím scénáři přiřadí tým personálního oddělení roli Čtenář pro předplatné Výhody bez čtení dalších předplatných personálního oddělení nebo předplatného od jiného týmu.

- Skupina prostředků – Přiřaďte role skupinám prostředků, aby neovlivňovaly jiné skupiny prostředků. Technický tým výhod přiřadí roli Přispěvatel někomu, kdo bude spravovat testovací databázi a testovací webovou aplikaci nebo přidat další prostředky.

- Jednotlivé prostředky – Přiřaďte role k prostředkům, aby neovlivňovaly jiné prostředky. Technický tým benefits přiřadí datovému analytikovi roli Čtenář účtu služby Cosmos DB pro testovací instanci databáze Azure Cosmos DB. Tato práce nezasahuje do testovací webové aplikace ani produkčního prostředku.

Další informace najdete v tématu Předdefinované role Azure a Co je Azure RBAC?.

Struktura je hierarchická. Proto čím výš v hierarchii, tím širší rozsah, viditelnost a vliv na nižší úrovně. Obory nejvyšší úrovně ovlivňují prostředky Azure na hranici tenanta Microsoft Entra. Oprávnění můžete použít na více úrovních. Tato akce představuje riziko. Přiřazování rolí vyšších v hierarchii může poskytnout větší přístup k rozsahu nižším, než máte v úmyslu. Microsoft Entra poskytuje viditelnost a nápravu, která pomáhá snížit riziko.

- Kořenová skupina pro správu definuje zásady Azure a přiřazení rolí RBAC použitých pro předplatná a prostředky.

- Globální správci můžou zvýšit přístup k předplatným a skupinám pro správu.

Monitorujte obory nejvyšší úrovně. Je důležité naplánovat další dimenze izolace prostředků, jako jsou sítě. Pokyny k sítím Azure najdete v osvědčených postupech Azure pro zabezpečení sítě. Úlohy infrastruktury jako služby (IaaS) mají scénáře, kdy musí být identita a izolace prostředků součástí návrhu a strategie.

Zvažte izolování citlivých nebo testovacích prostředků v závislosti na koncepční architektuře cílové zóny Azure. Například přiřaďte předplatná identit k odděleným skupinám pro správu. Samostatná předplatná pro vývoj ve skupinách pro správu sandboxu Podrobnosti najdete v dokumentaci na podnikové úrovni. Oddělení pro testování v tenantovi se považuje za hierarchii skupin pro správu referenční architektury.

Vymezená správa pro důvěryhodné aplikace Microsoft Entra ID

Následující část znázorňuje vzor pro správu aplikací důvěryhodných v Microsoft Entra ID.

Microsoft Entra ID podporuje konfiguraci více instancí vlastních aplikací a aplikací SaaS, ale ne většina služby Microsoft na stejný adresář s nezávislými přiřazeními uživatelů. Předchozí příklad obsahuje produkční a testovací verzi cestovní aplikace. Pokud chcete dosáhnout oddělení konfigurace a zásad specifické pro aplikace, nasaďte předprodukční verze pro podnikového tenanta. Tato akce umožňuje vlastníkům úloh provádět testování pomocí firemních přihlašovacích údajů. Neprodukční objekty adresáře, jako jsou testovací uživatelé a testovací skupiny, jsou přidružené k neprodukční aplikaci s odděleným vlastnictvím těchto objektů.

Existují aspekty celého tenanta, které ovlivňují důvěryhodnost aplikací na hranici tenanta Microsoft Entra:

- Globální správci spravují všechna nastavení pro celého tenanta.

- Další role adresáře, jako je Správce uživatelů, Správce aplikací a Správci podmíněného přístupu, spravují konfiguraci celého tenanta v oboru role.

Nastavení konfigurace, jako jsou metody ověřování, hybridní konfigurace, povolení spolupráce B2B pro domény a pojmenovaná umístění jsou v rámci celého tenanta.

Poznámka:

Oprávnění rozhraní Microsoft Graph API a oprávnění k vyjádření souhlasu se nedají vymezit na členy skupiny nebo AU. Tato oprávnění jsou přiřazená na úrovni adresáře. Pouze souhlas specifický pro prostředky umožňuje rozsah na úrovni prostředku, aktuálně omezený na oprávnění chatu v Microsoft Teams.

Důležité

Životní cyklus služeb Microsoft SaaS, jako jsou Office 365, Microsoft Dynamics a Microsoft Exchange, jsou vázané na tenanta Microsoft Entra. V důsledku toho více instancí těchto služeb vyžaduje více tenantů Microsoft Entra.

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro