Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Konektory jsou lehké agenty, které běží na serveru v soukromé síti a umožňují odchozí připojení ke Globální službě zabezpečeného přístupu. Konektory musí být nainstalované na Windows Serveru, který má přístup k back-endovým prostředkům a aplikacím. Konektory můžete uspořádat do skupin konektorů, přičemž každá skupina zpracovává provoz do konkrétních aplikací. Další informace o konektorech najdete v tématu Principy privátních síťových konektorů Microsoft Entra.

Požadavky

K přidání privátních prostředků a aplikací do ID Microsoft Entra potřebujete:

- Produkt vyžaduje licenci. Další informace o licencování najdete v části Licencování globálního zabezpečeného přístupu. V případě potřeby si můžete koupit licence nebo získat zkušební licence.

- Účet správce aplikace.

Identity uživatelů se musí synchronizovat z místního adresáře nebo je vytvořit přímo v rámci tenantů Microsoft Entra. Synchronizace identit umožňuje službě Microsoft Entra ID předem ověřit uživatele před udělením přístupu k publikovaným aplikacím proxy aplikací a mít potřebné informace o identifikátoru uživatele k provedení jednotného přihlašování (SSO).

Windows Server

Privátní síťový konektor Microsoft Entra vyžaduje server s Windows Serverem 2016 nebo novějším. Na server nainstalujete privátní síťový konektor. Tento server konektoru se musí připojit ke službě Microsoft Entra Private Access nebo ke službě proxy aplikací a k privátním prostředkům nebo aplikacím, které chcete zpřístupnit.

- Pro zajištění vysoké dostupnosti ve vašem prostředí doporučujeme mít více než jeden windows server.

- Minimální verze rozhraní .NET vyžadovaná pro konektor je verze 4.7.2+.

- Další informace najdete v tématu Konektory privátní sítě.

- Další informace naleznete v tématu Určení, které verze rozhraní .NET Framework jsou nainstalovány.

Důležité

Všimněte si, že pokud používáte Kerberos Single Sign On (SSO) se službou Microsoft Application Proxy, zakažte HTTP 2.0 na privátním síťovém konektoru Entra pro Windows Server 2019 nebo novější. Při použití privátního síťového konektoru Entra s privátním přístupem není potřeba zakázat.

Pro správné fungování HTTP2 zakažte v komponentě WinHttp podporu protokolu . Tato možnost je ve výchozím nastavení zakázaná ve starších verzích podporovaných operačních systémů. Přidání následujícího klíče registru a restartování serveru ho zakáže ve Windows Serveru 2019 a novějším. Jedná se o klíč registru pro celý počítač.

Windows Registry Editor Version 5.00

[HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp]

"EnableDefaultHTTP2"=dword:00000000

Klíč můžete nastavit přes PowerShell pomocí následujícího příkazu:

Set-ItemProperty 'HKLM:\SOFTWARE\Microsoft\Windows\CurrentVersion\Internet Settings\WinHttp\' -Name EnableDefaultHTTP2 -Value 0

Varování

Pokud jste nasadili proxy ochranu heslem Microsoft Entra, neinstalujte proxy aplikace Microsoft Entra a Proxy ochrany heslem Microsoft Entra společně na stejném počítači. Proxy aplikace Microsoft Entra a Proxy služby Microsoft Entra Password Protection nainstalují různé verze služby Microsoft Entra Connect Agent Updater. Tyto různé verze jsou nekompatibilní, když jsou nainstalované společně na stejném počítači.

Požadavky protokolu TLS (Transport Layer Security)

Před instalací privátního síťového konektoru musí mít server konektoru Windows povolený protokol TLS 1.2.

Povolení protokolu TLS 1.2:

Nastavte klíče registru.

Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2] [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server] "DisabledByDefault"=dword:00000000 "Enabled"=dword:00000001 [HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\.NETFramework\v4.0.30319] "SchUseStrongCrypto"=dword:00000001K vynucení protokolu TLS 1.2 na serveru konektoru můžete použít následující skript PowerShellu.

If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Client' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server')) { New-Item 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'Enabled' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SYSTEM\CurrentControlSet\Control\SecurityProviders\SCHANNEL\Protocols\TLS 1.2\Server' -Name 'DisabledByDefault' -Value '0' -PropertyType 'DWord' -Force | Out-Null If (-Not (Test-Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319')) { New-Item 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Force | Out-Null } New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SystemDefaultTlsVersions' -Value '1' -PropertyType 'DWord' -Force | Out-Null New-ItemProperty -Path 'HKLM:\SOFTWARE\Microsoft\.NETFramework\v4.0.30319' -Name 'SchUseStrongCrypto' -Value '1' -PropertyType 'DWord' -Force | Out-Null Write-Host 'TLS 1.2 has been enabled. You must restart the Windows Server for the changes to take effect.' -ForegroundColor CyanRestartujte server.

Poznámka:

Microsoft aktualizuje služby Azure tak, aby používaly certifikáty TLS z jiné sady kořenových certifikačních autorit (CA). Tato změna se provádí, protože aktuální certifikáty certifikační autority nevyhovují některému z požadavků na standardní hodnoty pro ca/Browser Forum. Další informace najdete v tématu Změny certifikátu Azure TLS.

Doporučení pro server konektoru

- Optimalizujte výkon mezi konektorem a aplikací. Fyzicky vyhledejte server konektoru blízko aplikačních serverů. Další informace naleznete v tématu Optimalizace toku provozu pomocí proxy aplikací Microsoft Entra.

- Ujistěte se, že server konektoru a servery webových aplikací jsou buď ve stejné doméně služby Active Directory, nebo napříč důvěryhodnými doménami. Použití serverů ve stejné doméně nebo důvěryhodných doménách je požadavek na použití jednotného přihlašování (SSO) s integrovaným ověřováním Windows (IWA) a omezeným delegováním Kerberos (KCD). Pokud jsou servery konektorů a servery webových aplikací v různých doménách služby Active Directory, použijte pro jednotné přihlašování delegování založené na prostředcích.

- Zvažte výkon a škálovatelnost nasazení konektoru, včetně rozšíření dočasných portů TCP a UDP na serveru konektoru. Další informace najdete v tématu Vysvětlení privátního síťového konektoru Microsoft Entra .

- Zvažte vytvoření standardních hodnot výkonu pro vaše privátní síťové konektory.

Příprava místního prostředí

Začněte tím, že povolíte komunikaci s datovými centry Azure a připravíte své prostředí na proxy aplikací Microsoft Entra. Pokud je v cestě firewall, ujistěte se, že je otevřen. Otevřený firewall umožňuje konektoru předávat požadavky HTTPS (TCP) na proxy aplikací.

Důležité

Pokud instalujete konektor pro cloud Azure Government, postupujte podle požadavků a kroků instalace. To vyžaduje povolení přístupu k jiné sadě adres URL a další parametr pro spuštění instalace.

Otevřené porty

Otevřete následující porty pro odchozí provoz.

| Číslo portu | K čemu slouží |

|---|---|

| 80 | Stahování seznamů odvolaných certifikátů (CRL) při ověřování certifikátu TLS/SSL |

| 443 | Veškerá odchozí komunikace se službou proxy aplikací |

Pokud brána firewall vynucuje provoz podle původního uživatele, otevřete také porty 80 a 443 pro provoz ze služeb Windows, které běží jako síťová služba.

Povolit přístup k adresám URL

Povolte přístup k následujícím adresám URL:

| URL | Přístav | K čemu slouží |

|---|---|---|

*.msappproxy.net *.servicebus.windows.net |

443/HTTPS | Komunikace mezi konektorem a cloudovou službou proxy aplikací |

crl3.digicert.com crl4.digicert.com ocsp.digicert.com crl.microsoft.com oneocsp.microsoft.com ocsp.msocsp.com |

80/protokol HTTP | Konektor používá tyto adresy URL k ověření certifikátů. |

login.windows.net secure.aadcdn.microsoftonline-p.com *.microsoftonline.com *.microsoftonline-p.com *.msauth.net *.msauthimages.net *.msecnd.net *.msftauth.net *.msftauthimages.net *.phonefactor.net enterpriseregistration.windows.net management.azure.com ctldl.windowsupdate.com www.microsoft.com/pkiops |

443/HTTPS | Tento konektor používá tyto adresy URL během procesu registrace i mimo něj. |

ctldl.windowsupdate.com www.microsoft.com/pkiops |

80/protokol HTTP | Tento konektor používá tyto adresy URL během procesu registrace i mimo něj. |

Pokud brána firewall nebo proxy server umožňují konfigurovat pravidla přístupu na základě přípon domény, můžete povolit připojení k *.msappproxy.net, *.servicebus.windows.net a dalším výše uvedeným adresám URL. Pokud ne, musíte povolit přístup k rozsahům IP adres Azure a značky služeb – veřejný cloud. Rozsahy IP adres se aktualizují každý týden.

Důležité

Vyhněte se všem formám vložené kontroly a ukončení odchozí komunikace TLS mezi konektory privátní sítě Microsoft Entra a cloudovými službami proxy aplikací Microsoft Entra.

Instalace a registrace konektoru

Pokud chcete používat privátní přístup, nainstalujte konektor na každý server s Windows, který používáte pro Microsoft Entra Soukromý přístup. Konektor je agent, který spravuje odchozí připojení z místních aplikačních serverů do globálního zabezpečeného přístupu. Konektor můžete nainstalovat na servery s nainstalovanými dalšími agenty ověřování, jako je Například Microsoft Entra Connect.

Poznámka:

Minimální verze konektoru vyžadovaná pro privátní přístup je 1.5.3417.0. Od verze 1.5.3437.0 se pro úspěšnou instalaci (upgrade) vyžaduje rozhraní .NET verze 4.7.1 nebo vyšší.

Poznámka:

Nasazení privátního síťového konektoru pro úlohy Azure, AWS a GCP z příslušných marketplace (Preview)

Kromě Centra pro správu Microsoft Entra je teď k dispozici konektor privátní sítě na Azure Marketplace, AWS Marketplace a GCP Marketplace (ve verzi Preview). Nabídky Marketplace umožňují uživatelům nasadit virtuální počítač s Windows s předinstalovaným privátním síťovým konektorem prostřednictvím zjednodušeného modelu. Proces automatizuje instalaci a registraci, čímž se zvyšuje jednoduchost a efektivita.

Chcete-li nainstalovat konektor ze správcovského centra Microsoft Entra:

Přihlaste se do Centra pro správu Microsoft Entra jako správce aplikací adresáře, který používá aplikaci Proxy.

- Pokud je například doména nájemce contoso.com, správce by měl být

admin@contoso.comnebo nějaký jiný alias správce v této doméně.

- Pokud je například doména nájemce contoso.com, správce by měl být

Vyberte své uživatelské jméno v pravém horním rohu. Ověřte, že jste přihlášení k adresáři, který používá proxy aplikací. Pokud potřebujete změnit adresáře, vyberte Přepnout adresář a zvolte adresář, který používá proxy aplikací.

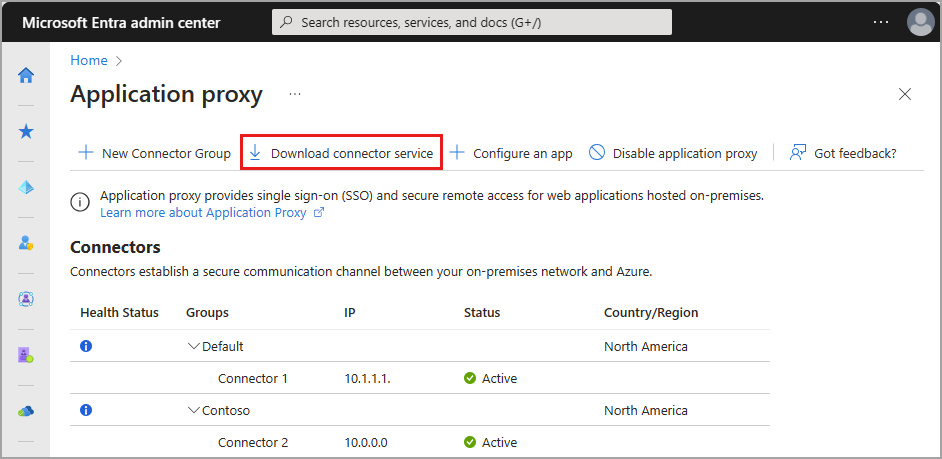

Přejděte na Global Secure Access>Connect>Connectors.

Vyberte Stáhnout službu konektoru.

Přečtěte si podmínky služby. Až budete připraveni, vyberte Přijmout podmínky a stáhnout.

V dolní části okna vyberte Spustit a nainstalujte konektor. Otevře se průvodce instalací.

Podle pokynů v průvodci nainstalujte službu. Po zobrazení výzvy k registraci konektoru v proxy aplikací pro vašeho tenanta Microsoft Entra zadejte přihlašovací údaje správce aplikace.

- Pro Internet Explorer (IE): Pokud je konfigurace rozšířeného zabezpečení IE nastavená na Zapnuto, nemusí se zobrazit obrazovka registrace. Pokud chcete získat přístup, postupujte podle pokynů v chybové zprávě. Ujistěte se, že je konfigurace rozšířeného zabezpečení aplikace Internet Explorer nastavená na vypnuto.

Co je třeba vědět

Pokud jste dříve nainstalovali konektor, nainstalujte ho znovu, abyste získali nejnovější verzi. Při upgradu odinstalujte existující konektor a odstraňte všechny související složky. Pro zobrazení informací o dříve vydaných verzích a zahrnutých změnách se podívejte na Application Proxy: Historie verzí.

Pokud se rozhodnete mít více než jeden server Windows pro místní aplikace, musíte konektor nainstalovat a zaregistrovat na každém serveru. Konektory můžete uspořádat do skupin konektorů. Další informace najdete v tématu Skupiny konektorů.

Informace o konektorech, plánování kapacity a o tom, jak jsou aktuální, najdete v tématu Principy privátních síťových konektorů Microsoft Entra.

Poznámka:

Podpora pro soukromý přístup Microsoft Entra u více geografických konektorů je aktuálně ve verzi PREVIEW. Ve výchozím nastavení jsou instance cloudové služby pro váš konektor vybrány ve stejné oblasti jako tenant Microsoft Entra (nebo nejbližší oblast) i v případě, že máte konektory nainstalované v oblastech, které se liší od výchozí oblasti. Podpora Multi-Geo umožňuje zákazníkům optimalizovat tok provozu tím, že přiřazuje skupiny konektorů podle jejich upřednostňovaných geografických umístění, místo aby se museli spoléhat výhradně na geografické umístění tenanta.

Ověření instalace a registrace

K potvrzení správné instalace nového konektoru můžete použít globální portál pro zabezpečený přístup nebo server s Windows.

Informace o řešení potíží s proxy aplikacemi naleznete v tématu Řešení problémů s proxy aplikacemi.

Ověření instalace prostřednictvím Centra pro správu Microsoft Entra

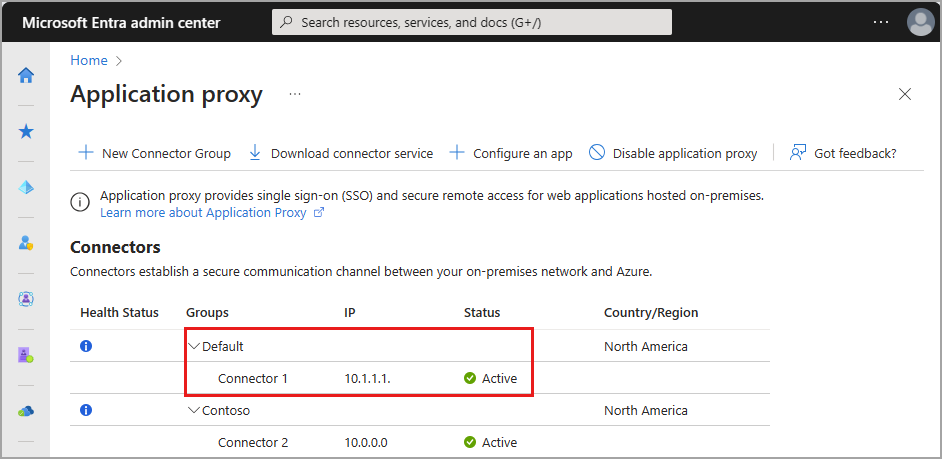

Pokud chcete ověřit, že konektor je nainstalovaný a správně zaregistrovaný:

Přihlaste se do Centra pro správu Microsoft Entra jako správce aplikací adresáře, který používá aplikaci Proxy.

Projděte na Global Secure Access>Připojení>Konektory

- Na této stránce se zobrazí všechny konektory a skupiny konektorů.

Zobrazte konektor a ověřte jeho podrobnosti.

- Rozbalte konektor, abyste zobrazili podrobnosti, pokud již není rozbalený.

- Aktivní zelený popisek označuje, že se váš konektor může připojit ke službě. I když je ale popisek zelený, problém se sítí může konektoru zablokovat příjem zpráv.

Další nápovědu k instalaci konektoru najdete v tématu řešení potíží s konektory.

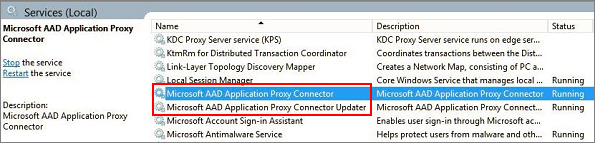

Ověření instalace prostřednictvím windows serveru

Pokud chcete ověřit, že konektor je nainstalovaný a správně zaregistrovaný:

Vyberte klíč Systému Windows a zadáním

services.mscotevřete Správce služeb systému Windows.Zkontrolujte, zda následující služby běží.

- Konektor privátní sítě Microsoft Entra umožňuje připojení.

- Aktualizátor privátního síťového konektoru Microsoft Entra je automatizovaná aktualizační služba.

- Aktualizátor zkontroluje nové verze konektoru a podle potřeby aktualizuje konektor.

Pokud stav služeb není Spuštěný, klikněte pravým tlačítkem na každou službu a zvolte Spustit.

Vytvoření skupin konektorů

Pokud chcete vytvořit tolik skupin konektorů, kolik potřebujete:

- Přejděte na Global Secure Access>Connect>Connectors.

- Vyberte novou skupinu konektorů.

- Pojmenujte novou skupinu konektorů a pak pomocí rozevírací nabídky vyberte, které konektory patří do této skupiny.

- Zvolte Uložit.

Další informace o skupinách konektorů naleznete v Pochopení skupin konektorů privátní sítě Microsoft Entra.

Další kroky

Dalším krokem pro zahájení práce s Microsoft Entra Soukromý přístup je konfigurace aplikace Rychlý přístup nebo Globální zabezpečený přístup: