Zabezpečení identit úloh

Microsoft Entra ID Protection dokáže detekovat, zkoumat a opravovat identity úloh za účelem ochrany aplikací a instančních objektů kromě identit uživatelů.

Identita úlohy je identita, která aplikaci umožňuje přístup k prostředkům, někdy v kontextu uživatele. Tyto identity úloh se liší od tradičních uživatelských účtů, protože:

- Neumožňují provést vícefaktorové ověřování.

- Často nemají žádný formální proces životního cyklu.

- Potřebují někde ukládat svoje přihlašovací údaje nebo tajné kódy.

Tyto rozdíly znesnadňuje správu identit úloh a jejich vyšší riziko pro ohrožení zabezpečení.

Důležité

Úplné podrobnosti o riziku a řízení přístupu na základě rizik jsou k dispozici zákazníkům s identitami úloh Premium; zákazníci bez licencí Identities úloh Premium ale stále obdrží všechny detekce s omezenými podrobnostmi o vytváření sestav.

Poznámka:

Ochrana ID detekuje riziko u jednoho tenanta, aplikací SaaS třetích stran a aplikací s více tenanty. Spravované identity momentálně nejsou v oboru.

Požadavky

Pokud chcete využít sestavy rizik identit úloh, včetně nového okna Rizikových identit úloh a karty Detekce identit úloh v okně Detekce rizik na portálu, musíte mít následující:

- Jedna z následujících přiřazených rolí správce

- Správce zabezpečení

- Operátor zabezpečení

- Uživatelé čtenáře zabezpečení, kteří mají přiřazenou roli správce podmíněného přístupu, můžou vytvářet zásady, které jako podmínku používají riziko.

Pokud chcete provést akce s rizikovými identitami úloh, doporučujeme nastavit zásady podmíněného přístupu založené na rizicích, které vyžadují licencování Identities úloh Premium : Můžete zobrazit, spustit zkušební verzi a získat licence v okně Identit úloh.

Detekce rizik identit úloh

Zjistíme riziko u identit úloh napříč chováním přihlašování a indikátory ohrožení zabezpečení offline.

| Název detekce | Typ detekce | Popis | riskEventType |

|---|---|---|---|

| Microsoft Entra Threat Intelligence | Režim offline | Tato detekce rizik označuje určitou aktivitu, která je konzistentní se známými vzory útoků na základě interních a externích zdrojů analýzy hrozeb Od Microsoftu. | investigationsThreatIntelligence |

| Podezřelé přihlášení | Režim offline | Tato detekce rizik označuje vlastnosti přihlášení nebo vzory, které jsou pro tento instanční objekt neobvyklé. Detekce zjistí základní chování při přihlašování pro identity úloh ve vašem tenantovi. Tato detekce trvá 2 až 60 dnů a aktivuje se, pokud se během pozdějšího přihlášení zobrazí jedna nebo více následujících neznámých vlastností: IP adresa / ASN, cílový prostředek, uživatelský agent, změna IP adresy, hostování nebo nehostování IP adresy, země IP adresy, typ přihlašovacích údajů. Vzhledem k programové povaze přihlašování identit úloh poskytujeme časové razítko pro podezřelou aktivitu místo označení příznakem konkrétní události přihlášení. Tuto detekci můžou aktivovat přihlášení iniciovaná po autorizované změně konfigurace. |

suspiciousSignins |

| Správce potvrdil ohrožení zabezpečení instančního objektu. | Režim offline | Tato detekce indikuje, že správce vybral v uživatelském rozhraní rizikových identit úloh možnost Potvrdit ohrožení zabezpečení nebo pomocí rozhraní API RiskyServicePrincipals. Pokud chcete zjistit, který správce potvrdil ohrožení zabezpečení tohoto účtu, zkontrolujte historii rizik účtu (prostřednictvím uživatelského rozhraní nebo rozhraní API). | adminConfirmedServicePrincipalCompromised |

| Uniklé přihlašovací údaje | Režim offline | Tato detekce rizik značí, že došlo k úniku platných přihlašovacích údajů účtu. K tomuto úniku může dojít, když někdo zkontroluje přihlašovací údaje v artefaktu veřejného kódu na GitHubu nebo když dojde k úniku přihlašovacích údajů prostřednictvím porušení zabezpečení dat. Když služba pro únik přihlašovacích údajů Microsoftu získá přihlašovací údaje z GitHubu, tmavého webu, vložení webů nebo jiných zdrojů, zkontrolují se aktuální platné přihlašovací údaje v MICROSOFT Entra ID a vyhledá platné shody. |

leakedCredentials |

| Škodlivá aplikace | Režim offline | Tato detekce kombinuje výstrahy ze služby ID Protection a Microsoft Defenderu for Cloud Apps, které indikují, kdy Microsoft zakáže aplikaci pro porušení našich podmínek služby. Doporučujeme provést šetření aplikace. Poznámka: Tyto aplikace se zobrazují DisabledDueToViolationOfServicesAgreement ve disabledByMicrosoftStatus vlastnosti související typy prostředků aplikace a instančního objektu v Microsoft Graphu. Pokud chcete zabránit tomu, aby se v budoucnu znovu vytvořily instance ve vaší organizaci, nemůžete tyto objekty odstranit. |

škodlivá aplikace |

| Podezřelá aplikace | Režim offline | Tato detekce značí, že služba ID Protection nebo Microsoft Defender for Cloud Apps identifikovala aplikaci, která může narušit naše podmínky služby, ale nezakazovala ji. Doporučujeme provést šetření aplikace. | suspiciousApplication |

| Neobvyklá aktivita instančního objektu | Režim offline | Tento směrný plán detekce rizik představuje normální chování instančního objektu pro správu v ID Microsoft Entra a označuje neobvyklé vzory chování, jako jsou podezřelé změny adresáře. Detekce se aktivuje vůči instančnímu objektu pro správu, který provede změnu nebo objekt, který byl změněn. | anomálieServicePrincipalActivity |

| Podezřelý provoz rozhraní API | Režim offline | Tato detekce rizik se hlásí, když se pozoruje neobvyklý provoz GraphAPI nebo výčet adresářů instančního objektu. Detekce podezřelého provozu rozhraní API může znamenat neobvyklé rekognoskace nebo exfiltraci dat instančním objektem. | suspiciousAPITraffic |

Identifikace rizikových identit úloh

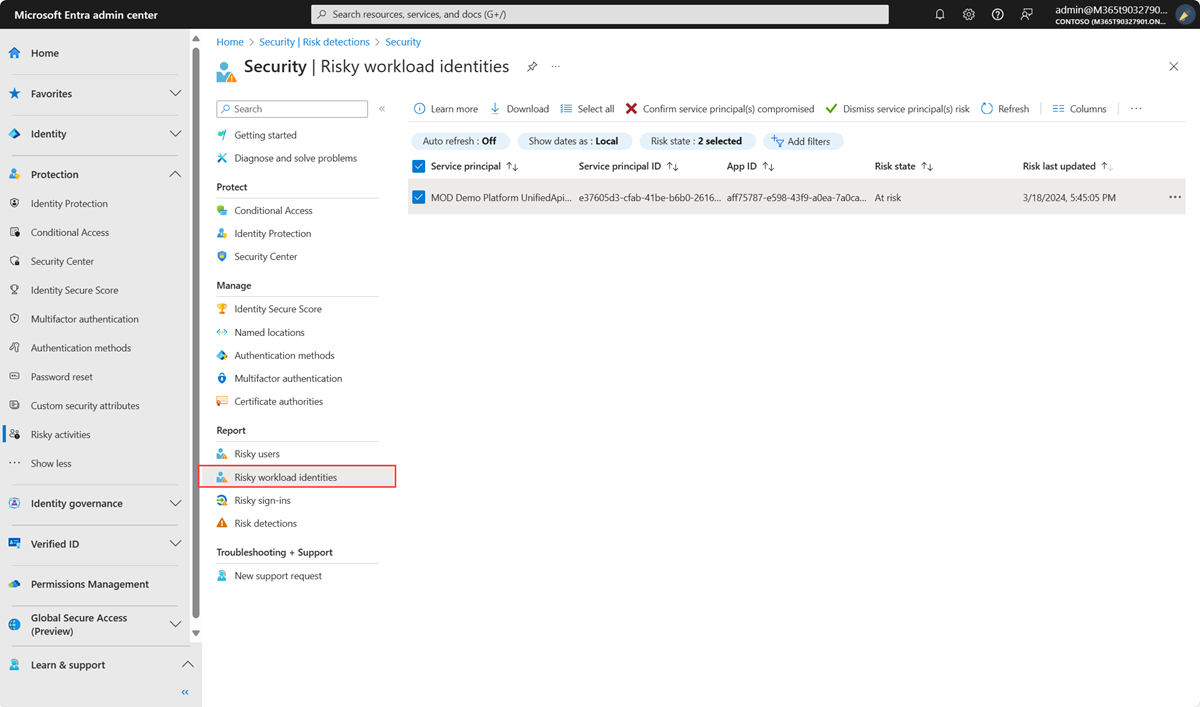

Organizace můžou najít identity úloh označené příznakem rizika na jednom ze dvou míst:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň čtenář zabezpečení.

- Přejděte k identitám rizikových úloh ochrany>Identity Protection>.

Rozhraní Microsoft Graph API

Pomocí rozhraní Microsoft Graph API můžete také dotazovat rizikové identity úloh. V rozhraních API ochrany ID existují dvě nové kolekce.

riskyServicePrincipalsservicePrincipalRiskDetections

Export dat o rizicích

Organizace můžou exportovat data tak, že nakonfigurují nastavení diagnostiky v ID Microsoft Entra tak, aby odesílala riziková data do pracovního prostoru služby Log Analytics, archivují je do účtu úložiště, streamují je do centra událostí nebo odesílají do řešení SIEM.

Vynucení řízení přístupu pomocí podmíněného přístupu na základě rizika

Pomocí podmíněného přístupu pro identity úloh můžete blokovat přístup pro konkrétní účty, které zvolíte, když je ochrana ID označí jako ohrožené. Zásady se dají použít pro instanční objekty s jedním tenantem zaregistrované ve vašem tenantovi. SaaS, víceklientské aplikace a spravované identity třetích stran jsou mimo rozsah.

Kvůli lepšímu zabezpečení a odolnosti identit úloh představuje funkce CaE (Continuous Access Evaluation) pro identity úloh výkonný nástroj, který nabízí okamžité vynucování zásad podmíněného přístupu a všechny zjištěné rizikové signály. Identity úloh s podporou CAE třetích stran přistupující k prostředkům první strany s podporou CAE jsou vybaveny 24hodinovými dlouhodobými tokeny (LLT), které podléhají průběžným kontrolám zabezpečení. Informace o konfiguraci klientů identit úloh pro CAE a aktuální obor funkcí najdete v dokumentaci ke službě CAE pro identity úloh.

Zkoumání rizikových identit úloh

Služba ID Protection poskytuje organizacím dvě sestavy, které můžou použít k prozkoumání rizika identit úloh. Tyto sestavy jsou rizikové identity úloh a detekce rizik pro identity úloh. Všechny sestavy umožňují stahování událostí v . Formát CSV pro další analýzu

Mezi klíčové otázky, které můžete během vyšetřování zodpovědět, patří:

- Zobrazují se účty podezřelé přihlašovací aktivity?

- Došlo k neoprávněným změnám přihlašovacích údajů?

- Došlo u účtů k podezřelým změnám konfigurace?

- Získal účet neautorizované aplikační role?

Průvodce operacemi zabezpečení Microsoft Entra pro aplikace poskytuje podrobné pokyny k výše uvedeným oblastem šetření.

Jakmile zjistíte, jestli došlo k ohrožení identity úlohy, zavřete riziko účtu nebo potvrďte ohrožení účtu v sestavě rizikových identit úloh. Pokud chcete účtu zablokovat další přihlášení, můžete také vybrat Možnost Zakázat instanční objekt.

Náprava rizikových identit úloh

- Přihlašovací údaje inventáře přiřazené k rizikové identitě úlohy bez ohledu na to, jestli se jedná o instanční objekt nebo objekty aplikace.

- Přidejte nové přihlašovací údaje. Microsoft doporučuje používat certifikáty x509.

- Odeberte ohrožené přihlašovací údaje. Pokud se domníváte, že účet je ohrožen, doporučujeme odebrat všechny existující přihlašovací údaje.

- Opravte všechny tajné kódy Azure KeyVault, ke kterým má instanční objekt přístup tím, že je obměnuje.

Microsoft Entra Toolkit je modul PowerShellu, který vám může pomoct provádět některé z těchto akcí.