Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Microsoft Entra protokoluje všechna přihlášení do tenanta Microsoft Entra, který zahrnuje vaše interní aplikace a prostředky. Jako správce IT potřebujete vědět, co znamenají podrobnosti protokolu přihlašování, abyste mohli správně interpretovat hodnoty protokolu.

Kontrola chyb přihlášení a vzorů poskytuje cenný přehled o tom, jak uživatelé přistupují k aplikacím a službám. Protokoly přihlašování poskytované ID Microsoft Entra jsou výkonným typem protokolu aktivit, který můžete analyzovat. Tento článek popisuje několik klíčových aspektů protokolů přihlašování.

K dispozici jsou také tři další protokoly aktivit, které vám pomůžou monitorovat stav tenanta:

- Audit – Informace o změnách použitých u vašeho tenanta, jako jsou uživatelé a správa skupin nebo aktualizace použité u prostředků vašeho tenanta.

- Registrace (Preview) – pouze pro externí tenanty , informace o všech pokusech o samoobslužnou registraci, včetně úspěšných pokusů o registraci a neúspěšných pokusů.

- Zřizování – Aktivity prováděné službou zřizování, jako je vytvoření skupiny v ServiceNow nebo uživatel importovaný z Workday.

Co můžete dělat s protokoly přihlašování?

Protokoly přihlašování můžete použít k zodpovězení otázek, jako jsou:

- Kolikuživatelůch

- Kolik neúspěšných pokusů o přihlášení proběhlo za posledních 24 hodin?

- Přihlašují se uživatelé z konkrétních prohlížečů nebo operačních systémů?

- Ke kterému z mých prostředků Azure přistupovaly spravované identity a instanční objekty?

Aktivitu přidruženou k žádosti o přihlášení můžete také popsat tak, že zjistíte následující podrobnosti:

- Kdo – identita (uživatel) provádějící přihlášení

- How – Klient (aplikace) používaný pro přihlášení

- What – cíl (prostředek) přístupný identitou.

Poznámka:

Položky v protokolech přihlašování se generují systémem a nelze je změnit ani odstranit.

Jak se dostanete k protokolům přihlašování?

V závislosti na vašich potřebách existuje několik způsobů přístupu k protokolům. Další informace naleznete v tématu Přístup k protokolům aktivit.

Zobrazení protokolů přihlašování z Centra pro správu Microsoft Entra:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň čtenář sestav.

- Přejděte do Entra ID>Monitorování a stav>Protokoly přihlášení.

Pokud chcete efektivněji používat protokoly přihlašování v Centru pro správu Microsoft Entra, upravte filtry tak, aby zobrazovaly jenom konkrétní sadu protokolů. Další informace najdete v tématu Filtrování protokolů přihlašování.

Jaké jsou typy protokolů přihlašování?

V protokolech přihlašování ve verzi Preview existují čtyři typy protokolů:

- Interaktivní přihlášení uživatelů

- Neinteraktivní přihlášení uživatelů

- Přihlášení instančního objektu

- Přihlášení spravovaných identit

Mezi klasické protokoly přihlašování patří pouze interaktivní přihlášení uživatelů.

ID agenta Microsoft Entra

Agent ID Microsoft Entra bylo spuštěno na Microsoft Build 2025 a poskytuje sjednocený adresář všech identit agentů vytvořených v Microsoft Copilot Studio a Azure AI Foundry. V této počáteční verzi můžou správci IT zobrazovat a spravovat identity agentů přímo v Centru pro správu Microsoft Entra, včetně aktualizovaných protokolů přihlašování. Vzhledem k tomu, že agenti můžou pracovat s uživatelskými delegovanými oprávněními nebo oprávněními jen pro aplikace, můžou se jejich přihlášení zobrazovat napříč všemi čtyřmi typy protokolů přihlašování.

Do protokolů přihlašování Microsoft Entra byl přidán nový komplexní typ prostředku agentSignIn protokolu přihlašování. Tento typ prostředku obsahuje vlastnosti agenta, jako například to, zda je agent aplikací nebo instancí aplikace. Pokud je typ agenta agenticAppInstance, vlastnost parentID je zahrnuta, aby poskytovala sledovatelnost k zřizovacímu agentovi.

Nový typ prostředku protokolu přihlašování je k dispozici v Centru pro správu Microsoft Entra a v rozhraní Microsoft Graph API.

-

isAgentPomocí filtru v protokolech přihlašování k Centru pro správu Microsoft Entra můžete filtrovat pouze události přihlášení agenta. - V podnikových aplikacích nastavte filtr typu aplikace na ID agenta (Preview) a zobrazte všechny identity agentů ve vašem tenantovi. Potom na stránce podrobností aplikace vyberte Protokoly přihlášení a zobrazte aktivitu přihlášení.

- Informace o typu prostředku v Microsoft Graphu si zobrazíte pod položkou agentSignIn

Další informace najdete v oznámení blogu Microsoft Entra.

Přihlašovací data používaná jinými službami

Přihlašovací data používají několik služeb v Azure a Microsoft Entra k monitorování rizikových přihlášení, poskytování přehledu o využití aplikací a dalších možnostech.

Ochrana Microsoft Entra ID

Vizualizace dat protokolu přihlašování, která souvisí s rizikovými přihlášeními, je k dispozici v přehledu služby Microsoft Entra ID Protection , která používá následující data:

- Rizikoví uživatelé

- Riziková přihlášení uživatelů

- Identity rizikových úloh

Další informace o nástrojích Microsoft Entra ID Protection naleznete v přehledu služby Microsoft Entra ID Protection.

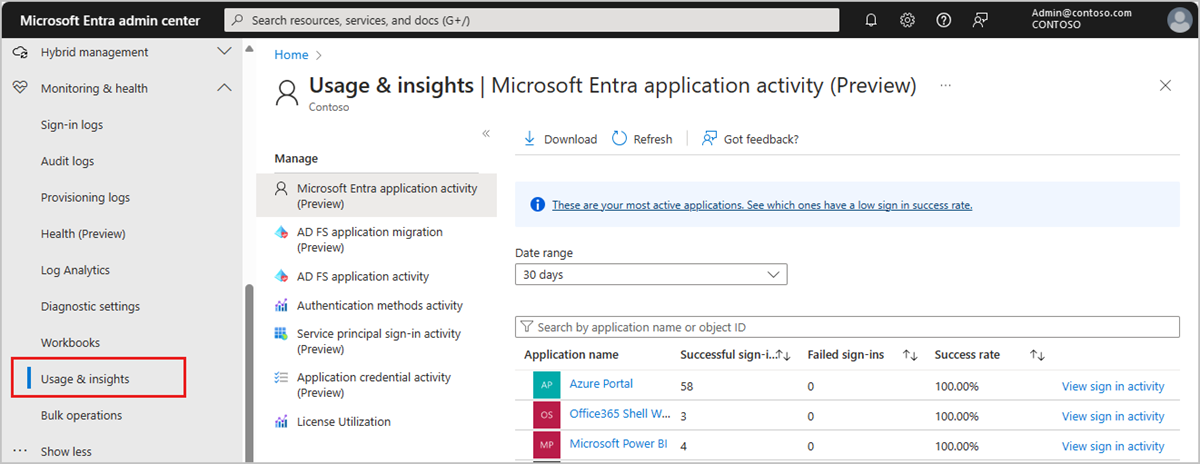

Microsoft Entra Usage and Insights

Pokud chcete zobrazit přihlašovací data specifická pro konkrétní aplikace, přejděte do microsoft Entra ID>> Tyto sestavy poskytují bližší pohled na přihlášení pro aktivity aplikací Microsoft Entra a aktivitu aplikací služby AD FS. Další informace najdete v tématu Microsoft Entra Usage &insights.

V přehledech využití a přehledech je k dispozici několik sestav. Některé z těchto sestav jsou ve verzi Preview.

- Aktivita aplikace Microsoft Entra (Preview)

- Aktivita aplikace služby AD FS

- Aktivita metod ověřování

- Aktivita přihlášení instančního objektu

- Aktivita přihlašovacích údajů aplikace

Protokoly aktivit Microsoftu 365

Protokoly aktivit Microsoftu 365 můžete zobrazit z Centrum pro správu Microsoftu 365. Aktivita Microsoftu 365 a protokoly aktivit Microsoft Entra sdílejí velký počet adresářových prostředků. Pouze Centrum pro správu Microsoftu 365 poskytuje úplné zobrazení protokolů aktivit Microsoftu 365.

K protokolům aktivit Microsoftu 365 můžete přistupovat prostřednictvím kódu programu pomocí rozhraní API pro správu Office 365.