Přehled zásad ochrany aplikací

Zásady ochrany aplikací Intune (APP) jsou pravidla, která zajišťují, že data organizace zůstanou v bezpečí nebo jsou obsažená ve spravované aplikaci. Tyto zásady umožňují řídit, jak aplikace na mobilních zařízeních přistupují k datům a jak je sdílejí. Zásadou může být pravidlo, které se vynucuje, když se uživatel pokusí získat přístup k podnikovým datům nebo je přesunout, nebo sada akcí, které jsou zakázané nebo monitorované, když se uživatel nachází v aplikaci. Spravovaná aplikace v Intune je chráněná aplikace , která má použité zásady ochrany aplikací Intune a spravuje ji Intune.

Použití zásad ochrany aplikací Intune má několik výhod , mezi které patří ochrana podnikových dat na mobilních zařízeních bez nutnosti registrace zařízení a řízení přístupu a sdílení dat aplikacemi na mobilních zařízeních.

Příklady použití zásad ochrany aplikací v Microsoft Intune:

- Vyžadování PIN kódu nebo otisku prstu pro přístup k podnikovému e-mailu na mobilním zařízení

- Zabránění uživatelům ve kopírování a vkládání firemních dat do osobních aplikací

- Omezení přístupu k podnikovým datům jenom na schválené aplikace

Mnoho kancelářských aplikací, jako jsou aplikace Microsoft 365 (Office), je možné spravovat pomocí Intune MAM. Podívejte se na oficiální seznam aplikací chráněných službou Microsoft Intune, které jsou dostupné pro veřejné použití.

Jak můžete chránit data aplikací

Vaši zaměstnanci používají mobilní zařízení pro osobní i pracovní úkoly. I když se chcete ujistit, že vaši zaměstnanci mohou být produktivní, chcete zabránit úmyslné i neúmyslné ztrátě dat. Budete také chtít chránit firemní data, ke kterým přistupujete ze zařízení, která nespravujete.

Zásady ochrany aplikací Intune můžete používat nezávisle na jakémkoli řešení správy mobilních zařízení (MDM). Tato nezávislost pomáhá chránit firemní data s registrací zařízení do řešení pro správu zařízení nebo bez. Implementací zásad na úrovni aplikace můžete omezit přístup k prostředkům společnosti a zachovat data v rámci it oddělení.

Zásady ochrany aplikací na zařízeních

Zásady ochrany aplikací je možné nakonfigurovat pro aplikace, které běží na zařízeních, která jsou:

Zaregistrované v Microsoft Intune: Tato zařízení jsou obvykle vlastněná společností.

Zaregistrované v řešení správy mobilních zařízení (MDM) třetí strany: Tato zařízení jsou obvykle vlastněná společností.

Poznámka

Zásady správy mobilních aplikací by se neměly používat se správou mobilních aplikací třetích stran ani se zabezpečenými kontejnerovými řešeními.

Není zaregistrované v žádném řešení pro správu mobilních zařízení: Tato zařízení jsou obvykle zařízení vlastněná zaměstnanci, která nejsou spravovaná nebo zaregistrovaná v Intune nebo jiných řešeních MDM.

Důležité

Můžete vytvořit zásady správy mobilních aplikací pro mobilní aplikace Office, které se připojují ke službám Microsoftu 365. Přístup k místním poštovním schránkám Exchange můžete také chránit vytvořením zásad ochrany aplikací Intune pro Outlook pro iOS/iPadOS a Android s povoleným hybridním moderním ověřováním. Před použitím této funkce se ujistěte, že splňujete požadavky Outlooku pro iOS/iPadOS a Android. Zásady ochrany aplikací se nepodporují u jiných aplikací, které se připojují k místním službám Exchange nebo SharePoint.

Výhody používání zásad ochrany aplikací

Důležité výhody používání zásad ochrany aplikací jsou následující:

Ochrana firemních dat na úrovni aplikace Protože správa mobilních aplikací nevyžaduje správu zařízení, můžete chránit firemní data na spravovaných i nespravovaných zařízeních. Správa se zaměřuje na identitu uživatele, což eliminuje požadavek na správu zařízení.

Produktivita koncových uživatelů není ovlivněna a zásady se nevztahují při používání aplikace v osobním kontextu. Zásady se používají jenom v pracovním kontextu, což vám dává možnost chránit firemní data, aniž byste se museli dotýkat osobních dat.

Zásady ochrany aplikací zajišťují, aby byla ochrana vrstvy aplikací zavedená. Můžete například:

- Vyžadování kódu PIN k otevření aplikace v pracovním kontextu

- Řízení sdílení dat mezi aplikacemi

- Zabránění ukládání dat firemních aplikací do osobního úložiště

MDM kromě MAM zajišťuje, že je zařízení chráněné. Můžete například vyžadovat PIN kód pro přístup k zařízení nebo do zařízení nasadit spravované aplikace. Aplikace můžete do zařízení nasazovat také prostřednictvím řešení MDM, abyste měli větší kontrolu nad správou aplikací.

Používání MDM se zásadami ochrany aplikací má další výhody a společnosti můžou současně používat zásady ochrany aplikací s MDM i bez nich. Představte si například zaměstnance, který používá telefon vydaný společností a vlastní osobní tablet. Telefon společnosti je zaregistrovaný v MDM a chráněný zásadami ochrany aplikací, zatímco osobní zařízení je chráněno jenom zásadami ochrany aplikací.

Pokud na uživatele použijete zásadu MAM bez nastavení stavu zařízení, uživatel získá zásady MAM na zařízení BYOD i na zařízení spravovaném v Intune. Můžete také použít zásady MAM na základě stavu správy zařízení. Další informace najdete v tématu Cílení zásad ochrany aplikací na základě stavu správy zařízení. Při vytváření zásad ochrany aplikací vyberte Ne vedle možnosti Cíl pro všechny typy aplikací. Pak udělejte některou z těchto věcí:

- Na zařízení spravovaná přes Intune použijte méně přísné zásady MAM a na zařízení, která nejsou zaregistrovaná v MDM, použijte přísnější zásadu MAM.

- Použijte zásadu MAM jenom na nezaregistrovaná zařízení.

Podporované platformy pro zásady ochrany aplikací

Intune nabízí celou řadu funkcí, které vám pomůžou získat aplikace, které potřebujete, na zařízeních, na kterých je chcete spustit. Další informace najdete v tématu Možnosti správy aplikací podle platformy.

Podpora platformy zásad ochrany aplikací Intune je v souladu s podporou platformy mobilních aplikací Office pro zařízení s Androidem a iOS/iPadOS. Podrobnosti najdete v části Mobilní aplikace v části Požadavky na systém Office.

Preview: Kromě toho můžete vytvořit zásady ochrany aplikací pro zařízení s Windows. Podrobnosti najdete v tématu Prostředí ochrany aplikací pro zařízení s Windows.

Důležité

Pro příjem zásad ochrany aplikací v Androidu se na zařízení vyžaduje Portál společnosti Intune.

Architektura ochrany dat zásad ochrany aplikací

Možnosti dostupné v zásadách ochrany aplikací (APP) umožňují organizacím přizpůsobit ochranu jejich konkrétním potřebám. U některých nemusí být zřejmé, která nastavení zásad jsou nutná k implementaci kompletního scénáře. Microsoft zavedl taxonomii pro svoji architekturu ochrany dat APP pro správu mobilních aplikací pro správu mobilních aplikací pro iOS a Android, aby organizacím pomohl prioritizovat posílení zabezpečení koncových bodů mobilních klientů.

Architektura ochrany dat APP je uspořádaná do tří různých úrovní konfigurace, přičemž každá úroveň vychází z předchozí úrovně:

- Základní ochrana podnikových dat (úroveň 1) zajišťuje, že aplikace jsou chráněné kódem PIN a šifrované, a provádí operace selektivního vymazání. U zařízení s Androidem tato úroveň ověřuje ověření identity zařízení s Androidem. Jedná se o konfiguraci základní úrovně, která poskytuje podobné řízení ochrany dat v zásadách poštovních schránek Exchange Online a zavádí IT a populaci uživatelů do APP.

- Rozšířená ochrana podnikových dat (úroveň 2) zavádí mechanismy ochrany dat APP a minimální požadavky na operační systém. Toto je konfigurace, která se vztahuje na většinu mobilních uživatelů, kteří přistupují k pracovním nebo školním datům.

- Vysoká ochrana podnikových dat (úroveň 3) zavádí pokročilé mechanismy ochrany dat, vylepšenou konfiguraci PIN kódu a ochranu před mobilními hrozbami pro APP. Tato konfigurace je žádoucí pro uživatele, kteří přistupují k vysoce rizikovým datům.

Pokud chcete zobrazit konkrétní doporučení pro jednotlivé úrovně konfigurace a minimální počet aplikací, které je potřeba chránit, přečtěte si téma Architektura ochrany dat pomocí zásad ochrany aplikací.

Jak zásady ochrany aplikací chrání data aplikací

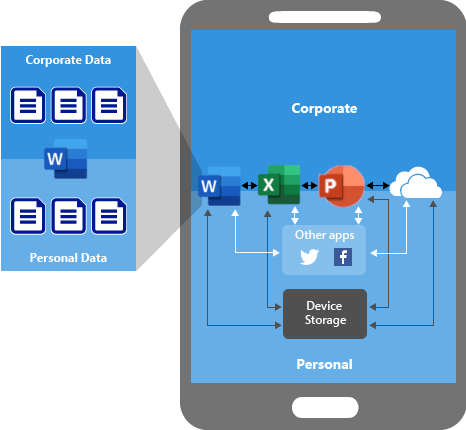

Aplikace bez zásad ochrany aplikací

Když se aplikace používají bez omezení, můžou se firemní a osobní údaje prolínnout. Firemní data můžou skončit v umístěních, jako je osobní úložiště, nebo se přenesou do aplikací mimo vaši oblast a vést ke ztrátě dat. Šipky v následujícím diagramu znázorňují neomezený přesun dat mezi firemními i osobními aplikacemi a do umístění úložiště.

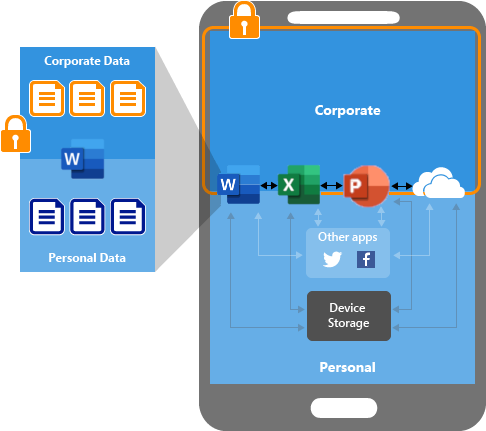

Ochrana dat pomocí zásad ochrany aplikací (APP)

Pomocí zásad ochrany aplikací můžete zabránit ukládání firemních dat do místního úložiště zařízení (viz obrázek níže). Přesun dat můžete také omezit na jiné aplikace, které nejsou chráněné zásadami ochrany aplikací. Mezi nastavení zásad ochrany aplikací patří:

- Zásady přemístění dat, jako jsou Ukládání kopií dat organizace a Omezení vyjmutí, kopírování a vložení

- Nastavení zásad přístupu, jako je Vyžadování jednoduchého PIN kódu pro přístup a Blokování spouštění spravovaných aplikací na zařízeních s jailbreakem nebo rootem

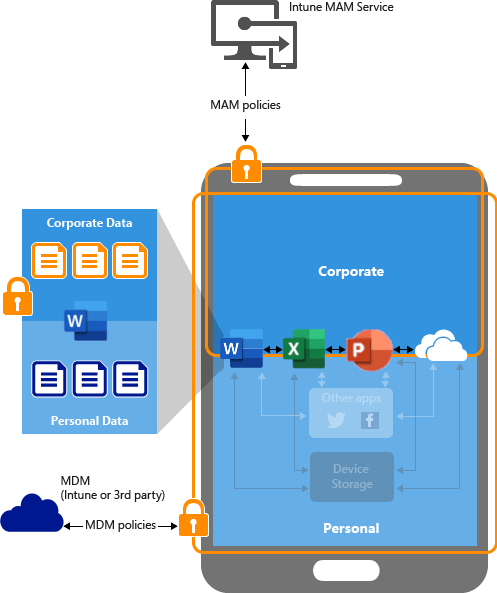

Ochrana dat pomocí APLIKACE na zařízeních spravovaných řešením MDM

Následující obrázek znázorňuje vrstvy ochrany, které mdm a zásady ochrany aplikací nabízejí společně.

Řešení MDM přidává hodnotu tím, že poskytuje následující:

- Zaregistruje zařízení.

- Nasadí aplikace do zařízení.

- Zajišťuje průběžnou správu a dodržování předpisů zařízením.

Zásady ochrany aplikací přidávají hodnotu tím, že zadají následující:

- Ochrana firemních dat před únikem do uživatelských aplikací a služeb

- Použití omezení, jako je uložit jako, schránka nebo PIN, u klientských aplikací

- Vymazání firemních dat z aplikací v případě potřeby bez odebrání těchto aplikací ze zařízení

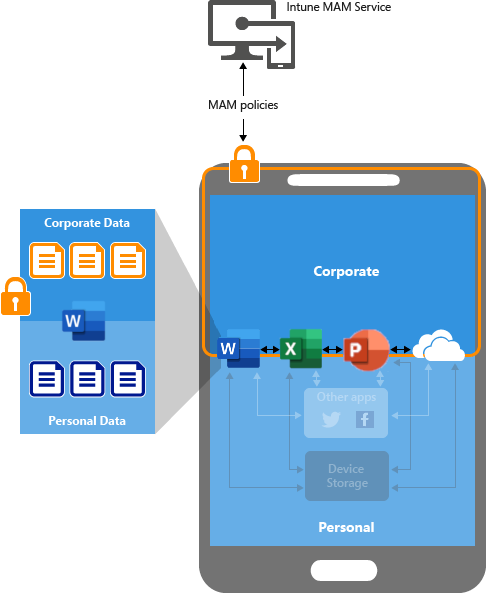

Ochrana dat pomocí APLIKACE pro zařízení bez registrace

Následující diagram znázorňuje, jak zásady ochrany dat fungují na úrovni aplikace bez MDM.

U zařízení BYOD nezaregistrovaných v žádném řešení MDM můžou zásady ochrany aplikací pomoct chránit firemní data na úrovni aplikace. Je ale potřeba mít na paměti některá omezení, například:

- Do zařízení nemůžete nasazovat aplikace. Koncový uživatel musí získat aplikace ze Storu.

- Na těchto zařízeních nemůžete zřídit profily certifikátů.

- Na těchto zařízeních nemůžete zřídit nastavení podnikového Wi-Fi a sítě VPN.

Aplikace, které můžete spravovat pomocí zásad ochrany aplikací

Všechny aplikace, které jsou integrované se sadou Intune SDK nebo zabalené nástrojem Intune App Wrapping Tool , je možné spravovat pomocí zásad ochrany aplikací Intune. Podívejte se na oficiální seznam chráněných aplikací Microsoft Intune , které byly vytvořeny pomocí těchto nástrojů a jsou dostupné pro veřejné použití.

Vývojový tým sady Intune SDK aktivně testuje a udržuje podporu aplikací vytvořených pomocí nativních platforem Android, iOS/iPadOS (Obj-C, Swift), Xamarin a Xamarin.Forms. I když někteří zákazníci úspěšně integrovali sadu Intune SDK s jinými platformami, jako je React Native a NativeScript, neposkytujeme explicitní pokyny ani moduly plug-in pro vývojáře aplikací, kteří používají jiné než naše podporované platformy.

Požadavky koncových uživatelů na používání zásad ochrany aplikací

Následující seznam obsahuje požadavky koncových uživatelů na používání zásad ochrany aplikací v aplikaci spravované v Intune:

Koncový uživatel musí mít účet Microsoft Entra. Informace o tom, jak vytvářet uživatele Intune v Microsoft Entra ID, najdete v tématu Přidání uživatelů a udělení oprávnění správce Intune .

Koncový uživatel musí mít ke svému účtu Microsoft Entra přiřazenou licenci pro Microsoft Intune. Informace o přiřazování licencí Intune koncovým uživatelům najdete v tématu Správa licencí Intune.

Koncový uživatel musí patřit do skupiny zabezpečení, na kterou cílí zásady ochrany aplikací. Stejné zásady ochrany aplikací musí cílit na konkrétní aplikaci, která se používá. Zásady ochrany aplikací je možné vytvořit a nasadit v Centru pro správu Microsoft Intune. Skupiny zabezpečení je v současné době možné vytvářet v Centru pro správu Microsoftu 365.

Koncový uživatel se musí k aplikaci přihlásit pomocí svého účtu Microsoft Entra.

Zásady ochrany aplikací pro aplikace Microsoft 365 (Office)

Při používání zásad ochrany aplikací s aplikacemi Microsoft 365 (Office) byste měli mít na paměti několik dalších požadavků.

Důležité

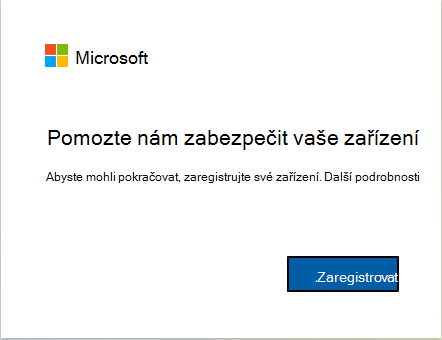

Správa mobilních aplikací (MAM) Intune v Androidu vyžaduje registraci zařízení Microsoft Entra ID pro aplikace Microsoft 365. Aby bylo možné dál přijímat zásady MAM pro aplikace Microsoft 365, musí být zařízení s Androidem zaregistrovaná s Microsoft Entra ID.

Při přístupu k aplikacím Microsoft 365, na které cílí zásady MAM, se uživatelům může zobrazit výzva k ověření, pokud zařízení ještě není zaregistrované s Id Entra. Uživatelé budou muset dokončit proces ověřování a registrace, aby měli přístup ke svým aplikacím s podporou Microsoft 365 MAM.

Pokud máte povolené zásady podmíněného přístupu nebo vícefaktorové ověřování, zařízení by už měla být zaregistrovaná a uživatelé si žádné změny nevšimnou.

Pokud chcete zobrazit, která zařízení jsou zaregistrovaná, přejděte do sestavy Centra> pro správu Microsoft Entra Zařízení >Všechna zařízení, vyfiltrujte je podle operačního systému a seřaďte je podle registrovaného. Související informace najdete v tématu Správa identit zařízení pomocí Centra pro správu Microsoft Entra.

Mobilní aplikace Outlook

Mezi další požadavky na používání mobilní aplikace Outlook patří:

Koncový uživatel musí mít na svém zařízení nainstalovanou mobilní aplikaci Outlook.

Koncový uživatel musí mít poštovní schránku a licenci Microsoft 365 Exchange Online propojenou se svým účtem Microsoft Entra.

Poznámka

Mobilní aplikace Outlook v současné době podporuje jenom Intune App Protection pro Microsoft Exchange Online a Exchange Server s hybridním moderním ověřováním a nepodporuje Exchange v Office 365 Dedicated.

Word, Excel a PowerPoint

Mezi další požadavky na používání aplikací Word, Excel a PowerPoint patří:

Koncový uživatel musí mít licenci pro Microsoft 365 Apps pro firmy nebo velké organizace propojenou se svým účtem Microsoft Entra. Předplatné musí obsahovat aplikace Office na mobilních zařízeních a může obsahovat účet cloudového úložiště s OneDrivem pro firmy. Licence Microsoft 365 je možné přiřadit v Centru pro správu Microsoftu 365 podle těchto pokynů.

Koncový uživatel musí mít spravované umístění nakonfigurované pomocí podrobné funkce Uložit jako v nastavení zásad ochrany aplikací "Ukládat kopie dat organizace". Pokud je například spravovaným umístěním OneDrive, měla by být aplikace OneDrive nakonfigurovaná v aplikaci Word, Excel nebo PowerPoint koncového uživatele.

Pokud je spravovaným umístěním OneDrive, musí na aplikaci cílit zásady ochrany aplikací nasazené pro koncového uživatele.

Poznámka

Mobilní aplikace Office v současné době podporují jenom SharePoint Online, a ne místní SharePoint.

Potřeba spravovaného umístění pro Office

Pro Office je potřeba spravované umístění (tj. OneDrive). Intune označí všechna data v aplikaci jako firemní nebo osobní. Data se považují za podniková, pokud pocházejí z obchodního umístění. V případě aplikací Office považuje Intune za obchodní umístění následující: e-mail (Exchange) nebo cloudové úložiště (aplikace OneDrive s účtem OneDrivu pro firmy).

Skype pro firmy

Pro používání Skypu pro firmy platí další požadavky. Přečtěte si licenční požadavky na Skype pro firmy . Informace o hybridních a místních konfiguracích Skypu pro firmy (SfB) najdete v tématech Hybridní moderní ověřování pro SfB a Exchange jde do ga a Moderní ověřování pro SfB OnPrem s Microsoft Entra ID.

Globální zásady ochrany aplikací

Pokud správce OneDrivu přejde na admin.onedrive.com a vybere Přístup k zařízení, může nastavit ovládací prvky správy mobilních aplikací na klientské aplikace OneDrive a SharePoint.

Nastavení, která jsou k dispozici v konzole pro správu OneDrivu, nakonfigurují speciální zásady ochrany aplikací Intune označované jako globální zásady. Tato globální zásada platí pro všechny uživatele ve vašem tenantovi a nemá způsob, jak řídit cílení zásad.

Po povolení jsou aplikace OneDrive a SharePoint pro iOS/iPadOS a Android ve výchozím nastavení chráněné vybranými nastaveními. It specialista může tuto zásadu upravit v Centru pro správu Microsoft Intune a přidat cílenější aplikace a upravit jakékoli nastavení zásad.

Ve výchozím nastavení může existovat pouze jedna globální zásada pro každého tenanta. Můžete ale použít rozhraní Intune Graph API k vytvoření dalších globálních zásad pro jednotlivé tenanty, ale nedoporučujeme to. Vytváření dalších globálních zásad se nedoporučuje, protože řešení potíží s implementací takových zásad může být složité.

Globální zásada se sice vztahuje na všechny uživatele ve vašem tenantovi, ale všechny standardní zásady ochrany aplikací Intune tato nastavení přepíšou.

Poznámka

Nastavení zásad v Centru pro správu OneDrivu se už neaktualizují. Místo toho se může použít Microsoft Intune. Další informace najdete v tématu Řízení přístupu k funkcím v mobilních aplikacích OneDrive a SharePoint.

Funkce ochrany aplikací

Více identit

Podpora více identit umožňuje aplikaci podporovat více cílových skupin. Těmito cílovými skupinami jsou "firemní" i "osobní" uživatelé. Pracovní a školní účty používají "firemní" cílové skupiny, zatímco osobní účty se používají pro cílové skupiny uživatelů, jako jsou uživatelé Microsoftu 365 (Office). Aplikaci, která podporuje více identit, je možné vydat veřejně, kde se zásady ochrany aplikací použijí jenom v případě, že se aplikace používá v pracovním a školním kontextu ("firemním") kontextu. Podpora více identit používá sadu Intune SDK k použití zásad ochrany aplikací jenom na pracovní nebo školní účet přihlášený k aplikaci. Pokud je k aplikaci přihlášený osobní účet, data se nedotknou. Zásady ochrany aplikací se dají použít k zabránění přenosu dat pracovního nebo školního účtu do osobních účtů v rámci aplikace s více identitou, osobních účtů v jiných aplikacích nebo osobních aplikacích.

Důležité

Bez ohledu na to, jestli aplikace podporuje více identit, může mít zásady Intune App Protection použito pouze u jedné "podnikové" identity.

Jako příklad "osobního" kontextu si představte uživatele, který ve Wordu vytváří nový dokument. To je považováno za osobní kontext, takže se zásady Intune App Protection nepoužijí. Jakmile se dokument uloží na "firemní" účet OneDrive, považuje se za "podnikový" kontext a použijí se zásady Intune App Protection.

Pro pracovní nebo "firemní" kontext zvažte následující příklady:

- Uživatel spustí aplikaci OneDrive pomocí svého pracovního účtu. V pracovním kontextu nemůžou soubory přesunout do osobního úložiště. Když později použijí OneDrive se svým osobním účtem, můžou data z osobního OneDrivu kopírovat a přesouvat bez omezení.

- Uživatel začne v aplikaci Outlook kreslit e-mail. Po naplnění předmětu nebo textu zprávy uživatel nemůže přepnout adresu FROM z pracovního kontextu do osobního kontextu, protože předmět a text zprávy jsou chráněny zásadami ochrany aplikací.

Poznámka

Outlook obsahuje kombinované e-mailové zobrazení "osobních" i "firemních" e-mailů. V takovém případě aplikace Outlook při spuštění vyzve k zadání PIN kódu Intune.

Důležité

I když je Edge v "podnikovém" kontextu, uživatelé můžou záměrně přesunout "podnikové" kontextové soubory OneDrivu do neznámého osobního cloudového úložiště. Pokud se tomu chcete vyhnout, přečtěte si téma Správa webů pro povolení nahrávání souborů a konfigurace seznamu povolených/blokovaných webů pro Edge.

PIN kód aplikace Intune

Osobní identifikační číslo (PIN) je heslo, které slouží k ověření, že správný uživatel přistupuje k datům organizace v aplikaci.

Výzva k zadání KÓDU PIN

Intune vyzve uživatele k zadání KÓDU PIN aplikace, když se uživatel chystá získat přístup k podnikovým datům. V aplikacích s více identitou, jako je Word, Excel nebo PowerPoint, se uživateli při pokusu o otevření podnikového dokumentu nebo souboru zobrazí výzva k zadání kódu PIN. V aplikacích s jednou identitou, jako jsou obchodní aplikace spravované pomocí nástroje Intune App Wrapping Tool, se PIN kód zobrazí při spuštění, protože sada Intune SDK ví, že uživatelské prostředí v aplikaci je vždy podnikové.

Výzva k zadání kódu PIN nebo výzva k podnikovým přihlašovacím údajům, frekvence

Správce IT může definovat nastavení zásad ochrany aplikací Intune Znovu zkontrolovat požadavky na přístup po (minutách) v Centru pro správu Microsoft Intune. Toto nastavení určuje dobu, po kterou se na zařízení zkontrolují požadavky na přístup a znovu se zobrazí obrazovka PIN kódu aplikace nebo výzva k podnikovým přihlašovacím údajům. Důležité podrobnosti o PIN kódu, které ovlivňují, jak často se uživateli budou zobrazovat výzvy, jsou:

-

Pin kód se sdílí mezi aplikacemi stejného vydavatele, aby se zlepšila použitelnost:

V iOS/iPadOS se jeden PIN kód aplikace sdílí mezi všemi aplikacemi stejného vydavatele. Například všechny aplikace Microsoftu sdílejí stejný PIN kód. Na Androidu se jeden PIN kód aplikace sdílí mezi všemi aplikacemi. -

Opětovná kontrola požadavků na přístup po (minutách) po restartování zařízení:

Časovač sleduje počet minut nečinnosti, které určují, kdy se má příště zobrazit PIN kód aplikace Intune nebo výzva k podnikovým přihlašovacím údajům. Na iOS/iPadOS není časovač restartováním zařízení ovlivněné. Restartování zařízení proto nemá žádný vliv na počet minut, po které byl uživatel neaktivní z aplikace pro iOS/iPadOS s cílem zásad pin (nebo podnikových přihlašovacích údajů) Intune. V Androidu se časovač resetuje při restartování zařízení. Aplikace pro Android se zásadami pin kódu (nebo podnikových přihlašovacích údajů) Intune proto pravděpodobně zobrazí výzvu k zadání PIN kódu aplikace nebo výzvy k podnikovým přihlašovacím údajům bez ohledu na hodnotu nastavení Znovu zkontrolovat požadavky na přístup po (minutách) po restartování zařízení. -

Klouzavý charakter časovače přidruženého k PIN kódu:

Jakmile zadáte PIN kód pro přístup k aplikaci (aplikace A) a aplikace opustí popředí (hlavní vstupní fokus) na zařízení, časovač tento PIN kód resetuje. Žádná aplikace (aplikace B), která sdílí tento PIN kód, nezobrazí uživateli výzvu k zadání PIN kódu, protože časovač se resetoval. Výzva se znovu zobrazí, jakmile se znovu splní hodnota Znovu zkontrolovat požadavky na přístup po (minutách).

U zařízení s iOS/iPadOS se výzva znovu zobrazí, i když se PIN kód sdílí mezi aplikacemi od různých vydavatelů, když je u aplikace, která není fokusem hlavního vstupu, znovu splněna hodnota Znovu zkontrolovat požadavky na přístup po (minutách). Takže uživatel má například aplikaci A od vydavatele X a aplikaci B od vydavatele Y a tyto dvě aplikace sdílejí stejný PIN kód. Uživatel se zaměřuje na aplikaci A (popředí) a aplikace B je minimalizovaná. Jakmile je splněna hodnota Znovu zkontrolovat požadavky na přístup po (minutách) a uživatel přepne do aplikace B, bude se pin kód vyžadovat.

Poznámka

Pokud chcete požadavky uživatele na přístup ověřovat častěji (tj. výzva k zadání KÓDU PIN), zejména u často používaných aplikací, doporučujeme snížit hodnotu nastavení Znovu zkontrolovat požadavky na přístup po (minutách).

Integrované PIN kódy aplikací pro Outlook a OneDrive

Pin kód Intune funguje na základě časovače založeného na nečinnosti (hodnota Znovu zkontrolovat požadavky na přístup po (minuty)). Výzvy k zadání pin kódu Intune se proto zobrazují nezávisle na předdefinovaných výzev k zadání PIN kódu aplikace pro Outlook a OneDrive, které jsou ve výchozím nastavení často svázané se spuštěním aplikace. Pokud se uživateli zobrazí obě výzvy k zadání PIN kódu současně, mělo by se očekávat, že pin kód Intune bude mít přednost.

Zabezpečení PIN kódu v Intune

PIN kód umožňuje přístup k datům organizace v aplikaci jenom správnému uživateli. Proto se koncový uživatel musí přihlásit pomocí svého pracovního nebo školního účtu, aby mohl nastavit nebo resetovat PIN kód aplikace Intune. Toto ověřování zpracovává Microsoft Entra ID prostřednictvím zabezpečené výměny tokenů a není transparentní pro sadu Intune SDK. Z hlediska zabezpečení je nejlepším způsobem, jak chránit pracovní nebo školní data, jejich šifrování. Šifrování nesouvisí s PIN kódem aplikace, ale vlastními zásadami ochrany aplikací.

Ochrana před útoky hrubou silou a pin kódem Intune

V rámci zásad PIN kódu aplikace může správce IT nastavit maximální počet pokusů uživatele o ověření PIN kódu před uzamčením aplikace. Po splnění počtu pokusů může sada Intune SDK vymazat "podniková" data v aplikaci.

Pin kód Intune a selektivní vymazání

V systému iOS/iPadOS se informace o PIN kódu na úrovni aplikace ukládají do řetězce klíčů, který se sdílí mezi aplikacemi se stejným vydavatelem, jako jsou například všechny aplikace Microsoftu od první strany. Tyto informace o PIN kódu jsou také svázané s účtem koncového uživatele. Selektivní vymazání jedné aplikace by nemělo mít vliv na jinou aplikaci.

Například pin kód nastavený pro Outlook pro přihlášeného uživatele je uložený ve sdíleném řetězci klíčů. Když se uživatel přihlásí k OneDrivu (také publikovanému Microsoftem), zobrazí se mu stejný PIN kód jako v Outlooku, protože používá stejnou sdílenou řetězce klíčů. Při odhlášení z Outlooku nebo vymazání uživatelských dat v Outlooku sada Intune SDK nevymaže tento klíč, protože OneDrive může tento PIN kód stále používat. Z tohoto důvodu selektivní vymazání nevymaže tuto sdílenou řetězce klíčů, včetně KÓDU PIN. Toto chování zůstává stejné, i když na zařízení existuje pouze jedna aplikace od vydavatele.

Vzhledem k tomu, že se PIN kód sdílí mezi aplikacemi se stejným vydavatelem, pokud vymazání přejde do jedné aplikace, sada Intune SDK neví, jestli jsou na zařízení se stejným vydavatelem nějaké jiné aplikace. Sada Intune SDK proto kód PIN nevymaže, protože se stále může používat pro jiné aplikace. Očekává se, že pin kód aplikace by se měl vymazat, až se nakonec v rámci vyčištění operačního systému odebere poslední aplikace od tohoto vydavatele.

Pokud uvidíte, že se pin kód na některých zařízeních vymaže, pravděpodobně dojde k následujícímu problému: Vzhledem k tomu, že pin kód je svázaný s identitou, zobrazí se uživateli, který se po vymazání přihlásil pomocí jiného účtu, zobrazí se výzva k zadání nového PIN kódu. Pokud se ale přihlásí pomocí dříve existujícího účtu, dá se k přihlášení použít PIN kód uložený v klíči.

Nastavujete pin kód dvakrát u aplikací od stejného vydavatele?

MAM (v iOS/iPadOS) v současné době umožňuje pin kód na úrovni aplikace s alfanumerickými a speciálními znaky (označovaný jako "heslo"), který vyžaduje účast aplikací (např. WXP, Outlook, Managed Browser, Viva Engage) k integraci sady Intune SDK pro iOS. Bez toho se nastavení hesla pro cílové aplikace správně nevynucuje. Toto byla funkce vydaná v sadě Intune SDK pro iOS verze 7.1.12.

Aby bylo možné tuto funkci podporovat a zajistit zpětnou kompatibilitu s předchozími verzemi sady Intune SDK pro iOS/iPadOS, všechny PIN kódy (číselné nebo heslo) ve verzi 7.1.12 nebo novější se zpracovávají odděleně od číselného PIN kódu v předchozích verzích sady SDK. V sadě Intune SDK pro iOS verze 14.6.0 byla zavedena další změna, která způsobuje, že všechny PIN kódy ve verzi 14.6.0+ se zpracovávají odděleně od všech PIN kódů v předchozích verzích sady SDK.

Proto pokud má zařízení aplikace se sadou Intune SDK pro iOS verze starší než 7.1.12 A po 7.1.12 od stejného vydavatele (nebo verze před 14.6.0 a po 14.6.0), bude muset nastavit dva PIN kódy. Tyto dva PIN kódy (pro každou aplikaci) spolu nijak nesouvisí (tj. musí dodržovat zásady ochrany aplikací, které se na aplikaci vztahují). Jenom v případě , že aplikace A a B mají stejné zásady (pokud jde o PIN kód), může uživatel nastavit stejný PIN dvakrát.

Toto chování je specifické pro PIN kód v aplikacích pro iOS/iPadOS, které mají povolenou správu mobilních aplikací Intune. S tím, jak aplikace postupně přecházejí na novější verze sady Intune SDK pro iOS/iPadOS, je potřeba u aplikací od stejného vydavatele nastavit PIN kód méně. Příklad najdete v následující poznámce.

Poznámka

Pokud je například aplikace A vytvořená s verzí starší než 7.1.12 (nebo 14.6.0) a aplikace B je vytvořená s verzí vyšší nebo rovna 7.1.12 (nebo 14.6.0) od stejného vydavatele, bude muset koncový uživatel nastavit PIN kódy pro A a B samostatně, pokud jsou obě nainstalované na zařízení s iOS/iPadOS.

Pokud je na zařízení nainstalovaná aplikace C se sadou SDK verze 7.1.9 (nebo 14.5.0), bude sdílet stejný PIN kód jako aplikace A.

Aplikace D vytvořená pomocí verze 7.1.14 (nebo 14.6.2) bude sdílet stejný PIN kód jako aplikace B.

Pokud jsou na zařízení nainstalované jenom aplikace A a C, bude potřeba nastavit jeden PIN kód. Totéž platí i v případě, že jsou na zařízení nainstalované jenom aplikace B a D.

Šifrování dat aplikací

Správci IT můžou nasadit zásady ochrany aplikací, které vyžadují šifrování dat aplikací. V rámci zásad může správce IT také určit, kdy se obsah zašifruje.

Jak se zpracovává šifrování dat v Intune

Podrobné informace o nastavení zásad ochrany aplikací pro iOS/iPadOS najdete v tématu Nastavení zásad ochrany aplikací pro Android a Nastavení zásad ochrany aplikací pro iOS/iPadOS .

Šifrovaná data

Podle zásad ochrany aplikací správce IT se šifrují jenom data označená jako podniková. Data se považují za podniková, pokud pocházejí z obchodního umístění. V případě aplikací Office intune považuje za obchodní umístění následující:

- E-mail (Exchange)

- Cloudové úložiště (aplikace OneDrive s účtem OneDrivu pro firmy)

U obchodních aplikací spravovaných nástrojem Intune App Wrapping Tool se všechna data aplikací považují za podniková.

Selektivní vymazání

Vzdálené vymazání dat

Intune může vymazat data aplikací třemi různými způsoby:

- Úplné vymazání zařízení

- Selektivní vymazání pro MDM

- Selektivní vymazání MAM

Další informace o vzdáleném vymazání pro MDM najdete v tématu Odebrání zařízení pomocí vymazání nebo vyřazení. Další informace o selektivním vymazání pomocí MAM najdete v akcích Vyřazení a Jak z aplikací vymazat jenom podniková data.

Úplné vymazání zařízení odebere všechna uživatelská data a nastavení ze zařízení obnovením výchozího továrního nastavení. Zařízení se odebere z Intune.

Poznámka

Úplné vymazání zařízení a selektivní vymazání pro MDM je možné dosáhnout pouze na zařízeních zaregistrovaných ve správě mobilních zařízení (MDM) Intune.

Selektivní vymazání pro MDM

Informace o odebrání firemních dat najdete v tématu Odebrání zařízení – vyřazení .

Selektivní vymazání pro MAM

Selektivní vymazání pro MAM jednoduše odebere data aplikace společnosti z aplikace. Žádost se iniciuje pomocí Intune. Informace o tom, jak zahájit žádost o vymazání, najdete v tématu Jak z aplikací vymazat jenom podniková data.

Pokud uživatel používá aplikaci při inicializování selektivního vymazání, sada Intune SDK každých 30 minut kontroluje požadavek na selektivní vymazání ze služby Intune MAM. Kontroluje také selektivní vymazání, když uživatel poprvé spustí aplikaci a přihlásí se pomocí svého pracovního nebo školního účtu.

Když místní služby nefungují s aplikacemi chráněnými službou Intune

Ochrana aplikací Intune závisí na tom, jestli je identita uživatele konzistentní mezi aplikací a sadou Intune SDK. Jediný způsob, jak to zajistit, je prostřednictvím moderního ověřování. Existují scénáře, ve kterých můžou aplikace pracovat s místní konfigurací, ale nejsou konzistentní ani zaručené.

Zabezpečený způsob otevírání webových odkazů ze spravovaných aplikací

Správce IT může nasadit a nastavit zásady ochrany aplikací pro Microsoft Edge, webový prohlížeč, který se dá snadno spravovat pomocí Intune. Správce IT může vyžadovat, aby se všechny webové odkazy v aplikacích spravovaných přes Intune otevíraly pomocí spravovaného prohlížeče.

Prostředí ochrany aplikací pro zařízení s iOSem

Otisk prstu zařízení nebo ID obličeje

Zásady ochrany aplikací Intune umožňují řídit přístup k aplikacím jenom licencovaným uživatelům Intune. Jedním ze způsobů, jak řídit přístup k aplikaci, je vyžadovat na podporovaných zařízeních Touch ID nebo Face ID od Apple. Intune implementuje chování, kdy pokud dojde ke změně biometrické databáze zařízení, vyzve Intune uživatele k zadání PIN kódu při splnění další hodnoty časového limitu nečinnosti. Změny biometrických údajů zahrnují přidání nebo odebrání otisku prstu nebo obličeje. Pokud uživatel Intune nemá nastavený PIN kód, bude vyzván k nastavení PIN kódu Intune.

Záměrem tohoto procesu je i nadále udržovat data vaší organizace v aplikaci zabezpečená a chráněná na úrovni aplikace. Tato funkce je dostupná jenom pro iOS/iPadOS a vyžaduje zapojení aplikací, které integrují sadu Intune SDK pro iOS/iPadOS verze 9.0.1 nebo novější. Integrace sady SDK je nezbytná, aby bylo možné vynutit chování cílových aplikací. Tato integrace probíhá průběžně a závisí na konkrétních týmech aplikací. Mezi aplikace, které se účastní, patří WXP, Outlook, Managed Browser a Viva Engage.

Rozšíření sdílené složky pro iOS

Rozšíření sdílení pro iOS/iPadOS můžete použít k otevření pracovních nebo školních dat v nespravovaných aplikacích, a to i v případě, že zásady přenosu dat jsou nastavené na jenom spravované aplikace nebo žádné aplikace. Zásady ochrany aplikací Intune nemůžou řídit rozšíření sdílené složky pro iOS/iPadOS bez správy zařízení. Proto Intune před sdílením mimo aplikaci zašifruje "podniková" data. Toto chování šifrování můžete ověřit pokusem o otevření "podnikového" souboru mimo spravovanou aplikaci. Soubor by měl být zašifrovaný a neměl by se otevřít mimo spravovanou aplikaci.

Podpora univerzálních odkazů

Zásady ochrany aplikací Intune ve výchozím nastavení brání přístupu k neautorizovanému obsahu aplikace. V systému iOS/iPadOS existuje funkce pro otevření konkrétního obsahu nebo aplikací pomocí univerzálních odkazů.

Uživatelé můžou univerzální odkazy aplikace zakázat tak, že je navštíví v Safari a vyberou Otevřít na nové kartě nebo Otevřít. Pokud chcete používat univerzální odkazy se zásadami ochrany aplikací Intune, je důležité je znovu povolit. Koncový uživatel by po dlouhém stisknutí odpovídajícího odkazu potřeboval v Safari provést příkaz Otevřít v<aplikaci> . To by mělo vyzvat všechny další chráněné aplikace ke směrování všech univerzálních odkazů na chráněnou aplikaci v zařízení.

Více nastavení přístupu k ochraně aplikací Intune pro stejnou sadu aplikací a uživatelů

Zásady ochrany aplikací Intune pro přístup se na zařízeních koncových uživatelů použijí v určitém pořadí, když se pokusí získat přístup k cílové aplikaci ze svého podnikového účtu. Obecně platí, že má přednost vymazání, následované blokem a pak povoleným upozorněním. Pokud se například použije pro konkrétního uživatele nebo aplikaci, po nastavení minimálního operačního systému iOS/iPadOS, které uživatele upozorní, aby aktualizoval jeho verzi iOS/iPadOS, se použije po nastavení minimálního operačního systému iOS/iPadOS, které uživateli blokuje přístup. Takže ve scénáři, kdy správce IT nakonfiguruje minimální operační systém iOS na 11.0.0.0 a minimální operační systém iOS (pouze upozornění) na 11.1.0.0, zatímco zařízení, které se pokouší o přístup k aplikaci, bylo na iOS 10, by byl koncový uživatel zablokován na základě přísnějšího nastavení pro minimální verzi operačního systému iOS, které vede k zablokování přístupu.

Při práci s různými typy nastavení by měl přednost požadavek na verzi sady Intune SDK a potom požadavek na verzi aplikace následovaný požadavkem na verzi operačního systému iOS/iPadOS. Pak se zkontrolují všechna upozornění pro všechny typy nastavení ve stejném pořadí. Požadavek na verzi sady Intune SDK doporučujeme nakonfigurovat pouze na základě pokynů od produktového týmu Intune pro základní scénáře blokování.

Prostředí ochrany aplikací pro zařízení s Androidem

Poznámka

Zásady ochrany aplikací (APP) nejsou podporované na vyhrazených zařízeních s Androidem Enterprise spravovaných službou Intune bez režimu sdíleného zařízení. Na těchto zařízeních je potřeba nainstalovat Portál společnosti, aby se zásady blokování APLIKACE projevily bez dopadu na uživatele. Zásady ochrany aplikací se podporují na vyhrazených zařízeních s Androidem Enterprise spravovaných službou Intune s režimem sdíleného zařízení a také na zařízeních bez uživatele AOSP, která využívají režim sdíleného zařízení.

Zařízení s Androidem v Microsoft Teams

Aplikace Teams na zařízeních Microsoft Teams s Androidem nepodporuje aplikaci APP (nepřijímá zásady prostřednictvím aplikace Portál společnosti). To znamená, že nastavení zásad ochrany aplikací se na Teams na zařízeních s Androidem v Microsoft Teams nepoužije. Pokud máte pro tato zařízení nakonfigurované zásady ochrany aplikací, zvažte vytvoření skupiny uživatelů zařízení Teams a vyloučíte tuto skupinu ze souvisejících zásad ochrany aplikací. Kromě toho zvažte úpravu zásad registrace Intune, zásad podmíněného přístupu a dodržování předpisů Intune tak, aby měly podporovaná nastavení. Pokud nemůžete změnit stávající zásady, musíte nakonfigurovat (vyloučit) filtry zařízení. Ověřte jednotlivá nastavení u stávající konfigurace podmíněného přístupu a zásad dodržování předpisů Intune, abyste zjistili, jestli nemáte nepodporovaná nastavení. Související informace najdete v tématu Podporovaný podmíněný přístup a zásady dodržování předpisů zařízením Intune pro zařízení Microsoft Teams Rooms a Teams s Androidem. Informace týkající se Microsoft Teams Rooms najdete v tématu Podmíněný přístup a dodržování předpisů Intune pro Microsoft Teams Rooms.

Biometrické ověřování zařízení

U zařízení s Androidem, která podporují biometrické ověřování, můžete koncovým uživatelům povolit používání otisku prstu nebo odemykání obličejem v závislosti na tom, co jejich zařízení s Androidem podporuje. Můžete nakonfigurovat, jestli se k ověřování dají použít všechny typy biometrických údajů nad rámec otisku prstu. Mějte na paměti, že otisk prstu a odemykání obličejem jsou k dispozici pouze pro zařízení, která jsou vyrobena pro podporu těchto biometrických typů a používají správnou verzi Androidu. Pro otisk prstu se vyžaduje Android 6 a vyšší a pro odemknutí obličejem android 10 a vyšší.

Aplikace Portál společnosti a ochrana aplikací Intune

Velká část funkcí ochrany aplikací je součástí aplikace Portál společnosti. Registrace zařízení se nevyžaduje , i když se vždy vyžaduje aplikace Portál společnosti. V případě správy mobilních aplikací (MAM) musí mít koncový uživatel na zařízení nainstalovanou aplikaci Portál společnosti.

Více nastavení přístupu k ochraně aplikací Intune pro stejnou sadu aplikací a uživatelů

Zásady ochrany aplikací Intune pro přístup se na zařízeních koncových uživatelů použijí v určitém pořadí, když se pokusí získat přístup k cílové aplikaci ze svého podnikového účtu. Obecně platí, že blok bude mít přednost a pak upozornění na zákaz. Pokud se například použije pro konkrétního uživatele nebo aplikaci, po nastavení minimální verze oprav Androidu, které uživateli zablokuje přístup, použije nastavení minimální verze opravy Androidu, které uživatele upozorní, aby provedl upgrade opravy. Takže ve scénáři, kdy správce IT nakonfiguruje minimální verzi opravy Androidu na 2018-03-01 a minimální verzi opravy Androidu (jenom upozornění) na 2018-02-01, zatímco zařízení, které se pokouší o přístup k aplikaci, mělo verzi opravy 2018-01-01, by byl koncový uživatel zablokovaný na základě restriktivnějšího nastavení pro minimální verzi opravy Androidu, které má za následek zablokování přístupu.

Při práci s různými typy nastavení bude mít přednost požadavek na verzi aplikace následovaný požadavkem na verzi operačního systému Android a požadavkem na verzi opravy Androidu. Všechna upozornění se pak kontrolují pro všechny typy nastavení ve stejném pořadí.

Zásady ochrany aplikací Intune a kontrola integrity zařízení Google Play pro zařízení s Androidem

Zásady ochrany aplikací Intune umožňují správcům vyžadovat, aby zařízení koncových uživatelů prošla kontrolou integrity zařízení Google Play pro zařízení s Androidem. V intervalu určeném službou Intune se správci IT bude hlásit nové určení služby Google Play. Jak často se volání služby omezuje kvůli zatížení, a proto se tato hodnota interně udržuje a nedá se konfigurovat. Všechny akce nakonfigurované správcem IT pro nastavení integrity zařízení Google se provedou na základě posledního výsledku nahlášeného službě Intune v době podmíněného spuštění. Pokud nejsou k dispozici žádná data, bude přístup povolen v závislosti na tom, že žádné jiné kontroly podmíněného spuštění selžou. V back-endu začne "zpáteční cesta" služby Google Play pro určení výsledků ověření identity a v případě selhání zařízení se uživateli asynchronně zobrazí výzva. Pokud existují zastaralá data, přístup se zablokuje nebo povolí v závislosti na posledním nahlášeném výsledku a podobně se spustí "zpáteční cesta" služby Google Play pro určení výsledků ověření identity, která uživatele asynchronně vyzve, pokud zařízení selhalo.

Zásady ochrany aplikací Intune a rozhraní API Google Pro ověření aplikací pro zařízení s Androidem

Zásady intune App Protection umožňují správcům vyžadovat, aby zařízení koncových uživatelů odesílala signály prostřednictvím rozhraní API Google Verify Apps pro zařízení s Androidem. Pokyny, jak to udělat, se mírně liší podle zařízení. Obecný proces zahrnuje přechod do Obchodu Google Play, poté kliknutím na Moje aplikace & hry a kliknutím na výsledek poslední kontroly aplikace, která vás přemístí do nabídky Play Protect. Ujistěte se, že je přepínač Prohledat zařízení z hlediska bezpečnostních hrozeb zapnutý.

Google Play Integrity API

Intune využívá rozhraní Google Play Integrity API k přidání do stávajících kontrol detekce kořenových adresářů neregistrovaných zařízení. Společnost Google vyvinula a udržovala tuto sadu rozhraní API pro aplikace pro Android, které si osvojily, pokud nechtějí, aby jejich aplikace běžely na zařízeních s rootem. Například aplikace Android Pay tuto aplikaci začlenila. I když Google veřejně nesdílí celou řadu provedených kontrol detekce kořenového adresáře, očekáváme, že tato rozhraní API budou zjišťovat uživatele, kteří mají zařízení root. Těmto uživatelům pak může být zablokovaný přístup nebo může být jejich firemní účty vymazány z aplikací s povolenými zásadami. Kontrola základní integrity informuje o obecné integritě zařízení. Rootovaná zařízení, emulátory, virtuální zařízení a zařízení se známkami manipulace selhávají v základní integritě. Zkontrolujte základní integritu & certifikovaných zařízení vás informuje o kompatibilitě zařízení se službami Společnosti Google. Touto kontrolou můžou projít jenom neupravená zařízení certifikovaná společností Google. Mezi zařízení, která selžou, patří:

- Zařízení se selháním základní integrity

- Zařízení s odemknutým bootloaderem

- Zařízení s vlastní bitovou kopií systému nebo rom

- Zařízení, pro která výrobce nepožádal o certifikaci Google nebo pro ně neprošel

- Zařízení se systémovou imagí vytvořenou přímo ze zdrojových souborů open source programu Android

- Zařízení s imagí systému beta nebo vývojářské verze Preview

Technické podrobnosti najdete v dokumentaci společnosti Google k rozhraní Google Play Integrity API .

Přehrát nastavení verdiktu integrity a nastavení zařízení s jailbreakem nebo rootem

Verdikt integrity play vyžaduje, aby byl koncový uživatel online, alespoň po dobu, kdy se spustí "zpáteční cesta" pro určení výsledků ověření identity. Pokud je koncový uživatel offline, může správce IT stále očekávat vynucení výsledku z nastavení zařízení s jailbreakem nebo rootem . Pokud je koncový uživatel offline příliš dlouho, vstupuje do hry hodnota Období odkladu offline a veškerý přístup k pracovním nebo školním datům se po dosažení této hodnoty časovače zablokuje, dokud nebude dostupný přístup k síti. Zapnutí obou nastavení umožňuje vícevrstvé přístupy k udržování zařízení koncových uživatelů v dobrém stavu, což je důležité, když koncoví uživatelé přistupují k pracovním nebo školním datům na mobilních zařízeních.

Rozhraní API služby Google Play Protect a služby Google Play

Nastavení zásad ochrany aplikací, která využívají rozhraní Google Play Protect API, vyžadují, aby fungovaly služby Google Play. Jak verdikt integrity play, tak kontrola hrozeb v nastaveních aplikací vyžadují, aby správně fungovala verze služeb Google Play určená Googlem. Vzhledem k tomu, že se jedná o nastavení, která spadají do oblasti zabezpečení, bude koncový uživatel zablokován, pokud byl cílem těchto nastavení a neodpovídá příslušné verzi služeb Google Play nebo nemá přístup ke službám Google Play.

Preview: Prostředí ochrany aplikací pro zařízení s Windows

Existují dvě kategorie nastavení zásad: Ochrana dat a Kontroly stavu. Termín aplikace spravovaná zásadami označuje aplikace, které jsou nakonfigurované pomocí zásad ochrany aplikací.

Ochrana dat

Nastavení ochrany dat ovlivňuje data a kontext organizace. Jako správce můžete řídit přesun dat do a z kontextu ochrany organizace. Kontext organizace je definován dokumenty, službami a weby, ke které přistupuje zadaný účet organizace. Následující nastavení zásad pomáhají řídit externí data přijatá do kontextu organizace a data organizace odesílaná z kontextu organizace.

Kontroly stavu

Kontroly stavu umožňují konfigurovat možnosti podmíněného spouštění. K tomu je potřeba nastavit podmínky kontroly stavu pro zásady ochrany aplikací. Vyberte Nastavení a zadejte hodnotu , kterou uživatelé musí splňovat, aby mohli přistupovat k datům organizace. Pak vyberte akci , kterou chcete provést, pokud uživatelé nesplňují vaše podmínky. V některých případech je možné pro jedno nastavení nakonfigurovat více akcí.

Další kroky

Jak vytvořit a nasadit zásady ochrany aplikací pomocí Microsoft Intune

Dostupná nastavení zásad ochrany aplikací pro Android v Microsoft Intune

Dostupná nastavení zásad ochrany aplikací pro iOS/iPadOS v Microsoft Intune