Konfigurace vlastního zprostředkovatele deklarací identity pro událost vystavování tokenů

Tento článek popisuje, jak nakonfigurovat vlastního zprostředkovatele deklarací identity pro počáteční událost vystavení tokenu. Pomocí existujícího rozhraní REST API služby Azure Functions zaregistrujete vlastní rozšíření ověřování a přidáte atributy, které očekáváte, že se parsuje z rozhraní REST API. Pokud chcete otestovat rozšíření vlastního ověřování, zaregistrujete ukázkovou openID Připojení aplikaci, abyste získali token a zobrazili deklarace identity.

Požadavky

- Předplatné Azure s možností vytvářet azure Functions. Pokud nemáte existující účet Azure, zaregistrujte si bezplatnou zkušební verzi nebo při vytváření účtu využijte výhody předplatného sady Visual Studio.

- Funkce triggeru HTTP nakonfigurovaná pro událost vystavování tokenů nasazenou do Azure Functions. Pokud ho nemáte, postupujte podle pokynů v tématu Vytvoření rozhraní REST API pro počáteční událost vystavení tokenu ve službě Azure Functions.

- Základní znalost konceptů popsaných v přehledu rozšíření vlastního ověřování

- Tenant Microsoft Entra ID. K tomuto průvodci postupy můžete použít tenanta zákazníka nebo pracovní síly.

- Pro externí tenanty použijte tok uživatele pro registraci a přihlášení.

Krok 1: Registrace vlastního rozšíření ověřování

Teď nakonfigurujete vlastní rozšíření ověřování, které bude používat ID Microsoft Entra k volání funkce Azure. Rozšíření vlastního ověřování obsahuje informace o koncovém bodu rozhraní REST API, deklarace identity, které parsuje z rozhraní REST API, a o tom, jak se ověřit v rozhraní REST API. Podle těchto kroků zaregistrujte vlastní rozšíření ověřování do aplikace Azure Functions.

Poznámka:

Můžete mít maximálně 100 vlastních zásad rozšíření.

Registrace vlastního rozšíření ověřování

- Přihlaste se k webu Azure Portal jako alespoň aplikační Správa istrator a ověřovací Správa istrator.

- Vyhledejte a vyberte Microsoft Entra ID a vyberte Podnikové aplikace.

- Vyberte Vlastní rozšíření ověřování a pak vyberte Vytvořit vlastní rozšíření.

- V části Základy vyberte typ události TokenIssuanceStart a vyberte Další.

- V konfiguraci koncového bodu vyplňte následující vlastnosti:

- Název – název vlastního rozšíření ověřování. Například událost vystavení tokenu.

- Cílová adresa URL –

{Function_Url}adresa URL vaší funkce Azure. Přejděte na stránku Přehled aplikace Azure Functions a pak vyberte funkci, kterou jste vytvořili. Na stránce Přehled funkce vyberte Získat adresu URL funkce a pomocí ikony kopírování zkopírujte adresu URL customauthenticationextension_extension (systémový klíč). - Popis – popis vlastních rozšíření ověřování.

- Vyberte Další.

- V části Ověřování rozhraní API vyberte možnost Vytvořit novou registraci aplikace a vytvořte registraci aplikace, která představuje vaši aplikaci funkcí.

- Pojmenujte aplikaci, například rozhraní API událostí ověřování azure Functions.

- Vyberte Další.

- Do deklarací identity zadejte atributy, které očekáváte, že se vaše vlastní rozšíření ověřování parsuje z rozhraní REST API a sloučí se s tokenem. Přidejte následující deklarace identity:

- dateOfBirth

- customRoles

- apiVersion

- correlationId

- Vyberte Další a pak Vytvořte, čímž zaregistrujete vlastní rozšíření ověřování a přidruženou registraci aplikace.

- Poznamenejte si ID aplikace v rámci ověřování rozhraní API, které je potřeba ke konfiguraci ověřování pro funkci Azure Ve vaší aplikaci Azure Functions.

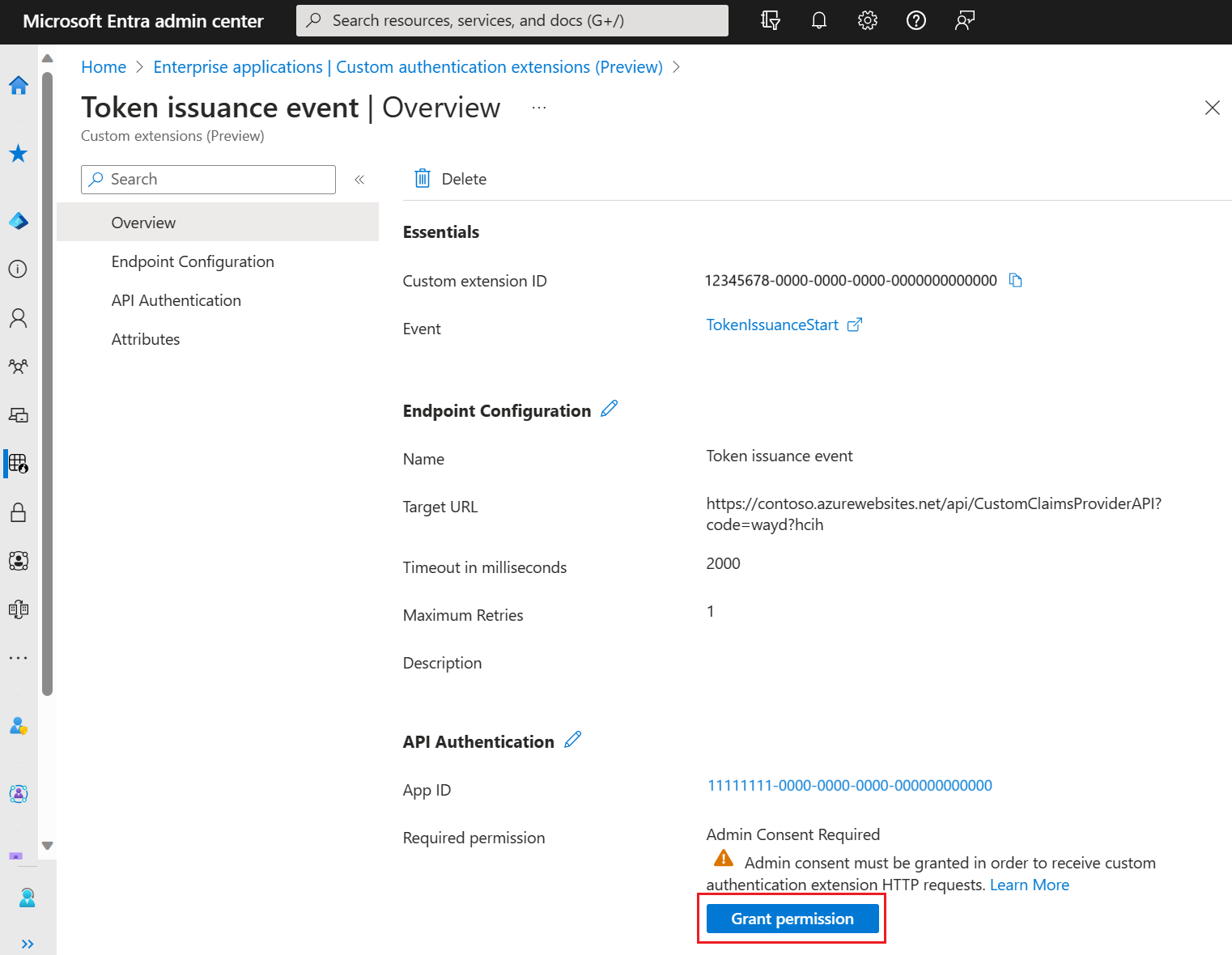

1.2 Udělení souhlasu správce

Po vytvoření vlastního rozšíření ověřování musíte udělit oprávnění rozhraní API. Rozšíření vlastního ověřování používá client_credentials k ověření v aplikaci Azure Function App pomocí Receive custom authentication extension HTTP requests oprávnění.

Otevřete stránku Přehled nového rozšíření pro vlastní ověřování. Poznamenejte si ID aplikace v rámci ověřování rozhraní API, protože bude potřeba při přidávání zprostředkovatele identity.

V části Ověřování rozhraní API vyberte Udělit oprávnění.

Otevře se nové okno a po přihlášení požádá o oprávnění k příjmu vlastních požadavků HTTP rozšíření ověřování. To umožňuje, aby se vlastní rozšíření ověřování ověřilo ve vašem rozhraní API. Zvolte Přijmout.

Krok 2: Konfigurace openID Připojení aplikace pro příjem obohacených tokenů

Pokud chcete získat token a otestovat vlastní rozšíření ověřování, můžete použít https://jwt.ms aplikaci. Jedná se o webovou aplikaci vlastněnou Microsoftem, která zobrazuje dekódovaný obsah tokenu (obsah tokenu nikdy neopustí váš prohlížeč).

2.1 Registrace testovací webové aplikace

Pokud chcete zaregistrovat jwt.ms webovou aplikaci, postupujte takto:

Na domovské stránce webu Azure Portal vyberte ID Microsoft Entra.

Vyberte Registrace aplikací Nová> registrace.

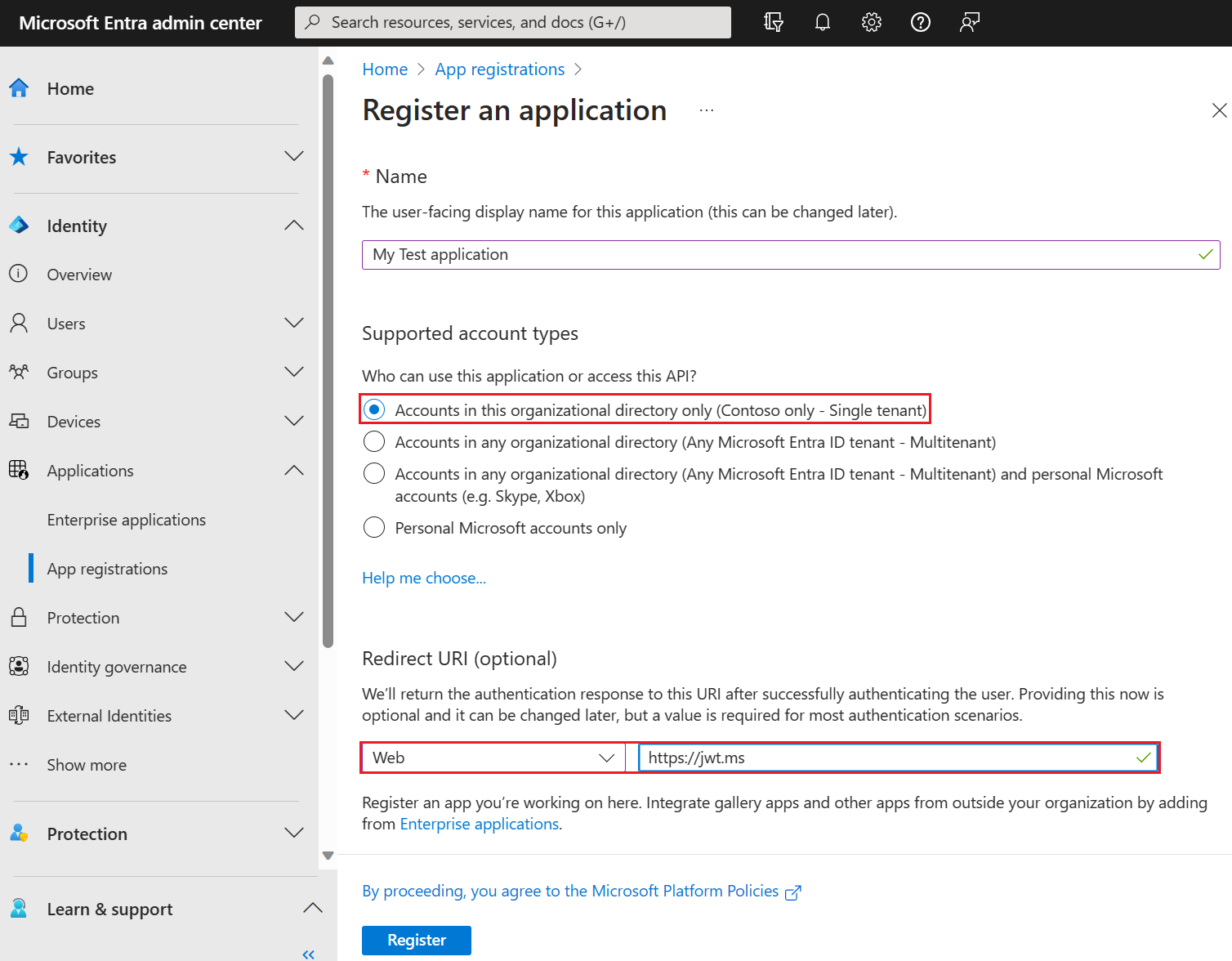

Zadejte název aplikace. Například Moje testovací aplikace.

V části Podporované typy účtů vyberte Pouze účty v tomto organizačním adresáři.

V rozevíracím seznamu Vybrat platformu v identifikátoru URI přesměrování vyberte Web a zadejte

https://jwt.msdo textového pole adresa URL.Výběrem možnosti Zaregistrovat dokončete registraci aplikace.

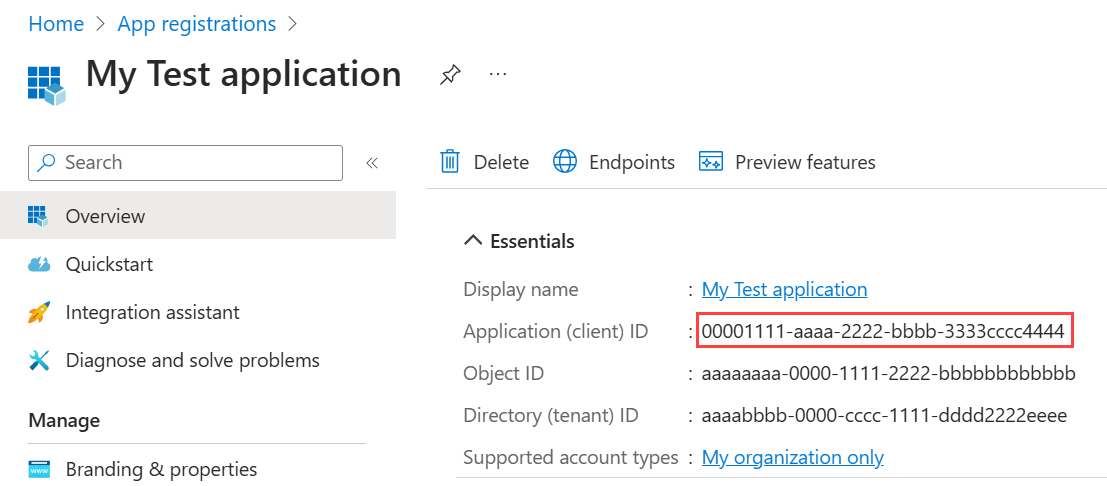

Na stránce Přehled registrace aplikace zkopírujte ID aplikace (klienta). ID aplikace se označuje jako

{App_to_enrich_ID}v dalších krocích. V Microsoft Graphu se na ni odkazuje vlastnost appId .

2.2 Povolení implicitního toku

Testovací aplikace jwt.ms používá implicitní tok. Povolení implicitního toku v registraci moje testovací aplikace :

- V části Spravovat vyberte Ověřování.

- V části Implicitní udělení a hybridní toky zaškrtněte políčko Tokeny ID (používané pro implicitní a hybridní toky).

- Zvolte Uložit.

2.3 Povolení aplikace pro zásady mapování deklarací identity

Zásada mapování deklarací identity slouží k výběru atributů vrácených z vlastního rozšíření ověřování, které se mapují do tokenu. Pokud chcete povolit rozšíření tokenů, musíte explicitně povolit registraci aplikace, aby přijímala mapované deklarace identity:

- V registraci aplikace My Test vyberte v části Spravovat manifest.

- V manifestu

acceptMappedClaimsvyhledejte atribut a nastavte hodnotu natrue. - Nastavte

accessTokenAcceptedVersionna2. - Změny uložíte tlačítkem Uložit.

Následující fragment kódu JSON ukazuje, jak tyto vlastnosti nakonfigurovat.

{

"id": "22222222-0000-0000-0000-000000000000",

"acceptMappedClaims": true,

"accessTokenAcceptedVersion": 2,

...

}

Upozorňující

Nenastavujte acceptMappedClaims vlastnost true pro aplikace s více tenanty, což může umožnit škodlivým hercům vytvářet zásady mapování deklarací identity pro vaši aplikaci. Místo toho nakonfigurujte vlastní podpisový klíč.

Pokračujte dalším krokem a přiřaďte k aplikaci vlastního zprostředkovatele deklarací identity.

Krok 3: Přiřazení vlastního zprostředkovatele deklarací identity k aplikaci

Aby se tokeny vystavily s deklaracemi příchozími z rozšíření vlastního ověřování, musíte k aplikaci přiřadit vlastního zprostředkovatele deklarací identity. To je založeno na cílové skupině tokenů, takže zprostředkovatel musí být přiřazen klientské aplikaci, aby přijímal deklarace identity v tokenu ID, a k aplikaci prostředků pro příjem deklarací identity v přístupovém tokenu. Vlastní zprostředkovatel deklarací identity spoléhá na vlastní rozšíření ověřování nakonfigurované pro spuštění naslouchacího procesu vystavování tokenů událostí. Můžete zvolit, jestli jsou všechny deklarace identity nebo podmnožina deklarací identity z vlastního zprostředkovatele deklarací mapovány do tokenu.

Poznámka:

Můžete vytvořit pouze 250 jedinečných přiřazení mezi aplikacemi a vlastními rozšířeními. Pokud chcete použít stejné volání vlastního rozšíření pro více aplikací, doporučujeme k vytváření naslouchacích procesů pro více aplikací použít rozhraní Microsoft Graph API authenticationEventListeners . To se nepodporuje na webu Azure Portal.

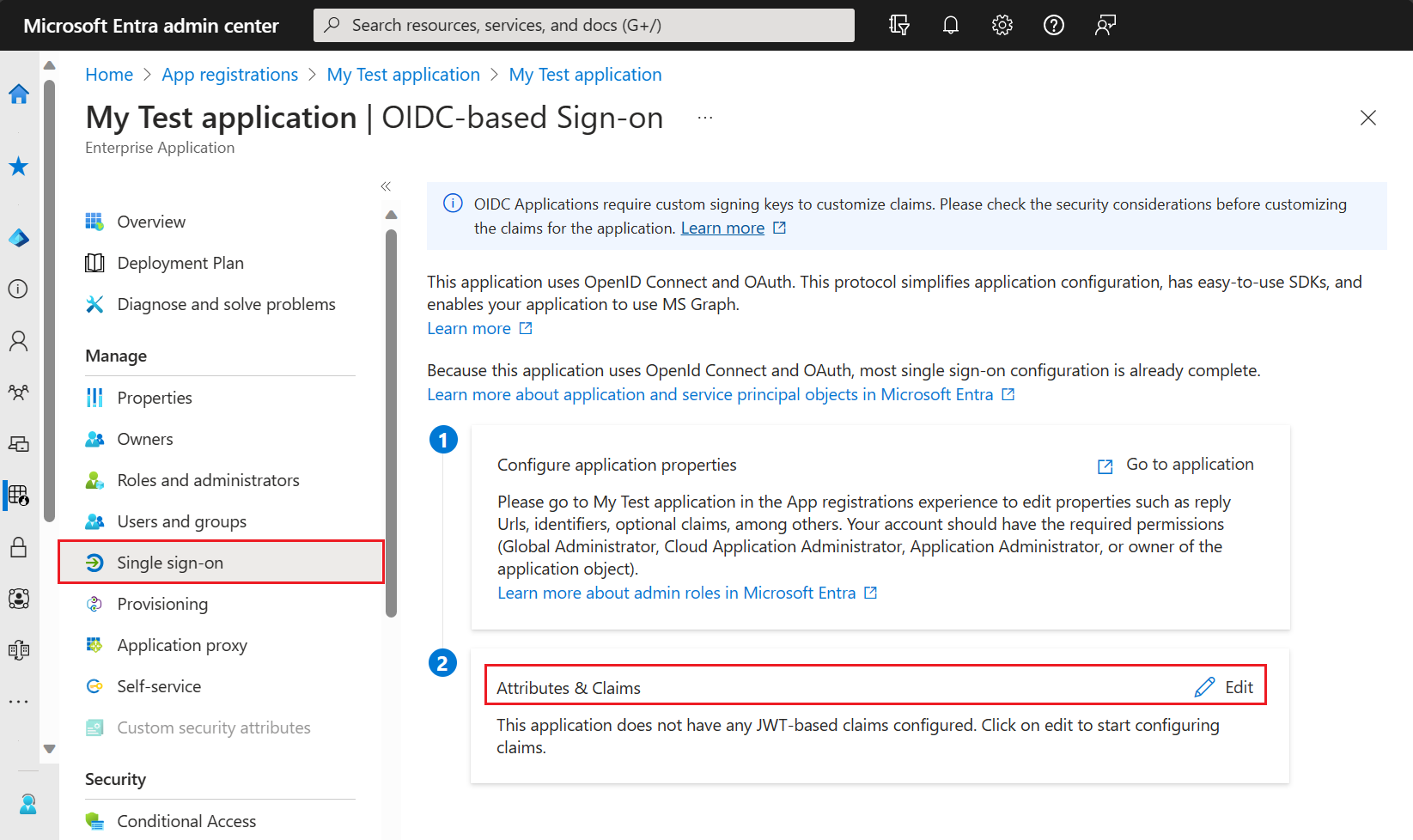

Pomocí následujícího postupu připojte aplikaci My Test k vlastnímu rozšíření ověřování:

Přiřazení vlastního rozšíření ověřování jako vlastního zdroje zprostředkovatele deklarací identity;

Na domovské stránce webu Azure Portal vyberte ID Microsoft Entra.

VybertePodnikové aplikace a pak v části Spravovat vyberte Všechny aplikace. V seznamu vyhledejte a vyberte Moje testovací aplikace .

Na stránce Přehled aplikace My Test přejděte na Spravovat a vyberte Jednotné přihlašování.

V části Atributy a deklarace identity vyberte Upravit.

Rozbalte nabídku Upřesnit nastavení.

Vedle vlastního zprostředkovatele deklarací identity vyberte Konfigurovat.

Rozbalte rozevírací seznam Vlastní zprostředkovatel deklarací identity a vyberte událost vystavení tokenu, kterou jste vytvořili dříve.

Zvolte Uložit.

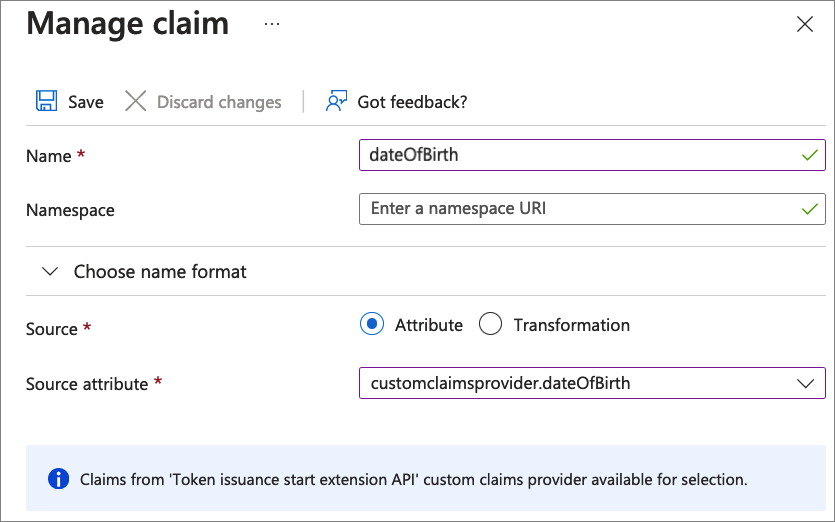

Dále přiřaďte atributy z vlastního zprostředkovatele deklarací identity, které by se měly vydat do tokenu jako deklarace identity:

Vyberte Přidat novou deklaraci identity a přidejte novou deklaraci identity. Zadejte název deklarace identity, kterou chcete vystavit, například dateOfBirth.

V části Zdroj vyberte Atribut a zvolte customClaimsProvider.dateOfBirth z rozevíracího seznamu Atribut Source.

Zvolte Uložit.

Tento proces opakujte, pokud chcete přidat atributy customClaimsProvider.customRoles, customClaimsProvider.apiVersion a customClaimsProvider.correlationId a odpovídající název. Je vhodné se shodovat s názvem deklarace identity s názvem atributu.

Krok 4: Ochrana funkce Azure

Rozšíření vlastního ověřování Microsoft Entra používá k získání přístupového tokenu odeslaného v hlavičce HTTP Authorization do vaší funkce Azure server tok serveru. Při publikování funkce do Azure, zejména v produkčním prostředí, je potřeba ověřit token odeslaný v autorizační hlavičce.

Pokud chcete chránit funkci Azure, pomocí těchto kroků integrujte ověřování Microsoft Entra, abyste mohli ověřovat příchozí tokeny s registrací aplikace rozhraní API pro události ověřování azure Functions. Na základě typu tenanta zvolte jednu z následujících karet.

Poznámka:

Pokud je aplikace funkcí Azure hostovaná v jiném tenantovi Azure, než je tenant, ve kterém je zaregistrované vlastní rozšíření ověřování, zvolte kartu Open ID Připojení.

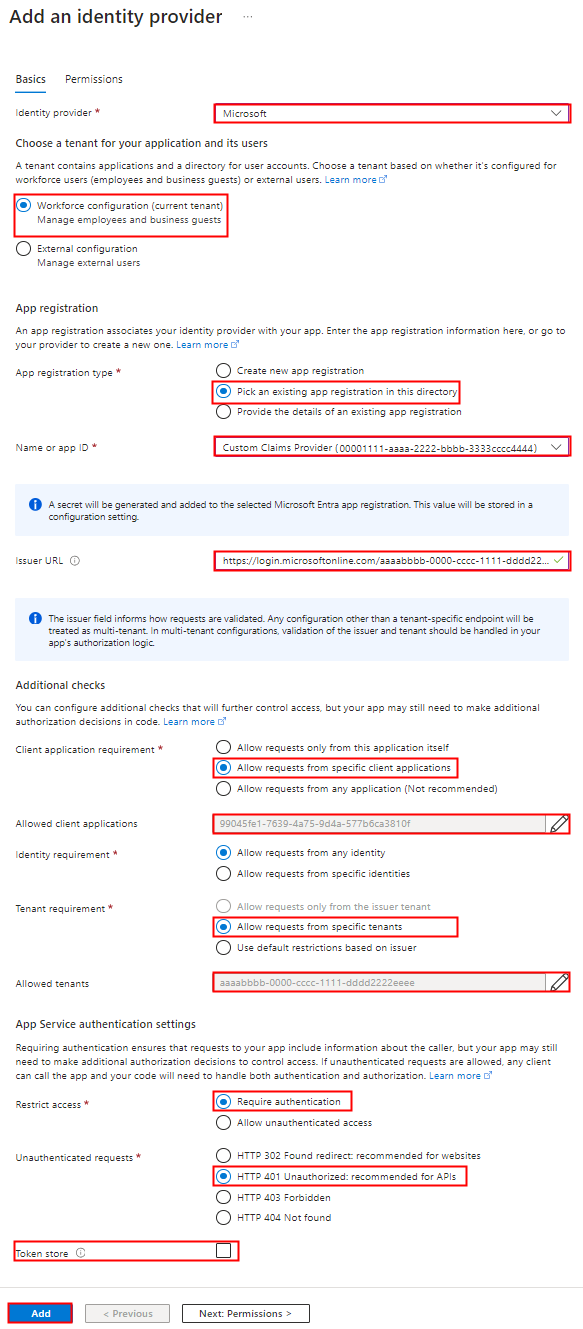

4.1 Použití zprostředkovatele identity Microsoft Entra

Pomocí následujícího postupu přidejte Microsoft Entra jako zprostředkovatele identity do vaší aplikace Funkcí Azure.

Na webu Azure Portal vyhledejte a vyberte aplikaci funkcí, kterou jste publikovali dříve.

V části Nastavení vyberte Ověřování.

Vyberte Přidat zprostředkovatele identity.

Jako zprostředkovatele identity vyberte Microsoft .

Jako typ tenanta vyberte Pracovní síly .

V části Registrace aplikace vyberte Možnost Vybrat existující registraci aplikace v tomto adresáři pro typ registrace aplikace a vyberte registraci aplikace API událostí ověřování služby Azure Functions, kterou jste vytvořili při registraci vlastního zprostředkovatele deklarací identity.

Zadejte následující adresu URL vystavitele,

https://login.microsoftonline.com/{tenantId}/v2.0kde{tenantId}je ID tenanta vašeho tenanta pracovních sil.V části Neověřené požadavky vyberte jako zprostředkovatele identity http 401 Neautorizováno .

Zrušte výběr možnosti Úložiště tokenů.

Výběrem možnosti Přidat přidáte ověřování do funkce Azure Functions.

4.2 Použití zprostředkovatele identity OpenID Připojení

Pokud jste nakonfigurovali zprostředkovatele identity Microsoftu, přeskočte tento krok. Jinak platí, že pokud je funkce Azure Functions hostovaná v jiném tenantovi, než je tenant, ve kterém je vaše vlastní rozšíření ověřování zaregistrované, postupujte podle těchto kroků k ochraně vaší funkce:

Vytvoření tajného klíče klienta

- Na domovské stránce webu Azure Portal vyberte ID> Microsoft Entra Registrace aplikací.

- Vyberte registraci aplikace API pro ověřování azure Functions, kterou jste vytvořili dříve.

- Vyberte Certifikáty a tajné>klíče>klienta Nové tajné klíče klienta.

- Vyberte vypršení platnosti tajného kódu nebo zadejte vlastní životnost, přidejte popis a vyberte Přidat.

- Poznamenejte si hodnotu tajného kódu pro použití v kódu klientské aplikace. Po opuštění této stránky se tento tajný kód už nikdy nezobrazí.

Přidejte zprostředkovatele identity OpenID Připojení do aplikace Funkcí Azure.

Vyhledejte a vyberte aplikaci funkcí, kterou jste publikovali dříve.

V části Nastavení vyberte Ověřování.

Vyberte Přidat zprostředkovatele identity.

Jako zprostředkovatele identity vyberte OpenID Připojení.

Zadejte název, například ID Společnosti Contoso Microsoft Entra.

Pod položkou Metadata zadejte následující adresu URL adresy URL dokumentu. Nahraďte ID tenanta

{tenantId}Microsoft Entra.https://login.microsoftonline.com/{tenantId}/v2.0/.well-known/openid-configurationV rámci registrace aplikace zadejte ID aplikace (ID klienta) registrace aplikace API pro ověřování azure Functions, kterou jste vytvořili dříve.

Vraťte se do funkce Azure Functions v rámci registrace aplikace a zadejte tajný klíč klienta.

Zrušte výběr možnosti Úložiště tokenů.

Vyberte Přidat a přidejte zprostředkovatele identity OpenID Připojení.

Krok 5: Testování aplikace

Pokud chcete otestovat vlastního zprostředkovatele deklarací identity, postupujte takto:

Otevřete nový privátní prohlížeč a pomocí následující adresy URL přejděte a přihlaste se.

https://login.microsoftonline.com/{tenantId}/oauth2/v2.0/authorize?client_id={App_to_enrich_ID}&response_type=id_token&redirect_uri=https://jwt.ms&scope=openid&state=12345&nonce=12345Nahraďte

{tenantId}ID tenanta, název tenanta nebo jeden z ověřených názvů domén. Napříkladcontoso.onmicrosoft.com.Nahraďte

{App_to_enrich_ID}ID klienta aplikace My Test.Po přihlášení se zobrazí dekódovaný token na adrese

https://jwt.ms. Ověřte, že deklarace identity z funkce Azure Functions jsou uvedeny v dekódovaném tokenu,dateOfBirthnapříklad .

Viz také

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro