Kurz: Vývoj ukázkového koncového bodu SCIM v Microsoft Entra ID

Tento kurz popisuje, jak nasadit referenční kód SCIM se službou Aplikace Azure Service. Pak otestujte kód pomocí nástroje Postman nebo integrací se službou Microsoft Entra provisioning. Tento kurz je určený pro vývojáře, kteří chtějí začít používat SCIM nebo kdokoli, kdo má zájem o testování koncového bodu SCIM.

V tomto kurzu se naučíte:

- Nasaďte koncový bod SCIM v Azure.

- Otestujte koncový bod SCIM.

Nasazení koncového bodu SCIM v Azure

Postup nasazení koncového bodu SCIM do služby pomocí sady Visual Studio 2019 a editoru Visual Studio Code se službou Aplikace Azure Service. Referenční kód SCIM může běžet místně, hostovaný místním serverem nebo nasazeným do jiné externí služby. Informace o zřízení koncového bodu SCIM najdete v tématu Kurz: Vývoj a plánování zřizování pro koncový bod SCIM.

Získání a nasazení ukázkové aplikace

Přejděte na referenční kód z GitHubu a vyberte Klonovat nebo stáhnout. Vyberte Otevřít v Desktopu nebo zkopírujte odkaz, otevřete Visual Studio a vyberte Klonovat nebo rezervovat kód , který zadá zkopírovaný odkaz a vytvoří místní kopii. Uložte soubory do složky, kde celková délka cesty je 260 nebo méně znaků.

V sadě Visual Studio se přihlaste k účtu, který má přístup k vašim hostitelským prostředkům.

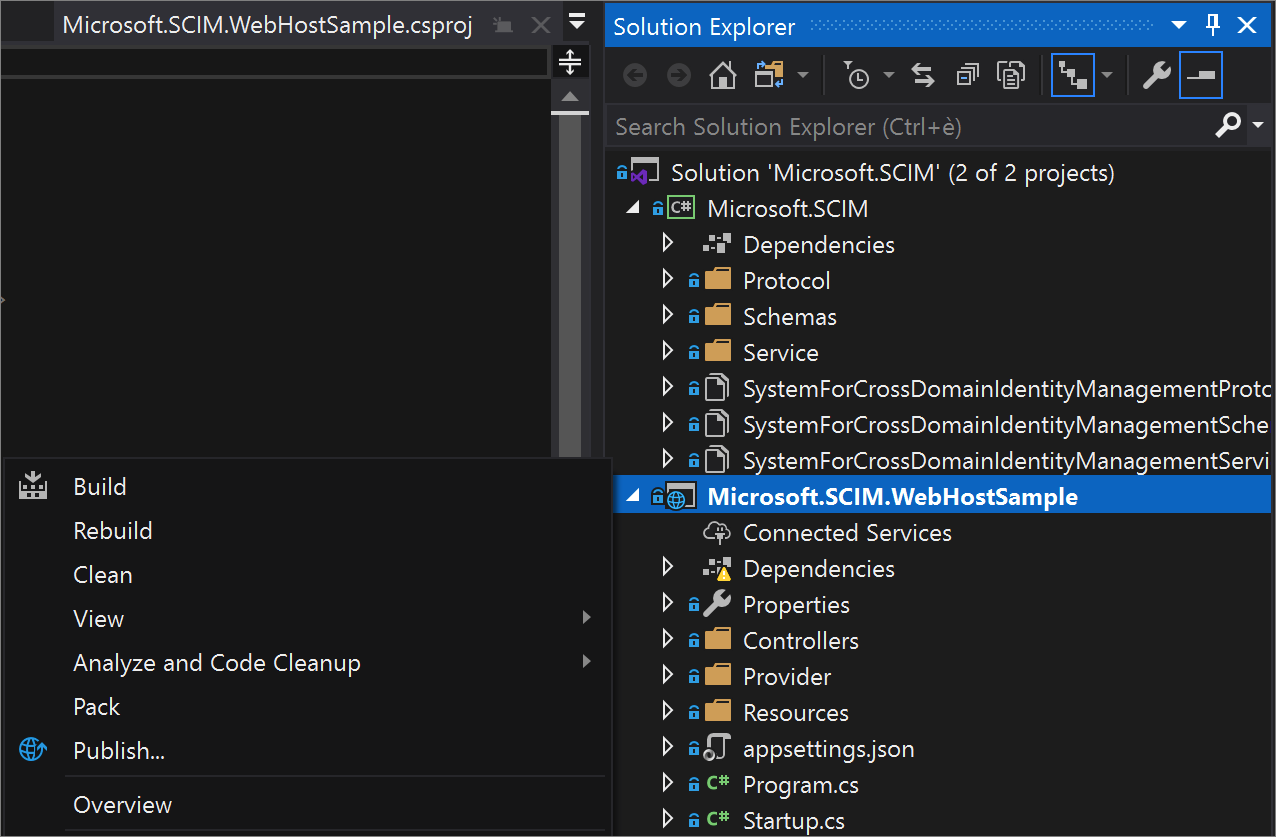

V Průzkumník řešení otevřete Microsoft.SCIM.sln a klikněte pravým tlačítkem myši na soubor Microsoft.SCIM.WebHostSample. Zvolte Publikovat.

Poznámka:

Pokud chcete toto řešení spustit místně, poklikejte na projekt a výběrem služby IIS Express spusťte projekt jako webovou stránku s adresou URL místního hostitele. Další informace najdete v tématu Přehled služby IIS Express.

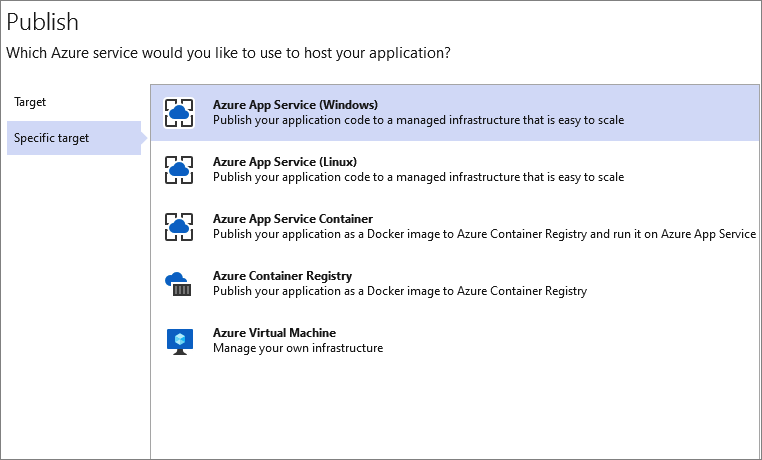

Vyberte Vytvořit profil a ujistěte se, že je vybraná služba App Service a Vytvořit nový .

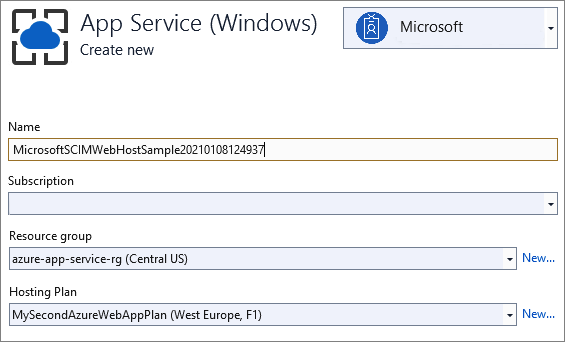

Projděte si možnosti dialogového okna a přejmenujte aplikaci na název podle vašeho výběru. Tento název se používá v aplikaci i v adrese URL koncového bodu SCIM.

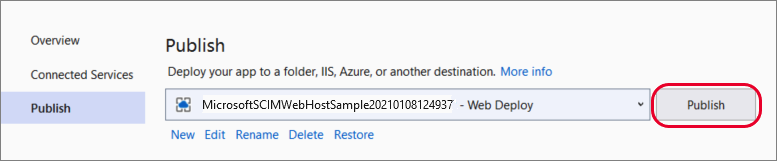

Vyberte skupinu prostředků, která se má použít, a vyberte Publikovat.

Konfigurace služby App Service

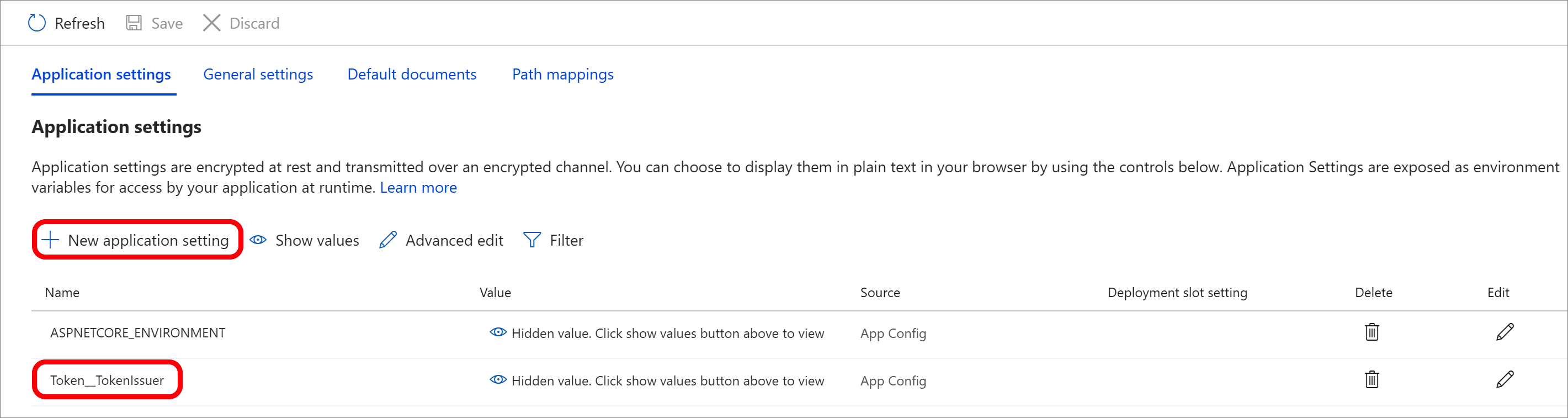

Přejděte do aplikace v konfiguraci služby Aplikace Azure a> výběrem možnosti Nové nastavení aplikace přidejte nastavení Token__TokenIssuer s hodnotou .https://sts.windows.net/<tenant_id>/ Nahraďte <tenant_id> ID tenanta Microsoft Entra. Pokud chcete otestovat koncový bod SCIM pomocí nástroje Postman, přidejte nastavení ASPNETCORE_ENVIRONMENT s hodnotou Development.

Při testování koncového bodu pomocí podnikové aplikace v Centru pro správu Microsoft Entra máte dvě možnosti. Prostředí můžete ponechat v Development testovacím tokenu a poskytnout ho z koncového /scim/token bodu, nebo můžete prostředí změnit na Production pole tokenu a ponechat ho prázdné.

A je to! Váš koncový bod SCIM je teď publikovaný a k otestování koncového bodu SCIM můžete použít adresu URL služby Aplikace Azure.

Testování koncového bodu SCIM

Požadavky na koncový bod SCIM vyžadují autorizaci. Standard SCIM má k dispozici několik možností. Žádosti můžou používat soubory cookie, základní ověřování, ověřování klienta TLS nebo jakoukoli metodu uvedenou v dokumentu RFC 7644.

Nezapomeňte se vyhnout metodám, které nejsou zabezpečené, například uživatelské jméno a heslo, ve prospěch bezpečnější metody, jako je OAuth. Microsoft Entra ID podporuje dlouhodobé nosné tokeny (pro galerie a aplikace mimo galerii) a udělení autorizace OAuth (pro aplikace z galerie).

Poznámka:

Metody autorizace poskytované v úložišti slouží pouze k testování. Při integraci s Microsoft Entra ID si můžete projít pokyny k autorizaci. Viz Plánování zřizování pro koncový bod SCIM.

Vývojové prostředí umožňuje funkce, které jsou pro produkční prostředí nebezpečné, například referenční kód k řízení chování ověřování tokenů zabezpečení. Ověřovací kód tokenu používá token zabezpečení podepsaný svým držitelem a podpisový klíč je uložený v konfiguračním souboru. Viz token:IssuerSigningKey parametr v appsettings. Development.json souboru.

"Token": {

"TokenAudience": "Microsoft.Security.Bearer",

"TokenIssuer": "Microsoft.Security.Bearer",

"IssuerSigningKey": "A1B2C3D4E5F6A1B2C3D4E5F6",

"TokenLifetimeInMins": "120"

}

Poznámka:

Když odešlete požadavek GET do koncového /scim/token bodu, token se vydá pomocí nakonfigurovaného klíče. Tento token lze použít jako nosný token pro následnou autorizaci.

Výchozí ověřovací kód tokenu je nakonfigurovaný tak, aby používal token Microsoft Entra a vyžaduje konfiguraci vydávajícího tenanta pomocí parametru Token:TokenIssuer v souboru appsettings.json .

"Token": {

"TokenAudience": "8adf8e6e-67b2-4cf2-a259-e3dc5476c621",

"TokenIssuer": "https://sts.windows.net/<tenant_id>/"

}

Další kroky

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro