Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Služba Vzdálená plocha a proxy aplikace Microsoft Entra spolupracují, aby se zlepšila produktivita pracovníků, kteří jsou mimo podnikovou síť.

Zamýšlená cílová skupina pro tento článek je:

- Aktuální zákazníci proxy aplikací, kteří chtějí nabídnout svým koncovým uživatelům více aplikací publikováním místních aplikací prostřednictvím služby Vzdálená plocha (Remote Desktop Services).

- Aktuální zákazníci služby Vzdálená plocha, kteří chtějí snížit prostor pro útoky na jejich nasazení pomocí proxy aplikací Microsoft Entra. Tento scénář poskytuje sadu dvoustupňového ověřování a řízení podmíněného přístupu k RDS.

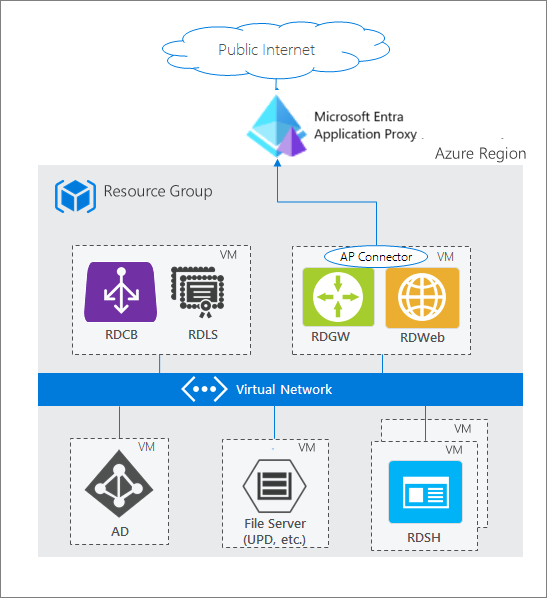

Jak proxy aplikace zapadá do standardního nasazení RDS

Standardní nasazení Vzdálených služeb desktopu (RDS) zahrnuje různé role služeb Vzdálené plochy, které běží na Windows Serveru. V architektuře služby Vzdálená plocha existuje více možností nasazení. Na rozdíl od jiných možností nasazení RDS má nasazení RDS s proxy aplikací Microsoft Entra (znázorněno v následujícím diagramu) trvalé odchozí připojení ze serveru, na kterém běží služba konektoru. Jiná nasazení ponechávají otevřená příchozí připojení prostřednictvím vyrovnávače zatížení.

Při nasazení služby Vzdálená plocha běží role webového přístupu k Vzdálené ploše a role Brána Vzdálené plochy na počítačích s přístupem k internetu. Tyto koncové body jsou zpřístupněny z následujících důvodů:

- Web RD poskytuje uživateli veřejný přístupový bod pro přihlášení a zobrazení různých místních aplikací a pracovních ploch, k nimž má přístup. Když vyberete prostředek, vytvoří se připojení RDP (Remote Desktop Protocol) pomocí nativní aplikace v operačním systému.

- Brána RD vstupuje do hry, jakmile uživatel spustí připojení RDP. Brána RD zpracovává šifrovaný provoz protokolu RDP přicházející přes internet a přesměrovává ho na místní server, ke kterému se uživatel připojuje. V tomto scénáři provoz, který brána RD přijímá, pochází z proxy aplikace Microsoft Entra.

Spropitné

Další informace najdete v článku o bezproblémovém nasazení RDS pomocí Azure Resource Manageru a Azure Marketplace.

Požadavky

- Koncové body webu VP i brány VP musí být umístěny na stejném počítači a vycházet ze společného základu. RD Web a RD Gateway jsou publikovány jako jedna aplikace s aplikačním proxy, takže můžete mít jednotné přihlašování mezi těmito dvěma aplikacemi.

- Nasadit RDSa povolit proxy aplikace . Povolte proxy aplikace a otevřete požadované porty a adresy URL a povolte na serveru protokol TLS (Transport Layer Security) 1.2. Informace o tom, které porty je potřeba otevřít, a další podrobnosti najdete v části Kurz: Přidání místní aplikace pro vzdálený přístup prostřednictvím aplikační proxy vMicrosoft Entra ID.

- Koncoví uživatelé musí použít kompatibilní prohlížeč pro připojení k webu VP nebo webovému klientovi VP. Další informace naleznete v tématu Podpora konfigurace klientů.

- Při publikování webu RD použijte stejný interní a externí plně kvalifikovaný název domény (FQDN), pokud je to možné. Pokud se interní a externí plně kvalifikované názvy domén (FQDN) liší, zakažte překlad hlaviček požadavků, abyste zabránili tomu, že klient přijímá neplatné odkazy.

- Pokud používáte webového klienta VP, musíte použít stejný interní a externí plně kvalifikovaný název domény. Pokud se interní a externí plně kvalifikované názvy domén liší, dojde k chybám webového socketu při navazování připojení na RemoteApp prostřednictvím RD Web klienta.

- Pokud používáte RD Web v Internet Exploreru, musíte povolit doplněk RDS ActiveX.

- Pokud používáte webového klienta VP, budete muset použít proxy aplikace konektor verze 1.5.1975 nebo novější.

- V případě toku předběžného ověřování Microsoft Entra se uživatelé můžou připojit jenom k prostředkům publikovaným v podokně RemoteApp a Desktops. Uživatelé se nemohou připojit k desktopu pomocí podokna Připojit ke vzdálenému počítači.

- Pokud používáte Windows Server 2019, musíte zakázat protokol HTTP2. Další informace naleznete v tématu Kurz: Přidání místní aplikace pro vzdálený přístup prostřednictvím aplikačního proxy v Microsoft Entra ID.

Nasazení kombinovaného scénáře RDS a proxy aplikace

Po nastavení RDS (služeb vzdálené plochy) a aplikační proxy Microsoft Entra pro vaše prostředí postupujte podle následujících kroků k propojení těchto dvou řešení. Tento postup vás provede publikováním dvou koncových bodů RDS (RD Web a RD Gateway) jako aplikace a následným přesměrováním provozu na RDS skrze aplikační proxy.

Publikování koncového bodu hostitele VP

Publikujte novou proxy aplikaci s hodnotami.

- Interní adresa URL:

https://<rdhost>.com/, kde<rdhost>je společný kořen, který sdílí RD Web a RD Gateway. - Externí adresa URL: Toto pole se automaticky vyplní na základě názvu aplikace, ale můžete ho upravit. Když uživatelé přistupují k RDS, přejdou na tuto adresu URL.

- Metoda předběžného ověřování: Microsoft Entra ID.

- Přeložit hlavičky adresy URL: Ne.

- Použít soubor cookie HTTP-Only: Ne.

- Interní adresa URL:

Přiřaďte uživatele k publikované aplikaci RD. Ujistěte se, že všichni mají přístup i k RDS.

U aplikace ponechte metodu jednotného přihlašování Microsoft Entra ve stavu zakázáno .

Poznámka

Uživatelé jsou vyzváni, aby se jednou ověřili v Microsoft Entra ID a jednou na webu Vzdálené plochy, ale mají jednotné přihlášení k bráně Vzdálené plochy.

Přejděte k Entra ID>registracím aplikací. V seznamu vyberte svou aplikaci.

V části Spravovatvyberte Branding.

Aktualizujte pole adresy URL domovské stránky tak, aby směřovalo na koncový bod vašeho webu RD (například

https://<rdhost>.com/RDWeb).

Směrování provozu RDS na proxy aplikace

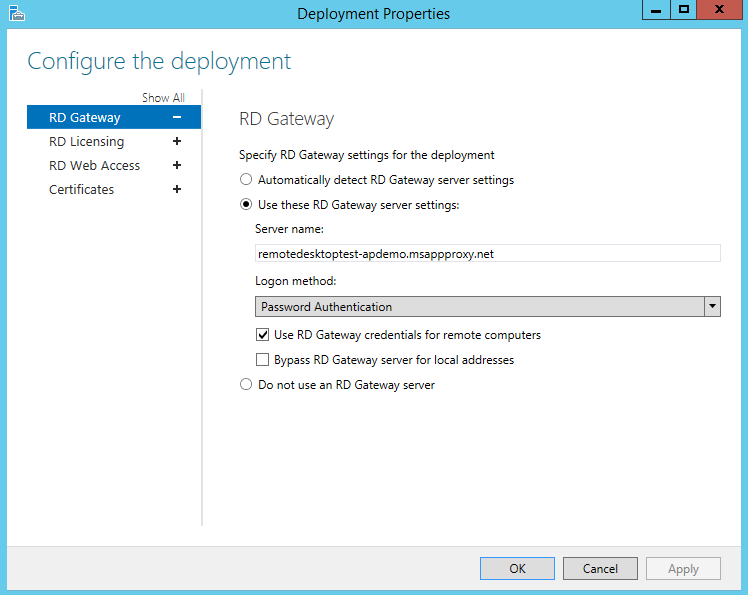

Připojte se k nasazení RDS jako správce a změňte název serveru brány RD pro nasazení. Tato konfigurace zajišťuje, že připojení procházejí službou proxy aplikací Microsoft Entra.

Připojte se k serveru RDS se spuštěnou rolí Zprostředkovatele připojení k RDS.

Spusťte správce serveru.

V podokně na levé straně vyberte Služby vzdálené plochy.

Vyberte Přehled.

V části Přehled nasazení vyberte rozevírací nabídku a zvolte Upravit vlastnosti nasazení.

Na kartě Brána RD změňte pole Název serveru na externí adresu URL, kterou jste nastavili pro koncový bod hostitele RD v proxy aplikace.

Změňte pole Logon method na ověřování heslem.

Obrazovka vlastností nasazení

Spusťte tento příkaz pro každou kolekci. Nahraďte <yourcollectionname> a <proxyfrontendurl> vlastními informacemi. Tento příkaz umožňuje jednotné přihlášení mezi RD Web a RD Gateway a optimalizuje výkon.

Set-RDSessionCollectionConfiguration -CollectionName "<yourcollectionname>" -CustomRdpProperty "pre-authentication server address:s:<proxyfrontendurl>`nrequire pre-authentication:i:1"Příklad:

Set-RDSessionCollectionConfiguration -CollectionName "QuickSessionCollection" -CustomRdpProperty "pre-authentication server address:s:https://remotedesktoptest-aadapdemo.msappproxy.net/`nrequire pre-authentication:i:1"Poznámka

Příkaz používá obrácený apostrof v nrequire.

Pokud chcete ověřit úpravy vlastních vlastností protokolu RDP a zobrazit obsah souboru RDP stažený z RDWeb pro tuto kolekci, spusťte následující příkaz.

(get-wmiobject -Namespace root\cimv2\terminalservices -Class Win32_RDCentralPublishedRemoteDesktop).RDPFileContents

Nyní když je vzdálená plocha nakonfigurována, proxy aplikace Microsoft Entra převezme jako internetově orientovaná součást RDS. Odeberte ostatní veřejné internetové koncové body na počítačích s webem VP a bránou VP.

Povolit webového klienta RD

Pokud chcete, aby uživatelé používali webového klienta vzdálené plochy, postupujte podle pokynů v tématu Nastavení webového klienta vzdálené plochy pro uživatele.

Klient webové aplikace Vzdálená plocha umožňuje přístup k infrastruktuře vzdálené plochy vaší organizace. Vyžaduje se webový prohlížeč kompatibilní s HTML5, jako je Microsoft Edge, Google Chrome, Safari nebo Mozilla Firefox (v55.0 a novější).

Otestování scénáře

Otestujte scénář pomocí Internet Exploreru na počítači s Windows 7 nebo 10.

- Přejděte na externí adresu URL, kterou jste nastavili, nebo najděte aplikaci na panelu Moje aplikace.

- Ověřte se v Microsoft Entra ID. Použijte účet, který jste přiřadili aplikaci.

- Přihlaste se k RD Web.

- Jakmile bude ověřování RDS úspěšné, můžete vybrat požadovanou plochu nebo aplikaci a začít pracovat.

Podpora dalších konfigurací klientů

Konfigurace popsaná v tomto článku je určena pro přístup k RDS prostřednictvím webu VP nebo webového klienta VP. Pokud ale potřebujete, můžete podporovat jiné operační systémy nebo prohlížeče. Rozdíl je v metodě ověřování, kterou používáte.

| Metoda ověřování | Podporovaná konfigurace klienta |

|---|---|

| Předběžné ověřování | RD Web - Windows 7/10/11 s doplňkem Microsoft Edge Chromium IE mode + RDS ActiveX |

| Předběžné ověřování | Webový klient VP – webový prohlížeč kompatibilní s HTML5, jako je Microsoft Edge, Internet Explorer 11, Google Chrome, Safari nebo Mozilla Firefox (verze 55.0 a novější) |

| Průchozí analýza | Jakýkoli jiný operační systém, který podporuje aplikaci Vzdálená plocha Microsoftu |

Poznámka

Microsoft Edge Chromium IE režim se vyžaduje, když se portál Moje aplikace používá pro přístup k aplikaci Vzdálená plocha.

Tok před ověřením nabízí více výhod zabezpečení než průchodový tok. S předběžným ověřováním můžete pro vaše místní prostředky používat funkce ověřování Microsoft Entra, jako je jednotné přihlašování, podmíněný přístup a dvoustupňové ověřování. Také zajistíte, aby se do vaší sítě dostal pouze ověřený provoz.

Pokud chcete použít předávací ověřování, stačí jen dvě úpravy kroků uvedených v tomto článku:

- V Publikování koncového bodu hostitele RD kroku 1 nastavte metodu Preauthentication na Passthrough.

- V rámci nasměrujte provoz RDS na aplikační proxya úplně přeskočte krok 8.