Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Pokud chcete přizpůsobit prostředí koncového uživatele pro vícefaktorové ověřování Microsoft Entra (MFA), můžete nakonfigurovat možnosti pro hlášení podezřelých aktivit. Následující tabulka popisuje nastavení vícefaktorového ověřování Microsoft Entra a pododdíly pokrývají jednotlivá nastavení podrobněji.

Poznámka:

Nahlášená podezřelá aktivita nahrazuje starší funkce blokovat nebo odblokovat uživatele, upozornění na podvody a oznámení. 1. března 2025 byly starší funkce odebrány.

| Funkce | Popis |

|---|---|

| Nahlášení podezřelé aktivity | Nakonfigurujte nastavení, která uživatelům umožňují hlásit podvodné žádosti o ověření. |

| Tokeny OATH | Používá se v cloudových prostředích Microsoft Entra MFA ke správě tokenů OATH pro uživatele. |

| Nastavení telefonního hovoru | Nakonfigurujte nastavení týkající se telefonních hovorů a pozdravů pro cloudová a místní prostředí. |

| Poskytovatelé | Zobrazí se všechny existující zprostředkovatele ověřování, které jste přidružili ke svému účtu. Přidání nových poskytovatelů je od 1. září 2018 zakázané. |

Nahlášení podezřelé aktivity

Při přijetí neznámé a podezřelé výzvy vícefaktorového ověřování můžou uživatelé ohlásit aktivitu pomocí aplikace Microsoft Authenticator nebo přes telefon. Hlásit podezřelou aktivitu je integrováno se službou Microsoft Entra ID Protection pro řešení řízené rizikem, reportování a správu s nejnižšími oprávněními.

Uživatelé, kteří oznamují výzvu vícefaktorového ověřování jako podezřelou, jsou nastaveni na vysoké uživatelské riziko. Správci můžou pomocí zásad založených na rizicích omezit přístup pro tyto uživatele nebo povolit samoobslužné resetování hesla (SSPR) pro uživatele, aby opravili problémy sami.

Pokud nemáte licenci Microsoft Entra ID P2 pro zásady založené na rizicích, můžete pomocí událostí detekce rizik identifikovat a zakázat ovlivněné uživatele ručně nebo nastavit automatizaci pomocí vlastních pracovních postupů v Microsoft Graphu. Další informace o vyšetřování a nápravě rizika uživatelů najdete v tématech:

Chcete-li povolit hlášení podezřelé aktivity z nastavení zásad metod ověřování:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

- Přejděte na Entra ID>metody ověřování>Nastavení.

- Nastavte ohlášení podezřelé aktivity na Povoleno. Tato funkce zůstane zakázaná, pokud zvolíte Spravované Microsoftem. Další informace o spravovaných hodnotách Společnosti Microsoft naleznete v tématu Ochrana metod ověřování v Microsoft Entra ID.

- Vyberte Všechny uživatele nebo konkrétní skupinu.

- Pokud také nahrajete vlastní pozdravy pro vašeho nájemce, vyberte kód pro hlášení. Kód pro hlášení je číslo, které uživatelé zadávají do svého telefonu, aby nahlásili podezřelou aktivitu. Kód pro sestavy lze použít pouze v případě, že správce zásad ověřování nahraje vlastní pozdravy. Jinak je výchozí kód 0 bez ohledu na libovolnou hodnotu zadanou v zásadách.

- Klikněte na možnost Uložit.

Náprava rizika pro tenanty s licencí Microsoft Entra ID P1

Když uživatel nahlásí výzvu vícefaktorového ověřování jako podezřelou, zobrazí se událost v protokolech přihlašování (jako přihlášení, které uživatel odmítl), v protokolech auditu a v sestavě Detekce rizik.

| Zpráva | Centrum pro správu | Detaily |

|---|---|---|

| Zpráva o detekci rizik | Ochrana ID>Panel>Zjištění rizik | Typ detekce: Podezřelá aktivita hlášená uživatelem Úroveň rizika: Vysoká Nahlášení zdrojového koncového uživatele |

| Záznamy o přihlášení | Entra ID>Monitorování a stav>Přihlašovací protokoly>Podrobnosti o ověřování | Podrobnosti o výsledku se zobrazí jako MFA odepřeno. |

| Protokoly auditu | Entra ID>Monitorování a stav>Protokoly auditu | Podezřelá aktivita se zobrazí v části Typ aktivity. |

Poznámka:

Uživatel není hlášen jako vysoké riziko, pokud provádí ověřování bez hesla.

Pomocí Microsoft Graphu můžete také dotazovat na detekce rizik a uživatele označené jako rizikové.

| rozhraní API | Podrobnosti |

|---|---|

| typ zdroje riskDetection | Typ události rizika (riskEventType): userReportedSuspiciousActivity |

| Seznam rizikových uživatelů | riskLevel = vysoká |

V případě ruční nápravy můžou správci nebo helpdesk požádat uživatele, aby si resetovali heslo pomocí samoobslužného resetování hesla (SSPR), nebo to dělají jménem uživatele. K automatické nápravě použijte rozhraní Microsoft Graph API nebo pomocí PowerShellu vytvořte skript, který změní heslo uživatele, vynutí samoobslužné resetování hesla, odvolává přihlašovací relace nebo dočasně zakáže uživatelský účet.

Náprava rizika pro tenanty s licencí Microsoft Entra ID P2

Tenanti s licencí Microsoft Entra ID P2 mohou kromě možností, které tato licence nabízí, používat zásady podmíněného přístupu na základě rizik k automatickému zmírnění rizika uživatelů.

Nakonfigurujte zásadu, která zkoumá rizika uživatele v sekci

Další informace najdete v tématu Podmíněný přístup založený na riziku přihlášení.

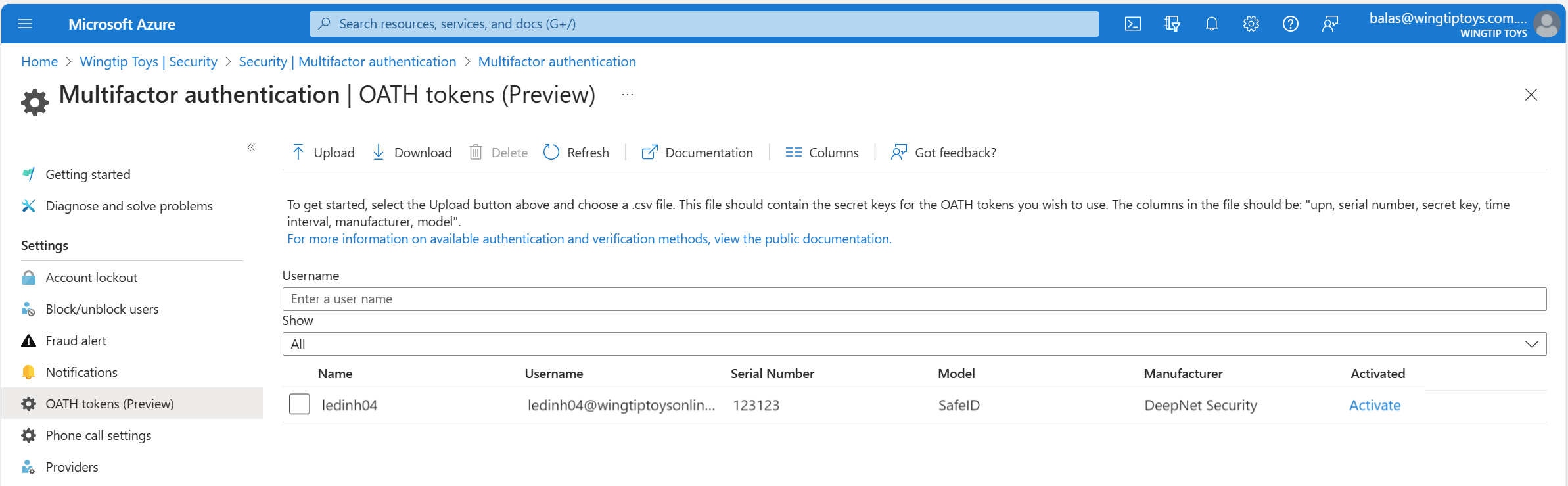

Tokeny OATH

Microsoft Entra ID podporuje použití tokenů SHA-1 OATH, které aktualizují kódy každých 30 nebo 60 sekund. Tyto tokeny si můžete zakoupit od dodavatele podle vašeho výběru.

Hardwarové tokeny OATH TOTP obvykle obsahují tajný kód (počáteční kód) předem naprogramovaný v tokenu. Tyto klíče musíte zadat do ID Microsoft Entra, jak je popsáno v následujících krocích. Tajné klíče jsou omezené na 128 znaků, což nemusí být kompatibilní se všemi tokeny. Tajný klíč může obsahovat pouze znaky a-z nebo A-Z a číslice 1-7. Musí být kódován v Base32.

Hardwarové tokeny OATH TOTP, které lze znovu inicializovat, lze nastavit také pomocí Microsoft Entra ID v rámci procesu nastavení softwarového tokenu.

Hardwarové tokeny OATH jsou podporovány jako součást verze Public Preview. Další informace o verzích Preview najdete v dodatečných podmínkách použití systémů Microsoft Azure Preview.

Po získání tokenů je potřeba je nahrát ve formátu souboru s oddělovači (CSV). Uveďte hlavní název uživatele (UPN), sériové číslo, tajný klíč, časový interval, výrobce a model, jak je znázorněno v tomto příkladu:

upn,serial number,secret key,time interval,manufacturer,model

Helga@contoso.com,1234567,1234567abcdef1234567abcdef,60,Contoso,HardwareKey

Poznámka:

Nezapomeňte do souboru CSV zahrnout řádek záhlaví.

- Přihlaste se do Centra pro správu Microsoft Entra jako globální správce.

- Přejděte do Entra ID>vícefaktorového ověřování>tokenů OATH a nahrajte soubor CSV.

V závislosti na velikosti souboru CSV může zpracování trvat několik minut. Stav získáte výběrem možnosti Aktualizovat . Pokud v souboru dojde k nějakým chybám, můžete si stáhnout soubor CSV se seznamem. Názvy polí ve staženého souboru CSV se liší od polí v nahrané verzi.

Po vyřešení jakýchkoli chyb může správce aktivovat každý klíč kliknutím na Aktivovat pro token a zadáním OTP, které se zobrazí na tokenu.

Uživatelé můžou mít kombinaci až pěti hardwarových tokenů OATH nebo ověřovacích aplikací, jako je aplikace Microsoft Authenticator, nakonfigurovaných pro použití kdykoli.

Důležité

Nezapomeňte každému tokenu přiřadit pouze jednomu uživateli. V budoucnu se podpora přiřazení jednoho tokenu více uživatelům zastaví, aby se zabránilo bezpečnostnímu riziku.

Nastavení telefonních hovorů

Pokud uživatelé přijímají telefonní hovory sloužící jako výzvy k vícefaktorovému ověřování, můžete nakonfigurovat způsob, jakým je zažívají, například ID volajícího nebo hlasový pozdrav, který uslyší.

Ve Spojených státech, pokud jste nenakonfigurovali ID volajícího pro vícefaktorové ověřování, pocházejí hlasové hovory od Microsoftu z následujících čísel. Uživatelé s filtry spamu by tato čísla měli vyloučit.

Výchozí čísla: +1 (855) 330-8653, +1 (855) 336-2194, +1 (855) 341-5605

Následující tabulka uvádí více čísel pro různé země nebo oblasti.

| Země/oblast | Čísla |

|---|---|

| Rakousko | +43 6703062076 |

| Bangladéš | +880 9604606026 |

| Čína | +44 1235619418, +44 1235619536, +44 1235619537, +44 1235619538, +44 1235619539, +44 1235619535, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930, +86 1052026902, +86 1052026905, +86 1052026907 |

| Chorvatsko | +385 15507766 |

| Ekvádor | +593 964256042 |

| Estonsko | +372 6712726 |

| Francie | +33 744081468 |

| Ghana | +233 308250245 |

| Řecko | +30 2119902739 |

| Guatemala | +502 23055056 |

| Hongkong – zvláštní administrativní oblast | +852 25716964 |

| Indie | +91 3371568300, +91 1205089400, +91 4471566601, +91 2271897557, +91 1203524400, +91 3335105700, +91 2235544120, +91 4435279600 |

| Jordánsko | +962 797639442 |

| Keňa | +254 709605276 |

| Nizozemsko | +31 202490048 |

| Nigérie | +234 7080627886 |

| Pákistán | +92 4232618686, +44 7897087681, +44 7897087690, +44 7897087692, +66 977832930 |

| Polsko | +48 699740036 |

| Saúdská Arábie | +966 115122726 |

| Jižní Afrika | +27 872405062 |

| Španělsko | +34 913305144 |

| Srí Lanka | +94 117750440 |

| Švédsko | +46 701924176 |

| Tchaj-wan | +886 277515260, +886 255686508 |

| Turecko | +90 8505404893 |

| Ukrajina | +380 443332393 |

| Spojené arabské emiráty | +971 44015046 |

| Vietnam | +84 2039990161 |

Poznámka:

Když jsou volání vícefaktorového ověřování Microsoft Entra umístěna prostřednictvím veřejné telefonní sítě, někdy se volání směrují přes operátora, který nepodporuje ID volajícího. Z tohoto důvodu není ID volajícího zaručeno, i když multifaktorové ověřování Microsoft Entra ho vždy odesílá. To platí jak pro telefonní hovory, tak textové zprávy poskytované vícefaktorovým ověřováním Microsoft Entra. Pokud potřebujete ověřit, že textová zpráva pochází z vícefaktorového ověřování Microsoft Entra, přečtěte si, jaké krátké kódy se používají k odesílání zpráv?

Pokud chcete nakonfigurovat vlastní číslo ID volajícího, proveďte následující kroky:

- Přejděte do Entra ID>nastavení vícefaktorového ověřování>telefonních hovorů.

- Nastavte číslo ID volajícího MFA na číslo, které mají uživatelé vidět na svých telefonech. Jsou povolena pouze telefonní čísla z USA.

- Zvolte Uložit.

Poznámka:

Když jsou volání vícefaktorového ověřování Microsoft Entra umístěna prostřednictvím veřejné telefonní sítě, někdy se volání směrují přes operátora, který nepodporuje ID volajícího. Z tohoto důvodu není ID volajícího zaručeno, i když multifaktorové ověřování Microsoft Entra ho vždy odesílá. To platí jak pro telefonní hovory, tak textové zprávy poskytované vícefaktorovým ověřováním Microsoft Entra. Pokud potřebujete ověřit, že textová zpráva pochází z vícefaktorového ověřování Microsoft Entra, přečtěte si, jaké krátké kódy se používají k odesílání zpráv?

Vlastní hlasové zprávy

Pro vícefaktorové ověřování Microsoft Entra můžete použít vlastní nahrávky nebo pozdravy. Tyto zprávy je možné použít kromě výchozích nahrávek Microsoftu nebo je nahradit.

Než začnete, mějte na paměti následující omezení:

- Podporované formáty souborů jsou .wav a .mp3.

- Limit velikosti souboru je 1 MB.

- Ověřovací zprávy by měly být kratší než 20 sekund. Zprávy delší než 20 sekund můžou způsobit selhání ověření. Pokud uživatel neodpoví, než se zpráva dokončí, vyprší časový limit ověření.

Vlastní chování jazyka zpráv

Když se uživateli přehraje vlastní hlasová zpráva, závisí jazyk zprávy na následujících faktorech:

- Jazyk uživatele.

- Jazyk zjištěný prohlížečem uživatele.

- Jiné scénáře ověřování se můžou chovat jinak.

- Jazyk všech dostupných vlastních zpráv.

- Tento jazyk zvolí správce při přidání vlastní zprávy.

Pokud je například jenom jedna vlastní zpráva a je v němčině:

- Uživatel, který se ověřuje v německém jazyce, uslyší vlastní německou zprávu.

- Uživatel, který se ověřuje v angličtině, uslyší standardní anglickou zprávu.

Výchozí hodnoty vlastních hlasových zpráv

K vytvoření vlastních zpráv můžete použít následující ukázkové skripty. Tyto fráze se ve výchozím nastavení používají, pokud nenakonfigurujete vlastní zprávy.

| Název zprávy | Skript |

|---|---|

| Výzva k rozšíření jednorázového hesla | Toto je Microsoft. Pokud se pokoušíte přihlásit, pokračujte stisknutím klávesy #. |

| Pozdrav varující před podvody s OTP | Toto je Microsoft. Pokud se pokoušíte přihlásit, pokračujte stisknutím klávesy #. Pokud se nepokoušíte přihlásit, stiskněte 0 a #. |

| Potvrzení podvodu jednorázového hesla | Pokud jste se nepokoušel/a přihlásit vy, chraňte svůj účet stisknutím klávesy 1 a upozorněte svůj IT tým. |

| Potvrzený podvod s jednorázovým heslem | Oznámili jsme to vašemu IT týmu, žádná další akce není nutná. Pro pomoc se obraťte na IT tým vaší společnosti. Nashledanou. |

| Sbohem OTP | Nashledanou. |

| Zpráva pro jednorázové heslo | Toto je Microsoft. Pokud se pokoušíte přihlásit, pokračujte stisknutím klávesy #. |

| Poslední ověřovací kód jednorázového hesla | Opět platí, že váš kód je |

| Pozdrav | Toto je Microsoft. Pokud se pokoušíte přihlásit, stiskněte klávesu # a dokončete přihlášení. |

| Podvodný pozdrav | Toto je Microsoft. Pokud se pokoušíte přihlásit, stiskněte klávesu # a dokončete přihlášení. Pokud se nepokoušíte přihlásit, stiskněte 0 a #. |

| Potvrzení podvodu | Pokud jste se nepokoušel/a přihlásit vy, chraňte svůj účet stisknutím klávesy 1 a upozorněte svůj IT tým. |

| Podvod potvrzen | Oznámili jsme to vašemu IT týmu, žádná další akce není nutná. Pro pomoc se obraťte na IT tým vaší společnosti. Nashledanou. |

| Výzva k instalaci rozšíření | Toto je Microsoft. Pokud se pokoušíte přihlásit, pokračujte stisknutím klávesy #. |

| Úspěšné ověření | Přihlášení proběhlo úspěšně. |

| Ověřování se nezdařilo | Je mi líto, že vás teď nemůžeme přihlásit. Zkuste to později. |

Nastavení vlastní zprávy

Pokud chcete používat vlastní zprávy, proveďte následující kroky:

- Přejděte do Entra ID>nastavení vícefaktorového ověřování>telefonních hovorů.

- Vyberte Přidat pozdrav.

- Zvolte typ pozdravu, například Pozdrav (standardní) nebo Ověření bylo úspěšné.

- Vyberte jazyk. Viz předchozí část o chování jazyka vlastních zpráv.

- Vyhledejte a vyberte .mp3 nebo .wav zvukový soubor, který chcete nahrát.

- Vyberte Přidat a pak Uložit.

Nastavení služby MFA

Nastavení hesel aplikací, důvěryhodných IP adres, možností ověření a zapamatování vícefaktorového ověřování na důvěryhodných zařízeních jsou k dispozici v nastavení služby. Toto je starší verze portálu.

K nastavení služby se dostanete z Centra pro správu Microsoft Entra tím, že přejdete do části Entra ID>, vícefaktorové ověřování, >Začínáme, Konfigurace>, Další cloudové nastavení MFA>. Otevře se okno nebo karta s dalšími možnostmi nastavení služby.

Důvěryhodné IP adresy

Podmínky umístění představují doporučený způsob konfigurace vícefaktorového ověřování s podmíněným přístupem kvůli podpoře protokolu IPv6 a dalším vylepšením. Další informace o podmínkách umístění najdete v tématu Použití podmínky umístění v zásadách podmíněného přístupu. Postup definování umístění a vytvoření zásady podmíněného přístupu najdete v tématu Podmíněný přístup: Blokování přístupu podle umístění.

Funkce důvěryhodných IP adres vícefaktorového ověřování Microsoft Entra také obchází výzvy vícefaktorového ověřování pro uživatele, kteří se přihlašují z definovaného rozsahu IP adres. Pro vaše místní prostředí můžete nastavit důvěryhodné rozsahy IP adres. Pokud jsou uživatelé v některém z těchto umístění, nezobrazuje se výzva vícefaktorového ověřování Microsoft Entra. Funkce důvěryhodných IP adres vyžaduje verzi Microsoft Entra ID P1.

Poznámka:

Důvěryhodné IP adresy můžou obsahovat rozsahy privátních IP adres jenom v případech, kdy používáte MFA Server. Pro cloudové vícefaktorové ověřování Microsoft Entra můžete použít pouze rozsahy veřejných IP adres.

Rozsahy IPv6 jsou podporovány v pojmenovaných umístěních.

Pokud vaše organizace používá rozšíření NPS k poskytování vícefaktorového ověřování místním aplikacím, bude se zdrojová IP adresa vždy zobrazovat jako server NPS, přes který probíhá pokus o ověření.

| Typ klienta Microsoft Entra | Možnosti funkce důvěryhodné IP adresy |

|---|---|

| Spravované | Konkrétní rozsah IP adres: Správci určují rozsah IP adres, které můžou obejít vícefaktorové ověřování pro uživatele, kteří se přihlašují z intranetu společnosti. Je možné nakonfigurovat maximálně 50 důvěryhodných rozsahů IP adres. |

| Federované |

Všichni federovaní uživatelé: Všichni federovaní uživatelé, kteří se přihlašují z organizace, můžou obejít vícefaktorové ověřování. Uživatelé obejdou ověření pomocí deklarace identity vydané službou Active Directory Federation Services (AD FS) (AD FS). Konkrétní rozsah IP adres: Správci určují rozsah IP adres, které můžou obejít vícefaktorové ověřování pro uživatele, kteří se přihlašují z podnikového intranetu. |

Obcházení důvěryhodných IP adres funguje jenom v intranetu společnosti. Pokud vyberete možnost Všichni federovaní uživatelé a uživatel se přihlásí mimo firemní intranet, musí se uživatel ověřit pomocí vícefaktorového ověřování. Proces je stejný i v případě, že uživatel prezentuje nárok služby AD FS.

Poznámka:

Pokud jsou v tenantovi nakonfigurované zásady vícefaktorového ověřování pro jednotlivé uživatele i zásady podmíněného přístupu, musíte přidat důvěryhodné IP adresy do zásad podmíněného přístupu a aktualizovat nastavení služby MFA.

Uživatelské prostředí v podnikové síti

Pokud je funkce důvěryhodných IP adres zakázaná, vyžaduje se pro toky prohlížeče vícefaktorové ověřování. Hesla aplikací se vyžadují pro starší plnohodnotné klientské aplikace.

Při použití důvěryhodných IP adres se pro toky prohlížeče nevyžaduje vícefaktorové ověřování. Pro starší plnohodnotné klientské aplikace není heslo aplikace vyžadováno, pokud uživatel heslo aplikace nevytvořil. Jakmile se začne používat heslo aplikace, je heslo vyžadováno.

Uživatelské prostředí mimo podnikovou síť

Bez ohledu na to, jestli jsou definované důvěryhodné IP adresy, se pro toky prohlížeče vyžaduje vícefaktorové ověřování. Hesla aplikací se vyžadují pro starší plnohodnotné klientské aplikace.

Aktivujte pojmenovaná umístění pomocí podmíněného přístupu

Pravidla podmíněného přístupu můžete použít k definování pojmenovaných umístění pomocí následujícího postupu:

- Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

- Přejděte do Entra ID>Podmíněný přístup>Pojmenovaná umístění.

- Vyberte Nové umístění.

- Zadejte název umístění.

- Vyberte Označit jako důvěryhodné umístění.

- Do zápisu CIDR zadejte rozsah IP adres pro vaše prostředí. Například 40.77.182.32/27.

- Vyberte Vytvořit.

Povolení funkce důvěryhodných IP adres s využitím podmíněného přístupu

Pokud chcete povolit důvěryhodné IP adresy pomocí zásad podmíněného přístupu, proveďte následující kroky:

Přihlaste se do Centra pro správu Microsoft Entra s úrovní minimálně jako Správce podmíněného přístupu.

Přejděte do Entra ID>Podmíněný přístup>Pojmenovaná umístění.

Vyberte Konfigurovat důvěryhodné IP adresy pro multifaktorové ověřování.

Na stránce Nastavení služby v části Důvěryhodné IP adresy zvolte jednu z těchto možností:

U žádostí od federovaných uživatelů pocházejících z mého intranetu: Chcete-li vybrat tuto možnost, zaškrtněte políčko. Všichni federovaní uživatelé, kteří se přihlašují z podnikové sítě, obcházejí vícefaktorové ověřování pomocí deklarace identity vydané službou AD FS. Ujistěte se, že služba AD FS má pravidlo pro přidání deklarace intranetu do příslušného provozu. Pokud pravidlo neexistuje, vytvořte ve službě AD FS následující pravidlo:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Poznámka:

Možnost Přeskočit vícefaktorové ověřování pro požadavky federovaných uživatelů na mém intranetu má vliv na vyhodnocení podmíněného přístupu pro lokality. Všechny požadavky s nárokem insidecorporatenetwork by se považovaly za pocházející z důvěryhodné lokality, pokud je tato volba zvolena.

Pro žádosti z konkrétního rozsahu veřejných IP adres: Tuto možnost zvolíte tak, že do textového pole zadáte IP adresy v zápisu CIDR.

- Pro IP adresy, které jsou v rozsahu xxx.xxx.xxx.1 až xxx.xxx.xxx.254, použijte notaci jako xxx.xxx.xxx.0/24.

- Pro jednu IP adresu použijte notaci jako xxx.xxx.xxx.xxx/32.

- Zadejte až 50 rozsahů IP adres. Uživatelé, kteří se z těchto IP adres přihlašují, obcházejí vícefaktorové ověřování.

Zvolte Uložit.

Povolení funkce důvěryhodných IP adres s využitím nastavení služby

Pokud nechcete používat zásady podmíněného přístupu k povolení důvěryhodných IP adres, můžete nakonfigurovat nastavení služby pro vícefaktorové ověřování Microsoft Entra pomocí následujícího postupu:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

Přejděte na Entra ID>Vícefaktorové ověřování>Další cloudová nastavení vícefaktorového ověřování.

Na stránce Nastavení služby v části Důvěryhodné IP adresy zvolte jednu nebo obě z následujících možností:

U žádostí federovaných uživatelů na mém intranetu: Pokud chcete vybrat tuto možnost, zaškrtněte políčko. Všichni federovaní uživatelé, kteří se přihlašují z podnikové sítě, obcházejí vícefaktorové ověřování pomocí deklarace identity vydané službou AD FS. Ujistěte se, že služba AD FS má pravidlo pro přidání deklarace intranetu do příslušného provozu. Pokud pravidlo neexistuje, vytvořte ve službě AD FS následující pravidlo:

c:[Type== "https://schemas.microsoft.com/ws/2012/01/insidecorporatenetwork"] => issue(claim = c);Pro požadavky ze zadaného rozsahu podsítí IP adres: Tuto možnost zvolíte tak, že do textového pole zadáte IP adresy v zápisu CIDR.

- Pro IP adresy, které jsou v rozsahu xxx.xxx.xxx.1 až xxx.xxx.xxx.254, použijte notaci jako xxx.xxx.xxx.0/24.

- Pro jednu IP adresu použijte notaci jako xxx.xxx.xxx.xxx/32.

- Zadejte až 50 rozsahů IP adres. Uživatelé, kteří se z těchto IP adres přihlašují, obcházejí vícefaktorové ověřování.

Zvolte Uložit.

Metody ověřování

Na portálu nastavení služby můžete zvolit metody ověřování, které jsou pro uživatele k dispozici. Když uživatelé zaregistrují své účty pro vícefaktorové ověřování Microsoft Entra, vyberou si upřednostňovanou metodu ověření z možností, které jste povolili. Pokyny k procesu registrace uživatele najdete v části Nastavení účtu pro vícefaktorové ověřování.

Důležité

V březnu 2023 jsme oznámili ukončení podpory pro správu autentizačních metod ve starších zásadách vícefaktorového ověřování a samoobslužného resetování hesla (SSPR). Od 30. září 2025 nejde v těchto starších zásadách MFA a SSPR spravovat metody ověřování. Zákazníkům doporučujeme použít ruční řízení migrace k přechodu na zásady ověřovacích metod před datem vyřazení. Nápovědu k řízení migrace najdete v tématu Postup migrace nastavení zásad MFA a SSPR na zásady ověřování pro Microsoft Entra ID.

K dispozici jsou následující metody ověřování:

| metoda | Popis |

|---|---|

| Volání na telefon | Umístí automatizovaný hlasový hovor. Uživatel odpoví na hovor a stisknutím klávesy # na telefonu se ověří. Telefonní číslo se nesynchronuje s místní Active Directory. |

| Textová zpráva na telefon | Odešle textovou zprávu obsahující ověřovací kód. Uživateli se zobrazí výzva k zadání ověřovacího kódu do přihlašovacího rozhraní. Tento proces se nazývá jednosměrná sms. Obousměrná sms znamená, že uživatel musí textovat zpět konkrétní kód. Obousměrné SMS zprávy jsou zastaralé a po 14. listopadu 2018 se nepodporují. Správci by měli uživatelům, kteří dříve používali obousměrnou sms, povolit jinou metodu. |

| Oznámení přes mobilní aplikaci | Odešle push oznámení na uživatelův telefon nebo registrované zařízení. Uživatel zobrazí oznámení a vybere Ověřit , aby se dokončilo ověření. Aplikace Microsoft Authenticator je dostupná pro Windows Phone, Android a iOS. |

| Ověřovací kód z mobilní aplikace nebo hardwarového tokenu | Aplikace Microsoft Authenticator každých 30 sekund vygeneruje nový ověřovací kód OATH. Uživatel zadá ověřovací kód do přihlašovacího rozhraní. Aplikace Microsoft Authenticator je dostupná pro Windows Phone, Android a iOS. |

Další informace naleznete v tématu Jaké metody ověřování a verifikace jsou k dispozici v Microsoft Entra ID?.

Povolení a zakázání metod ověřování

Pokud chcete povolit nebo zakázat metody ověřování, proveďte následující kroky:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

- Přejděte na Entra ID>Uživatelé.

- Vyberte Vícefaktorové ověřování pro jednotlivé uživatele.

- V části Vícefaktorové ověřování v horní části stránky vyberte Nastavení služby.

- Na stránce Nastavení služby v části Možnosti ověření zaškrtněte nebo zrušte zaškrtnutí příslušných políček.

- Zvolte Uložit.

Pamatovat si vícefaktorové ověřování

Funkce pamatovat si vícefaktorové ověřování umožňuje uživatelům obejít následná ověření po zadaný počet dní po úspěšném přihlášení k zařízení pomocí vícefaktorového ověřování. Pokud chcete zvýšit použitelnost a minimalizovat počet, kolikrát uživatel musí na daném zařízení provádět vícefaktorové ověřování, vyberte dobu trvání 90 dnů nebo méně.

Důležité

Pokud dojde k ohrožení zabezpečení účtu nebo zařízení, zapamatování si vícefaktorového ověřování pro důvěryhodná zařízení může ovlivnit bezpečnost. Pokud dojde k ohrožení podnikového účtu nebo ke ztrátě či odcizení důvěryhodného zařízení, měli byste zrušit relace MFA.

Akce odvolání odvolá důvěryhodný stav ze všech zařízení a uživatel musí znovu provést vícefaktorové ověřování. Můžete také dát uživatelům pokyn, aby obnovili původní stav vícefaktorového ověřování na vlastních zařízeních, jak je uvedeno v části Správa nastavení pro vícefaktorové ověřování.

Jak funkce funguje

Funkce vícefaktorového ověřování nastaví v prohlížeči trvalý soubor cookie, když uživatel při přihlášení vybere možnost Neptat se znovu na X dní . Dokud nevyprší platnost souboru cookie, nezobrazí se uživateli výzva k opětovnému zadání vícefaktorového ověřování z daného prohlížeče. Pokud uživatel na stejném zařízení otevře jiný prohlížeč nebo vymaže soubory cookie, zobrazí se znovu výzva k ověření.

V aplikacích, které nejsou prohlížečové, se volba Nepožádejte znovu na X dní nezobrazuje bez ohledu na to, jestli aplikace podporuje moderní ověřování. Tyto aplikace používají obnovovací tokeny , které poskytují nové přístupové tokeny každou hodinu. Při ověření obnovovacího tokenu microsoft Entra ID zkontroluje, že během zadaného počtu dnů došlo k poslednímu vícefaktorovém ověřování.

Tato funkce snižuje počet ověřování ve webových aplikacích, které normálně vyžadují autentizaci při každém použití. Tato funkce může zvýšit počet ověřování pro klienty, kteří používají moderní metody ověřování, kteří jsou běžně vyzváni k ověření každých 180 dnů, za předpokladu, že je nastavena kratší doba. Může také zvýšit počet ověřování v kombinaci se zásadami podmíněného přístupu.

Důležité

Funkce zapamatování multifaktorového ověřování není kompatibilní s funkcí zůstat přihlášený pro AD FS, pokud uživatelé provádějí multifaktorové ověřování pro AD FS prostřednictvím serveru MFA nebo řešení třetí strany pro vícefaktorové ověřování.

Pokud vaši uživatelé na AD FS vyberou možnost zůstat přihlášen a také označí své zařízení jako důvěryhodné pro MFA, uživatel nebude automaticky ověřen poté, co vyprší počet dní pro zapamatování vícefaktorového ověřování. Microsoft Entra ID požaduje nové vícefaktorové ověřování, ale služba AD FS vrátí token s původní deklarací identity vícefaktorového ověřování a datem místo opětovného provádění vícefaktorového ověřování. Tato reakce spustí ověřovací smyčku mezi Microsoft Entra ID a AD FS.

Funkce zapamatování si vícefaktorového ověřování není kompatibilní s uživateli B2B a při přihlášení k pozvaným tenantům se uživatelům B2B nezobrazí.

Funkce pamatovat si vícefaktorové ověřování není kompatibilní s podmíněným řízením přístupu frekvencí přihlášení. Další informace najdete v tématu Konfigurace správy relací ověřování pomocí podmíněného přístupu.

Povolit zapamatování vícefaktorového ověřování

Pokud chcete povolit a nakonfigurovat možnost povolit uživatelům zapamatovat si jejich stav vícefaktorového ověřování a obejít výzvy, proveďte následující kroky:

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce zásad ověřování.

- Přejděte na Entra ID>Uživatelé.

- Vyberte Vícefaktorové ověřování pro jednotlivé uživatele.

- V části Vícefaktorové ověřování v horní části stránky vyberte nastavení služby.

- Na stránce nastavení služby v části Pamatovat vícefaktorové ověřování vyberte Povolit uživatelům zapamatovat vícefaktorové ověřování na zařízeních, kterým důvěřují.

- Nastavte počet dní, aby důvěryhodná zařízení mohla obejít vícefaktorové ověřování. Pro optimální uživatelské prostředí prodlužte dobu trvání na 90 nebo více dnů.

- Zvolte Uložit.

Označení zařízení jako důvěryhodné

Po povolení funkce zapamatování vícefaktorového ověřování můžou uživatelé při přihlašování označit zařízení jako důvěryhodné výběrem možnosti Neptat se znovu.

Další kroky

Další informace najdete v tématu Jaké metody autentizace a ověřování jsou k dispozici v Microsoft Entra ID?