Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

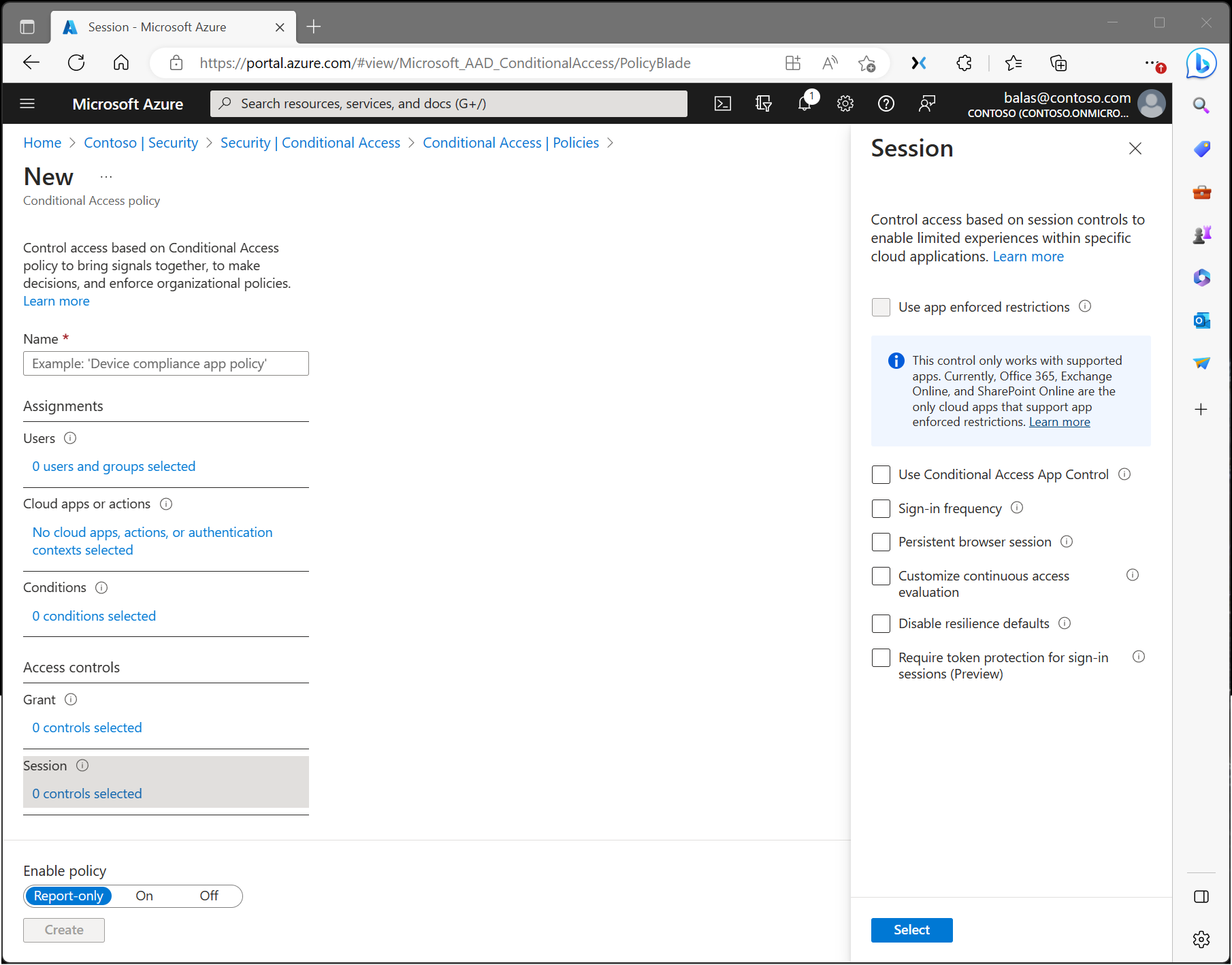

V zásadách podmíněného přístupu může správce používat kontrolu relace k povolení omezených funkcí v určitých cloudových aplikacích.

Omezení vynucená aplikací

Organizace mohou pomocí tohoto ovládacího prvku vyžadovat, aby služba Microsoft Entra ID předávala informace o zařízení do vybraných cloudových aplikací. Informace o zařízení umožňují cloudovým aplikacím zjistit, jestli připojení pochází z kompatibilního zařízení nebo ze zařízení připojeného k doméně, a aktualizovat prostředí relace. Pokud je tato možnost vybraná, cloudová aplikace pomocí informací o zařízení poskytuje uživatelům omezené nebo úplné prostředí. Omezený, pokud zařízení není spravované nebo není v souladu, a úplný, pokud je zařízení spravované a v souladu.

Seznam podporovaných aplikací a kroků pro konfiguraci zásad najdete v následujících článcích:

- Časový limit relace nečinnosti pro Microsoft 365

- Zjistěte, jak povolit omezený přístup pomocí SharePointu Online.

- Zjistěte, jak povolit omezený přístup pomocí Exchange Online.

Řízení aplikace podmíněného přístupu

Řízení podmíněného přístupu k aplikacím používá architekturu reverzního proxy serveru a je jedinečně integrovaná s podmíněným přístupem Microsoft Entra. Podmíněný přístup Microsoft Entra umožňuje vynucovat řízení přístupu v aplikacích vaší organizace na základě konkrétních podmínek. Podmínky definují, na které uživatele, skupiny, cloudové aplikace, umístění a sítě se vztahují zásady podmíněného přístupu. Po určení podmínek směrujte uživatele do Programu Microsoft Defender for Cloud Apps , aby chránili data pomocí řízení podmíněného přístupu k aplikacím pomocí řízení přístupu a relací.

Řízení podmíněného přístupu k aplikacím umožňuje monitorování a řízení přístupu k uživatelským aplikacím a relacím v reálném čase na základě zásad přístupu a relací. Pomocí zásad přístupu a relací na portálu Defender for Cloud Apps můžete upřesnit filtry a nastavit akce.

Vynucujte tento ovládací prvek v programu Microsoft Defender for Cloud Apps, kde správci můžou nasadit řízení podmíněného přístupu k aplikacím pro vybrané aplikace a používat zásady relací v programu Microsoft Defender for Cloud Apps.

Pro Microsoft Edge pro firmy vynucujte tento ovládací prvek pomocí ochrany před únikem informací v Microsoft Purview, kde správci můžou uživatelům zabránit ve sdílení citlivých informací s cloudovými aplikacemi v Edgi pro firmy. Vlastní nastavení řízení podmíněného přístupu k aplikacím je nezbytné pro aplikace zahrnuté v těchto zásadách.

Frekvence přihlašování

Frekvence přihlášení určuje, jak dlouho může uživatel zůstat přihlášený, než se zobrazí výzva k opětovnému přihlášení při přístupu k prostředku. Správci můžou nastavit časové období (hodiny nebo dny) nebo vyžadovat opakované ověření pokaždé.

Nastavení frekvence přihlašování funguje s aplikacemi, které používají protokoly OAuth 2.0 nebo OIDC. Většina nativních aplikací Microsoftu pro Windows, Mac a mobilní zařízení, včetně následujících webových aplikací, toto nastavení dodržuje.

- Word, Excel, PowerPoint Online

- OneNote Online

- Office.com

- portál Správa Microsoftu 365

- Exchange Online

- SharePoint a OneDrive

- Webový klient Teams

- Dynamics CRM Online

- Azure Portal

Další informace najdete v tématu Konfigurace správy relací ověřování pomocí podmíněného přístupu.

Trvalá relace prohlížeče

Perzistentní relace prohlížeče umožňuje uživatelům zůstat přihlášeni i po zavření a opětovném otevření okna prohlížeče.

Další informace najdete v oddílu Konfigurace správy relací ověřování pomocí podmíněného přístupu.

Přizpůsobení nepřetržitého vyhodnocování přístupu

Průběžné vyhodnocování přístupu je automaticky povolené jako součást zásad podmíněného přístupu organizace. Pro organizace, které chtějí zakázat nepřetržité vyhodnocování přístupu, je tato konfigurace nyní jako možnost v řízení relace v rámci podmíněného přístupu. Zásady průběžného vyhodnocování přístupu platí pro všechny uživatele nebo konkrétní uživatele a skupiny. Správci můžou při vytváření nové zásady nebo při úpravách stávajících zásad podmíněného přístupu provést následující výběr.

- Zakázat funguje jenom v případě, že jsou vybrány všechny prostředky (dříve Všechny cloudové aplikace), nejsou vybrány žádné podmínky a v zásadách podmíněného přístupu je vybrána možnost Zakázat v části Relace>Přizpůsobit průběžný přístup . Můžete zakázat všechny uživatele nebo konkrétní uživatele a skupiny.

Zakázat výchozí nastavení odolnosti

Během výpadku ID Microsoft Entra umožňuje pokračování v přístupu k existujícím relacím a zároveň vynucuje zásady podmíněného přístupu.

Pokud jsou zakázaná výchozí nastavení odolnosti, přístup bude odepřen po vypršení platnosti existujících relací. Další informace najdete v tématu Podmíněný přístup: Výchozí nastavení odolnosti.

Vyžadovat ochranu tokenů při přihlašovacích sezeních

Ochrana tokenů, někdy označovaná jako vazba tokenu v oboru, se pokouší omezit útoky pomocí krádeže tokenů tím, že zajistí, že token bude použitelný pouze z zamýšleného zařízení. Pokud útočník ukradne token prostřednictvím únosu nebo znovuvytvoření, může se vydávat za oběť, dokud token nevyprší nebo nebude odvolán. Krádež tokenů je vzácná, ale její dopad může být významný. Další informace najdete v tématu Podmíněný přístup: Ochrana tokenů.

Použijte profil zabezpečení pro globální zabezpečený přístup.

Použití profilu zabezpečení s podmíněným přístupem kombinuje ovládací prvky identit s zabezpečením sítě v produktu Microsoft Security Service Edge (SSE), Microsoft Entra Internet Access. Výběrem tohoto ovládacího prvku Session můžete do profilů zabezpečení přenést povědomí o identitě a kontextu, což jsou seskupení různých zásad vytvořených a spravovaných v Global Secure Access.