Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Upozornění

Pokud v současné době používáte funkci životnosti konfigurovatelného tokenu ve verzi Public Preview, nepodporujeme vytváření dvou různých zásad pro stejnou kombinaci uživatelů nebo aplikací: jednu s touto funkcí a druhou s konfigurovatelnou funkcí životnosti tokenu. Společnost Microsoft 30. ledna 2021 vyřadila konfigurovatelnou funkci životnosti tokenů pro aktualizace a tokeny relace a nahradila ji funkcí správy relací ověřování podmíněného přístupu.

Před povolením frekvence přihlašovacích údajů se ujistěte, že jsou ve vašem tenantu zakázaná další nastavení opětovného ověření. Pokud je zapnutá možnost Pamatovat si vícefaktorové ověřování na důvěryhodných zařízeních, zakažte ji před použitím frekvence přihlašování, protože použití těchto dvou nastavení může uživatele neočekávaně vyzvat. Další informace o výzvách k opětovnému ověření a o životnosti relace najdete v článku Optimalizace výzev k opětovnému ověření a pochopení životnosti relace pro vícefaktorové ověřování Microsoft Entra.

Implementace politiky

Pokud chcete zajistit, aby zásady fungovaly podle očekávání, otestujte je před uvedením do produkčního prostředí. Pomocí testovacího tenanta ověřte, že vaše nové zásady fungují podle očekávání. Další informace najdete v článku Plánování nasazení podmíněného přístupu.

Zásada 1: Řízení frekvence přihlašování

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce podmíněného přístupu.

Přejděte do Entra ID>podmíněného přístupu>zásad.

Vyberte Nová zásada.

Pojmenujte zásadu. Vytvořte smysluplný standard pro zásady pojmenování.

Zvolte všechny požadované podmínky pro prostředí zákazníka, včetně cílových cloudových aplikací.

Poznámka:

Doporučuje se nastavit stejnou frekvenci výzvy k ověření pro klíčové aplikace Microsoft 365, jako je Exchange Online a SharePoint Online, aby bylo co nejlepší uživatelské prostředí.

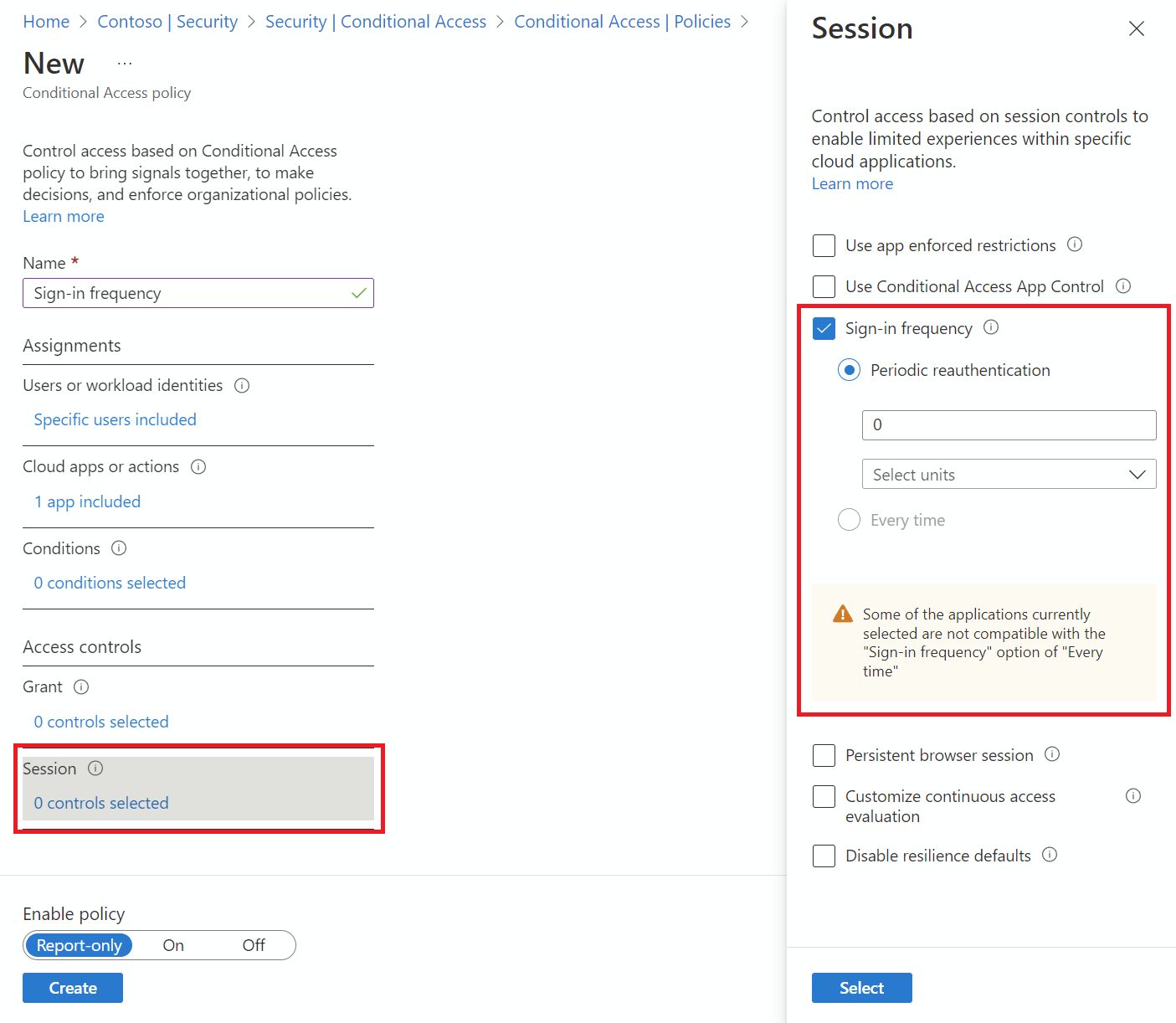

V části Kontroly přístupu>Relace.

- Vyberte frekvenci přihlášení.

- Zvolte Pravidelné opakované ověření a zadejte hodnotu hodin nebo dnů nebo vyberte Pokaždé.

- Vyberte frekvenci přihlášení.

Uložte svou pojistnou smlouvu.

Zásada 2: Trvalá relace prohlížeče

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce podmíněného přístupu.

Přejděte do Entra ID>podmíněného přístupu>zásad.

Vyberte Nová zásada.

Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

Zvolte všechny požadované podmínky.

Poznámka:

Tento ovládací prvek vyžaduje, abyste jako podmínku vybrali Možnost Všechny cloudové aplikace. Trvalost relace prohlížeče je řízena ověřovacím tokenem relace. Všechny panely v relaci prohlížeče sdílejí jeden token relace, a proto všechny musí sdílet stav úložiště.

V části Kontroly přístupu>Relace.

Vyberte Trvalá relace prohlížeče.

Poznámka:

Konfigurace relace trvalého prohlížeče v podmíněném přístupu Microsoft Entra přepíše nastavení Zůstat přihlášeni v podokně brandingu společnosti pro stejného uživatele, pokud jsou nakonfigurované obě zásady.

V rozevíracím seznamu vyberte hodnotu.

Uložte svou pojistnou smlouvu.

Poznámka:

Nastavení doby života relace, včetně frekvence přihlašování a trvalých relací prohlížeče, určují, jak často se uživatelé musí znovu ověřit a jestli relace potrvají v restartování prohlížeče. Kratší životnosti zlepšují zabezpečení vysoce rizikových aplikací, zatímco delší dobu zlepšují pohodlí pro důvěryhodná nebo spravovaná zařízení.

Zásada 3: Řízení frekvence přihlašování pokaždé, když se jedná o rizikového uživatele

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce podmíněného přístupu.

- Přejděte do Entra ID>Podmíněného přístupu.

- Vyberte Nová zásada.

- Pojmenujte zásadu. Doporučujeme, aby organizace vytvořily smysluplný standard pro názvy zásad.

- V části Přiřazení vyberte Uživatelé nebo identity úloh.

- V části Zahrnout vyberte Všichni uživatelé.

- V části Vyloučit vyberte Uživatelé a skupiny a zvolte nouzové přístupové nebo nouzové účty vaší organizace.

- Vyberte Hotovo.

- V části Cílové prostředky>Zahrnout vyberte Všechny prostředky (dříve Všechny cloudové aplikace).

- Pod podmínkami>rizika uživatele nastavte Konfigurovat na Ano.

- V části Konfigurovat úrovně rizik uživatelů potřebné k vynucení zásad vyberte Vysoká. Tyto pokyny vycházejí z doporučení Microsoftu a můžou se lišit pro každou organizaci.

- Vyberte Hotovo.

- V části Řízení přístupu>Udělit, vyberte možnost Udělit přístup.

- Vyberte Vyžadovat sílu ověřování a pak ze seznamu vyberte integrovanou sílu vícefaktorového ověřování .

- Vyberte Vyžadovat změnu hesla.

- Vyberte Vybrat.

- V části Sezení.

- Vyberte frekvenci přihlášení.

- Ujistěte se, že je vybráno Pokaždé.

- Vyberte Vybrat.

- Potvrďte nastavení a nastavte Zásadu na režim Pouze pro sestavy.

- Vyberte Vytvořit, aby byla vaše zásada povolena.

Po potvrzení nastavení pomocí režimu jen pro sestavy přesuňte přepínač Povolit zásadupouze ze sestavy do polohy Zapnuto.

Ověřování

Pomocí nástroje What If můžete simulovat přihlášení k cílové aplikaci a další podmínky na základě konfigurace zásad. Ovládací prvky správy relací ověřování se zobrazí ve výsledku nástroje.

Tolerance podnětu

Při každém výběru v zásadách se používá 5 minut nerovnoměrné distribuce hodin, takže uživatele nebudeme zobrazovat častěji než jednou za pět minut. Pokud uživatel dokončí vícefaktorové ověřování za posledních 5 minut a narazí na další zásady podmíněného přístupu, které vyžadují opětovné ověření, nezobrazíme uživateli výzvu. Výzvy uživatelů příliš často k opětovnému ověření můžou ovlivnit jejich produktivitu a zvýšit riziko, že uživatelé schvalují žádosti MFA, které neschválili. Četnost přihlašování používejte vždy jenom v případech, kdy existují konkrétní obchodní potřeby.

Známé problémy

- Pokud nakonfigurujete frekvenci přihlašování pro mobilní zařízení: Ověřování po každém intervalu frekvence přihlašování může být pomalé a může trvat 30 sekund v průměru. K tomuto problému může také dojít v různých aplikacích současně.

- Na zařízeních s iOSem: Pokud aplikace nakonfiguruje certifikáty jako první ověřovací faktor a používá se jak frekvence přihlašování, tak zásady správy mobilních aplikací Intune , uživatelé se při aktivaci zásad zablokují přihlášení k aplikaci.

- Microsoft Entra Private Access nepodporuje nastavení frekvence přihlašování na pokaždé.

Další kroky

- Jste připravení nakonfigurovat zásady podmíněného přístupu pro vaše prostředí? Viz Plánování nasazení podmíněného přístupu.