Kurz: Konfigurace Správce zásad přístupu F5 BIG-IP pro jednotné přihlašování založené na hlavičce

Naučte se implementovat zabezpečený hybridní přístup (SHA) s jednotným přihlašováním (SSO) k aplikacím založeným na hlavičce pomocí pokročilé konfigurace F5 BIG-IP. Publikované aplikace BIG-IP a výhody konfigurace Microsoft Entra:

- Vylepšené zásady správného řízení nulová důvěra (Zero Trust) prostřednictvím předběžného ověření Microsoft Entra a podmíněného přístupu

- Podívejte se, co je podmíněný přístup?

- Viz zabezpečení nulová důvěra (Zero Trust)

- Úplné jednotné přihlašování mezi publikovanými službami Microsoft Entra ID a BIG-IP

- Spravované identity a přístup z jedné řídicí roviny

Další informace:

Popis scénáře

V tomto scénáři existuje starší verze aplikace využívající autorizační hlavičky HTTP pro řízení přístupu k chráněnému obsahu. V ideálním případě spravuje Microsoft Entra ID přístup k aplikacím. Starší verze ale nemá moderní ověřovací protokol. Modernizace vyžaduje úsilí a čas a zároveň zavádí náklady na výpadky a rizika. Místo toho nasaďte big-IP adresu mezi veřejným internetem a interní aplikací, aby se zamkly příchozí přístup k aplikaci.

Big-IP před aplikací umožňuje překrytí služby pomocí předběžného ověření Microsoft Entra a jednotného přihlašování založeného na hlavičce. Konfigurace zlepšuje stav zabezpečení aplikace.

Architektura scénáře

Řešení zabezpečeného hybridního přístupu pro tento scénář se skládá z:

- Aplikace – publikovaná služba BIG-IP, která má být chráněna microsoftem Entra SHA

- Microsoft Entra ID – Zprostředkovatel identity SAML (Security Assertion Markup Language), který ověřuje přihlašovací údaje uživatele, podmíněný přístup a jednotné přihlašování k big-IP adrese

- S jednotným přihlašováním poskytuje Microsoft Entra ID požadované relace BIG-IP, včetně identifikátorů uživatelů.

- BIG-IP – reverzní proxy server a poskytovatel služeb SAML (SP) do aplikace, delegování ověřování na zprostředkovatele IDENTITY SAML před jednotným přihlašováním založeným na hlavičce k back-endové aplikaci

Následující diagram znázorňuje tok uživatele pomocí Microsoft Entra ID, BIG-IP, APM a aplikace.

- Uživatel se připojí ke koncovému bodu SAML SP aplikace (BIG-IP).

- Zásady přístupu APM BIG-IP přesměrují uživatele na ID Microsoft Entra (SAML IdP).

- Microsoft Entra předem neověřuje uživatele a používá zásady podmíněného přístupu.

- Uživatel se přesměruje na BIG-IP (SAML SP) a k jednotnému přihlašování dochází pomocí vydaného tokenu SAML.

- BIG-IP vloží atributy Microsoft Entra jako hlavičky v požadavku na aplikaci.

- Aplikace autorizuje požadavek a vrací datovou část.

Požadavky

Pro scénář, který potřebujete:

- Předplatné Azure

- Pokud ho nemáte, získejte bezplatný účet Azure.

- Jedna z následujících rolí: Správce cloudových aplikací nebo Správce aplikací

- BIG-IP nebo nasaďte virtuální edici BIG-IP (VE) v Azure.

- Viz nasazení virtuálního počítače F5 BIG-IP v Azure

- Některé z následujících licencí F5 BIG-IP:

- F5 BIG-IP® Best bundle

- Samostatná licence F5 BIG-IP Access Policy Manager™ (APM)

- Doplněk F5 BIG-IP Access Policy Manager (APM) na místním Traffic Manageru™™ (LTM) s velkými IP adresami F5 BIG-IP®

- 90denní plná zkušební verze funkcí BIG-IP. Podívejte se, bezplatné zkušební verze.

- Identity uživatelů synchronizované z místního adresáře do Microsoft Entra ID

- Certifikát SSL pro publikování služeb přes PROTOKOL HTTPS nebo použití výchozích certifikátů při testování

- Aplikace založená na hlavičce nebo aplikace hlavičky IIS pro testování

Metoda konfigurace BIG-IP

Následující pokyny představují pokročilou metodu konfigurace, flexibilní způsob implementace SHA. Ručně vytvořte objekty konfigurace BIG-IP. Tuto metodu použijte pro scénáře, které nejsou součástí šablon konfigurace s asistencí.

Poznámka:

Nahraďte ukázkové řetězce nebo hodnoty hodnotami z vašeho prostředí.

Přidání F5 BIG-IP z galerie Microsoft Entra

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Prvním krokem k implementaci SHA je nastavení vztahu důvěryhodnosti federace SAML mezi BIG-IP APM a Microsoft Entra ID. Vztah důvěryhodnosti vytvoří integraci pro BIG-IP adresu, která před udělením přístupu k publikované službě předá předběžné ověření a podmíněný přístup k ID Microsoft Entra.

Další informace: Co je podmíněný přístup?

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k podnikovým aplikacím>Identita>Aplikace>Všechny aplikace.

Na horním pásu karet vyberte + Nová aplikace.

V galerii vyhledejte F5.

Vyberte F5 BIG-IP APM Integrace Microsoft Entra ID.

Zadejte název aplikace.

Vyberte Přidat nebo vytvořit.

Název odpovídá službě.

Konfigurace jednotného přihlašování Microsoft Entra

Zobrazí se nové vlastnosti aplikace F5 .

Výběr možnosti Spravovat>jednotné přihlašování

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

Přeskočte výzvu k uložení nastavení jednotného přihlašování.

Vyberte Ne, uložím ho později.

Při nastavení jednotného přihlašování pomocí SAML vyberte pro základní konfiguraci SAML ikonu pera.

Nahraďte adresu URL identifikátoru adresou URL publikované služby BIG-IP. Například

https://mytravel.contoso.comOpakujte pro adresu URL odpovědi a zahrňte cestu ke koncovému bodu SAML APM. Například

https://mytravel.contoso.com/saml/sp/profile/post/acsPoznámka:

V této konfiguraci tok SAML funguje v režimu zprostředkovatele identity: Microsoft Entra ID vydá uživateli kontrolní výraz SAML před přesměrováním na koncový bod služby BIG-IP pro aplikaci. Big-IP APM podporuje režimy zprostředkovatele identity a sp.

Pro identifikátor URI odhlášení zadejte koncový bod SLO (Big-IP APM Single Logout) před hlavičkou hostitele služby. Identifikátor URI SLO zajišťuje ukončení relací APM pro uživatele BIG-IP po odhlášení Microsoft Entra. Například

https://mytravel.contoso.com/saml/sp/profile/redirect/slr

Poznámka:

Od operačního systému Řízení provozu (TMOS) v16 se koncový bod SLO SAML změnil na

/saml/sp/profile/redirect/slo.Zvolte Uložit.

Ukončete konfiguraci SAML.

Přeskočte výzvu testu jednotného přihlašování.

Pokud chcete upravit atributy uživatele a přidat > novou deklaraci identity, vyberte ikonu pera.

Jako jméno vyberte Id zaměstnance.

Pro atribut Source vyberte user.employeeid.

Zvolte Uložit.

- Vyberte a přidejte deklaraci identity skupiny.

- Vyberte Skupiny přiřazené ke zdrojovému atributu>aplikace>sAMAccountName.

- Vyberte Uložit konfiguraci.

- Zavřete zobrazení.

- Prohlédněte si vlastnosti oddílu Atributy a deklarace identity uživatele. Id Microsoft Entra vydává vlastnosti uživatelů pro ověřování BIG-IP APM a jednotné přihlašování k back-endové aplikaci.

Poznámka:

Přidejte další deklarace identity, které publikovaná aplikace BIG-IP očekává jako hlavičky. Více definované deklarace identity se vystavují, pokud jsou v MICROSOFT Entra ID. Před vydáním deklarací identity definujte členství v adresáři a objekty uživatele v MICROSOFT Entra ID. Viz konfigurace deklarací identity skupin pro aplikace pomocí Microsoft Entra ID.

- V části Podpisový certifikát SAML vyberte Stáhnout.

- Soubor XML federačních metadat se uloží do počítače.

Podpisové certifikáty SAML vytvořené microsoftem Entra ID mají životnost tří let.

Autorizace Microsoft Entra

Ve výchozím nastavení Microsoft Entra ID vydává tokeny uživatelům uděleným přístup k aplikaci.

- V zobrazení konfigurace aplikace vyberte Uživatelé a skupiny.

- Vyberte + Přidat uživatele a v možnosti Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny přidejte skupiny uživatelů autorizované pro přístup k aplikaci založené na hlavičce.

- Zvolte Zvolit.

- Vyberte Přiřadit.

Vztah důvěryhodnosti federace MICROSOFT Entra SAML je dokončený. Dále nastavte big-IP APM pro publikování webové aplikace nakonfigurované s vlastnostmi pro dokončení vztahu důvěryhodnosti předběžného ověření SAML.

Rozšířená konfigurace

Pomocí následujících částí nakonfigurujte SAML, jednotné přihlašování hlaviček, přístupový profil a další.

Konfigurace SAML

Pokud chcete publikovanou aplikaci federovat s Microsoft Entra ID, vytvořte poskytovatele služby SAML s velkými IP adresami a odpovídající objekty SAML IdP.

Vyberte Vytvořit >místní služby SP Services> federačního>zprostředkovatele>SAML.

Zadejte Název.

Zadejte ID entity definované v Microsoft Entra ID.

V případě nastavení názvu služby SP proveďte výběry, pokud ID entity neodpovídá názvu hostitele publikované adresy URL, nebo proveďte výběr, pokud není v běžném formátu adresy URL založeném na názvu hostitele. Zadejte externí schéma a název hostitele aplikace, pokud je

urn:mytravel:contosoonlineID entity .Posuňte se dolů a vyberte nový objekt SAML SP.

Vyberte vazby nebo zrušení vazby konektorů zprostředkovatele identity.

Vyberte Vytvořit nový konektor zprostředkovatele identity.

V rozevíracím seznamu vyberte Z metadat.

Přejděte do souboru XML federačních metadat, který jste stáhli.

Zadejte název zprostředkovatele identity pro objekt APM pro externí zprostředkovatele identity SAML. Například

MyTravel_EntraID

- Vyberte Přidat nový řádek.

- Vyberte nový konektor SAML IdP.

- Vyberte Aktualizovat.

- Vyberte OK.

Konfigurace jednotného přihlašování hlaviček

Vytvořte objekt jednotného přihlašování APM.

Vyberte přístupové>profily nebo zásady, které>se vytvoří podle požadavků.>

Zadejte Název.

Přidejte alespoň jeden jazyk, který byl přijat.

Vyberte Dokončeno.

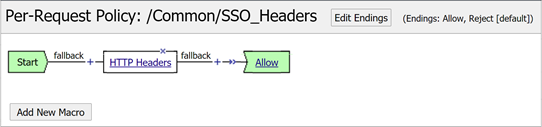

U nové zásady pro jednotlivé žádosti vyberte Upravit.

Spustí se editor zásad vizuálu.

V části Náhradní vyberte + symbol.

Na kartě Obecné účely vyberte hlavičky >HTTP Přidat položku.

Vyberte Přidat novou položku.

Vytvořte tři položky HTTP a Header modify.

Jako název záhlaví zadejte hlavní název.

Jako hodnotu hlavičky zadejte %{session.saml.last.identity}.

Jako název záhlaví zadejte employeeid.

Jako hodnotu záhlaví zadejte %{session.saml.last.attr.name.employeeid}.

Jako název záhlaví zadejte group_authz.

Jako hodnotu záhlaví zadejte %{session.saml.last.attr.name.

http://schemas.microsoft.com/ws/2008/06/identity/claims/groups}.

Poznámka:

Proměnné relace APM ve složených závorkách rozlišují malá a velká písmena. Doporučujeme definovat atributy malými písmeny.

- Zvolte Uložit.

- Zavřete editor zásad vizuálu.

Konfigurace profilu přístupu

Profil přístupu spojuje mnoho prvků APM, které spravují přístup k virtuálním serverům BIG-IP, včetně zásad přístupu, konfigurace jednotného přihlašování a nastavení uživatelského rozhraní.

Vyberte profily přístupu>/ Profily přístupu zásad>(zásady pro jednotlivé relace)>Vytvořit.

Jako název zadejte MyTravel.

Jako typ profilu vyberte Vše.

V případě akceptovaných jazyků vyberte aspoň jeden jazyk.

vyberte Dokončeno.

Pro profil relace, který jste vytvořili, vyberte Upravit.

Spustí se editor zásad vizuálu.

V části Náhradní vyberte + symbol.

Vyberte Možnost Přidat>položku ověřování SAML Auth.>

V případě konfigurace sp ověřování SAML v rozevíracím seznamu AAA Server vyberte objekt SAML SP, který jste vytvořili.

Zvolte Uložit.

Mapování atributů

Následující pokyny jsou volitelné. Při konfiguraci LogonID_Mapping má seznam aktivních relací BIG-IP hlavní název uživatele (UPN), nikoli číslo relace. Tato data použijte při analýze protokolů nebo řešení potíží.

Pro úspěšnou větev ověřování SAML vyberte + symbol.

V automaticky otevírané nabídce vyberte Přiřadit proměnnou>přiřazení>přidat položku.

Zadejte Název

V oddílu Přiřadit proměnnou vyberte Přidat novou změnu položky>. Například LogonID_Mapping.

Pro vlastní proměnnou nastavte session.saml.last.identity.

Pro proměnnou relace nastavte session.logon.last.username.

Vyberte Dokončeno.

Vyberte Uložit.

Ve větvi Úspěšné zásady přístupu vyberte terminál Odepřít.

Vyberte Povolit.

Zvolte Uložit.

Vyberte Použít zásadu přístupu.

Zavřete editor zásad vizuálu.

Konfigurace back-endového fondu

Pokud chcete povolit správné předávání klientského provozu pomocí protokolu BIG-IP, vytvořte objekt uzlu APM představující back-endový server hostující vaši aplikaci. Umístěte uzel do fondu APM.

Vyberte vytvořit seznam >fondů > místních přenosů>.

Jako objekt fondu serveru zadejte název. Například MyApps_VMs.

Přidejte objekt člena fondu.

Jako název uzlu zadejte název serveru, který je hostitelem back-endové webové aplikace.

Do pole Adresa zadejte IP adresu serveru, který je hostitelem aplikace.

V případě portu služby zadejte port HTTP/S, na který aplikace naslouchá.

Vyberte Přidat.

Poznámka:

Další informace najdete v tématu my.f5.com pro K13397: Přehled formátování požadavků monitorování stavu HTTP pro systém DNS BIG-IP.

Konfigurace virtuálního serveru

Virtuální server je objekt roviny dat BIG-IP reprezentovaný virtuální IP adresou, která naslouchá žádostem klientů do aplikace. Přijatý provoz se zpracuje a vyhodnotí pomocí profilu přístupu APM přidruženého k virtuálnímu serveru. Provoz se směruje podle zásad.

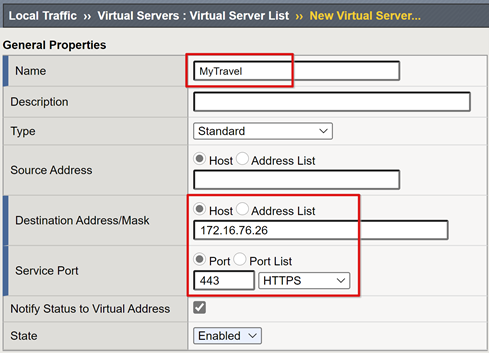

Vyberte vytvořit seznam> virtuálních serverů>s místním provozem.>

Zadejte název virtuálního serveru.

Jako cílová adresa/maska vyberte Hostitel.

Zadejte nepoužitou IP adresu IPv4 nebo IPv6, která se má přiřadit k big-IP adrese pro příjem provozu klienta.

Jako port služby vyberte Port, 443 a HTTPS.

V případě profilu HTTP (klient) vyberte http.

Pro profil SSL (klient) vyberte profil SSL klienta, který jste vytvořili, nebo ponechte výchozí nastavení pro testování.

V případě překladu zdrojové adresy vyberte možnost Automatické mapování.

V části Zásady přístupu vyberte profil přístupu vytvořený dříve. Tato akce vytvoří vazbu profilu předběžného ověření SamL microsoft Entra SAML a zásadu jednotného přihlašování k virtuálnímu serveru.

V případě zásad pro jednotlivé požadavky vyberte SSO_Headers.

- Jako výchozí fond vyberte objekty back-endového fondu, které jste vytvořili.

- Vyberte Dokončeno.

Správa relací

Nastavení správy relací BIG-IP adres slouží k definování podmínek pro ukončení relace uživatele nebo pokračování. Vytvořte zásadu pomocí profilů přístupu k zásadám>přístupu. Vyberte aplikaci ze seznamu.

Pokud jde o funkce SLO, identifikátor SLO URI v Microsoft Entra ID zajišťuje odhlášení iniciované z portálu MyApps ukončí relaci mezi klientem a big-IP APM. Importovaná federace aplikací metadata.xml poskytuje APM koncovému bodu odhlášení Microsoft Entra SAML pro odhlašování iniciované aktualizací SP. Proto povolte službě APM vědět, kdy se uživatel odhlásí.

Pokud neexistuje žádný webový portál BIG-IP, nemůže uživatel instruovat, aby se APM odhlasil. Pokud se uživatel z aplikace odhlásí, je big-IP adresa pro akci zastaralá. Relaci aplikace je možné obnovit prostřednictvím jednotného přihlašování. Proto odhlašování iniciované aktualizací SP vyžaduje pečlivé zvážení.

Pokud chcete zajistit bezpečné ukončení relací, přidejte do tlačítka Odhlásit se z aplikace funkci SLO. Povolte ho přesměrování klienta do koncového bodu microsoft Entra SAML pro odhlášení. U koncového bodu odhlášení SAML pro vašeho tenanta přejděte do koncových bodů registrace>aplikací.

Pokud nemůžete aplikaci změnit, povolte big-IP, aby naslouchala volání odhlašování aplikace a aktivovala SLO. Další informace najdete v tématech:

- Přejděte na support.f5.com pro K42052145: Konfigurace automatického ukončení relace (odhlášení) na základě názvu souboru odkazovaného na identifikátor URI

- Přejděte na my.f5.com pro K12056: Přehled možnosti Zahrnout identifikátor URI odhlášení

Nasadit

- Vyberte Nasadit k potvrzení nastavení.

- Ověřte, že se aplikace zobrazí ve vašem tenantovi.

- Aplikace je publikovaná a přístupná prostřednictvím SHA s jeho adresou URL nebo portály Microsoft.

Test

Jako uživatel proveďte následující test.

Vyberte externí adresu URL aplikace nebo na portálu Moje aplikace vyberte ikonu aplikace.

Ověřte se v Microsoft Entra ID.

K přesměrování dojde k virtuálnímu serveru BIG-IP pro aplikaci a přihlášení pomocí jednotného přihlašování.

Výstup vložené hlavičky se zobrazí aplikací založenou na hlavičce.

Pokud chcete zvýšit zabezpečení, zablokujte přímý přístup k aplikaci a vynucujte cestu prostřednictvím big-IP adresy.

Řešení problému

Při řešení potíží využijte následující doprovodné materiály.

Úroveň podrobností protokolu

Protokoly BIG-IP obsahují informace, které pomáhají izolovat problémy s ověřováním a jednotným přihlašováním. Zvýšení úrovně podrobností protokolu:

- Přejděte do protokolů událostí přehledu> zásad>přístupu.

- Vyberte Nastavení.

- Vyberte řádek publikované aplikace.

- Vyberte Upravit>systémové protokoly aplikace Access.

- V seznamu jednotného přihlašování vyberte Ladit.

- Vyberte OK.

- Reprodukujte problém.

- Zkontrolujte protokoly.

- Po dokončení vraťte nastavení.

Chybová zpráva BIG-IP

Pokud se po přesměrování zobrazí chyba BIG-IP, problém pravděpodobně souvisí s jednotným přihlašováním z Microsoft Entra ID k BIG-IP.

- Přejděte na Přehled zásad>přístupu.

- Vyberte sestavy Accessu.

- Spusťte sestavu za poslední hodinu.

- Projděte si protokoly, kde najdete nápovědu.

- Pro svoji relaci vyberte odkaz Zobrazit proměnné relace.

- Ověřte, že APM obdrží očekávané deklarace identity z ID Microsoft Entra.

Žádná chybová zpráva BIG-IP

Pokud se nezobrazí žádná chybová zpráva BIG-IP, problém pravděpodobně souvisí s jednotným přihlašováním z BIG-IP adresy do back-endové aplikace.

- Přejděte na Přehled zásad>přístupu.

- Vyberte aktivní relace.

- Vyberte odkaz pro aktivní relaci.

- Vyberte odkaz Zobrazit proměnné a určete případné problémy s jednotným přihlašováním.

- Ověřte, že big-IP APM selže nebo úspěšně získá správné identifikátory uživatele a domény.

Další informace:

- Přechod na devcentral.f5.com pro přiřazení příkladů proměnných APM

- Přejděte na techdocs.f5.com pro Správce zásad přístupu BIG-IP: Editor vizuálních zásad