zabezpečení nulová důvěra (Zero Trust)

nulová důvěra (Zero Trust) je nový model zabezpečení, který předpokládá porušení zabezpečení a ověřuje každý požadavek, jako by pocházel z neřízené sítě. V tomto článku se dozvíte o hlavních principech nulová důvěra (Zero Trust) a najdete zdroje, které vám pomůžou implementovat nulová důvěra (Zero Trust).

Základní principy nulová důvěra (Zero Trust)

Organizace dnes potřebují nový model zabezpečení, který se efektivně přizpůsobí složitosti moderního prostředí, přijme mobilní pracovníky a chrání lidi, zařízení, aplikace a data, ať jsou kdekoli.

Pro řešení tohoto nového světa computingu Microsoft důrazně doporučuje model zabezpečení nulová důvěra (Zero Trust), který je založen na těchto hlavních principech:

- Explicitní ověření – Vždy se ověřujte a autorizujete na základě všech dostupných datových bodů.

- Použití přístupu s nejnižšími oprávněními – Omezte přístup uživatelů pomocí technologie JiT/JEA (Just-In-Time a Just-Enough-Access), adaptivních zásad založených na rizicích a ochrany dat.

- Předpokládat narušení – Minimalizujte přístup k poloměru výbuchu a segmentům. Ověřte komplexní šifrování a využijte analýzy k získání přehledu, řízení detekce hrozeb a vylepšení obrany.

Další informace o nulová důvěra (Zero Trust) najdete v centru microsoftu s pokyny pro nulová důvěra (Zero Trust).

nulová důvěra (Zero Trust) architektura

Přístup nulová důvěra (Zero Trust) se rozšiřuje v rámci celého digitálního majetku a slouží jako integrovaná filozofie zabezpečení a ucelená strategie.

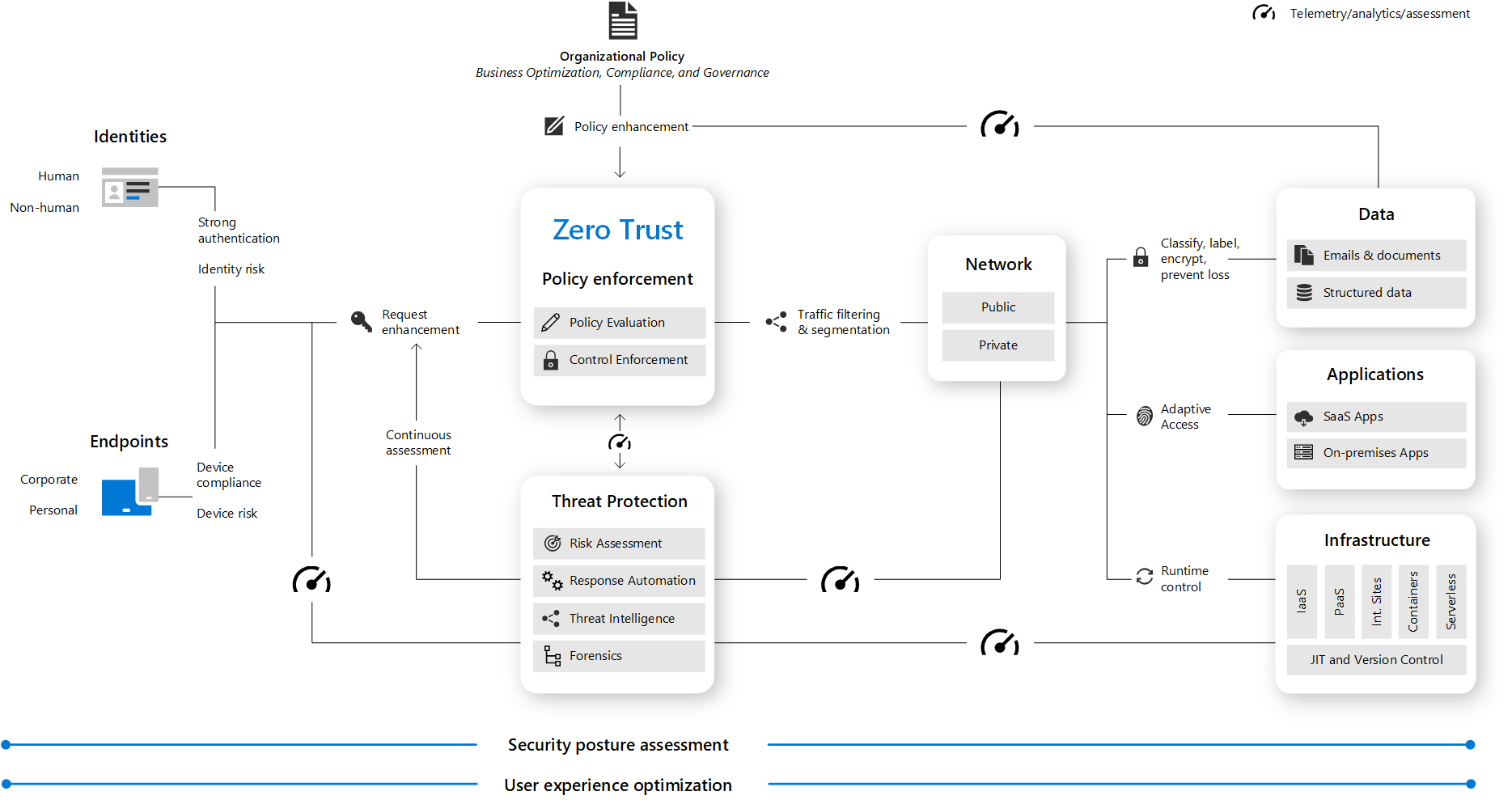

Tento obrázek znázorňuje primární prvky, které přispívají k nulová důvěra (Zero Trust).

Na obrázku:

- Vynucování zásad zabezpečení je v centru architektury nulová důvěra (Zero Trust). To zahrnuje vícefaktorové ověřování s podmíněným přístupem, které bere v úvahu riziko uživatelského účtu, stav zařízení a další kritéria a zásady, které nastavíte.

- Identity, zařízení (označovaná také jako koncové body), data, aplikace, síť a další komponenty infrastruktury jsou nakonfigurované s odpovídajícím zabezpečením. Zásady nakonfigurované pro každou z těchto komponent jsou koordinovány s vaší celkovou strategií nulová důvěra (Zero Trust). Například zásady zařízení určují kritéria pro zařízení, která jsou v pořádku, a zásady podmíněného přístupu vyžadují pro přístup ke konkrétním aplikacím a datům zařízení, která jsou v pořádku.

- Ochrana před hrozbami a inteligentní funkce monitorují prostředí, odhalí aktuální rizika a podniknou automatizovanou akci k nápravě útoků.

Další informace o nasazování technologických komponent architektury nulová důvěra (Zero Trust) najdete v tématu Nasazení řešení nulová důvěra (Zero Trust) od Microsoftu.

Jako alternativu k pokynům k nasazení, které poskytují konfigurační kroky pro každou technologickou komponentu chráněnou nulová důvěra (Zero Trust) principy, jsou pokyny k plánu rychlé modernizace (RaMP) založené na iniciativách a poskytují sadu cest nasazení, které umožňují rychleji implementovat klíčové vrstvy ochrany.

Z hraničního zabezpečení až po nulová důvěra (Zero Trust)

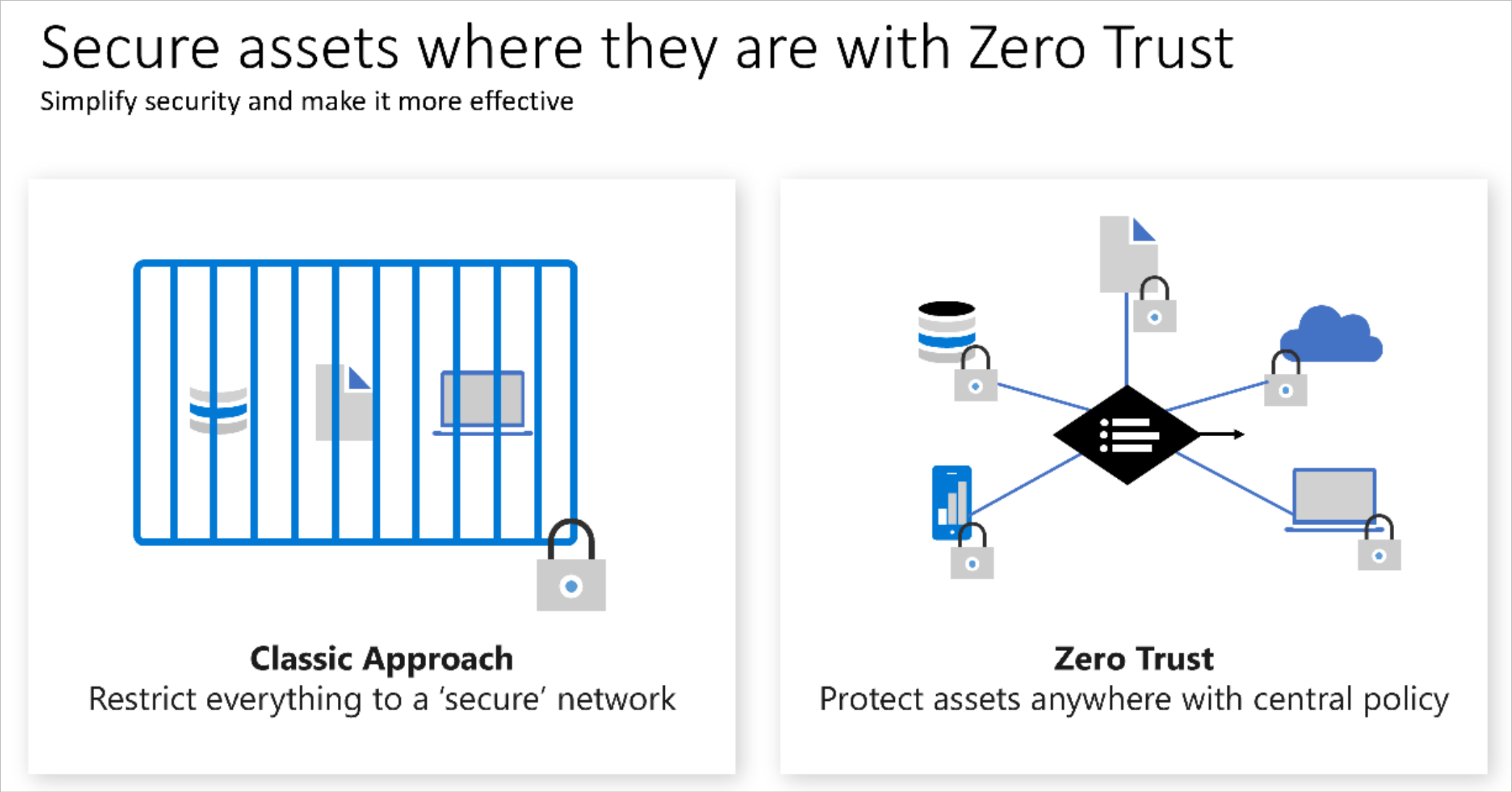

Tradiční přístup k řízení přístupu pro IT je založený na omezení přístupu k podnikové síti a následném doplnění o další kontroly podle potřeby. Tento model omezuje všechny prostředky na síťové připojení vlastněné společností a stal se příliš omezujícím, aby vyhovoval potřebám dynamického podniku.

Organizace musí při práci na dálku využívat nulová důvěra (Zero Trust) přístup k řízení přístupu a využívat cloudové technologie k digitální transformaci obchodního modelu, modelu zapojení zákazníků, zapojení zaměstnanců a modelu posílení postavení.

Principy nulové důvěry pomáhají vytvářet a neustále vylepšovat záruky zabezpečení a zároveň udržovat flexibilitu, aby bylo možné držet krok s tímto novým světem. Většina cest nulové důvěryhodnosti začíná řízením přístupu a zaměřuje se na identitu jako upřednostňovanou a primární kontrolu, zatímco i nadále přijímá technologie zabezpečení sítě jako klíčový prvek. Síťové technologie a taktika perimetru zabezpečení stále existují v moderním modelu řízení přístupu, ale nejsou dominantním a upřednostňovaným přístupem v kompletní strategii řízení přístupu.

Další informace o nulová důvěra (Zero Trust) transformaci řízení přístupu najdete v tématu řízení přístupu Cloud Adoption Framework.

Podmíněný přístup s nulová důvěra (Zero Trust)

Přístup Microsoftu k nulová důvěra (Zero Trust) zahrnuje podmíněný přístup jako hlavní modul zásad. Podmíněný přístup se používá jako modul zásad pro architekturu nulová důvěra (Zero Trust), která pokrývá definici i vynucení zásad. Na základě různých signálů nebo podmínek může podmíněný přístup blokovat nebo udělit omezený přístup k prostředkům.

Další informace o vytváření modelu přístupu založeného na podmíněném přístupu, který je v souladu s hlavními principy nulová důvěra (Zero Trust), najdete v tématu Podmíněný přístup pro nulová důvěra (Zero Trust).

Vývoj aplikací pomocí nulová důvěra (Zero Trust) principů

nulová důvěra (Zero Trust) je architektura zabezpečení, která nespoléhá na implicitní vztah důvěryhodnosti pro interakce za zabezpečenou hraniční sítí. Místo toho používá zásady explicitního ověření, nejnižšího privilegovaného přístupu a předpokladu narušení zabezpečení uživatelů a dat a současně umožňuje běžné scénáře, jako je přístup k aplikacím mimo hraniční síť.

Jako vývojář je nezbytné používat nulová důvěra (Zero Trust) principy, abyste zajistili bezpečnost uživatelů a zabezpečení dat. Vývojáři aplikací můžou zlepšit zabezpečení aplikací, minimalizovat dopad porušení zabezpečení a zajistit, aby jejich aplikace splňovaly požadavky zákazníků na zabezpečení tím, že přijmou zásady nulová důvěra (Zero Trust).

Další informace o osvědčených postupech, které jsou klíčem k zajištění zabezpečení aplikací, najdete tady:

- Microsoft vytváří aplikace s nulová důvěra (Zero Trust) přístupem k identitě

- Vytváření aplikací připravených pro nulová důvěra (Zero Trust) pomocí Microsoft identity platform funkcí a nástrojů

nulová důvěra (Zero Trust) a Microsoft 365

Microsoft 365 je sestavený s mnoha funkcemi zabezpečení a ochrany informací, které vám pomůžou začlenit nulová důvěra (Zero Trust) do vašeho prostředí. Mnohé z těchto možností je možné rozšířit, aby chránily přístup k dalším aplikacím SaaS, které vaše organizace používá, a datům v těchto aplikacích. Další informace najdete v tématu Nasazení nulová důvěra (Zero Trust) pro Microsoft 365.

Další informace o doporučeních a základních konceptech pro nasazení zásad a konfigurací zabezpečeného e-mailu, dokumentace a aplikací pro nulová důvěra (Zero Trust) přístup k Microsoftu 365 najdete v tématu konfigurace nulová důvěra (Zero Trust) identit a přístupu k zařízením.

Další kroky

- Informace o tom, jak vylepšit řešení zabezpečení integrací s produkty Microsoftu, najdete v tématu Integrace s nulová důvěra (Zero Trust) řešeními Microsoftu.

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro