Kurz: Konfigurace F5 BIG-IP SSL-VPN pro jednotné přihlašování Microsoft Entra

V tomto kurzu se dozvíte, jak integrovat protokol F5 BIG-IP s virtuální privátní sítí ssl-VPN (Secure Socket Layer) s Microsoft Entra ID pro zabezpečený hybridní přístup (SHA).

Povolení SÍTĚ SSL-VPN s VELKÝMI IP adresami pro jednotné přihlašování (SSO) microsoftu Entra nabízí mnoho výhod, mezi které patří:

- nulová důvěra (Zero Trust) zásad správného řízení prostřednictvím předběžného ověřování Microsoft Entra a podmíněného přístupu.

- Ověřování bez hesla ke službě VPN

- Správa identit a přístupu z jedné řídicí roviny, centra pro správu Microsoft Entra

Další informace o výhodách najdete v tématu

Jednotné přihlašování v Microsoft Entra ID

Poznámka:

Klasické sítě VPN zůstávají orientované v síti, často poskytují malý až jemně odstupňovaný přístup k podnikovým aplikacím. K dosažení nulová důvěra (Zero Trust) doporučujeme přístup zaměřený na identitu. Další informace: Pět kroků pro integraci všech aplikací s ID Microsoft Entra.

Popis scénáře

V tomto scénáři je instance APM (BIG-IP Access Policy Manager) služby SSL-VPN nakonfigurovaná jako poskytovatel služby SAML (Security Assertion Markup Language) a Microsoft Entra ID je důvěryhodný zprostředkovatel identity SAML (IdP). Jednotné přihlašování (SSO) z Microsoft Entra ID je prostřednictvím ověřování na základě deklarací identity k APM BIG-IP, bezproblémovému přístupu k virtuální privátní síti (VPN).

Poznámka:

Nahraďte ukázkové řetězce nebo hodnoty v tomto průvodci hodnotami ve vašem prostředí.

Požadavky

Předchozí zkušenosti nebo znalosti F5 BIG-IP nejsou nutné, ale potřebujete:

- Předplatné Microsoft Entra

- Pokud ho nemáte, můžete získat bezplatný účet Azure.

- Identity uživatelů synchronizované z místního adresáře do Microsoft Entra ID

- Jedna z následujících rolí: Správce cloudových aplikací nebo Správce aplikací

- Infrastruktura BIG-IP se směrováním provozu klientů do a z BIG-IP

- Záznam publikované služby VPN BIG-IP na názvovém serveru veřejné domény (DNS)

- Nebo testovací soubor localhost klienta při testování

- Big-IP zřízená s potřebnými certifikáty SSL pro publikování služeb přes HTTPS

Pokud chcete vylepšovat výukové prostředí, můžete se naučit standardní terminologii f5 BIG-IP glosáře.

Přidání F5 BIG-IP z galerie Microsoft Entra

Tip

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Nastavte vztah důvěryhodnosti federace SAML mezi big-IP adresou, aby microsoft Entra BIG-IP mohl předat předběžné ověření a podmíněný přístup k ID Microsoft Entra před udělením přístupu k publikované službě VPN.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>Všechny aplikace a pak vyberte Nová aplikace.

- V galerii vyhledejte F5 a vyberte F5 BIG-IP APM Integrace Microsoft Entra ID.

- Zadejte název aplikace.

- Vyberte Přidat a pak Vytvořit.

- Název se zobrazí jako ikona v Centru pro správu Microsoft Entra a na portálu Office 365.

Konfigurace jednotného přihlašování Microsoft Entra

Ve vlastnostech aplikace F5 přejděte na Spravovat>jednotné přihlašování.

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

Vyberte Ne, uložím ho později.

V nabídce Nastavení jednotného přihlašování pomocí SAML vyberte ikonu pera pro základní konfiguraci SAML.

Adresu URL identifikátoru nahraďte adresou URL publikované služby BIG-IP. Například

https://ssl-vpn.contoso.com.Nahraďte adresu URL odpovědi a cestu ke koncovému bodu SAML. Například

https://ssl-vpn.contoso.com/saml/sp/profile/post/acs.Poznámka:

V této konfiguraci aplikace pracuje v režimu iniciovaném adresou IDP: Microsoft Entra ID vydá kontrolní výraz SAML před přesměrováním na službu SAML s velkými IP adresami.

U aplikací, které nepodporují režim iniciovaný adresou IDP, zadejte pro službu SAML BIG-IP například přihlašovací adresu URL

https://ssl-vpn.contoso.com.Jako adresu URL odhlášení zadejte koncový bod SLO (Big-IP APM Single Logout) před hlavičkou hostitele publikované služby. Například

https://ssl-vpn.contoso.com/saml/sp/profile/redirect/slrPoznámka:

Adresa URL SLO zajišťuje, že se relace uživatele ukončí po odhlášení uživatele na adrese BIG-IP a Microsoft Entra ID. BIG-IP APM má možnost ukončit všechny relace při volání adresy URL aplikace. Další informace najdete v článku F5 K12056 : Přehled možnosti Zahrnout identifikátor URI odhlášení.

.

.

Poznámka:

Z TMOS v16 se koncový bod SLO SAML změnil na /saml/sp/profile/redirect/slo.

Zvolte Uložit.

Přeskočte výzvu testu jednotného přihlašování.

Ve vlastnostech atributů a deklarací identity uživatele si prohlédněte podrobnosti.

Do publikované služby BIG-IP můžete přidat další deklarace identity. Deklarace identity definované kromě výchozí sady se vydávají, pokud jsou v MICROSOFT Entra ID. Před vydáním deklarace identity definujte role adresáře nebo členství ve skupinách vůči objektu uživatele v Microsoft Entra ID.

Podpisové certifikáty SAML vytvořené microsoftem Entra ID mají životnost tří let.

Autorizace Microsoft Entra

Ve výchozím nastavení Microsoft Entra ID vydává tokeny uživatelům s uděleným přístupem ke službě.

V zobrazení konfigurace aplikace vyberte Uživatelé a skupiny.

Vyberte + Přidat uživatele.

V nabídce Přidat přiřazení vyberte Uživatelé a skupiny.

V dialogovém okně Uživatelé a skupiny přidejte skupiny uživatelů autorizované pro přístup k síti VPN.

Vyberte Vybrat>přiřadit.

Pro publikování služby SSL-VPN můžete nastavit službu BIG-IP APM. Nakonfigurujte ho s odpovídajícími vlastnostmi pro dokončení vztahu důvěryhodnosti předběžného ověření SAML.

Konfigurace APM s velkými IP adresami

Federace SAML

Pokud chcete dokončit federování služby VPN s Id Microsoft Entra, vytvořte poskytovatele služby SAML s velkými IP adresami a odpovídajícími objekty IDP SAML.

Přejděte do části Přístup k místním službám>SP Services zprostředkovatele>federačních>služeb SAML.

Vyberte Vytvořit.

Zadejte název a ID entity definované v Microsoft Entra ID.

Zadejte plně kvalifikovaný název domény hostitele (FQDN) pro připojení k aplikaci.

Poznámka:

Pokud ID entity není přesnou shodou názvu hostitele publikované adresy URL, nakonfigurujte nastavení názvu sp nebo proveďte tuto akci, pokud není ve formátu adresy URL názvu hostitele. Pokud je

urn:ssl-vpn:contosoonlineID entity, zadejte externí schéma a název hostitele publikované aplikace.Posuňte se dolů a vyberte nový objekt SAML SP.

Vyberte Konektory IDP s vazbou nebo zrušením vazby.

Vyberte Vytvořit nový konektor IDP.

V rozevírací nabídce vyberte Z metadat.

Přejděte do souboru XML federačních metadat, který jste stáhli.

Pro objekt APM zadejte název zprostředkovatele identity, který představuje externí zprostředkovatele identity SAML IdP.

Pokud chcete vybrat nový externí konektor Microsoft Entra IdP, vyberte Přidat nový řádek.

Vyberte Aktualizovat.

Vyberte OK.

Konfigurace webového vrcholu

Povolte nabízení SSL-VPN uživatelům prostřednictvím webového portálu BIG-IP.

Přejděte na Webtops Webtops Seznamy webových stránek>aplikace Access.>

Vyberte Vytvořit.

Zadejte název portálu.

Nastavte typ na Hodnotu Úplná, například

Contoso_webtop.Dokončete zbývající předvolby.

Vyberte Dokončeno.

Konfigurace sítě VPN

Prvky SÍTĚ VPN řídí aspekty celkové služby.

Přejděte na Přístup k možnostem>Připojení / Přístup k síti VPN>(VPN)>Fondy zapůjčení PROTOKOLU IPV4

Vyberte Vytvořit.

Zadejte název fondu IP adres přidělených klientům VPN. Například Contoso_vpn_pool.

Nastavte typ na rozsah IP adres.

Zadejte počáteční a koncovou IP adresu.

Vyberte Přidat.

Vyberte Dokončeno.

Seznam přístupu k síti zřídí službu s nastavením IP a DNS z fondu SÍTĚ VPN, oprávněními směrování uživatelů a může spouštět aplikace.

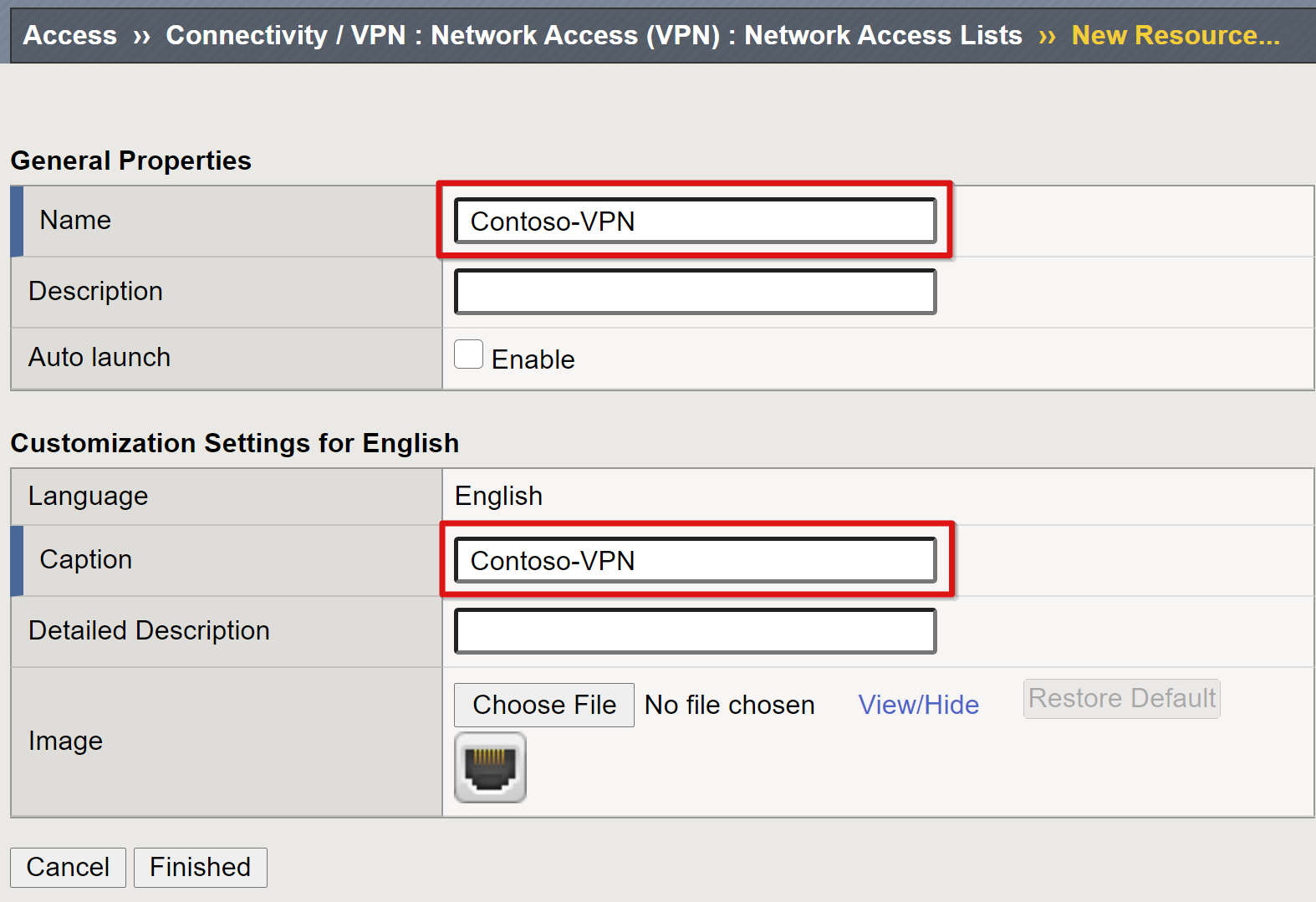

Přejděte do části Připojení k přístupu>nebo VPN: Seznamy přístupu k síti (VPN).>a0>

Vyberte Vytvořit.

Zadejte název přístupového seznamu a titulku VPN, například Contoso-VPN.

Vyberte Dokončeno.

Na horním pásu karet vyberte Nastavení sítě.

Pro podporovanou verzi IP adresy: IPV4.

V případě fondu zapůjčení IPV4 vyberte vytvořený fond VPN, například Contoso_vpn_pool

Poznámka:

Pomocí možností Nastavení klienta vynucujte omezení směrování provozu klienta v zavedené síti VPN.

Vyberte Dokončeno.

Přejděte na kartu DNS/Hostitelé .

Primární názvový server IPV4: IP adresa DNS vašeho prostředí

Pro výchozí příponu domény DNS: Přípona domény pro toto připojení VPN. Například contoso.com

Poznámka:

Další nastavení najdete v článku F5 Konfigurace prostředků síťového přístupu.

Profil připojení BIG-IP se vyžaduje ke konfiguraci nastavení typu klienta VPN, které služba VPN potřebuje podporovat. Například Windows, OSX a Android.

Přejděte na Přístup k možnostem>připojení nebo profily připojení>VPN.>

Vyberte Přidat.

Zadejte název profilu.

Nastavte nadřazený profil na hodnotu /Common/connectivity, například Contoso_VPN_Profile.

Konfigurace profilu přístupu

Zásady přístupu umožňují službě ověřování SAML.

Přejděte do profilů přístupu>nebo profilů přístupu k zásadám>(zásady pro jednotlivé relace).

Vyberte Vytvořit.

Zadejte název profilu a typ profilu.

Vyberte například vše, Contoso_network_access.

Posuňte se dolů a přidejte alespoň jeden jazyk do seznamu Akceptované jazyky .

Vyberte Dokončeno.

V novém přístupovém profilu v poli Zásady relace vyberte Upravit.

Editor zásad vizuálu se otevře na nové kartě.

Vyberte znaménko + .

V nabídce vyberte Ověřování>SAML Auth.

Vyberte Přidat položku.

V konfiguraci sp ověřování SAML vyberte objekt VPN SAML SP, který jste vytvořili.

Zvolte Uložit.

Pro úspěšnou větev ověřování SAML vyberte + .

Na kartě Přiřazení vyberte Upřesnit přiřazení zdroje.

Vyberte Přidat položku.

V automaticky otevírané nabídce vyberte Nová položka.

Vyberte Přidat nebo odstranit.

V okně vyberte Síťový přístup.

Vyberte profil síťového přístupu, který jste vytvořili.

Přejděte na kartu Webtop .

Přidejte objekt Webtop, který jste vytvořili.

Vyberte Aktualizovat.

Vyberte Uložit.

Pokud chcete změnit úspěšnou větev, vyberte odkaz v horním poli Odepřít .

Zobrazí se popisek Povolit.

Uložte.

Výběr možnosti Použít zásady přístupu

Zavřete kartu editoru zásad vizuálu.

Publikování služby VPN

APM vyžaduje front-endový virtuální server, který naslouchá klientům připojujícím se k síti VPN.

Vyberte seznam virtuálních serverů>místního provozu>.

Vyberte Vytvořit.

Jako virtuální server VPN zadejte název, například VPN_Listener.

Vyberte nepoužitou cílovou adresu IP se směrováním pro příjem provozu klienta.

Nastavte port služby na 443 HTTPS.

V případě stavu se ujistěte, že je vybraná možnost Povoleno .

Nastavte profil HTTP na http.

Přidejte profil SSL (klient) pro veřejný certifikát SSL, který jste vytvořili.

Pokud chcete použít vytvořené objekty VPN, v části Zásady přístupu nastavte profil přístupu a profil připojení.

Vyberte Dokončeno.

Vaše služba SSL-VPN je publikovaná a přístupná prostřednictvím SHA, ať už s její adresou URL, nebo prostřednictvím portálů aplikací Microsoftu.

Další kroky

Otevřete prohlížeč na vzdáleném klientovi Windows.

Přejděte na adresu URL služby VPN TYPU BIG-IP.

Zobrazí se portál webtopu BIG-IP a spouštěč VPN.

Poznámka:

Výběrem dlaždice VPN nainstalujte klienta BIG-IP Edge a vytvořte připojení VPN nakonfigurované pro SHA. Aplikace F5 VPN je viditelná jako cílový prostředek v podmíněném přístupu Microsoft Entra. Přečtěte si zásady podmíněného přístupu, které uživatelům umožňují ověřování bez hesla microsoft Entra ID.