Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

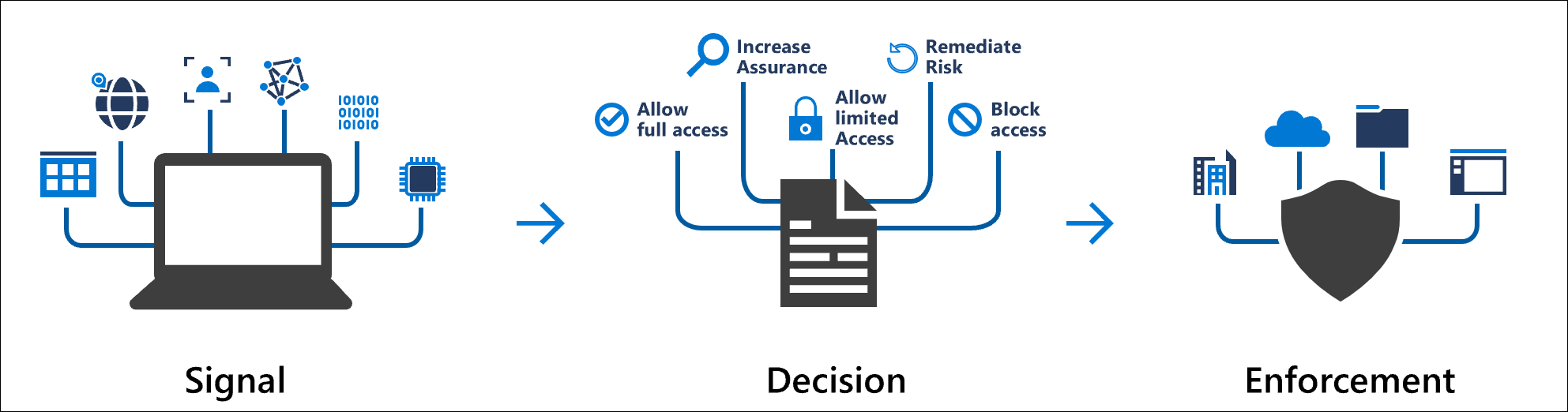

Jak je vysvětleno v článku Co je podmíněný přístup, zásady podmíněného přístupu mají podobu příkazů typu pokud-potom založených na přiřazeních a kontrolách přístupu. Zásady podmíněného přístupu spojují signály k rozhodování a vynucování zásad organizace.

Jak organizace tyto zásady vytváří? Co je potřeba? Jak se používají?

Na jednotlivé uživatele se může kdykoli použít více zásad podmíněného přístupu. V takovém případě musí být splněny všechny platné zásady. Pokud například jedna zásada vyžaduje vícefaktorové ověřování a jiná vyžaduje vyhovující zařízení, musíte dokončit vícefaktorové ověřování a použít zařízení vyhovující předpisům. Všechna přiřazení se logicky kombinují pomocí funkce AND. Pokud máte nakonfigurované více než jedno přiřazení, musí být pro aktivaci zásady splněná všechna přiřazení.

Pokud je vybrána zásada s možností Vyžadovat jeden z vybraných ovládacích prvků, zobrazí se výzvy v definovaném pořadí. Po splnění požadavků zásad se udělí přístup.

Všechny zásady se vynucují ve dvou fázích:

-

Fáze 1: Shromažďování podrobností o relaci

- Shromážděte podrobnosti o relaci, jako je síťové umístění a identita zařízení potřebná k vyhodnocení zásad.

- Fáze 1 vyhodnocení zásad probíhá pro povolené zásady a zásady v režimu pouze pro sestavy.

-

fáze 2: Vynucení

- Pomocí detailů relace shromážděných v etapě 1 identifikujte všechny požadavky, které nejsou splněny.

- Pokud existuje zásada nakonfigurovaná s nastavením blokace , k blokování uživatele se přistoupí poté, co se vynucení zastaví.

- Uživateli se zobrazí výzva k dokončení dalších požadavků na kontrolu grantů, které nebyly splněny během fáze 1 v následujícím pořadí, dokud nebudou splněny veškeré zásady:

- Jakmile jsou všechny kontroly udělení splněné, použijí se ovládací prvky relací (vynucení aplikací, Microsoft Defender for Cloud Apps a doba platnosti tokenu).

- Fáze 2 vyhodnocení zásad probíhá pro všechny povolené zásady.

Přiřazení

Oddíl přiřazení definuje, kdo, co a kde pro zásady podmíněného přístupu.

Uživatelé a skupiny

Uživatelé a skupiny přiřaďte, kdo zásady při použití zahrnuje nebo vyloučí. Toto přiřazení může zahrnovat všechny uživatele, konkrétní skupiny uživatelů, role adresáře nebo externí uživatele typu host. Organizace s licencemi ID úloh Microsoft Entra můžou také cílit na identity úloh .

Zásady, které cílí na role nebo skupiny, se vyhodnocují pouze v případech, kdy je token vydán. To znamená:

- Nově přidaní uživatelé do role nebo skupiny nebudou podléhat zásadám, dokud nezískají nový token.

- Pokud už uživatel má platný token před tím, než ho přidáte do role nebo skupiny, zásada se retroaktivně nepoužije.

Osvědčeným postupem je aktivovat vyhodnocení podmíněného přístupu při aktivaci role nebo aktivaci členství ve skupině pomocí služby Microsoft Entra Privileged Identity Management.

Cílové prostředky

cílové prostředky můžou zahrnovat nebo vyloučit cloudové aplikace, akce uživatelů nebo kontexty ověřování, které jsou předmětem zásady.

Síť

Síť obsahuje IP adresy, geografické oblasti a síť Globálním zabezpečeným přístupem, která je v souladu s rozhodováním o zásadách podmíněného přístupu. Správci můžou definovat umístění a označit některá jako důvěryhodná, například primární síťová umístění organizace.

Podmínky

Zásada může obsahovat více podmínek.

Riziko přihlášení

Pro organizace s Microsoft Entra ID Protectionmohou detekce rizik generované tam ovlivnit vaše zásady podmíněného přístupu.

Platformy zařízení

Organizace s několika platformami operačního systému zařízení můžou vynucovat konkrétní zásady na různých platformách.

Informace používané k určení platformy zařízení pocházejí z neověřených zdrojů, jako jsou řetězce uživatelských agentů, které je možné změnit.

Klientské aplikace

Software, který uživatel používá pro přístup ke cloudové aplikaci. Například Prohlížeč a Mobilní aplikace a desktopoví klienti. Ve výchozím nastavení se všechny nově vytvořené zásady podmíněného přístupu vztahují na všechny typy klientských aplikací i v případě, že není nakonfigurovaná podmínka klientských aplikací.

Filtrování pro zařízení

Tento ovládací prvek umožňuje cílení na konkrétní zařízení na základě jejich atributů v zásadách.

Řízení přístupu

Část zásad podmíněného přístupu týkající se řízení přístupu určuje, jak je zásada vynucována.

stipendium

Grant poskytuje správcům způsob vynucení zásad, pomocí kterého mohou blokovat nebo udělovat přístup.

Blokování přístupu

Blokování přístupu blokuje přístup v rámci zadaných přiřazení. Tento ovládací prvek je výkonný a vyžaduje vhodné znalosti, aby bylo možné efektivně používat.

Udělení přístupu

Řízení udělení spouští vynucení jednoho nebo více ovládacích prvků.

- Vyžadovat vícefaktorové ověřování

- Vyžadovat úroveň ověření

- Vyžadovat, aby zařízení bylo označené jako vyhovující (Intune)

- Vyžadovat zařízení hybridně připojené k Microsoft Entra

- Vyžadování schválené klientské aplikace

- Vyžadování zásad ochrany aplikací

- Vyžadovat změnu hesla

- Vyžadování podmínek použití

Správci se rozhodnou vyžadovat jeden z předchozích ovládacích prvků nebo všechny vybrané ovládací prvky pomocí následujících možností. Ve výchozím nastavení vyžaduje více ovládacích prvků vše.

- Vyžadovat všechny vybrané ovládací prvky (každý ovládací prvek)

- Vyžadovat jeden z vybraných ovládacích prvků (ovládací prvek nebo ovládací prvek)

Sezení

Ovládací prvky relace můžou omezit zkušenosti uživatelů.

- Použijte omezení vynucovaná aplikací:

- Funguje jenom s Exchangem Online a SharePointem Online.

- Předává informace o zařízení pro řízení uživatelského zážitku, udělení plného nebo omezeného přístupu.

- Použití řízení podmíněného přístupu k aplikacím:

- Používá signály z Programu Microsoft Defender for Cloud Apps k tomu, aby dělal například:

- Blokovat stahování, vyjmutí, kopírování a tisk citlivých dokumentů

- Monitorujte rizikové chování relace.

- Vyžadovat popisky citlivých souborů.

- Používá signály z Programu Microsoft Defender for Cloud Apps k tomu, aby dělal například:

- Frekvence přihlášení:

- Možnost změnit výchozí frekvenci přihlášení pro moderní ověřování

- Trvalá relace prohlížeče

- Umožňuje uživatelům zůstat přihlášení po zavření a opětovném otevření okna prohlížeče.

- Přizpůsobení průběžného vyhodnocování přístupu

- Zakažte výchozí nastavení odolnosti.

Jednoduché zásady

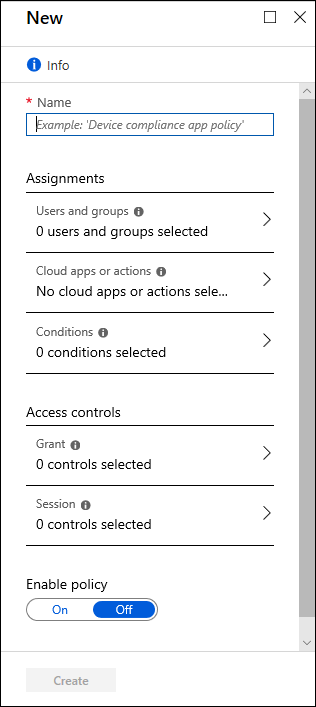

Zásady podmíněného přístupu musí obsahovat alespoň následující zásady, které se mají vynutit:

- Název zásady

-

Přiřazení

- Uživatelé nebo skupiny , na které se zásady použijí

- Cílové prostředky , na které se mají zásady použít

-

řízení přístupu

- udělení nebo bloku ovládací prvky

Článek Běžné zásady podmíněného přístupu zahrnují zásady , které můžou být užitečné pro většinu organizací.