Kurz: Migrace zásad přihlašování Okta do podmíněného přístupu Microsoft Entra

V tomto kurzu se naučíte migrovat organizaci z globálních zásad přihlašování nebo zásad přihlašování na úrovni aplikace v podmíněném přístupu Okta v Microsoft Entra ID. Zásady podmíněného přístupu zabezpečí uživatelský přístup v Microsoft Entra ID a připojených aplikacích.

Další informace: Co je podmíněný přístup?

V tomto kurzu se předpokládá, že máte:

- Tenant Office 365 federovaný do Okty pro přihlášení a vícefaktorové ověřování

- Server Microsoft Entra Connect nebo agenti zřizování cloudu Microsoft Entra Connect nakonfigurovaní pro zřizování uživatelů pro ID Microsoft Entra

Požadavky

Požadavky na licencování a přihlašovací údaje najdete v následujících dvou částech.

Povolující

Pokud přepnete z okty na podmíněný přístup, existují licenční požadavky. Tento proces vyžaduje licenci Microsoft Entra ID P1 k povolení registrace pro vícefaktorové ověřování Microsoft Entra.

Další informace: Přiřazení nebo odebrání licencí v Centru pro správu Microsoft Entra

Přihlašovací údaje podnikového správce

Pokud chcete nakonfigurovat záznam spojovacího bodu služby (SCP), ujistěte se, že máte v místní doménové struktuře přihlašovací údaje podnikového správce.

Vyhodnocení zásad přihlašování okta pro přechod

Vyhledejte a vyhodnoťte zásady přihlašování okta, abyste zjistili, co se převedou na ID Microsoft Entra.

V Oktě přejděte do přihlášení k ověřování>zabezpečení>.

Přejděte na Aplikace.

V podnabídce vyberte Aplikace.

V seznamu Aktivní aplikace vyberte systém Microsoft Office 365 připojené instance.

Vyberte Přihlásit se.

Posuňte se do dolní části stránky.

Zásady přihlašování k aplikacím systém Microsoft Office 365 mají čtyři pravidla:

- Vynucení vícefaktorového ověřování pro mobilní relace – vyžaduje vícefaktorové ověřování z moderních relací ověřování nebo prohlížečů v iOSu nebo Androidu.

- Povolit důvěryhodná zařízení s Windows – zabrání zbytečným ověřením nebo výzvy k faktoru pro důvěryhodná zařízení Okta.

- Vyžadovat vícefaktorové ověřování z nedůvěryhodných zařízení s Windows – vyžaduje vícefaktorové ověřování z moderních relací ověřování nebo prohlížeče na nedůvěryhodných zařízeních s Windows.

- Blokování starší verze ověřování – zabrání klientům starší verze ověřování v připojení ke službě.

Následující snímek obrazovky je podmínky a akce pro čtyři pravidla na obrazovce Přihlásit se zásadami.

Konfigurace zásad podmíněného přístupu

Nakonfigurujte zásady podmíněného přístupu tak, aby odpovídaly podmínkám Okta. V některých scénářích ale možná budete potřebovat další nastavení:

- Síťová umístění okta do pojmenovaných umístění v Microsoft Entra ID

- Vztah důvěryhodnosti zařízení Okta s podmíněným přístupem na základě zařízení (dvě možnosti vyhodnocení uživatelských zařízení):

- Viz následující část Konfigurace hybridního připojení Microsoft Entra pro synchronizaci zařízení s Windows, jako jsou Windows 10, Windows Server 2016 a 2019, do Microsoft Entra ID

- Viz následující část Konfigurace dodržování předpisů zařízením

- Viz, Použití hybridního připojení Microsoft Entra, funkce na serveru Microsoft Entra Connect, která synchronizuje zařízení s Windows, jako jsou Windows 10, Windows Server 2016 a Windows Server 2019, s Microsoft Entra ID

- Přečtěte si téma Registrace zařízení v Microsoft Intune a přiřazení zásad dodržování předpisů.

Konfigurace hybridního připojení Microsoft Entra

Pokud chcete povolit hybridní připojení Microsoft Entra na serveru Microsoft Entra Connect, spusťte průvodce konfigurací. Po konfiguraci zaregistrujte zařízení.

Poznámka

Hybridní připojení Microsoft Entra se u agentů zřizování cloudu Microsoft Entra Connect nepodporuje.

Nakonfigurujte hybridní připojení Microsoft Entra.

Na stránce konfigurace SCP vyberte rozevírací seznam Ověřovací služba.

Vyberte adresu URL zprostředkovatele federace Okta.

Vyberte Přidat.

Zadejte přihlašovací údaje místního podnikového správce.

Vyberte Další.

Spropitné

Pokud jste v globálních zásadách přihlašování nebo na úrovni aplikace zablokovali starší ověřování na klientech Windows, vytvořte pravidlo, které umožňuje dokončit proces hybridního připojení Microsoft Entra. Povolte starší sadu ověřování pro klienty Windows.

Pokud chcete povolit vlastní klientské řetězce v zásadách aplikací, obraťte se na Centrum nápovědy Okta.

Konfigurace dodržování předpisů zařízením

Hybridní připojení Microsoft Entra je náhradou za vztah důvěryhodnosti zařízení Okta ve Windows. Zásady podmíněného přístupu rozpoznávají dodržování předpisů pro zařízení zaregistrovaná v Microsoft Intune.

Zásady dodržování předpisů zařízením

- Nastavení pravidel pro zařízení, která spravujete pomocí Intune, pomocí zásad dodržování předpisů

- Vytvoření zásad dodržování předpisů v Microsoft Intune

Registrace zařízení s Windows 10/11, iOS, iPadOS a Androidem

Pokud jste nasadili hybridní připojení Microsoft Entra, můžete nasadit další zásady skupiny pro dokončení automatické registrace těchto zařízení v Intune.

- Registrace v Microsoft Intune

- Rychlý start: Nastavení automatické registrace pro zařízení s Windows 10/11

- Registrace zařízení s Androidem

- Registrace zařízení s iOSem/iPadOS v Intune

Konfigurace nastavení tenanta vícefaktorového ověřování Microsoft Entra

Spropitné

Postup v tomto článku se může mírně lišit v závislosti na portálu, od který začínáte.

Před převodem na podmíněný přístup potvrďte základní nastavení tenanta vícefaktorového ověřování pro vaši organizaci.

Přihlaste se do Centra pro správu Microsoft Entra jako správce hybridní identity.

Přejděte k identitě>Uživatelé>Všichni uživatelé.

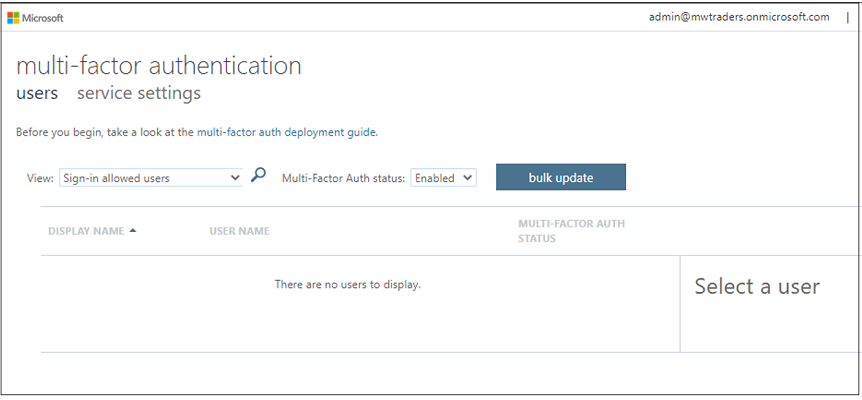

V horní nabídce podokna Uživatelé vyberte MFA pro jednotlivé uživatele.

Zobrazí se starší verze vícefaktorového ověřovacího portálu Microsoft Entra. Nebo vyberte vícefaktorový ověřovací portál Microsoft Entra.

Ověřte, že pro starší verzi vícefaktorového ověřování nejsou povoleni žádní uživatelé: V nabídce Vícefaktorové ověřování ve stavu vícefaktorového ověřování vyberte Povoleno a Vynuceno. Pokud tenant obsahuje uživatele v následujících zobrazeních, zakažte je v nabídce starší verze.

Ujistěte se, že je pole Vynuceno prázdné.

Vyberte možnost Nastavení služby.

Změňte výběr hesel aplikací na Nepovolit uživatelům vytvářet hesla aplikací pro přihlášení k aplikacím bez prohlížeče.

Zrušte zaškrtnutí políček pro přeskočení vícefaktorového ověřování pro požadavky federovaných uživatelů na mém intranetu a Povolit uživatelům pamatovat vícefaktorové ověřování na zařízeních, kterým důvěřují (mezi 1 a 365 dny).

Vyberte Uložit.

Poznámka

Viz Optimalizace výzvy k opětovnému ověření a vysvětlení životnosti relace pro vícefaktorové ověřování Microsoft Entra.

Vytvoření zásady podmíněného přístupu

Pokud chcete nakonfigurovat zásady podmíněného přístupu, přečtěte si osvědčené postupy pro nasazení a návrh podmíněného přístupu.

Po nakonfigurování požadavků a zavedených základních nastavení můžete vytvořit zásady podmíněného přístupu. Zásady můžou být cílené na aplikaci, testovací skupinu uživatelů nebo obojí.

Než začnete:

Přihlaste se do Centra pro správu Microsoft Entra.

Přejděte na Identitu.

Pokud chcete zjistit, jak vytvořit zásadu v Microsoft Entra ID. Viz běžné zásady podmíněného přístupu: Vyžaduje vícefaktorové ověřování pro všechny uživatele.

Vytvořte pravidlo podmíněného přístupu založeného na důvěryhodnosti zařízení.

Po nakonfigurování zásad založených na poloze a zásad důvěryhodnosti zařízení zablokujte starší ověřování pomocí ID Microsoft Entra s podmíněným přístupem.

S těmito třemi zásadami podmíněného přístupu se původní prostředí zásad přihlašování okta replikuje v Microsoft Entra ID.

Registrace pilotních členů v MFA

Uživatelé se registrují pro metody MFA.

Pro individuální registraci uživatelé přejdou do podokna Přihlášení k Microsoftu.

Pokud chcete spravovat registraci, uživatelé přejdou na Microsoft My Sign-Ins | Bezpečnostní údaje.

Další informace: Povolení kombinované registrace bezpečnostních informací v Microsoft Entra ID.

Poznámka

Pokud jsou uživatelé zaregistrovaní, budou přesměrováni na stránku Moje zabezpečení po splnění vícefaktorového ověřování.

Povolení zásad podmíněného přístupu

Pokud chcete testovat, změňte vytvořené zásady na Povoleno testovací přihlášení uživatele.

V podokně přihlášení k Office 365 se testovacímu uživateli John Smith zobrazí výzva k přihlášení pomocí okta MFA a vícefaktorového ověřování Microsoft Entra.

Dokončete ověřování vícefaktorového ověřování prostřednictvím Okta.

Uživateli se zobrazí výzva k podmíněnému přístupu.

Ujistěte se, že jsou zásady nakonfigurované tak, aby se aktivovaly pro vícefaktorové ověřování.

Přidání členů organizace do zásad podmíněného přístupu

Po provedení testování pilotních členů přidejte zbývající členy organizace do zásad podmíněného přístupu po registraci.

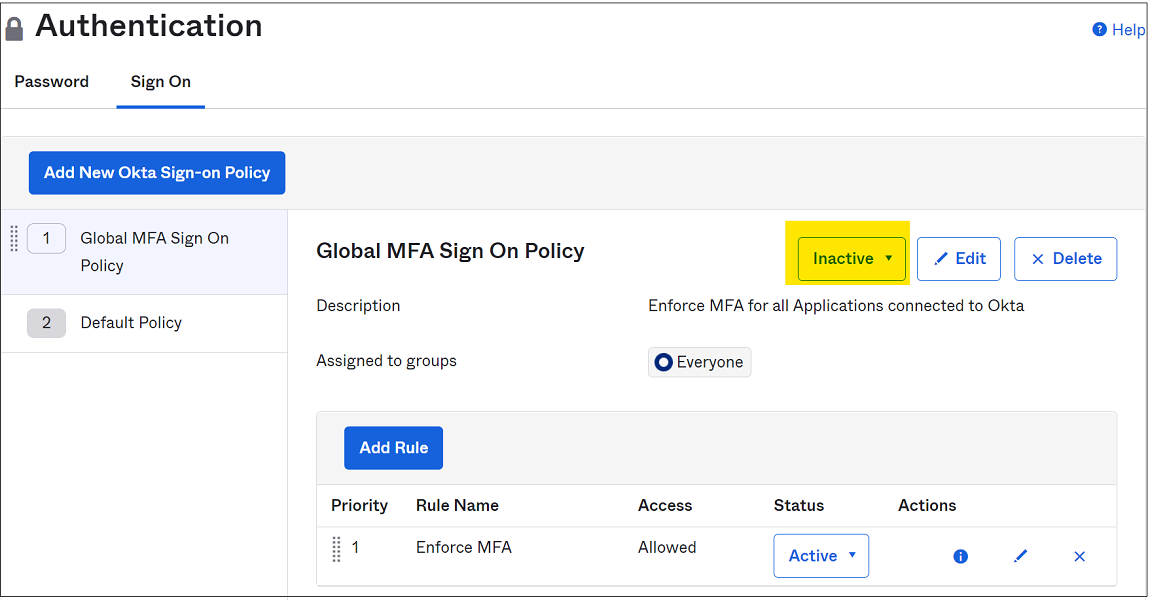

Abyste se vyhnuli dvojité výzvě mezi vícefaktorovým ověřováním Microsoft Entra a vícefaktorovým ověřováním Okta, odhlaste se z okta MFA: upravte zásady přihlašování.

Přejděte do konzoly pro správu Okta.

Výběr možnosti Ověřování zabezpečení>

Přejděte na Zásady přihlašování.

Poznámka

Pokud jsou všechny aplikace z Okty chráněné zásadami přihlašování aplikací, nastavte globální zásady na neaktivní .

Nastavte zásadu Vynucení vícefaktorového ověřování na Neaktivní. Zásady můžete přiřadit nové skupině, která nezahrnuje uživatele Microsoft Entra.

V podokně zásad přihlašování na úrovni aplikace vyberte možnost Zakázat pravidlo .

Vyberte Neaktivní. Zásady můžete přiřadit nové skupině, která nezahrnuje uživatele Microsoft Entra.

Ujistěte se, že je pro aplikaci povolená alespoň jedna zásada přihlašování na úrovni aplikace, která umožňuje přístup bez vícefaktorového ověřování.

Při příštím přihlášení se uživatelům zobrazí výzva k zadání podmíněného přístupu.