Plánování nasazení jednotného přihlašování

Tento článek obsahuje informace, které můžete použít k naplánování nasazení jednotného přihlašování (SSO) v Microsoft Entra ID. Při plánování nasazení jednotného přihlašování s aplikacemi v Microsoft Entra ID je potřeba zvážit následující otázky:

- Jaké role pro správu aplikace jsou potřeba?

- Je potřeba obnovit certifikát aplikace SAML (Security Assertion Markup Language)?

- Kdo je nutné informovat o změnách souvisejících s implementací jednotného přihlašování?

- Jaké licence jsou potřeba k zajištění efektivní správy aplikace?

- Používají se sdílené uživatelské účty a uživatelské účty typu host pro přístup k aplikaci?

- Rozumím možnostem nasazení jednotného přihlašování?

Správa istrativní role

Roli vždy používejte s nejmenšími dostupnými oprávněními k provedení požadované úlohy v rámci ID Microsoft Entra. Projděte si různé dostupné role a zvolte tu správnou pro řešení vašich potřeb pro každou osobu aplikace. Některé role může být potřeba po dokončení nasazení dočasně použít a odebrat.

| Osoba | Role | Role Microsoft Entra (v případě potřeby) |

|---|---|---|

| Správce helpdesku | Podpora vrstvy 1 umožňuje zobrazit protokoly přihlašování a vyřešit problémy. | Nic |

| Správce identit | Konfigurace a ladění v případech, kdy problémy zahrnují ID Microsoft Entra | Správce cloudové aplikace |

| Správce aplikací | Ověření identity uživatele v aplikaci, konfigurace pro uživatele s oprávněními | Nic |

| Správci infrastruktury | Vlastník převodu certifikátu | Správce cloudové aplikace |

| Vlastník firmy nebo účastník | Ověření identity uživatele v aplikaci, konfigurace pro uživatele s oprávněními | Nic |

Další informace o rolích pro správu Microsoft Entra najdete v tématu Předdefinované role Microsoft Entra.

Certifikáty

Když povolíte federaci v aplikaci SAML, Microsoft Entra ID vytvoří certifikát, který je ve výchozím nastavení platný po dobu tří let. V případě potřeby můžete přizpůsobit datum vypršení platnosti tohoto certifikátu. Ujistěte se, že máte zavedené procesy pro obnovení certifikátů před vypršením jejich platnosti.

Dobu trvání certifikátu změníte v Centru pro správu Microsoft Entra. Nezapomeňte zdokumentovat vypršení platnosti a vědět, jak spravovat prodloužení platnosti certifikátu. Je důležité identifikovat správné role a distribuční seznamy e-mailů, které se týkají správy životního cyklu podpisového certifikátu. Doporučuje se následující role:

- Vlastník aktualizace vlastností uživatele v aplikaci

- Podpora řešení potíží s připojením vlastníka k aplikaci

- Pečlivě monitorovaný e-mailový distribuční seznam pro oznámení o změnách souvisejících s certifikáty

Nastavte proces, jak zpracovat změnu certifikátu mezi MICROSOFT Entra ID a vaší aplikací. Díky tomu, že je tento proces zavedený, můžete pomoct zabránit nebo minimalizovat výpadek kvůli vypršení platnosti certifikátu nebo vynucené převodu certifikátu. Další informace najdete v tématu Správa certifikátů pro federované jednotné přihlašování v Microsoft Entra ID.

Komunikace

Komunikace je důležitá pro úspěch jakékoli nové služby. Proaktivně komunikujte s uživateli o nadcházející změně prostředí. Komunikujte, kdy se má změna provést, a zjistěte, jak získat podporu, pokud dojde k problémům. Projděte si možnosti přístupu uživatelů k aplikacím s povoleným jednotným přihlašováním a vytvořte si komunikaci tak, aby odpovídala vašemu výběru.

Implementujte svůj komunikační plán. Ujistěte se, že uživatelům dáte vědět, že přijde změna, až přijde, a co dělat. Také se ujistěte, že poskytujete informace o tom, jak požádat o pomoc.

Licencování

Ujistěte se, že se aplikace vztahuje na následující licenční požadavky:

Licencování Microsoft Entra ID – Jednotné přihlašování pro předem integrované podnikové aplikace je zdarma. Počet objektů v adresáři a funkce, které chcete nasadit, ale můžou vyžadovat více licencí. Úplný seznam licenčních požadavků najdete na stránce s cenami Microsoft Entra.

Licencování aplikací – potřebujete pro své aplikace odpovídající licence, aby splňovaly vaše obchodní potřeby. Spolupracujte s vlastníkem aplikace a zjistěte, jestli mají uživatelé přiřazené aplikaci odpovídající licence pro své role v aplikaci. Pokud ID Microsoft Entra spravuje automatické zřizování na základě rolí, musí role přiřazené v Microsoft Entra ID odpovídat počtu licencí vlastněných v rámci aplikace. Nesprávný počet licencí vlastněných v aplikaci může způsobit chyby při zřizování nebo aktualizaci uživatelského účtu.

Sdílené účty

Z hlediska přihlašování se aplikace se sdílenými účty se neliší od podnikových aplikací, které používají jednotné přihlašování pomocí hesla pro jednotlivé uživatele. Při plánování a konfiguraci aplikace, která má používat sdílené účty, je však potřeba provést další kroky.

- Spolupracujte s uživateli a zdokumentujte následující informace:

- Sada uživatelů v organizaci, kteří aplikaci používají.

- Existující sada přihlašovacích údajů v aplikaci přidružené k sadě uživatelů.

- Pro každou kombinaci sady uživatelů a přihlašovacích údajů vytvořte skupinu zabezpečení v cloudu nebo v místním prostředí na základě vašich požadavků.

- Resetujte sdílené přihlašovací údaje. Po nasazení aplikace v Microsoft Entra ID nepotřebují jednotlivci heslo sdíleného účtu. ID Microsoft Entra ukládá heslo a měli byste zvážit jeho nastavení na dlouhé a složité.

- Pokud aplikace podporuje, nakonfigurujte automatické převrácení hesla. To znamená, že ani správce, který počáteční nastavení provedl, zná heslo sdíleného účtu.

Možnosti jednotného přihlašování

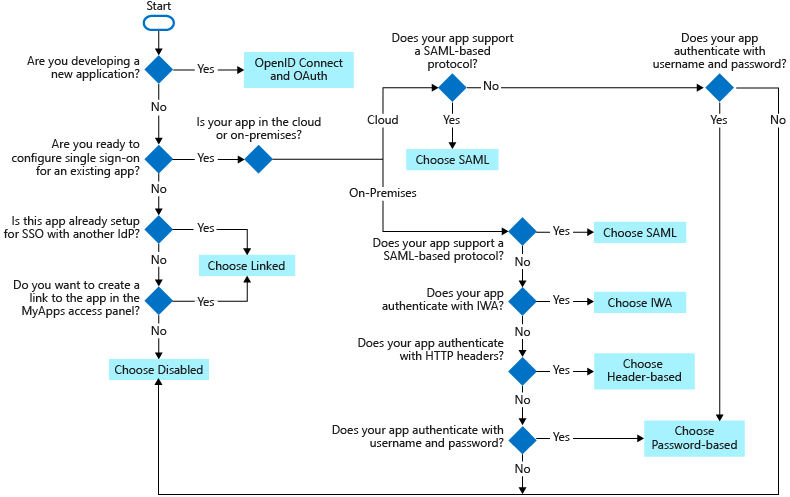

Jednotné přihlašování můžete pro aplikaci povolit několika způsoby. Výběr metody jednotného přihlašování závisí na tom, jakým způsobem je pro aplikaci nakonfigurované ověřování.

- Cloudové aplikace můžou využívat jednotné ověřování založené na OpenID Connect, OAuth, SAML, heslech nebo propojení. Jednotné přihlašování je možné také zakázat.

- Místní aplikace můžou pro jednotné přihlašování používat ověřování systému Windows založené na heslech, integrované ověřování systému Windows, hlavičky nebo propojené. Místní možnosti fungují v případě, že jsou aplikace nakonfigurované pro proxy aplikací.

Při rozhodování, která metoda jednotného přihlašování je pro vaši situaci nejvhodnější, vám může pomoct tento vývojový diagram.

K dispozici jsou následující protokoly jednotného přihlašování:

OpenID Připojení a OAuth – Pokud aplikace, ke které se připojujete, podporuje, zvolte OpenID Připojení a OAuth 2.0. Další informace najdete v protokolech OAuth 2.0 a OpenID Připojení na platformě Microsoft Identity Platform. Postup implementace OpenID Připojení jednotného přihlašování najdete v tématu Nastavení jednotného přihlašování založeného na OIDC pro aplikaci v Microsoft Entra ID.

SAML – Zvolte SAML, kdykoli je to možné u stávajících aplikací, které nepoužívají OpenID Připojení nebo OAuth. Další informace najdete v tématu protokol SAML jednotného přihlašování.

Založené na heslech – Zvolte heslo, pokud má aplikace přihlašovací stránku HTML. Jednotné přihlašování založené na heslech se také označuje jako trezor hesel. Jednotné přihlašování založené na heslech umožňuje spravovat přístup uživatelů a hesla k webovým aplikacím, které nepodporují federaci identit. Je také užitečné, když několik uživatelů potřebuje sdílet jeden účet, například do účtů aplikací sociálních médií vaší organizace.

Jednotné přihlašování založené na heslech podporuje aplikace, které vyžadují více přihlašovacích polí pro aplikace, které k přihlášení vyžadují více než jen pole uživatelského jména a hesla. Popisky polí uživatelského jména a hesla, která uživatelé uvidí, můžete přizpůsobit v Moje aplikace, když zadají svoje přihlašovací údaje. Postup implementace jednotného přihlašování založeného na heslech najdete v tématu Jednotné přihlašování založené na heslech.

Propojení – Zvolte propojení, když je aplikace nakonfigurovaná pro jednotné přihlašování v jiné službě zprostředkovatele identity. Propojená možnost umožňuje nakonfigurovat cílové umístění, když uživatel vybere aplikaci na portálech koncových uživatelů vaší organizace. Můžete přidat odkaz na vlastní webovou aplikaci, která aktuálně používá federaci, například Active Directory Federation Services (AD FS) (ADFS).

Můžete také přidat odkazy na konkrétní webové stránky, které chcete, aby se zobrazily na přístupových panelech uživatele, a na aplikaci, která nevyžaduje ověřování. Možnost Propojená neposkytuje funkce přihlašování prostřednictvím přihlašovacích údajů Microsoft Entra. Postup implementace propojeného jednotného přihlašování najdete v tématu Propojené jednotné přihlašování.

Zakázáno – Pokud aplikace není připravená ke konfiguraci jednotného přihlašování, zvolte zakázané jednotné přihlašování.

Integrované ověřování systému Windows (IWA) – Zvolte jednotné přihlašování IWA pro aplikace, které používají IWA, nebo pro aplikace pracující s deklaracemi. Další informace najdete v tématu Omezené delegování protokolu Kerberos pro jednotné přihlašování k aplikacím pomocí proxy aplikací.

Založené na hlavičce – Zvolte jednotné přihlašování založené na hlavičce, když aplikace k ověřování používá hlavičky. Další informace najdete v tématu Jednotné přihlašování založené na hlavičce.