Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

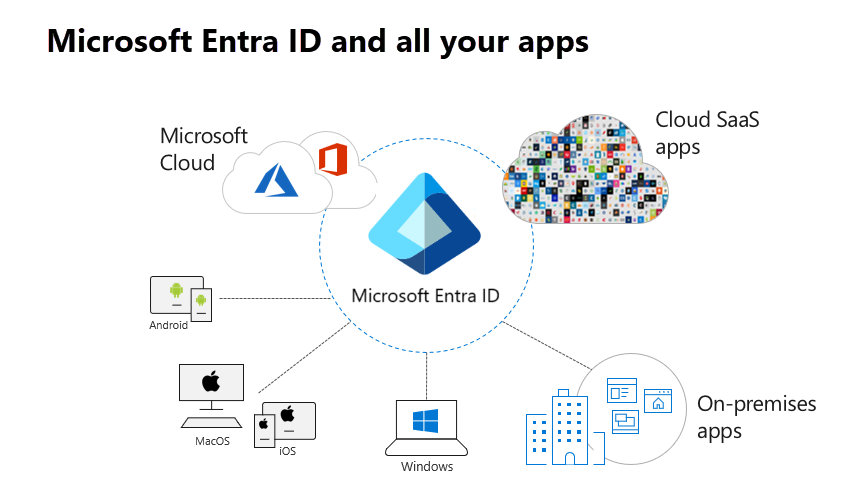

Proxy aplikace Microsoft Entra poskytuje zabezpečený vzdálený přístup k místním webovým aplikacím. Po jednotném přihlašování k Microsoft Entra ID můžou uživatelé přistupovat ke cloudovým i místním aplikacím prostřednictvím externí adresy URL nebo interního portálu aplikací. Proxy aplikací může například poskytovat vzdálený přístup a jednotné přihlašování ke vzdálené ploše, SharePointu, Teams, Tableau, Qliku a obchodním aplikacím.

Proxy aplikace Microsoft Entra je:

Jednoduché použití. Uživatelé můžou přistupovat k vašim místním aplikacím stejným způsobem, jakým přistupují k Microsoftu 365 a dalším aplikacím SaaS integrovaným s Microsoft Entra ID. Abyste mohli pracovat s proxy aplikací, nemusíte měnit ani aktualizovat aplikace.

Zabezpečení. Místní aplikace můžou používat autorizační mechanismy Azure a analýzy zabezpečení. Například místní aplikace můžou používat podmíněný přístup a dvoustupňové ověřování. Proxy aplikace nevyžaduje otevření odchozích připojení přes firewall.

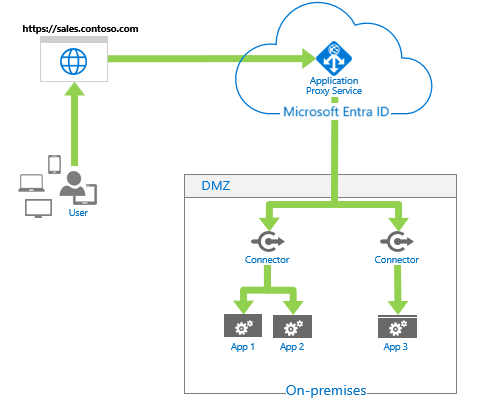

Nákladově efektivní. Místní řešení obvykle vyžadují nastavení a údržbu demilitarizovaných zón (DMZ), hraničních serverů nebo jiných složitých infrastruktur. Proxy aplikací běží v cloudu, což usnadňuje použití. Pokud chcete používat proxy aplikací, nemusíte měnit síťovou infrastrukturu ani instalovat více zařízení ve vašem místním prostředí.

Návod

Pokud už máte Microsoft Entra ID, můžete ho použít jako jednu řídicí rovinu, která umožňuje bezproblémový a zabezpečený přístup k vašim místním aplikacím.

I když není vyčerpávající, seznam ukazuje příklady použití proxy aplikací ve scénáři hybridní koexistence:

- Externí publikování místních webových aplikací zjednodušeným způsobem bez nutnosti DMZ.

- Podpora jednotného přihlašování (SSO) napříč zařízeními, prostředky a aplikacemi v cloudu a v místním prostředí

- Podpora vícefaktorového ověřování pro aplikace v cloudu a v místním prostředí

- Rychlé používání cloudových funkcí se zabezpečením Microsoft Cloudu

- Centralizovaná správa uživatelských účtů

- Centralizované řízení identit a zabezpečení

- Automatické přidání nebo odebrání uživatelského přístupu k aplikacím na základě členství ve skupině

Tento článek vysvětluje, jak Microsoft Entra ID a proxy aplikace poskytují vzdáleným uživatelům jednotné přihlašování (SSO). Uživatelé se bezpečně připojují k místním aplikacím bez VPN, serverů s dvěma připojeními nebo pravidel brány firewall. Tento článek nabízí informace, jak proxy aplikací zajišťuje funkce a výhody zabezpečení cloudu místním webovým aplikacím. Kromě toho popisuje možnou architekturu a topologie.

Návod

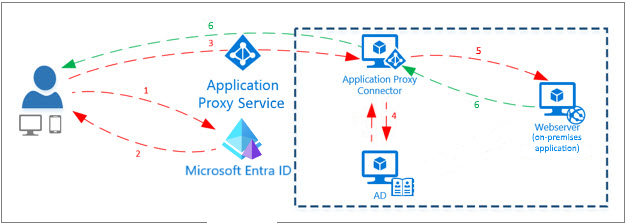

Proxy aplikací zahrnuje službu proxy aplikací, která běží v cloudu, i privátní síťový konektor, který běží na místním serveru. Microsoft Entra ID, služba proxy aplikací a privátní síťový konektor spolupracují, aby bezpečně předal token přihlašování uživatele z Microsoft Entra ID do webové aplikace.

Proxy aplikací funguje s:

- Webové aplikace, které k ověřování používají integrované ověřování systému Windows

- Webové aplikace, které používají přístup založený na formulářích nebo hlavičkách

- Webová rozhraní API, která chcete zpřístupnit bohatým aplikacím na různých zařízeních

- Aplikace hostované za bránou RDP

- Bohaté klientské aplikace integrované s knihovnou Microsoft Authentication Library (MSAL)

Proxy aplikace podporuje jednotné přihlašování. Další informace o podporovaných metodách najdete v tématu Volba metody jednotného přihlašování.

Vzdálený přístup v minulosti

Dříve byla vaše kontrolní rovina pro ochranu interních prostředků před útočníky a zároveň usnadnění přístupu pro vzdálené uživatele veškerá v DMZ nebo perimetrové síti. Řešení VPN a reverzního proxy serveru nasazená v DMZ, která používají externí klienti pro přístup k podnikovým prostředkům, ale nejsou vhodná pro cloudový svět. Obvykle trpí následujícími nevýhodami:

- Zvýšení nákladů na hardware

- Udržovat zabezpečení (opravy, monitorování portů atd.)

- Ověřování uživatelů na okraji sítě

- Ověřování uživatelů na webových serverech v hraniční síti

- Udržujte přístup k síti VPN pro vzdálené uživatele pomocí distribuce a konfigurace klientského softwaru VPN. Také udržování serverů připojených k doméně v DMZ, které můžou být zranitelné vůči vnějším útokům.

V dnešním cloudovém světě je pro kontrolu, kdo a co se dostane do vaší sítě, nejvhodnější microsoft Entra ID. Proxy aplikací Microsoft Entra se integruje s moderními technologiemi ověřování a cloudovými technologiemi, jako jsou aplikace SaaS a zprostředkovatelé identit. Tato integrace umožňuje uživatelům přistupovat k aplikacím odkudkoli. Proxy aplikací je nejen vhodnější pro dnešní digitální pracoviště, je bezpečnější než řešení VPN a reverzního proxy serveru a snadněji se implementují. Vzdálení uživatelé můžou přistupovat k vašim místním aplikacím stejným způsobem, jakým přistupují k Microsoftu a dalším aplikacím SaaS integrovaným s Microsoft Entra ID. Abyste mohli pracovat s proxy aplikací, nemusíte měnit ani aktualizovat aplikace. Proxy aplikací navíc nevyžaduje otevření příchozích připojení přes bránu firewall. S proxy aplikace stačí, když ho nastavíte a pak už se o něj nemusíte starat.

Budoucnost vzdáleného přístupu

V dnešním digitálním pracovišti mají uživatelé přístup k aplikacím a pracují odkudkoli pomocí více zařízení. Konstantní faktor je identita uživatele. Začněte zabezpečit síť pomocí správy identit Microsoft Entra jako roviny řízení zabezpečení. Tento model založený na identitě zahrnuje tyto komponenty:

- Zprostředkovatel identity, který sleduje uživatele a informace související s uživatelem.

- Adresář zařízení pro správu seznamu zařízení, která mají přístup k podnikovým prostředkům. Tento adresář obsahuje odpovídající informace o zařízení (například typ zařízení, integrita atd.).

- Služba vyhodnocení zásad kontroluje, jestli uživatelé a zařízení splňují zásady zabezpečení nastavené správci.

- Možnost udělit nebo odepřít přístup k prostředkům organizace ID Microsoft Entra sleduje uživatele, kteří přistupují k webovým aplikacím publikovaným místně i v cloudu. Poskytuje centrální bod pro správu těchto aplikací. Pokud chcete zvýšit zabezpečení, povolte podmíněný přístup Microsoft Entra. Tato funkce zajišťuje, že k aplikacím přistupují jenom ti, kteří mají přístup, nastavením podmínek pro ověřování a přístup.

Poznámka:

Proxy aplikace Microsoft Entra nahrazuje sítě VPN nebo reverzní proxy servery pro vzdálené uživatele přistupující k interním prostředkům. Není určená pro interní uživatele v podnikové síti. Pokud interní uživatelé zbytečně používají proxy aplikací, může to způsobit neočekávané problémy s výkonem.

Přehled fungování proxy aplikací

Diagram znázorňuje, jak společně fungují ID Microsoft Entra a proxy aplikace a poskytují jednotné přihlašování k místním aplikacím.

- Uživatel se po přístupu k aplikaci přes koncový bod přesměruje na přihlašovací stránku Microsoft Entra.

- Microsoft Entra ID odešle token do klientského zařízení uživatele po úspěšném přihlášení.

- Klient odešle token službě proxy aplikací. Služba načte hlavní název uživatele (UPN) a hlavní název zabezpečení (SPN) z tokenu. Proxy aplikace pak odešle požadavek do konektoru.

- Konektor provádí ověřování jednotného přihlašování (SSO) vyžadované jménem uživatele.

- Konektor odešle požadavek do místní aplikace.

- Odpověď se odešle prostřednictvím konektoru a služby proxy aplikací uživateli.

Poznámka:

Stejně jako u většiny hybridních agentů Microsoft Entra, konektor soukromé sítě nevyžaduje, abyste prostřednictvím své brány firewall otevřeli příchozí připojení. Uživatelský provoz v kroku 3 se ukončí ve službě proxy aplikací. Konektor privátní sítě, který se nachází ve vaší privátní síti, zodpovídá za zbytek komunikace.

| Komponenta | Popis |

|---|---|

| Koncový bod | Koncový bod je adresa URL nebo portál koncového uživatele. Uživatelé se můžou spojit s aplikacemi mimo vaši síť tak, že přistupují k externí adrese URL. Uživatelé ve vaší síti mají přístup k aplikaci prostřednictvím adresy URL nebo portálu pro koncové uživatele. Když uživatelé přejdou na jeden z těchto koncových bodů, ověří se v Microsoft Entra ID a pak se přes konektor přesměrují do místní aplikace. |

| Microsoft Entra ID | ID Microsoft Entra provádí ověřování pomocí adresáře tenanta uloženého v cloudu. |

| Služba proxy aplikací | Tato služba proxy aplikací běží v cloudu jako součást ID Microsoft Entra. Předává přihlašovací token od uživatele k privátnímu síťovému konektoru. Proxy aplikace předá všechny přístupné hlavičky v rámci požadavku a nastaví hlavičky dle svého protokolu na IP adresu klienta. Pokud příchozí požadavek na proxy server už má tuto hlavičku, ip adresa klienta se přidá na konec seznamu odděleného čárkami, který je hodnotou hlavičky. |

| Konektor privátní sítě | Konektor je jednoduchý agent, který běží na Windows Serveru v síti. Konektor spravuje komunikaci mezi službou proxy aplikací v cloudu a místní aplikací. Konektor používá jenom odchozí připojení, takže nemusíte otevírat příchozí porty v internetových sítích. Konektory jsou bezstavové a podle potřeby načítají informace z cloudu. Další informace o konektorech, jako je vyrovnávání zatížení a ověřování, najdete v tématu Vysvětlení privátních síťových konektorů Microsoft Entra. |

| Active Directory (AD) | Služba Active Directory běží místně, aby prováděla ověřování pro účty domény. Když je nakonfigurované jednotné přihlašování, konektor komunikuje se službou AD, aby provedl jakékoli další požadované ověřování. |

| Místní aplikace | Nakonec má uživatel přístup k místní aplikaci. |

Proxy aplikací je služba Microsoft Entra, kterou konfigurujete v Centru pro správu Microsoft Entra. Umožňuje publikovat externí veřejný koncový bod adresy URL HTTP/HTTPS v cloudu Azure, který se připojuje k interní adrese URL aplikačního serveru ve vaší organizaci. Tyto místní webové aplikace je možné integrovat s ID Microsoft Entra, aby bylo možné podporovat jednotné přihlašování. Uživatelé pak můžou přistupovat k místním webovým aplikacím stejným způsobem, jakým přistupují k Microsoftu 365 a dalším aplikacím SaaS.

Služba proxy aplikací běží v cloudu, konektor privátní sítě funguje jako jednoduchý agent na místním serveru a ID Microsoft Entra funguje jako zprostředkovatel identity. Tyto komponenty společně umožňují uživatelům přistupovat k místním webovým aplikacím s bezproblémovým jednotným přihlašováním.

Jakmile se uživatel ověří, mohou externí uživatelé přistupovat k lokálním webovým aplikacím pomocí zobrazovací URL nebo My Apps ze svých stolních nebo iOS/MAC zařízení. Proxy aplikací může například poskytovat vzdálený přístup a jednotné přihlašování ke vzdálené ploše, SharePointovým webům, Tableaou, Qliku, Outlooku na webu a obchodním aplikacím.

Ověřování

Existuje několik způsobů konfigurace aplikace pro jednotné přihlašování a metoda, kterou vyberete, závisí na ověřování, které vaše aplikace používá. Proxy aplikace podporuje následující typy aplikací:

- Webové aplikace

- Webová rozhraní API, která chcete zpřístupnit bohatým aplikacím na různých zařízeních

- Aplikace hostované přes bránu vzdálené plochy

- Aplikace s bohatou klientskou funkcionalitou integrované s knihovnou Microsoft Authentication Library (MSAL)

Proxy aplikací funguje s aplikacemi, které používají následující nativní ověřovací protokol:

- Integrované ověřování systému Windows (IWA) Pro integrované ověřování systému Windows (IWA) používají privátní síťové konektory omezené delegování Kerberos (KCD) k ověřování uživatelů v aplikaci Kerberos.

Proxy aplikací také podporuje ověřovací protokoly s partnery jiných společností než Microsoft v konkrétních scénářích konfigurace:

- Ověřování na základě hlaviček Tato metoda používá PingAccess, což je partnerová služba jiné společnosti než Microsoft, ke zpracování ověřování pro aplikace, které spoléhají na hlavičky.

- Ověřování pomocí formulářů nebo hesla Pomocí této metody ověřování se uživatelé při prvním přístupu k aplikaci přihlašují pomocí uživatelského jména a hesla. Po prvním přihlášení Microsoft Entra ID poskytne aplikaci uživatelské jméno a heslo. V tomto scénáři Microsoft Entra ID řeší ověřování.

- Ověřování SAML Jednotné přihlašování založené na SAML je podporováno pro aplikace, které používají protokoly SAML (Security Assertion Markup Language) 2.0 nebo WS-Federation. V případě jednotného přihlašování SAML se služba Microsoft Entra ověří v aplikaci pomocí účtu Microsoft Entra uživatele.

Další informace o podporovaných metodách najdete v tématu Volba metody jednotného přihlašování.

Výhody zabezpečení

Řešení vzdáleného přístupu nabízené proxy aplikací a Microsoft Entra podporují několik výhod zabezpečení, které můžou zákazníci využít, včetně:

Ověřený přístup. Proxy aplikace používá předběžné ověření , aby se zajistilo, že se k síti dostanou jenom ověřená připojení. Blokuje veškerý provoz bez platného tokenu pro aplikace nakonfigurované s předběžným ověřením. Tento přístup výrazně snižuje cílené útoky tím, že umožňuje přístup k back-endovým aplikacím pouze ověřeným identitám.

Podmíněný přístup. Před navázáním připojení k síti mohou být uplatněny důkladnější zásady. Pomocí podmíněného přístupu můžete definovat omezení provozu, který umožňuje přístup k back-endové aplikaci. Vytvoříte zásady, které omezují přihlášení na základě umístění, síly ověřování a profilu rizika uživatele. S vývojem podmíněného přístupu se přidává více ovládacích prvků, které poskytují větší zabezpečení, jako je integrace s Microsoft Defenderem pro cloudové aplikace. Integrace Defenderu for Cloud Apps umožňuje nakonfigurovat místní aplikaci pro monitorování v reálném čase pomocí podmíněného přístupu k monitorování a řízení relací v reálném čase na základě zásad podmíněného přístupu.

Ukončení provozu. Veškerý provoz do back-endové aplikace se ukončí ve službě proxy aplikací v cloudu, zatímco se relace znovu naváže s back-endovým serverem. Tato strategie připojení znamená, že back-endové servery nejsou vystavené přímému provozu HTTP. Jsou lépe chráněny před cílenými útoky DoS (denial-of-service), protože váš firewall není cílem útoku.

Veškerý přístup je odchozí. Konektory privátní sítě používají odchozí připojení pouze ke službě proxy aplikací v cloudu přes porty 80 a 443. Bez příchozích připojení není nutné otevírat porty firewallu pro připojení nebo komponenty v DMZ. Všechna připojení jsou odchozí a přes zabezpečený kanál.

Inteligence založená na Security Analytics a strojovém učení (ML). Vzhledem k tomu, že je součástí Microsoft Entra ID, může proxy aplikace používat Microsoft Entra ID Protection (vyžaduje licencování Premium P2). Microsoft Entra ID Protection kombinuje analýzu zabezpečení strojového učení s datovými kanály z oddělení digitálních trestných činů Microsoftu a centra Microsoft Security Response Center za účelem proaktivně identifikovat ohrožené účty. Microsoft Entra ID Protection nabízí ochranu před vysoce rizikovými přihlášeními v reálném čase. Bere v úvahu faktory, jako je přístup z napadených zařízení, prostřednictvím anonymizace sítí nebo z atypických a nepravděpodobného umístění, aby se zvýšil profil rizika relace. Tento profil rizika se používá k ochraně v reálném čase. Mnohé z těchto sestav a událostí jsou již dostupné prostřednictvím rozhraní API pro integraci se systémy SIEM (Security Information and Event Management).

Vzdálený přístup jako služba. Nemusíte se starat o údržbu a opravy místních serverů, abyste povolili vzdálený přístup. Proxy aplikací je služba škálování na internetu, kterou vlastní Microsoft, takže vždy získáte nejnovější opravy zabezpečení a upgrady. Nepatchovaný software stále představuje velký počet útoků. Podle ministerstva vnitřní bezpečnosti je možné zabránit až 85 % cílených útoků. Už nemusíte nést těžké břemeno správy vzdálených serverů a horečně je opravovat dle potřeby díky tomuto modelu služeb.

Integrace Intune V Intune se firemní provoz směruje odděleně od osobního provozu. Proxy aplikace zajišťuje ověření podnikového provozu. Proxy aplikací a funkce Intune Managed Browser je také možné použít společně, aby vzdálení uživatelé mohli bezpečně přistupovat k interním webům ze zařízení s iOSem a Androidem.

Plán přechodu do cloudu

Další hlavní výhodou implementace proxy aplikací je rozšíření Microsoft Entra ID do vašeho místního prostředí. Implementace proxy aplikací je ve skutečnosti klíčovým krokem při přesunu organizace a aplikací do cloudu. Přechodem do cloudu a mimo místní ověřování snížíte nároky na místní prostředí a jako řídicí rovinu použijete funkce správy identit Microsoft Entra. S minimálními nebo žádnými aktualizacemi stávajících aplikací máte přístup ke cloudovým možnostem, jako je jednotné přihlašování, vícefaktorové ověřování a centrální správa. Instalace nezbytných komponent do proxy aplikací je jednoduchý proces pro vytvoření architektury vzdáleného přístupu. A přechodem do cloudu máte přístup k nejnovějším funkcím, aktualizacím a funkcím Microsoft Entra, jako je vysoká dostupnost a zotavení po havárii.

Další informace o migraci aplikací do Microsoft Entra ID najdete v tématu Migrace aplikací do Microsoft Entra ID.

Architektura

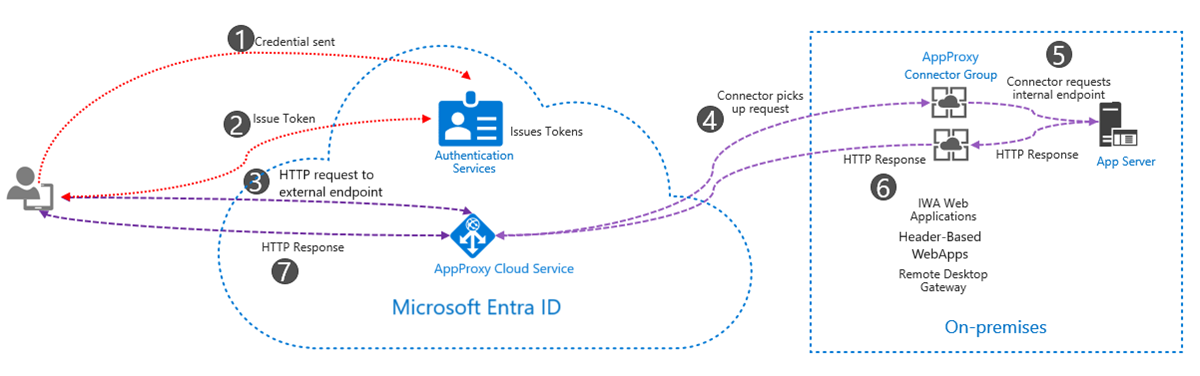

Diagram znázorňuje obecně, jak společně fungují ověřovací služby Microsoft Entra a proxy aplikací, aby uživatelům poskytovaly jednotné přihlašování k místním aplikacím.

- Uživatel přistupuje k aplikaci prostřednictvím koncového bodu a je přesměrován na přihlašovací stránku Microsoft Entra. Zásady podmíněného přístupu kontrolují konkrétní podmínky, aby se zajistilo dodržování požadavků vaší organizace na zabezpečení.

- Microsoft Entra ID odešle token do klientského zařízení uživatele.

- Klient odešle token do služby proxy aplikací, která z tokenu extrahuje hlavní název uživatele (UPN) a hlavní název zabezpečení (SPN).

- Proxy aplikace předá požadavek privátnímu síťovému konektoru.

- Konektor zpracovává jakékoli další požadované ověřování (volitelné na základě metody ověřování), načte interní koncový bod aplikačního serveru a odešle požadavek do místní aplikace.

- Aplikační server odpoví a konektor odešle odpověď zpět službě proxy aplikací.

- Služba proxy aplikací doručí odpověď uživateli.

Proxy aplikace Microsoft Entra se skládá z cloudové služby proxy aplikací a místního konektoru. Konektor naslouchá žádostem ze služby proxy aplikací a zpracovává připojení k interním aplikacím. Je důležité si uvědomit, že veškerá komunikace probíhá přes protokol TLS (Transport Layer Security) a vždy pochází z konektoru ke službě proxy aplikací. To znamená, že komunikace je pouze odchozí. Konektor používá klientský certifikát k ověření ve službě proxy aplikací pro všechna volání. Jedinou výjimkou zabezpečení připojení je počáteční krok instalace, ve kterém je navázán klientský certifikát. Další informace najdete v tématu jak proxy aplikace funguje.

Microsoft Entra konektor pro soukromou síť

Proxy aplikace používá konektor privátní sítě Microsoft Entra. Stejný konektor používá Microsoft Entra Soukromý přístup. Další informace o konektorech najdete v tématu Microsoft Entra Private Network Connector.

Jiné případy použití

Zatím se zaměříme na externí publikování místních aplikací pomocí proxy aplikací a povolení jednotného přihlašování pro všechny cloudové a místní aplikace. Proxy aplikací ale podporuje i jiné případy použití, včetně následujících:

- Bezpečně publikujte rozhraní REST API. Proxy aplikací použijte k vytvoření veřejného koncového bodu pro vaše místní nebo cloudová rozhraní API. Řízení ověřování a autorizace bez otevření příchozích portů Další informace najdete v tématu Povolení nativních klientských aplikací pro interakci s proxy aplikacemi a ochrana rozhraní API pomocí OAuth 2.0 s Microsoft Entra ID a API Management.

- Služby vzdálené plochy(RDS) Nasazení služby Vzdálená plocha na úrovni Standard vyžaduje otevřená příchozí připojení. Nasazení RDS s proxy aplikací má však trvalé odchozí připojení ze serveru, na kterém běží služba konektoru. Díky tomu můžete uživatelům nabídnout více aplikací publikováním místních aplikací prostřednictvím služby Vzdálená plocha. Můžete také snížit útokovou plochu nasazení s omezenou sadou dvoustupňového ověřování a řízení podmíněného přístupu k RDS.

- Publikujte aplikace, které se připojují pomocí webSocket. Podpora Qlik Sense je ve verzi Public Preview a v budoucnu se rozšíří do dalších aplikací.

- Povolte nativní klientské aplikace pro interakci s proxy aplikacemi. Proxy aplikace Microsoft Entra můžete použít k publikování webových aplikací, ale lze ho použít také k publikování nativních klientských aplikací nakonfigurovaných pomocí knihovny MICROSOFT Authentication Library (MSAL). Klientské aplikace se liší od webových aplikací, protože jsou nainstalované na zařízení, zatímco k webovým aplikacím se přistupuje přes prohlížeč.

Závěr

Organizace se přizpůsobí rychlým změnám v práci a nástrojích. Zaměstnanci používají svá vlastní zařízení a spoléhají na aplikace Typu software jako služba (SaaS). V důsledku toho se správa a zabezpečení dat stává složitější. Data se teď pohybují mezi místními a cloudovými prostředími, daleko za tradičními hranicemi. Tato změna zvyšuje produktivitu a spolupráci, ale také znesnadňuje ochranu citlivých dat.

Proxy aplikací Microsoft Entra snižuje vaši místní infrastrukturu tím, že nabízí vzdálený přístup jako službu. Bez ohledu na to, jestli už používáte Microsoft Entra ID ke správě uživatelů v hybridním nastavení nebo plánujete zahájit cestu ke cloudu, proxy aplikací zjednodušuje vzdálený přístup a vylepšuje zabezpečení.

Organizace by dnes měly využívat proxy aplikací, aby využívaly následující výhody:

- Publikování místních aplikací externě bez režijních nákladů spojených s údržbou tradiční sítě VPN nebo jiných místních řešení publikování na webu a přístupu DMZ

- Jednotné přihlašování ke všem aplikacím, ať už se jedná o Microsoft 365 nebo jiné aplikace SaaS a včetně místních aplikací

- Zabezpečení cloudového škálování, kde Microsoft Entra používá Microsoft 365 k zabránění neoprávněnému přístupu

- Integrace Intune pro zajištění ověření podnikového provozu

- Centralizace správy uživatelských účtů

- Automatické aktualizace, abyste měli jistotu, že máte nejnovější opravy zabezpečení

- Nové funkce při jejich vydání; nejnovější podpora jednotného přihlašování SAML a podrobnější správa souborů cookie aplikací