Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V tomto článku se dozvíte, jak nainstalovat a nakonfigurovat agenty služby Microsoft Entra Connect Health. Následující dokumentace je specifická pro instalaci a monitorování infrastruktury služby AD FS pomocí služby Microsoft Entra Connect Health. Informace o monitorování služby Microsoft Entra Connect (Sync) pomocí služby Microsoft Entra Connect Health naleznete v tématu Použití služby Microsoft Entra Connect Health pro synchronizaci. Informace o monitorování služby Active Directory Domain Services pomocí služby Microsoft Entra Connect Health naleznete v tématu Použití služby Microsoft Entra Connect Health se službou AD DS.

Zjistěte, jak stáhnout agenty.

Poznámka:

Microsoft Entra Connect Health není k dispozici v suverénním cloudu Číny.

Požadavky

Následující tabulka uvádí požadavky na používání služby Microsoft Entra Connect Health:

| Požadavek | Popis |

|---|---|

| Máte předplatné Microsoft Entra ID P1 nebo P2. | Microsoft Entra Connect Health je funkce Microsoft Entra ID P1 nebo P2. Další informace najdete v tématu Registrace k Microsoft Entra ID P1 nebo P2. Pokud chcete začít používat bezplatnou 30denní zkušební verzi, přečtěte si článek o tom, jak začít se zkušební verzí. |

| Jste globálním správcem v Microsoft Entra ID. | V současné době můžou instalovat a konfigurovat agenty stavu jenom účty globálního správce. Další informace naleznete v tématu Správa adresáře Microsoft Entra. Pomocí řízení přístupu na základě role v Azure (Azure RBAC) můžete ostatním uživatelům ve vaší organizaci povolit přístup ke službě Microsoft Entra Connect Health. Další informace najdete v tématu Azure RBAC pro Microsoft Entra Connect Health. Důležité: K instalaci agentů použijte pracovní nebo školní účet. K instalaci agentů nemůžete použít účet Microsoft. Další informace najdete v tématu Registrace do Azure jako organizace. |

| Agent Microsoft Entra Connect Health se instaluje na každý cílový server. | Agenti zdraví musí být nainstalovaní a nakonfigurovaní na cílových serverech, aby mohli přijímat data a poskytovat možnosti monitorování a analýzy. Pokud například chcete získat data z infrastruktury Active Directory Federation Services (AD FS), musíte agenta nainstalovat na server služby AD FS a na server webové aplikační proxy. Podobně platí, že pokud chcete získat data z místní infrastruktury služby AD Domain Services, musíte agenta nainstalovat na řadiče domény. |

| Koncové body služby Azure mají odchozí připojení. | Během instalace a běhu vyžaduje agent připojení ke koncovým bodům služby Microsoft Entra Connect Health. Pokud brány firewall blokují odchozí připojení, přidejte koncové body odchozího připojení do seznamu povolených . |

| Odchozí připojení je založené na IP adresách. | Informace o filtrování brány firewall na základě IP adres najdete v tématu Rozsahy IP adres Azure. |

| Kontrola protokolu TLS pro odchozí provoz se filtruje nebo zakáže. | Pokud v síťové vrstvě dojde k kontrole nebo ukončení odchozího provozu protokolu TLS, může selhat krok registrace agenta nebo operace nahrávání dat. Další informace najdete v tématu Nastavení kontroly protokolu TLS. |

| Na serveru je spuštěný agent a používá porty brány firewall. | Agent vyžaduje otevření následujících portů brány firewall, aby mohl komunikovat s koncovými body služby Microsoft Entra Connect Health: – Port TCP 443 – Port TCP 5671 Nejnovější verze agenta nevyžaduje port 5671. Upgradujte na nejnovější verzi, aby se vyžadoval pouze port 443. Další informace najdete v tématu Porty a protokoly vyžadované hybridní identitou. |

| Pokud je povolené rozšířené zabezpečení Internet Exploreru, povolte zadané weby. | Pokud je povolené rozšířené zabezpečení Internet Exploreru, povolte na serveru, na kterém agenta instalujete, následující weby: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net – Federační server vaší organizace, který je důvěryhodný pro Microsoft Entra ID (například https://sts.contoso.com). Další informace naleznete v tématu Postup konfigurace aplikace Internet Explorer. Pokud máte v síti proxy server, podívejte se na poznámku, která se zobrazí na konci této tabulky. |

| Je nainstalovaný PowerShell verze 5.0 nebo novější. | Windows Server 2016 obsahuje PowerShell verze 5.0. |

Důležité

Windows Server Core nepodporuje instalaci agenta Microsoft Entra Connect Health.

Poznámka:

Pokud máte vysoce uzamčené a omezené prostředí, musíte přidat více adres URL, než jsou uvedeny v tabulce pro rozšířené zabezpečení pro Internet Explorer. Přidejte také adresy URL uvedené v tabulce v další části.

Nové verze agenta a automatický upgrade

Pokud je vydána nová verze zdravotního agenta, všechny existující nainstalované agenty se automaticky aktualizují.

Odchozí připojení ke koncovým bodům služby Azure

Během instalace a běhu potřebuje agent připojení ke koncovým bodům služby Microsoft Entra Connect Health. Pokud brány firewall blokují odchozí připojení, ujistěte se, že adresy URL v následující tabulce nejsou ve výchozím nastavení blokované.

Nezakazujte monitorování zabezpečení ani kontrolu těchto adres URL. Místo toho je povolte stejně, jako byste povolili jiný internetový provoz.

Tyto adresy URL umožňují komunikaci s koncovými body služby Microsoft Entra Connect Health. Později v tomto článku se dozvíte, jak zkontrolovat odchozí konektivitu pomocí Test-AzureADConnectHealthConnectivity.

| Doménové prostředí | Požadované koncové body služby Azure |

|---|---|

| Obecná veřejnost | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net – Port: 5671 (pokud je blokovaný 5671, agent se vrátí zpět na 443, ale doporučujeme použít port 5671. Tento koncový bod se nevyžaduje v nejnovější verzi agenta.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Tento koncový bod se používá pouze pro účely zjišťování během registrace.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure pro vládní organizace | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Tento koncový bod se používá pouze pro účely zjišťování během registrace.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

Stáhněte agenty

Stažení a instalace agenta Microsoft Entra Connect Health:

- Ujistěte se, že splňujete požadavky na instalaci služby Microsoft Entra Connect Health.

- Začínáme používat Microsoft Entra Connect Health pro AD FS:

- Stáhněte si agenta služby Microsoft Entra Connect Health pro službu AD FS.

- Projděte si pokyny k instalaci.

- Začínáme používat Microsoft Entra Connect Health pro synchronizaci:

- Stáhněte a nainstalujte nejnovější verzi nástroje Microsoft Entra Connect. Agent stavu pro synchronizaci se nainstaluje jako součást instalace Microsoft Entra Connect (verze 1.0.9125.0 nebo novější).

- Začínáme používat službu Microsoft Entra Connect Health pro AD Domain Services:

Instalace agenta pro službu AD FS

Poznámka:

Server služby AD FS by měl být oddělený od synchronizačního serveru. Neinstalujte agenta SLUŽBY AD FS na synchronizační server.

Poznámka:

Agent stavu pro synchronizaci se nainstaluje jako součást instalace Microsoft Entra Connect (verze 1.0.9125.0 nebo novější). Pokud se pokusíte nainstalovat starší verzi agenta stavu služby AD FS na serveru Microsoft Entra Connect, zobrazí se chyba. Pokud na počítač potřebujete nainstalovat agenta stavu služby AD FS, měli byste stáhnout nejnovější verzi a pak odinstalovat verzi nainstalovanou během instalace nástroje Microsoft Entra Connect.

Před instalací agenta se ujistěte, že je název hostitele serveru AD FS jedinečný a že není přítomen ve službě AD FS.

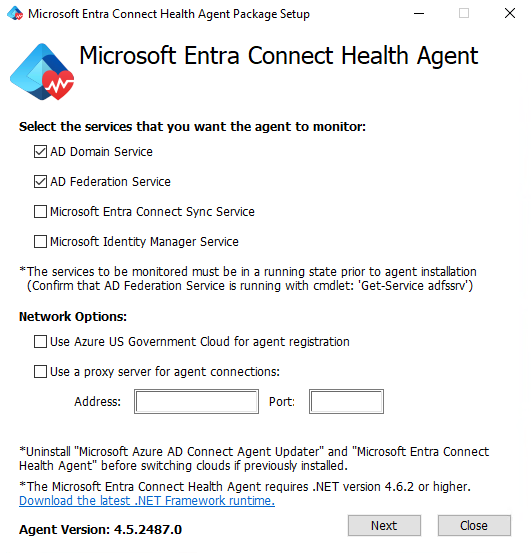

Pokud chcete spustit instalaci agenta, poklikejte na stažený soubor .exe . V prvním dialogovém okně vyberte Nainstalovat.

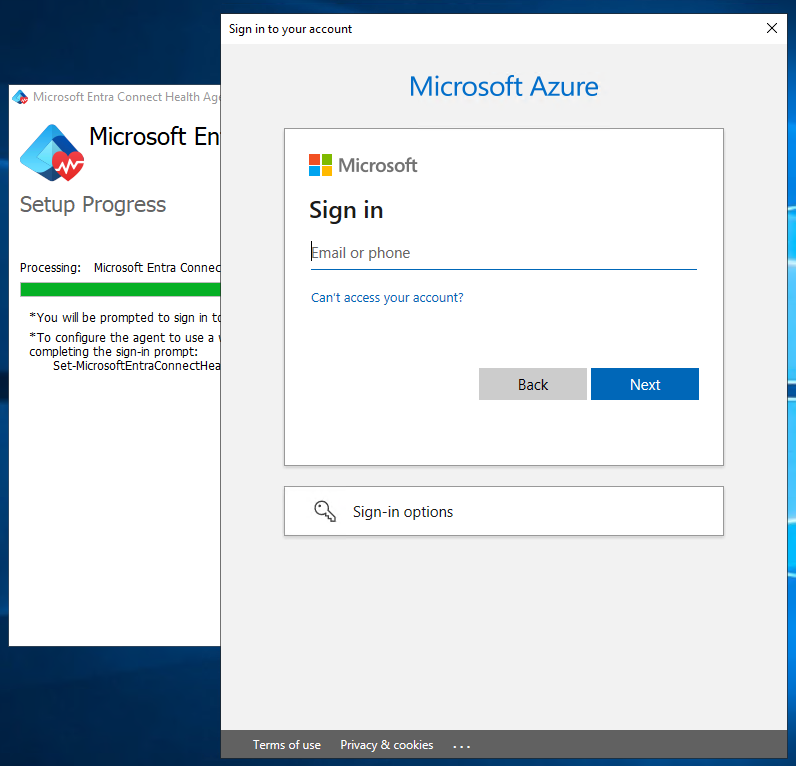

Po zobrazení výzvy se přihlaste pomocí účtu Microsoft Entra, který má oprávnění k registraci agenta. Ve výchozím nastavení má účet Správce hybridní identity oprávnění.

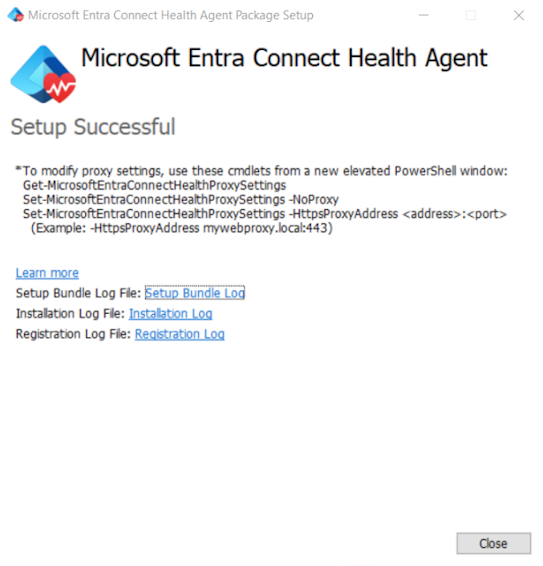

Po přihlášení se proces instalace dokončí a okno můžete zavřít.

V tomto okamžiku by se měly spustit služby agenta, aby agent mohl bezpečně nahrát požadovaná data do cloudové služby.

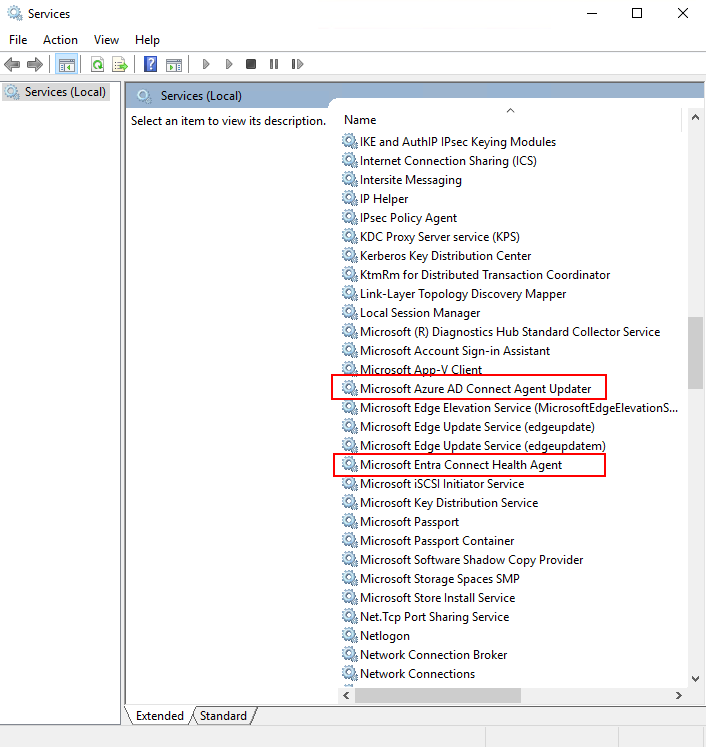

Pokud chcete ověřit, že byl agent nainstalovaný, vyhledejte na serveru následující služby. Pokud jste konfiguraci dokončili, měly by již být spuštěné. Jinak se zastaví, dokud se konfigurace nedokončí.

- Aktualizátor agenta Microsoft Entra Connect

- Microsoft Entra Connect Agent pro zdraví

Povolení auditování služby AD FS

Poznámka:

Tato část se vztahuje pouze na servery SLUŽBY AD FS. Tyto kroky nemusíte provádět na webových proxy aplikací serverech.

Funkce Analýza využití potřebuje shromažďovat a analyzovat data, takže agent Služby Microsoft Entra Connect Health potřebuje informace v protokolech auditu služby AD FS. Tyto protokoly nejsou ve výchozím nastavení povolené. Pomocí následujících postupů povolte auditování služby AD FS a vyhledejte protokoly auditu služby AD FS na serverech služby AD FS.

Povolení auditování služby AD FS

Na úvodní obrazovce otevřete Správce serveru a otevřete místní zásady zabezpečení. Nebo na hlavním panelu otevřete Správce serveru a pak vyberte Nástroje/Místní zásady zabezpečení.

Přejděte do složky Nastavení zabezpečení\Místní zásady\Přiřazení uživatelských práv. Poklikejte na Vytvořit audity zabezpečení.

Na kartě Místní nastavení zabezpečení zkontrolujte, jestli je tam uvedený účet služby AD FS. Pokud není uvedený, vyberte Přidat uživatele nebo skupinu a přidejte do seznamu účet služby AD FS. Pak vyberte OK.

Pokud chcete povolit auditování, otevřete okno příkazového řádku jako správce a spusťte následující příkaz:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableZavřete místní zásady zabezpečení.

Důležité

Zbývající kroky se vyžadují jenom pro primární servery AD FS.

Povolení vlastností auditu na serveru SLUŽBY AD FS

- Otevřete modul snap-in Správa služby AD FS. (V Správce serveru vyberte Nástroje>pro správu služby AD FS.)

- V podokně Akce vyberte Upravit vlastnosti služby FS (Federation Service).

- V dialogovém okně Vlastnosti služby FS vyberte kartu Události .

- Zaškrtněte políčka Úspěšné audity a Neúspěšné audity a pak vyberte OK. Audity úspěšnosti a audity selhání by měly být ve výchozím nastavení povolené.

Povolení vlastností auditu na serveru SLUŽBY AD FS

Důležité

Tento krok se vyžaduje pouze pro primární servery AD FS.

Otevřete okno PowerShellu a spusťte následující příkaz:

Set-AdfsProperties -AuditLevel Verbose

Úroveň základního auditu je ve výchozím nastavení povolená. Další informace najdete v tématu Vylepšení auditu služby AD FS ve Windows Serveru 2016.

Ověřte podrobné protokolování

Pokud chcete ověřit, že je podrobné protokolování povolené, postupujte následovně.

Otevřete okno PowerShellu a spusťte následující příkaz:

Get-AdfsPropertiesOvěřte, že je úroveň auditu nastavena na podrobné.

Ověření nastavení auditu účtu služby AD FS

- Přejděte do složky Nastavení zabezpečení\Místní zásady\Přiřazení uživatelských práv. Poklikejte na Vytvořit audity zabezpečení.

- Na kartě Místní nastavení zabezpečení ověřte, že je uvedený účet služby AD FS. Pokud není uvedený, vyberte Přidat uživatele nebo skupinu a přidejte do seznamu účet služby AD FS. Pak vyberte OK.

- Zavřete místní zásady zabezpečení.

Kontrola protokolů auditu služby AD FS

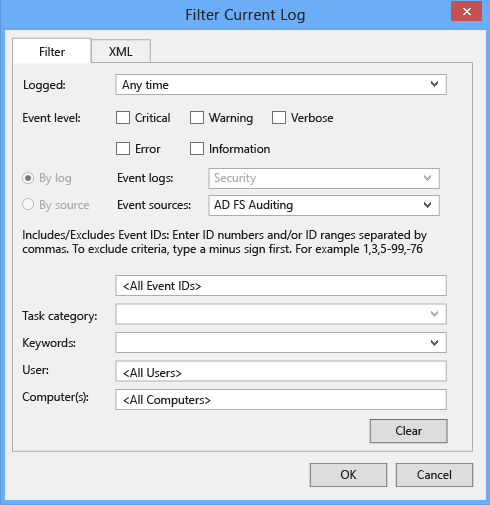

Po povolení protokolů auditu služby AD FS byste měli být schopni zkontrolovat protokoly auditu služby AD FS pomocí prohlížeče událostí.

- Otevřete Prohlížeč událostí.

- Přejděte do protokolů Systému Windows a pak vyberte Zabezpečení.

- V pravém podokně vyberte Filtrovat aktuální protokoly.

- U zdrojů událostí vyberte Auditování služby AD FS.

Další informace o protokolech auditu najdete v tématu Provozní otázky.

Varování

Zásady skupiny můžou zakázat auditování služby AD FS. Pokud je auditování služby AD FS zakázané, analýza využití aktivit přihlášení není k dispozici. Ujistěte se, že nemáte žádné zásady skupiny, které zakazují auditování služby AD FS.

Následující tabulky obsahují seznam běžných událostí, které odpovídají událostem na úrovni auditu.

Události na úrovni základního auditu

| Průkaz totožnosti | Název události | Popis události |

|---|---|---|

| 1 200 | Audit Úspěchu Tokenu Aplikace | Služba FS (Federation Service) vydala platný token. |

| 1201 | Audit selhání aplikačního tokenu | Službě FS (Federation Service) se nepodařilo vydat platný token. |

| 1202 | FreshCredentialSuccessAudit | Služba FS (Federation Service) ověřila nové přihlašovací údaje. |

| 1203 | FreshCredentialFailureAudit | Federační službě se nepodařilo ověřit nové přihlašovací údaje. |

Podrobné události na úrovni auditu

| Průkaz totožnosti | Název události | Popis události |

|---|---|---|

| 299 | Audit úspěšného vydání tokenu | Token byl úspěšně vydán pro důvěřující stranu. |

| 403 | ŽádostPřijataÚspěšnýAudit | Byl přijat požadavek HTTP. Viz audit 510 se stejným ID instance pro hlavičky. |

| 410 | ŽádostContextHlavičkyÚspěchAudit | Následující hlavičky kontextu požadavku |

| 411 | Audit Selhání Ověření Bezpečnostního Tokenu | Ověření tokenu se nezdařilo. Další podrobnosti najdete ve vnitřní výjimce. |

| 412 | Audit úspěšného ověření | Token typu %3 pro předávající stranu %4 byl úspěšně ověřen. Viz audit 501 se stejným ID instance pro identitu volajícího. |

| 500 | VydanéIdentifikačníNároky | Další informace o položce události s ID instance %1. Může existovat více událostí se stejným ID instance s dalšími informacemi. |

| 501 | Nároky na identitu volajícího | Další informace o položce události s ID instance %1. Může existovat více událostí se stejným ID instance s dalšími informacemi. |

Testování připojení ke službě Microsoft Entra Connect Health

Někdy agent Microsoft Entra Connect Health ztratí připojení ke službě Microsoft Entra Connect Health. Příčiny této ztráty připojení můžou zahrnovat problémy se sítí, problémy s oprávněními a různé další problémy.

Pokud agent nemůže odesílat data do služby Microsoft Entra Connect Health po dobu delší než dvě hodiny, zobrazí se na portálu následující výstraha: Data služby Health Service nejsou aktuální.

Spuštěním následujícího příkazu PowerShellu zjistíte, jestli ovlivněný agent služby Microsoft Entra Connect Health může nahrát data do služby Microsoft Entra Connect Health:

Test-AzureADConnectHealthConnectivity -Role ADFS

Parametr Role aktuálně přebírá následující hodnoty:

ADFSSyncADDS

Poznámka:

Pokud chcete použít nástroj pro připojení, musíte nejprve zaregistrovat agenta. Pokud registraci agenta nemůžete dokončit, ujistěte se, že splňujete všechny požadavky služby Microsoft Entra Connect Health. Během registrace agenta se ve výchozím nastavení testuje připojení.

Monitorování služby AD FS pomocí služby Microsoft Entra Connect Health

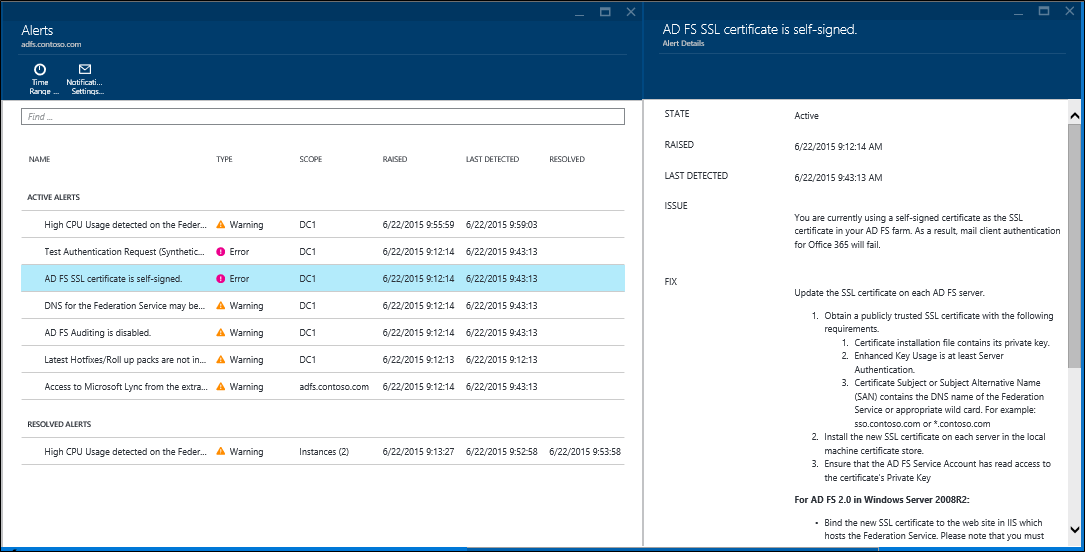

Upozornění služby AD FS

V části Upozornění služby Microsoft Entra Connect Health najdete seznam aktivních výstrah. Každé upozornění obsahuje důležité informace, postup řešení a odkazy na související dokumentaci.

Dvojitým kliknutím na aktivní nebo vyřešené upozornění můžete otevřít nové okno s doplňujícími informacemi, kroky, které můžete k vyřešení upozornění použít, a odkazy na relevantní dokumentaci. Můžete si zobrazit i historické údaje o dříve vyřešených upozorněních.

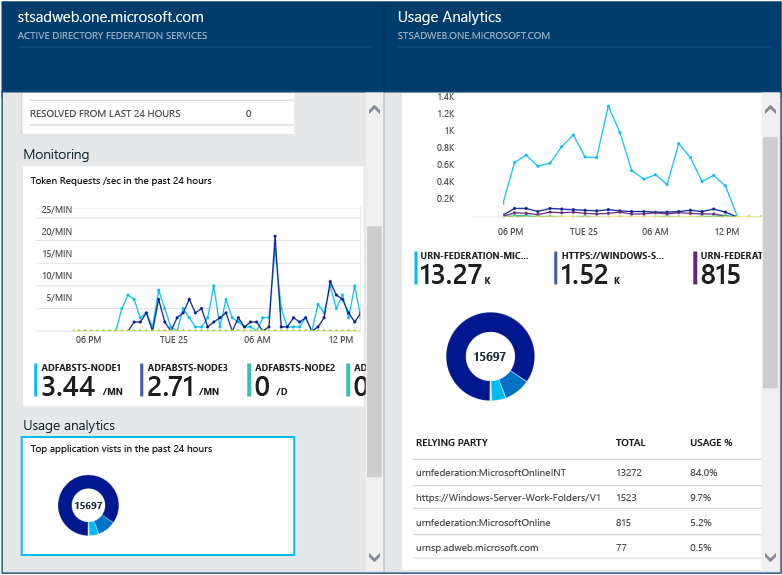

Funkce analýzy využití služby AD FS

Analýza využití služby Microsoft Entra Connect Health analyzuje ověřovací provoz federačních serverů. Dvojitým kliknutím na políčko funkce analýzy využití můžete otevřít okno analýzy využití, ve kterém je zobrazeno několik metrik a seskupení.

Poznámka:

Abyste mohli použít funkci analýzy využití se službou AD FS, musíte zajistit, že je zapnuto auditování AD FS. Další informace najdete v článku o povolení auditování služby AD FS.

Pokud chcete vybrat další metriky, určit časový rozsah nebo změnit seskupení, klikněte pravým tlačítkem na graf analýzy využití a vyberte Upravit graf. Potom můžete zadat časový rozsah, vybrat jiné metriky a změnit seskupení. Distribuci ověřovacího provozu můžete zobrazit podle různých „metrik“ a jednotlivé metriky můžete seskupit pomocí příslušných parametrů možnosti „Seskupit podle“, které jsou uvedené v následující části:

Metrika: Celkový počet požadavků – Celkový počet požadavků zpracovaných servery AD FS.

| Seskupit podle | Co seskupení znamená a proč je užitečné? |

|---|---|

| Vše | Zobrazí celkový počet požadavků zpracovaných všemi servery AD FS. |

| Aplikace | Seskupí celkový počet požadavků podle cílové přijímající strany. Toto seskupení vás seznámí s procentem celkového provozu, které jednotlivé aplikace přijímají. |

| počítačový server | Seskupí celkový počet požadavků podle serveru, který požadavek zpracoval. Toto seskupení vás seznámí s distribucí zatížení celkového provozu. |

| Připojení k síti na pracovišti | Seskupí celkový počet požadavků podle toho, jestli přicházejí ze zařízení, která jsou připojená k pracovišti (známá). Toto seskupení vás seznámí s tím, jestli se k vašim prostředkům přistupuje pomocí zařízení, které infrastruktura identity nezná. |

| Metoda ověřování | Seskupí celkový počet požadavků podle metody ověřování, která se k ověřování používá. Toto seskupení vás seznámí s běžnou metodu ověřování, která se k ověřování používá. Níže jsou uvedené možné metody ověřování.

Pokud federační servery požadavek přijmou pomocí souboru cookie jednotného přihlašování, příslušný požadavek se počítá jako jednotné přihlašování (SSO). V takových případech (pokud je soubor cookie platný) se od uživatele nevyžadují přihlašovací údaje a uživatel získá bezproblémový přístup k aplikaci. Toto chování je běžné v případě, kdy máte několik přijímajících stran, které jsou chráněné federačními servery. |

| Umístění v síti | Seskupí celkový počet požadavků podle umístění uživatele v síti. Může to být intranet nebo extranet. Toto seskupení vás seznámí s procentuálním podílem provozu z intranetu vzhledem k provozu z extranetu. |

Metrika: Celkový počet neúspěšných požadavků – Celkový počet neúspěšných požadavků zpracovaných službou FS. (Tato metrika je dostupná pouze ve službě AD FS pro Windows Server 2012 R2.)

| Seskupit podle | Co seskupení znamená a proč je užitečné? |

|---|---|

| Typ chyby | Zobrazí počet chyb podle předdefinovaných typů chyb. Toto seskupení vás seznámí s běžnými typy chyb.

|

| počítačový server | Seskupí chyby podle serveru. Toto seskupení vás seznámí s distribucí chyb mezi servery. Nerovnoměrná distribuce může naznačovat vadný stav serveru. |

| Umístění v síti | Seskupí chyby podle umístění požadavků v síti (intranet vs. extranet). Toto seskupení vás seznámí s typy neúspěšných požadavků. |

| Aplikace | Seskupí chyby podle cílové aplikace (spoléhající se strany). Toto seskupení vás seznámí s tím, která cílová aplikace zaznamenává největší počet chyb. |

Metrika: Počet uživatelů – Průměrný počet jedinečných uživatelů aktivně ověřujících pomocí AD FS

| Seskupit podle | Co seskupení znamená a proč je užitečné? |

|---|---|

| Vše | Tato metrika poskytuje průměrný počet uživatelů, kteří používají službu FS ve vybraném časovém intervalu. Uživatelé nejsou seskupení. Průměr závisí na vybraném časovém intervalu. |

| Aplikace | Seskupuje průměrný počet uživatelů podle cílové aplikace (spoléhané strany). Toto seskupení vás seznámí s počtem uživatelů používajících jednotlivé aplikace. |

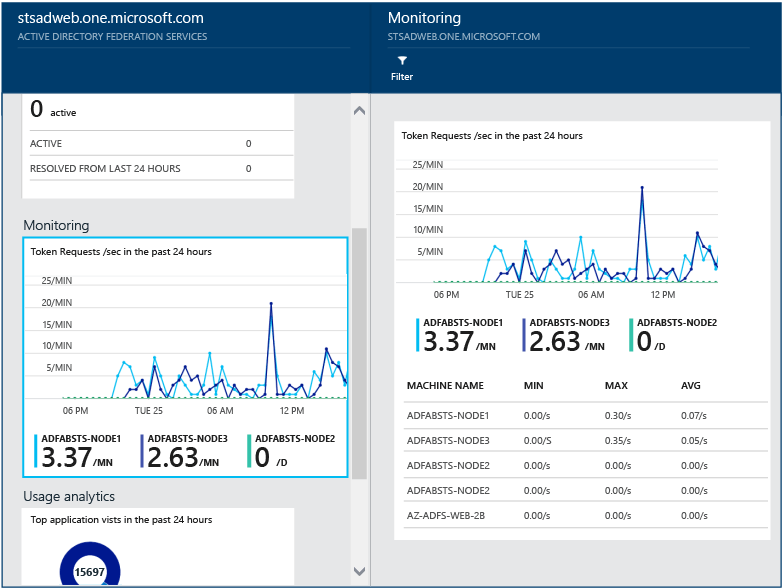

Sledování výkonu služby AD FS

Microsoft Entra Connect Health Sledování výkonu poskytuje informace o monitorování metrik. Po zaškrtnutí políčka sledování se otevře nové okno s podrobnými informacemi o metrikách.

Výběrem možnosti Filtrovat (v horní části okna) můžete filtrovat podle serveru a prohlédnout si metriky na jednotlivých serverech. Pokud chcete změnit metriky, klikněte pravým tlačítkem na graf sledování pod oknem sledování a vyberte Upravit graf (nebo vyberte tlačítko Upravit graf). V nově otevřeném okně můžete vybrat další metriky pomocí rozevíracího seznamu a také zadat časový rozsah pro zobrazení dat výkonu.

Nejčastějších 50 uživatelů s neúspěšným přihlášením kvůli uživatelskému jména nebo heslu

Jednou z běžných příčin neúspěšného požadavku na ověření na serveru AD FS je požadavek provedený s neplatnými přihlašovacími údaji, tedy s nesprávným uživatelským jménem nebo heslem. Do této situace se uživatelé zpravidla dostávají v důsledku používání složitých hesel, zapomenutí hesel nebo překlepů.

Existují však i další důvody, které mohou mít za následek neočekávaný počet požadavků zpracovávaných vašimi servery služby AD FS. Příklady: Aplikace, která ukládá do mezipaměti přihlašovací údaje uživatelů a vypršení jejich platnosti nebo pokus uživatele se zlými úmysly o přihlášení k účtu s použitím řady známých hesel. Tyto dva příklady jsou legitimními důvody, které by mohly vést k prudkému nárůstu množství požadavků.

Microsoft Entra Connect Health pro ADFS poskytuje sestavu o 50 uživatelích s neúspěšnými pokusy o přihlášení kvůli neplatnému uživatelskému jménu nebo heslu. Tato zpráva se vytváří zpracováním auditních událostí generovaných všemi servery AD FS v rámci farmy.

V této zprávě máte snadný přístup k následujícím informacím:

- Celkový počet neúspěšných požadavků s nesprávným uživatelským jménem nebo heslem za posledních 30 dní.

- Průměrný počet uživatelů, kteří mají problém s přihlašováním kvůli chybnému uživatelskému jménu nebo heslu, za jeden den.

Kliknutím na tuto část přejdete do hlavního okna sestavy, které vám nabídne další podrobnosti. Tato část obsahuje graf s informacemi o trendech, které vám pomohou stanovit základní úroveň pro požadavky s nesprávným uživatelským jménem nebo heslem. Kromě toho obsahuje seznam 50 uživatelů s nejvyšším počtem neúspěšných pokusů za poslední týden. Všimněte si, že 50 nejlepších uživatelů z minulého týdne může pomoci identifikovat nárůst pokusů o nastavení špatných hesel.

Graf obsahuje následující informace:

- Celkový počet neúspěšných přihlášení z důvodu chybného uživatelského jména nebo hesla na denní bázi.

- Celkový počet jedinečných uživatelů s neúspěšným přihlášení na denní bázi.

- IP adresa klienta posledního požadavku

Sestava obsahuje následující informace:

| Položky sestavy | Popis |

|---|---|

| ID uživatele | Zobrazuje použité ID uživatele. Tato hodnota odpovídá hodnotě zadané uživatelem, což je v některých případech nesprávné ID uživatele, které bylo použito. |

| Neúspěšné pokusy | Zobrazuje celkový počet neúspěšných pokusů s konkrétním ID uživatele. Tabulka je řazená podle největšího počtu neúspěšných pokusů v sestupném pořadí. |

| Poslední chyba | Zobrazuje časové razítko výskytu poslední chyby. |

| IP poslední chyby | Zobrazuje IP adresu klienta z posledního neúspěšného požadavku. Pokud se v této hodnotě zobrazí více než jedna IP adresa, může zahrnovat IP adresu klienta pro přesměrování i IP adresu z posledního pokusu uživatele. |

Poznámka:

Tato sestava se automaticky aktualizuje každých 12 hodin s nově shromážděnými informacemi za toto období. V důsledku tohoto postupu nemusí být v sestavě zahrnuté pokusy o přihlášení za posledních 12 hodin.