Předávací ověřování Microsoft Entra: Rychlý start

Nasazení předávacího ověřování Microsoft Entra

Předávací ověřování Microsoft Entra umožňuje uživatelům přihlásit se k místním i cloudovým aplikacím pomocí stejných hesel. Předávací ověřování uživatele přihlásí ověřením hesla přímo proti místní Active Directory.

Důležitý

Pokud migrujete ze služby AD FS (nebo jiných federačních technologií) na předávací ověřování, podívejte se na prostředky pro migraci aplikací do Microsoft Entra ID.

Poznámka

Pokud nasazujete předávací ověřování pomocí cloudu Azure Government, projděte si důležité informace o hybridní identitě pro Azure Government.

Podle těchto pokynů nasaďte předávací ověřování ve vašem tenantovi:

Krok 1: Kontrola požadavků

Ujistěte se, že jsou splněné následující požadavky.

Důležitý

Z hlediska zabezpečení by správci měli se serverem, na kterém běží agent PTA, považovat za řadič domény. Servery agenta PTA by měly být posíleny podle stejných pokynů jako v části Zabezpečení řadičů domény proti útoku.

V Centru pro správu Microsoft Entra

- Vytvořte účet správce hybridní identity pouze v cloudu nebo účet správce hybridní identity ve vašem tenantovi Microsoft Entra. Tímto způsobem můžete spravovat konfiguraci vašeho tenanta, pokud vaše místní služby selžou nebo nebudou dostupné. Přečtěte si informace o přidání účtu správce hybridní identity pouze v cloudu. Dokončení tohoto kroku je důležité, abyste se ujistili, že se z tenanta nezamknete.

- Přidejte do tenanta Microsoft Entra jeden nebo více vlastních názvů domén. Vaši uživatelé se můžou přihlásit pomocí jednoho z těchto názvů domén.

V místním prostředí

Identifikujte server se systémem Windows Server 2016 nebo novějším a spusťte Microsoft Entra Connect. Pokud ještě není povoleno, povolte na serveru protokol TLS 1.2. Přidejte server do stejné doménové struktury Active Directory jako uživatelé, jejichž hesla potřebujete ověřit. Je třeba poznamenat, že instalace předávacího ověřovacího agenta ve verzích jádra windows serveru není podporovaná.

Nainstalujte nejnovější verzi nástroje Microsoft Entra Connect na server identifikovaný v předchozím kroku. Pokud už máte microsoft Entra Connect spuštěný, ujistěte se, že je verze podporovaná.

Poznámka

Microsoft Entra Connect verze 1.1.557.0, 1.1.558.0, 1.1.561.0 a 1.1.614.0 mají problém související se synchronizací hodnot hash hesel. Pokud nemáte v úmyslu používat synchronizaci hodnot hash hesel ve spojení s předávacím ověřováním, přečtěte si poznámky k verzi microsoft Entra Connect.

Identifikujte jeden nebo více dalších serverů (s Windows Serverem 2016 nebo novějším s povoleným protokolem TLS 1.2), kde můžete spouštět samostatné ověřovací agenty. Tyto další servery jsou potřeba k zajištění vysoké dostupnosti požadavků pro přihlášení. Přidejte servery do stejné doménové struktury Active Directory jako uživatelé, jejichž hesla potřebujete ověřit.

Důležitý

V produkčních prostředích doporučujeme, abyste ve svém tenantovi spustili minimálně 3 agenty ověřování. Pro tenanta platí limit systému 40 ověřovacích agentů. Osvědčeným postupem je považovat všechny servery se spuštěnými agenty ověřování jako systémy vrstvy 0 (viz referenční informace).

Pokud mezi servery a ID Microsoft Entra existuje brána firewall, nakonfigurujte následující položky:

Ujistěte se, že ověřovací agenti můžou provádět odchozí požadavky na ID Microsoft Entra přes následující porty:

Číslo portu Jak se používá 80 Stáhne seznamy odvolaných certifikátů (CRL) při ověřování certifikátu TLS/SSL. 443 Zpracovává veškerou odchozí komunikaci se službou. 8080 (volitelné) Agenti ověřování hlásí jejich stav každých deset minut přes port 8080, pokud port 443 není dostupný. Tento stav se zobrazí v Centru pro správu Microsoft Entra. Port 8080 se nepoužívá pro přihlašování uživatelů. Pokud brána firewall vynucuje pravidla podle původního uživatele, otevřete tyto porty pro provoz ze služeb Windows, které běží jako síťová služba.

Pokud brána firewall nebo proxy server umožňuje přidat položky DNS do seznamu povolených, přidejte připojení k *.msappproxy.net a *.servicebus.windows.net. Pokud ne, povolte přístup k rozsahům IP adres datacentra Azure, které se aktualizují každý týden.

Vyhněte se všem formám vložené kontroly a ukončení odchozí komunikace TLS mezi agentem Azure Passthrough a koncovým bodem Azure.

Pokud máte odchozí proxy server HTTP, ujistěte se, že je tato adresa URL autologon.microsoftazuread-sso.com na seznamu povolených. Tuto adresu URL byste měli explicitně zadat, protože zástupný znak nemusí být přijat.

K počáteční registraci potřebují vaši ověřovací agenti přístup k login.windows.net a login.microsoftonline.com . Otevřete také bránu firewall pro tyto adresy URL.

Pro ověření certifikátu odblokujte následující adresy URL: crl3.digicert.com:80, crl4.digicert.com:80, ocsp.digicert.com:80, www.d-trust.net:80, root-c3-ca2-2009.ocsp.d-trust.net:80, crl.microsoft.com:80, oneocsp.microsoft.com:80 a ocsp.msocsp.com:80. Vzhledem k tomu, že se tyto adresy URL používají k ověřování certifikátů u jiných produktů Microsoftu, je možné, že tyto adresy URL už máte odblokované.

Požadavky na cloud Azure Government

Před povolením předávacího ověřování prostřednictvím microsoft Entra Connect s krokem 2 stáhněte nejnovější verzi agenta PTA z Centra pro správu Microsoft Entra. Musíte zajistit, aby byl váš agent verze 1.5.1742.0 nebo novější. Ověření agenta najdete v tématu Upgrade ověřovacích agentů.

Po stažení nejnovější verze agenta pokračujte následujícími pokyny ke konfiguraci předávacího ověřování prostřednictvím služby Microsoft Entra Connect.

Krok 2: Povolení funkce

Povolte předávací ověřování prostřednictvím služby Microsoft Entra Connect.

Důležitý

Předávací ověřování můžete povolit na primárním nebo přípravném serveru Microsoft Entra Connect. Důrazně doporučujeme ji povolit z primárního serveru. Pokud v budoucnu nastavujete přípravný server Microsoft Entra Connect, musíte jako možnost přihlášení zvolit předávací ověřování. Pokud zvolíte jinou možnost, zakážete předávací ověřování v tenantovi a přepíšete nastavení na primárním serveru.

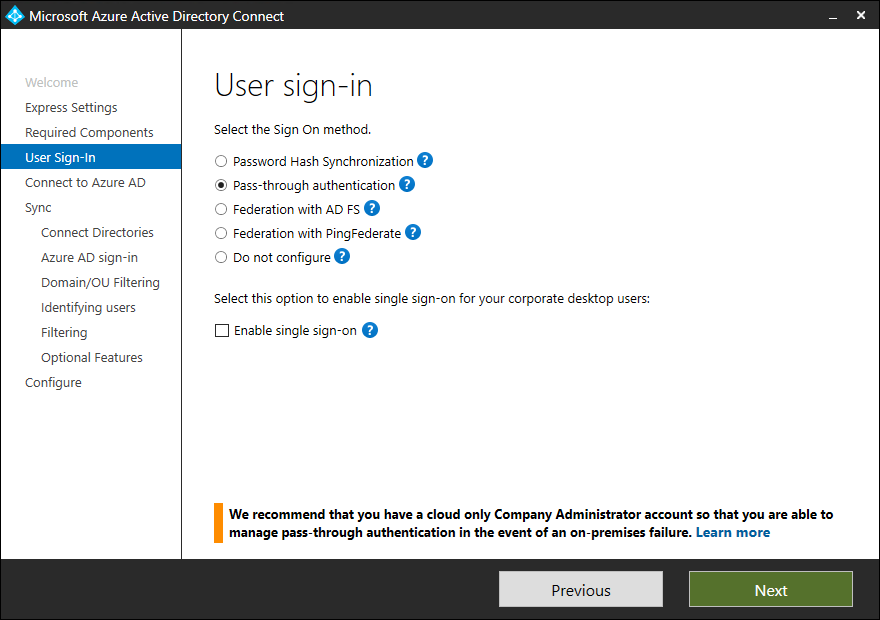

Pokud microsoft Entra Connect instalujete poprvé, zvolte vlastní instalační cestu. Na přihlašovací stránce uživatele zvolte předávací ověřování jako metodu Přihlášení. Po úspěšném dokončení se na stejném serveru jako Microsoft Entra Connect nainstaluje předávací ověřovací agent. Kromě toho je ve vašem tenantovi povolená funkce předávacího ověřování.

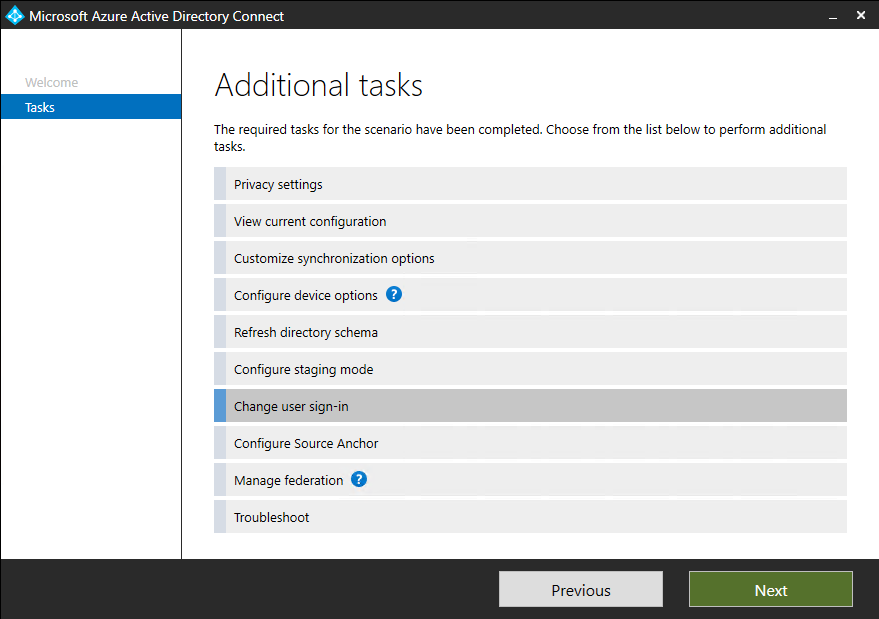

Pokud jste již nainstalovali Microsoft Entra Connect pomocí expresní instalace nebo vlastní instalační cesty, vyberte úlohu Změnit přihlášení uživatele v nástroji Microsoft Entra Connect a pak vyberte Další. Pak jako metodu přihlašování vyberte předávací ověřování . Po úspěšném dokončení se na stejném serveru jako Microsoft Entra Connect nainstaluje předávací ověřovací agent a ve vašem tenantovi je povolená funkce.

Důležitý

Předávací ověřování je funkce na úrovni tenanta. Zapnutí ovlivní přihlášení pro uživatele ve všech spravovaných doménách ve vašem tenantovi. Pokud přecházíte z Active Directory Federation Services (AD FS) (AD FS) na předávací ověřování, měli byste před vypnutím infrastruktury služby AD FS počkat aspoň 12 hodin. Tato doba čekání spočívá v tom, že se uživatelé můžou během přechodu přihlašovat k protokol Exchange ActiveSync. Další pomoc s migrací ze služby AD FS na předávací ověřování najdete v našich plánech nasazení publikovaných tady.

Krok 3: Testování funkce

Podle těchto pokynů ověřte, že jste povolili předávací ověřování správně:

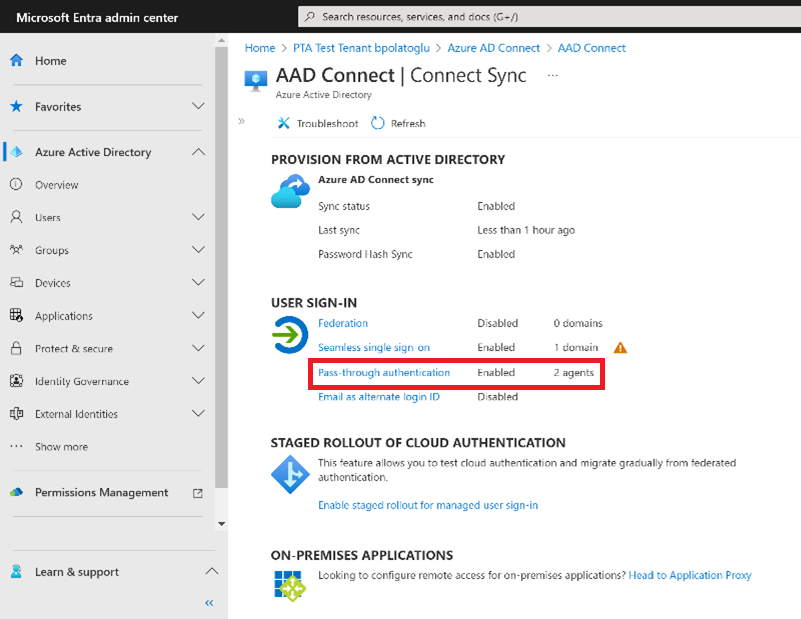

Přihlaste se do Centra pro správu Microsoft Entra pomocí přihlašovacích údajů správce hybridní identity pro vašeho tenanta.

Vyberte MICROSOFT Entra ID.

Vyberte Microsoft Entra Connect.

Ověřte, že se funkce předávacího ověřování zobrazuje jako Povolená.

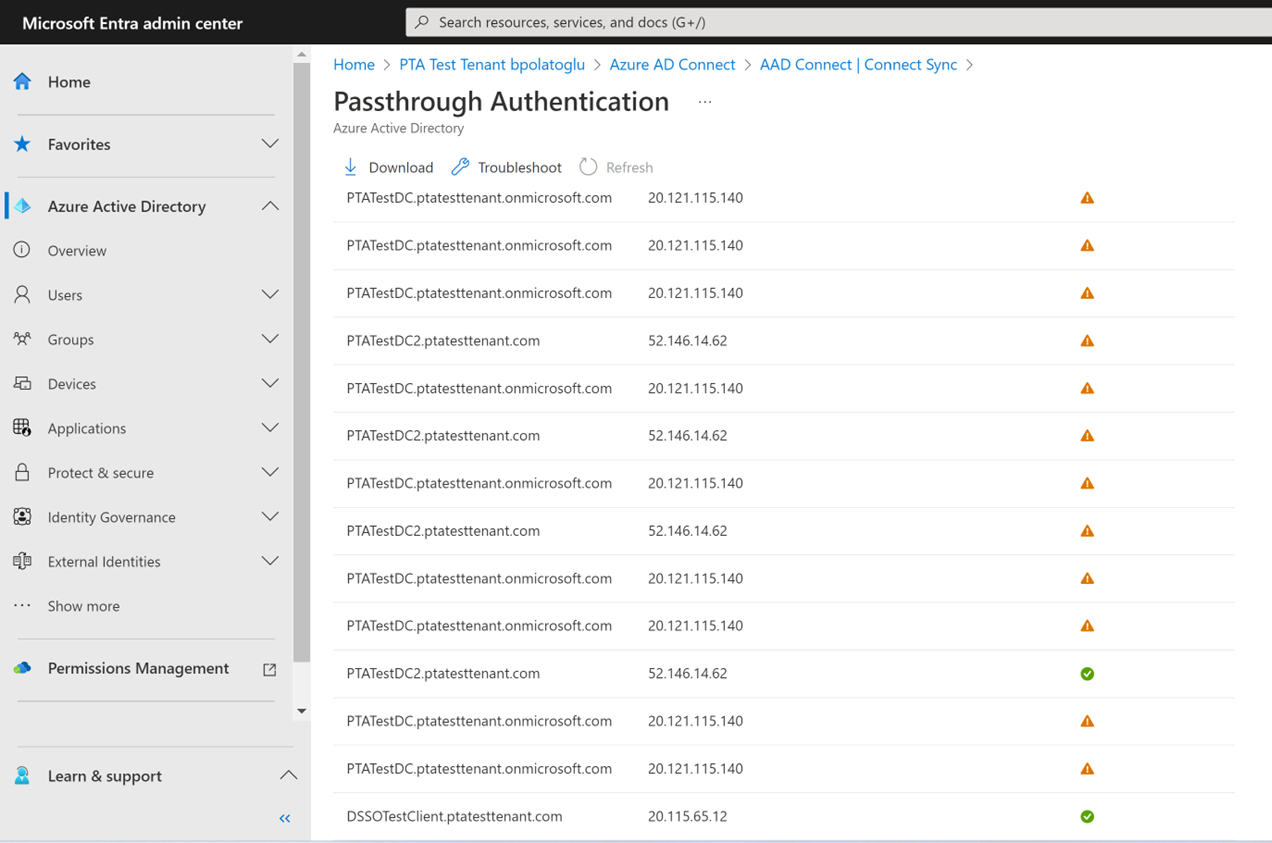

Vyberte Předávací ověřování. Podokno předávacího ověřování obsahuje seznam serverů, na kterých jsou nainstalováni agenti ověřování.

V této fázi se můžou uživatelé ze všech spravovaných domén ve vašem tenantovi přihlásit pomocí předávacího ověřování. Uživatelé z federovaných domén se ale nadále přihlašují pomocí služby AD FS nebo jiného zprostředkovatele federace, který jste dříve nakonfigurovali. Pokud převedete doménu z federované na spravovanou, všichni uživatelé z této domény se automaticky začnou přihlašovat pomocí předávacího ověřování. Funkce předávacího ověřování nemá vliv na uživatele pouze v cloudu.

Krok 4: Zajištění vysoké dostupnosti

Pokud plánujete nasadit předávací ověřování v produkčním prostředí, měli byste nainstalovat další samostatné agenty ověřování. Nainstalujte tyto ověřovací agenty na jiné servery, než na kterých běží Microsoft Entra Connect. Toto nastavení poskytuje vysokou dostupnost pro žádosti o přihlášení uživatelů.

Důležitý

V produkčních prostředích doporučujeme, abyste ve svém tenantovi spustili minimálně 3 agenty ověřování. Pro tenanta platí limit systému 40 ověřovacích agentů. Osvědčeným postupem je považovat všechny servery se spuštěnými agenty ověřování jako systémy vrstvy 0 (viz referenční informace).

Instalace několika předávacího ověřovacího agenta zajišťuje vysokou dostupnost, ale ne deterministické vyrovnávání zatížení mezi ověřovacími agenty. Pokud chcete zjistit, kolik ověřovacích agentů potřebujete pro vašeho tenanta, zvažte špičku a průměrnou zátěž žádostí o přihlášení, které očekáváte ve vašem tenantovi. Jako srovnávací test může jeden ověřovací agent zpracovat 300 až 400 ověřování za sekundu na standardním 4jádrovým procesoru, 16GB serveru RAM.

K odhadu síťového provozu použijte následující pokyny k určení velikosti:

- Každý požadavek má velikost datové části (0,5K + 1K * num_of_agents), tj. data z Microsoft Entra ID do ověřovacího agenta. V této části "num_of_agents" označuje počet agentů ověřování zaregistrovaných ve vašem tenantovi.

- Každá odpověď má velikost datové části 1K bajtů, tj. data z ověřovacího agenta do Microsoft Entra ID.

Pro většinu zákazníků jsou celkem dostatečná tři agenti ověřování pro vysokou dostupnost a kapacitu. Agenty ověřování byste měli nainstalovat blízko řadičů domény, aby se zlepšila latence přihlašování.

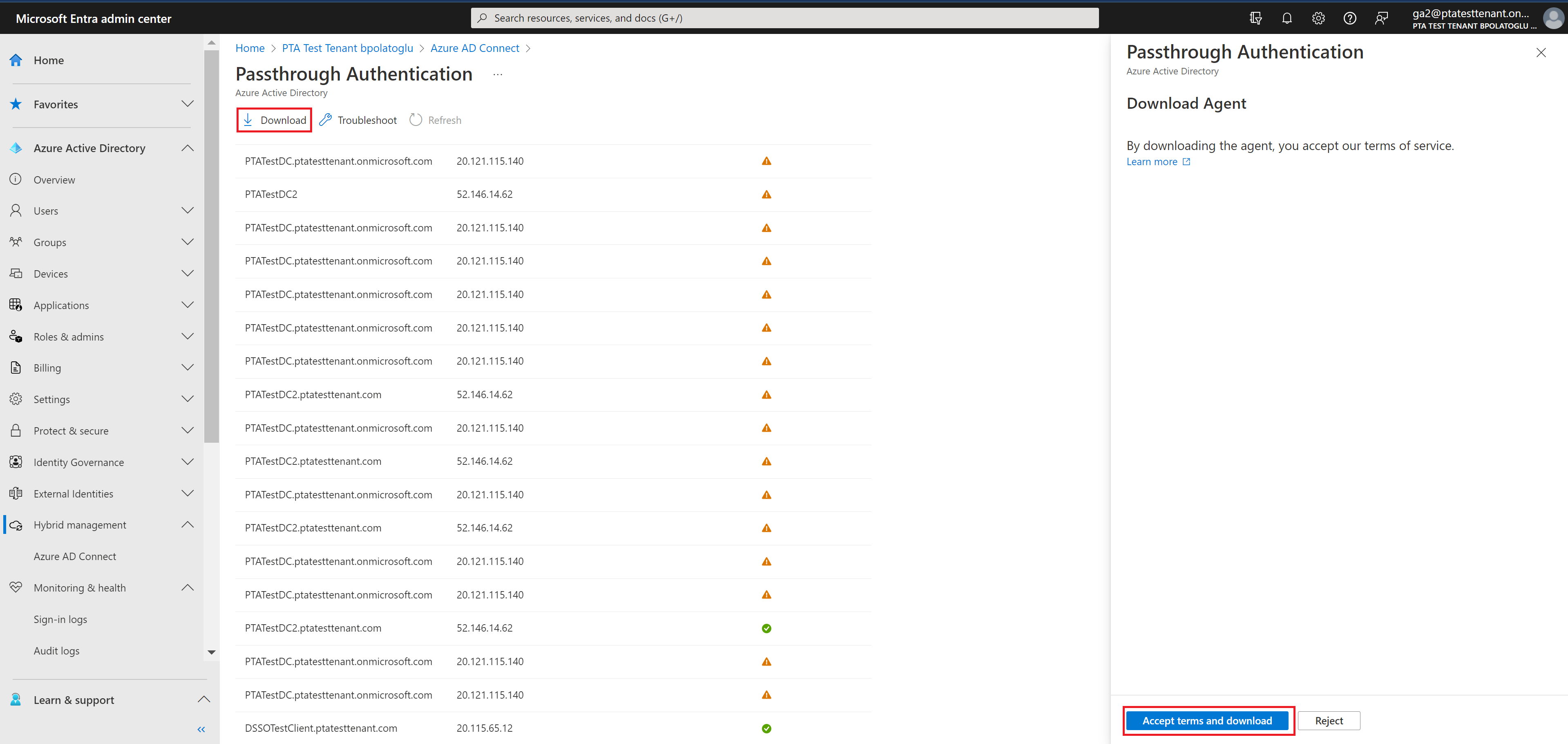

Začněte stažením softwaru ověřovacího agenta podle těchto pokynů:

Pokud chcete stáhnout nejnovější verzi ověřovacího agenta (verze 1.5.193.0 nebo novější), přihlaste se do Centra pro správu Microsoft Entra pomocí přihlašovacích údajů správce hybridní identity vašeho tenanta.

Vyberte MICROSOFT Entra ID.

Vyberte Microsoft Entra Connect, vyberte Předávací ověřování a pak vyberte Stáhnout agenta.

Vyberte tlačítko Přijmout podmínky a stažení.

Poznámka

Software ověřovacího agenta si také můžete stáhnout přímo. Před instalací zkontrolujte a přijměte podmínky služby ověřovacího agenta.

Existují dva způsoby nasazení samostatného ověřovacího agenta:

Nejdřív to můžete udělat interaktivně tak, že po zobrazení výzvy spustíte stažený spustitelný soubor ověřovacího agenta a zadáte přihlašovací údaje správce hybridní identity vašeho tenanta.

Za druhé můžete vytvořit a spustit bezobslužný skript nasazení. To je užitečné, když chcete nasadit více ověřovacích agentů najednou nebo nainstalovat ověřovací agenty na servery s Windows, které nemají povolené uživatelské rozhraní, nebo že nemůžete získat přístup pomocí vzdálené plochy. Tady jsou pokyny k použití tohoto přístupu:

- Spuštěním následujícího příkazu nainstalujte ověřovacího agenta:

AADConnectAuthAgentSetup.exe REGISTERCONNECTOR="false" /q. - Ověřovacího agenta můžete zaregistrovat v naší službě prostřednictvím PowerShellu. Vytvořte objekt

$credPřihlašovací údaje PowerShellu, který obsahuje uživatelské jméno a heslo správce hybridní identity pro vašeho tenanta. Spusťte následující příkaz a nahraďte<username>ho:<password>

$User = "<username>"

$PlainPassword = '<password>'

$SecurePassword = $PlainPassword | ConvertTo-SecureString -AsPlainText -Force

$cred = New-Object -TypeName System.Management.Automation.PSCredential -ArgumentList $User, $SecurePassword

- Přejděte do složky C:\Program Files\Microsoft Azure AD Connect Authentication Agent a spusťte následující skript pomocí objektu

$cred, který jste vytvořili:

RegisterConnector.ps1 -modulePath "C:\Program Files\Microsoft Azure AD Connect Authentication Agent\Modules\" -moduleName "PassthroughAuthPSModule" -Authenticationmode Credentials -Usercredentials $cred -Feature PassthroughAuthentication

Důležitý

Pokud je na virtuálním počítači nainstalovaný ověřovací agent, nemůžete virtuální počítač naklonovat a nastavit jiného ověřovacího agenta. Tato metoda není podporována.

Krok 5: Konfigurace funkce inteligentního uzamčení

Inteligentní uzamčení pomáhá zamknout chybné aktéry, kteří se snaží uhodnout hesla uživatelů nebo použít metody hrubou silou, které se mají dostat. Konfigurací nastavení inteligentního uzamčení v MICROSOFT Entra ID a /nebo odpovídajících nastavení uzamčení v místní Active Directory je možné útoky vyfiltrovat před tím, než se dostanou do služby Active Directory. Další informace o konfiguraci nastavení inteligentního uzamčení v tenantovi za účelem ochrany uživatelských účtů najdete v tomto článku .

Další kroky

- Migrace aplikací do Microsoft Entra ID: Prostředky, které vám pomůžou migrovat přístup k aplikacím a ověřování na Microsoft Entra ID.

- Inteligentní uzamčení: Zjistěte, jak nakonfigurovat funkci inteligentního uzamčení ve vašem tenantovi za účelem ochrany uživatelských účtů.

- Aktuální omezení: Zjistěte, které scénáře se podporují s předávacím ověřováním a které ne.

- Podrobné technické informace: Seznamte se s fungováním funkce předávacího ověřování.

- Nejčastější dotazy: Najděte odpovědi na nejčastější dotazy.

- Řešení potíží: Zjistěte, jak vyřešit běžné problémy s funkcí předávacího ověřování.

- Podrobné informace o zabezpečení: Získejte technické informace o funkci předávacího ověřování.

- Hybridní připojení Microsoft Entra: Nakonfigurujte v tenantovi možnost hybridního připojení Microsoft Entra pro jednotné přihlašování napříč cloudovými a místními prostředky.

- Bezproblémové jednotné přihlašování microsoftu Entra: Přečtěte si další informace o této doplňkové funkci.

- UserVoice: K vytvoření nových žádostí o funkce použijte fórum Microsoft Entra.