Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Microsoft Entra Connect umožňuje uživatelům přihlásit se ke cloudovým i místním prostředkům pomocí stejných hesel. Tento článek popisuje klíčové koncepty jednotlivých modelů identit, které vám pomůžou zvolit identitu, kterou chcete použít pro přihlášení k Microsoft Entra ID.

Pokud už znáte model identity Microsoft Entra a chcete získat další informace o konkrétní metodě, podívejte se na příslušný odkaz:

- Synchronizace hashů hesel s bezproblémovým jednotným přihlašováním (SSO)

- Předávací ověřování s jednotné přihlašování (SSO)

- Federované jednotné přihlašování (se službou Active Directory Federation Services (AD FS))

- Federace s PingFederate

Poznámka

Je důležité si uvědomit, že konfigurací federace pro ID Microsoft Entra vytvoříte vztah důvěryhodnosti mezi vaším tenantem Microsoft Entra a federovanými doménami. Díky této důvěryhodnosti budou mít uživatelé federované domény přístup ke cloudovým prostředkům Microsoft Entra v rámci tenanta.

Volba metody přihlášení uživatele pro vaši organizaci

Prvním rozhodnutím implementace služby Microsoft Entra Connect je volba metody ověřování, kterou budou vaši uživatelé používat k přihlášení. Je důležité, abyste zvolili správnou metodu, která splňuje požadavky vaší organizace na zabezpečení a pokročilé požadavky. Ověřování je důležité, protože ověří identity uživatele pro přístup k aplikacím a datům v cloudu. Pokud chcete zvolit správnou metodu ověřování, musíte zvážit čas, stávající infrastrukturu, složitost a náklady na implementaci vaší volby. Tyto faktory se u každé organizace liší a můžou se v průběhu času měnit.

Microsoft Entra ID podporuje následující metody ověřování:

-

Cloud Authentication – když zvolíte tuto metodu ověřování, zpracovává proces ověřování pro přihlášení uživatele Microsoft Entra ID. S cloudovým ověřováním si můžete vybrat ze dvou možností:

- Synchronizace hash hodnot hesel (PHS) – Synchronizace hash hodnot hesel umožňuje uživatelům používat stejné uživatelské jméno a heslo, které používají ve svém intranetu, aniž by museli nasazovat další infrastrukturu kromě služby Microsoft Entra Connect.

- předávací ověřování (PTA) – Tato možnost se podobá synchronizaci hodnot hash hesel, ale nabízí jednoduché ověření hesla pomocí místních softwarových agentů pro organizace s přísnými zásadami zabezpečení a dodržování předpisů.

- Federované ověřování – Když zvolíte tuto metodu ověřování, Microsoft Entra ID předá proces ověřování samostatnému důvěryhodnému systému ověřování, jako je AD FS nebo federační systém třetí strany, aby ověřil přihlášení uživatele.

Pro většinu organizací, které chtějí povolit přihlašování uživatelů k Microsoftu 365, aplikacím SaaS a dalším prostředkům založeným na ID Microsoftu, doporučujeme použít výchozí možnost synchronizace hodnot hash hesel.

Podrobné informace o výběru metody ověřování najdete v tématu Volba správné metody ověřování pro řešení hybridní identity Microsoft Entra

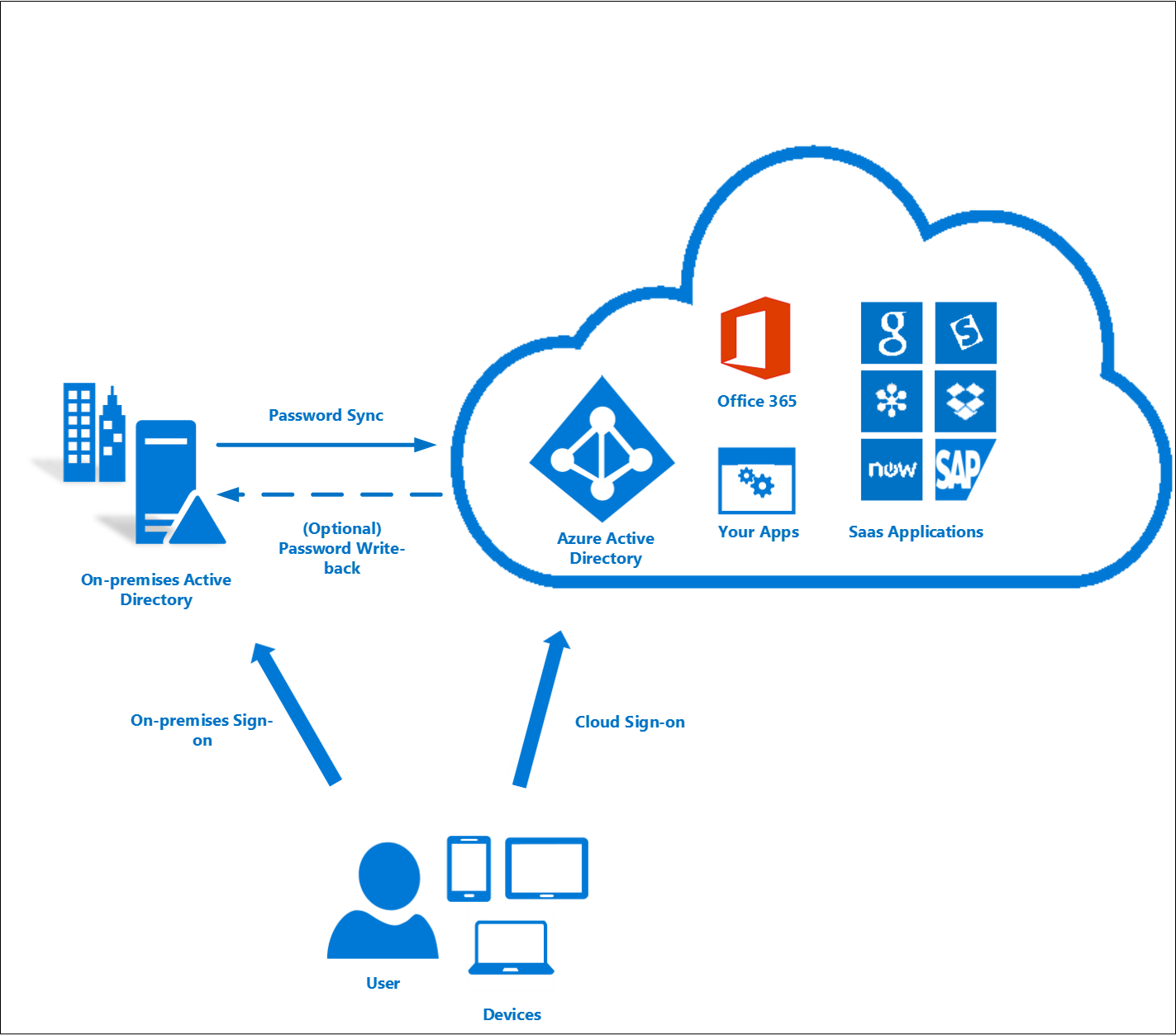

Synchronizace hodnot hash hesel

Při synchronizaci hodnot hash hesel se hodnoty hash uživatelských hesel synchronizují z místní služby Active Directory do Microsoft Entra ID. Když se hesla změní nebo resetují místně, nové hodnoty hash hesel se okamžitě synchronizují s ID Microsoft Entra, aby uživatelé mohli vždy používat stejné heslo pro cloudové prostředky a místní prostředky. Hesla se nikdy neodesílají na ID Microsoft Entra nebo nejsou uložena v Microsoft Entra ID ve formátu prostého textu. Synchronizaci hodnot hash hesel můžete použít společně se zpětným zápisem hesla k povolení samoobslužného resetování hesla v Microsoft Entra ID.

Kromě toho můžete povolit bezproblémové jednotné přihlašování pro uživatele na počítačích připojených k doméně, které jsou v podnikové síti. S jednotným přihlašováním potřebují oprávnění uživatelé zadat pouze uživatelské jméno, aby měli bezpečný přístup ke cloudovým prostředkům.

synchronizace hodnot hash hesel

Další informace najdete v článku o synchronizaci hashování hesel.

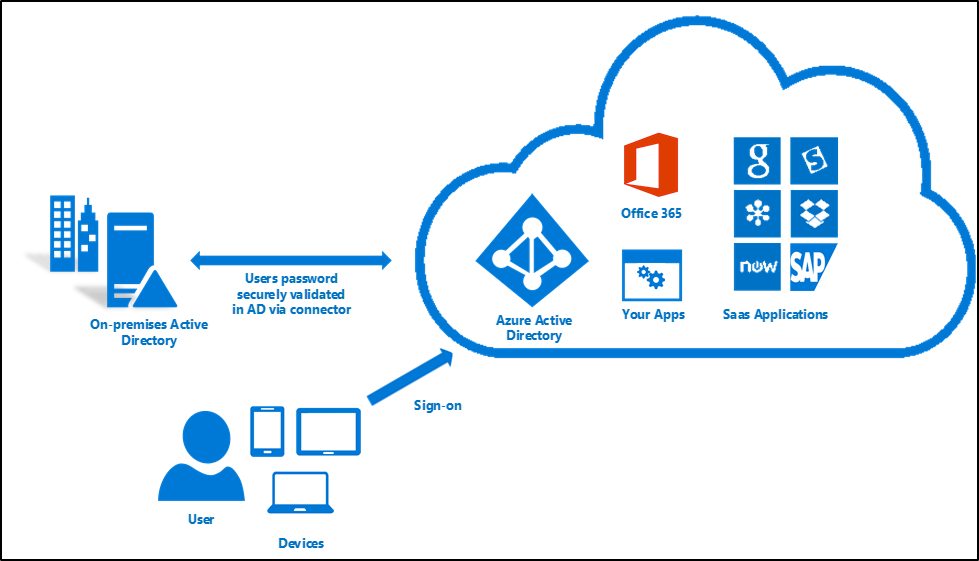

Průchozí ověřování

Při předávacím ověřování se heslo uživatele ověřuje na místním řadiči služby Active Directory. Heslo nemusí být v Microsoft Entra ID v žádné podobě. To umožňuje vyhodnotit místní zásady, jako jsou omezení hodin přihlášení, během ověřování ke cloudovým službám.

Předávací ověřování používá jednoduchého agenta na počítači připojeném k doméně Windows Serveru v místním prostředí. Tento agent naslouchá žádostem o ověření hesla. Nevyžaduje, aby byly otevřené žádné příchozí porty pro internet.

Kromě toho můžete také povolit jednotné přihlašování pro uživatele na počítačích připojených k doméně, které jsou v podnikové síti. S jednotným přihlašováním potřebují oprávnění uživatelé zadat pouze uživatelské jméno, aby měli bezpečný přístup ke cloudovým prostředkům.

Další informace najdete tady:

Federace, která používá novou nebo existující farmu se službou AD FS ve Windows Serveru

S federovaným přihlašováním se vaši uživatelé můžou přihlásit ke službám založeným na Microsoft Entra ID pomocí jejich místních hesel. I když jsou v podnikové síti, nemusí ani zadávat svá hesla. Pomocí možnosti federace se službou AD FS můžete nasadit novou nebo existující farmu se službou AD FS v systému Windows Server 2022. Pokud se rozhodnete zadat existující farmu, Microsoft Entra Connect nakonfiguruje vztah důvěryhodnosti mezi vaší farmou a ID Microsoft Entra, aby se vaši uživatelé mohli přihlásit.

Nasazení federace se službou AD FS ve Windows Serveru 2022

Pokud nasazujete novou farmu, potřebujete:

Windows Server 2022 pro federační server.

Server Windows Server 2022 pro proxy webových aplikací.

Soubor .pfx s jedním certifikátem TLS/SSL pro zamýšlený název federační služby. Příklad: fs.contoso.com.

Pokud nasazujete novou farmu nebo používáte existující farmu, potřebujete:

- Přihlašovací údaje místního správce na federačních serverech.

- Přihlašovací údaje místního správce na všech serverech pracovní skupiny (nejsou připojené k doméně), na které chcete nasadit roli Proxy webových aplikací.

- Počítač, na který spustíte průvodce, aby se mohl připojit k jiným počítačům, na které chcete nainstalovat službu AD FS nebo proxy webových aplikací pomocí vzdálené správy systému Windows.

Další informace najdete v tématu Konfigurace jednotného přihlašování se službou AD FS.

Federace pomocí PingFederate

S federovaným přihlašováním se vaši uživatelé můžou přihlásit ke službám založeným na Microsoft Entra ID pomocí jejich místních hesel. I když jsou v podnikové síti, nemusí ani zadávat svá hesla.

Další informace o konfiguraci PingFederate pro použití s Microsoft Entra ID naleznete v tématu Ping Identity Support.

Informace o nastavení nástroje Microsoft Entra Connect s použitím PingFederate najdete v tématu vlastní instalace Microsoft Entra Connect.

Přihlášení pomocí starší verze služby AD FS nebo řešení třetí strany

Pokud jste už nakonfigurovali cloudové přihlašování pomocí starší verze služby AD FS (například AD FS 2.0) nebo jiného poskytovatele federace, můžete přeskočit konfiguraci přihlašování uživatelů přes Microsoft Entra Connect. To vám umožní získat nejnovější synchronizaci a další funkce služby Microsoft Entra Connect a současně používat stávající řešení pro přihlášení.

Další informace naleznete v Microsoft Entra seznam kompatibility federací třetích stran.

Přihlášení uživatele a UserPrincipalName

Pochopení UserPrincipalName

Ve službě Active Directory je výchozí přípona UpN (UserPrincipalName) názvem DNS domény, ve které byl uživatelský účet vytvořen. Ve většině případů se jedná o název domény zaregistrovaný jako podniková doména na internetu. Další přípony koncovek UPN můžete přidat pomocí nástroje Domény a vztahy důvěryhodnosti služby Active Directory.

Hlavní název uživatele (UPN) má formát username@domain. Například pro doménu služby Active Directory s názvem "contoso.com" může mít uživatel s názvem John hlavní název uživatele (UPN)john@contoso.com". Identifikátor uživatele (UPN) je založený na standardu RFC 822. I když hlavní název uživatele (UPN) a e-maily sdílejí stejný formát, může nebo nemusí být hodnota hlavního názvu uživatele (UPN) stejná jako e-mailová adresa uživatele.

UserPrincipalName v Microsoft Entra ID

Průvodce Microsoft Entra Connect používá atribut userPrincipalName nebo umožňuje zadat atribut (ve vlastní instalaci), který se má použít z místního prostředí jako UserPrincipalName v Microsoft Entra ID. Toto je hodnota, která se používá pro přihlášení k MICROSOFT Entra ID. Pokud hodnota atributu userPrincipalName neodpovídá ověřené doméně v MICROSOFT Entra ID, microsoft Entra ID ji nahradí výchozí hodnotou .onmicrosoft.com.

Každý adresář v Microsoft Entra ID má předdefinovaný název domény s formátem contoso.onmicrosoft.com, který vám umožní začít používat Microsoft Entra nebo jiné online služby Microsoftu. Možnosti přihlašování můžete vylepšit a zjednodušit pomocí vlastních domén. Informace o vlastních názvech domén v Microsoft Entra ID a o tom, jak ověřit doménu, najdete v tématu Přidání vlastního názvu domény doMicrosoft Entra ID .

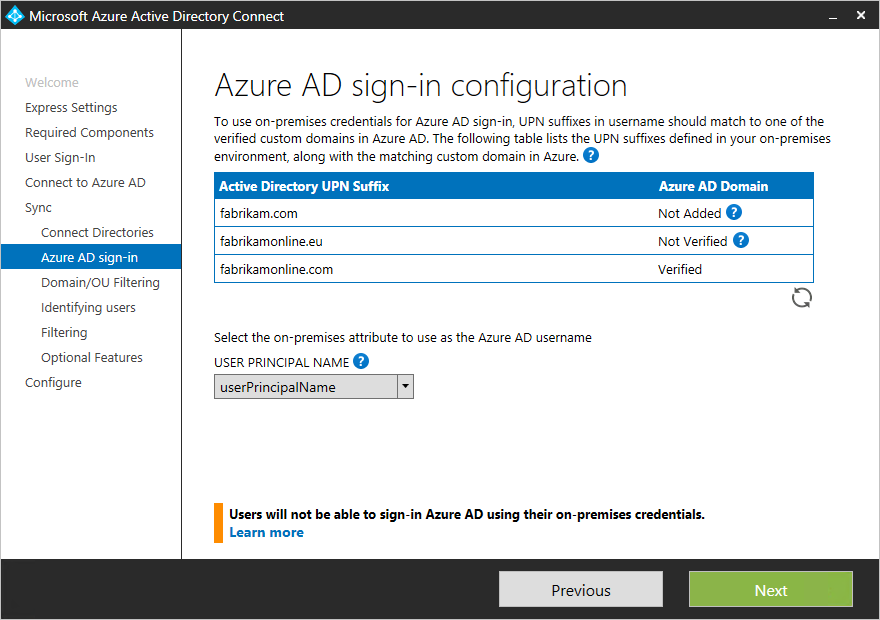

Konfigurace přihlášení Microsoft Entra

Konfigurace přihlášení Microsoft Entra pomocí microsoft Entra Connect

Přihlašovací prostředí Microsoft Entra závisí na tom, jestli id Microsoft Entra odpovídá příponě UserPrincipalName uživatele, který se synchronizuje s jednou z vlastních domén ověřených v adresáři Microsoft Entra. Microsoft Entra Connect poskytuje pomoc při konfiguraci nastavení přihlášení k Microsoft Entra, aby se přihlašování uživatelů v cloudu podobalo lokálnímu prostředí.

Microsoft Entra Connect uvádí přípony UPN definované pro domény a snaží se je spárovat s vlastní doménou v Microsoft Entra ID. Pak vám pomůže s příslušnou akcí, kterou je potřeba provést. Přihlašovací stránka Microsoft Entra uvádí přípony hlavního názvu uživatele (UPN), které jsou definované pro místní službu Active Directory, a zobrazuje odpovídající stav pro každou příponu. Hodnoty stavu můžou být následující:

| Stát | Popis | Je potřeba provést akci |

|---|---|---|

| Ověřený | Microsoft Entra Connect našla odpovídající ověřenou doménu v MICROSOFT Entra ID. Všichni uživatelé pro tuto doménu se můžou přihlásit pomocí svých místních přihlašovacích údajů. | Není potřeba žádná akce. |

| Neověřená | Microsoft Entra Connect našla odpovídající vlastní doménu v ID Microsoft Entra, ale není ověřená. Přípona hlavního názvu uživatele této domény se po synchronizaci změní na výchozí příponu .onmicrosoft.com, pokud není doména ověřená. | Ověření vlastní domény v Microsoft Entra ID. |

| Nepřidáno | Microsoft Entra Connect nenalezl vlastní doménu, která odpovídá příponě UPN. Přípona hlavního názvu uživatele této domény se změní na výchozí příponu .onmicrosoft.com, pokud doména není přidaná a ověřená v ID Entra. | Přidání a ověření vlastní domény, která odpovídá příponě hlavního názvu uživatele (UPN). |

Přihlašovací stránka Microsoft Entra obsahuje seznam přípon UPN definovaných pro místní službu Active Directory a odpovídající vlastní doménu v MICROSOFT Entra ID s aktuálním stavem ověření. Ve vlastní instalaci teď můžete vybrat atribut UserPrincipalName na přihlašovací stránce Microsoft Entra.

Kliknutím na tlačítko Aktualizovat můžete znovu načíst nejnovější stav vlastních domén z ID Microsoft Entra.

Výběr atributu UserPrincipalName v Microsoft Entra ID

Atribut userPrincipalName je atribut, který uživatelé používají při přihlášení k ID Microsoft Entra a Microsoftu 365. Před synchronizací uživatelů byste měli ověřit domény (označované také jako přípony UPN), které se používají v Microsoft Entra ID.

Důrazně doporučujeme zachovat výchozí atribut userPrincipalName. Pokud je tento atribut nesměrovatelný a nedá se ověřit, je možné jako atribut, který obsahuje PŘIHLAŠOVACÍ ID, vybrat jiný atribut (například e-mail). To se označuje jako alternativní ID. Hodnota atributu Alternativní ID musí odpovídat standardu RFC 822. Jako řešení přihlašování můžete použít alternativní ID s jednotným přihlašováním pomocí hesla i federačním jednotným přihlašováním.

Poznámka

Použití alternativního ID není kompatibilní se všemi úlohami Microsoftu 365. Další informace najdete v tématu Konfigurace alternativního přihlašovacího ID.

Různé stavy vlastní domény a jejich vliv na přihlašovací prostředí Entra ID

Je velmi důležité pochopit vztah mezi stavy vlastní domény v adresáři Microsoft Entra a příponami hlavního názvu uživatele (UPN), které jsou definované místně. Pojďme si projít různé možné možnosti přihlašování k ID Entra při nastavování synchronizace pomocí microsoft Entra Connect.

Pro následující informace předpokládejme, že se zabýváme příponou UPN contoso.com, která se používá v místním adresáři jako součást hlavního názvu uživatele (UPN), například user@contoso.com.

Expresní nastavení / Synchronizace hodnot hash hesel

| Stát | Vliv na uživatelské přihlašovací prostředí Entra ID |

|---|---|

| Nepřidáno | V tomto případě nebyla v adresáři Microsoft Entra přidána žádná vlastní doména pro contoso.com. Uživatelé, kteří mají místní hlavní název uživatele (UPN) s příponou @contoso.com nebudou moct k přihlášení k ID Entra použít místní hlavní název uživatele (UPN). Místo toho budou muset použít nový hlavní název uživatele (UPN), který jim poskytne Microsoft Entra ID přidáním přípony do výchozího adresáře Microsoft Entra. Pokud například synchronizujete uživatele s adresářem Microsoft Entra contoso.onmicrosoft.com, místní uživatel user@contoso.com dostane hlavní název uživatele (UPN) user@contoso.onmicrosoft.com. |

| Neověřená | V tomto případě máme vlastní doménu contoso.com, která je přidána do adresáře Microsoft Entra. Zatím se ale neověřuje. Pokud provedete synchronizaci uživatelů bez ověření domény, uživatelům se přiřadí nový hlavní název uživatele (UPN) od Microsoft Entra ID, stejně jako ve scénáři „Not added“. |

| Ověřený | V tomto případě máme vlastní doménu contoso.com, která je už přidaná a ověřená v Microsoft Entra ID pro příponu UPN. Uživatelé budou moct používat místní userPrincipalName, například user@contoso.com, k přihlášení k Entra po synchronizaci s ID Microsoft Entra. |

Federace služby AD FS

Federaci s výchozí doménou .onmicrosoft.com v MICROSOFT Entra ID nebo neověřenou vlastní doménou v Microsoft Entra ID nemůžete vytvořit. Pokud při spuštění průvodce Microsoft Entra Connect vyberete neověřenou doménu pro vytvoření federace, microsoft Entra Connect vás vyzve k vytvoření potřebných záznamů, kde je váš DNS hostovaný pro doménu. Pro více informací viz Ověření vybrané domény Microsoft Entra pro federaci.

Pokud jste vybrali možnost přihlášení uživatele Federace se službou AD FS, pak musíte mít vlastní doménu, abyste mohli pokračovat ve vytváření federace v Microsoft Entra ID. Pro naši diskuzi to znamená, že bychom měli mít vlastní doménu, contoso.com přidána do adresáře Microsoft Entra.

| Stát | Vliv na zkušenost uživatele při přihlašování pomocí Entra ID |

|---|---|

| Nepřidáno | V tomto případě Microsoft Entra Connect nenalezl odpovídající vlastní doménu pro příponu hlavního názvu uživatele (UPN) contoso.com v adresáři Microsoft Entra. Pokud potřebujete, aby se uživatelé přihlašovali pomocí služby AD FS pomocí místního hlavního názvu uživatele (například user@contoso.com), musíte přidat vlastní doménu contoso.com. |

| Neověřená | V tomto případě vás Microsoft Entra Connect vyzve k zadání odpovídajících podrobností o tom, jak můžete ověřit svoji doménu v pozdější fázi. |

| Ověřený | V tomto případě můžete pokračovat s konfigurací bez jakékoli další akce. |

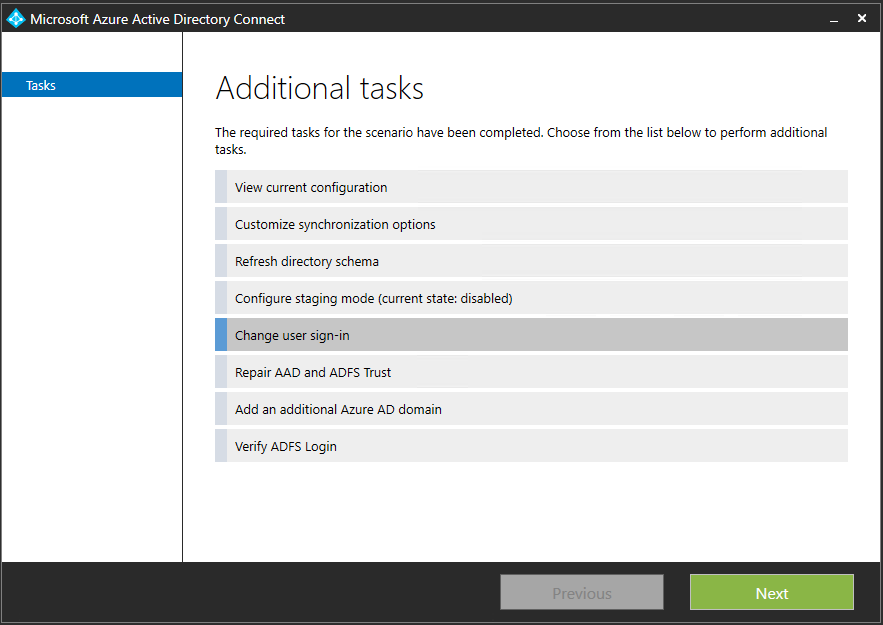

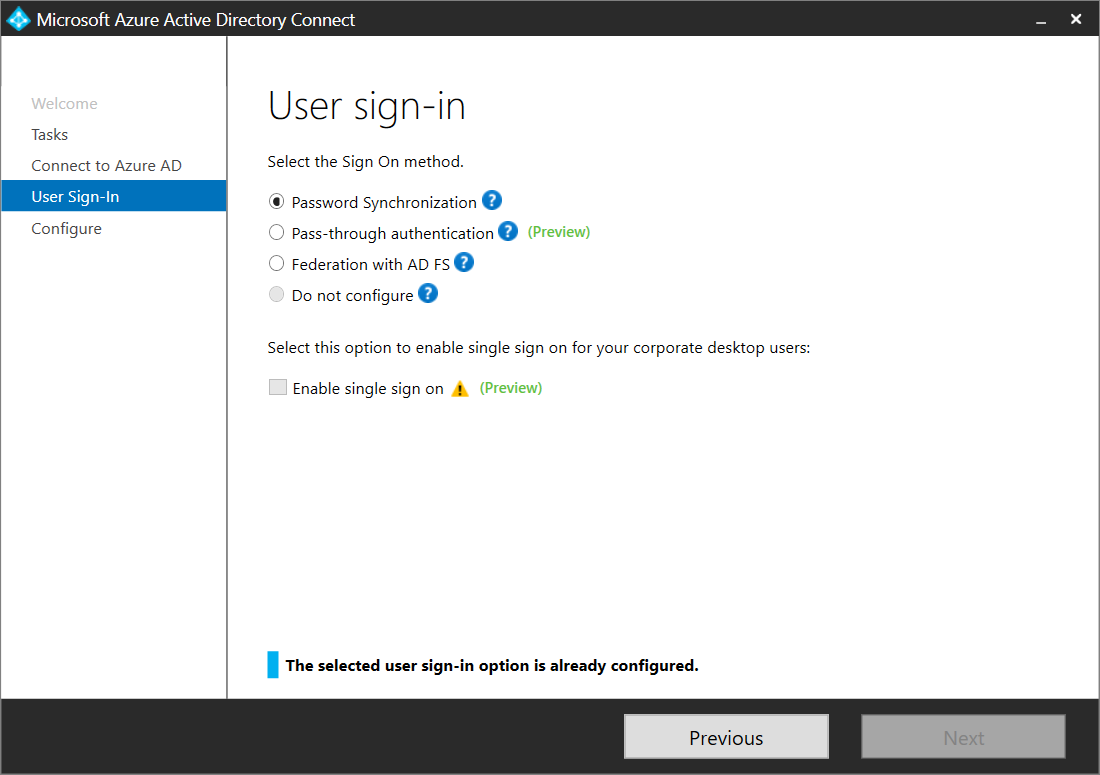

Změna metody přihlášení uživatele

Metodu přihlášení uživatele můžete změnit z federace, synchronizace hodnot hash hesel nebo předávacího ověřování pomocí úloh, které jsou k dispozici v nástroji Microsoft Entra Connect po počáteční konfiguraci služby Microsoft Entra Connect pomocí průvodce. Znovu spusťte průvodce Microsoft Entra Connect a zobrazí se seznam úkolů, které můžete provést. V seznamu úkolů vyberte Změnit uživatelské přihlášení.

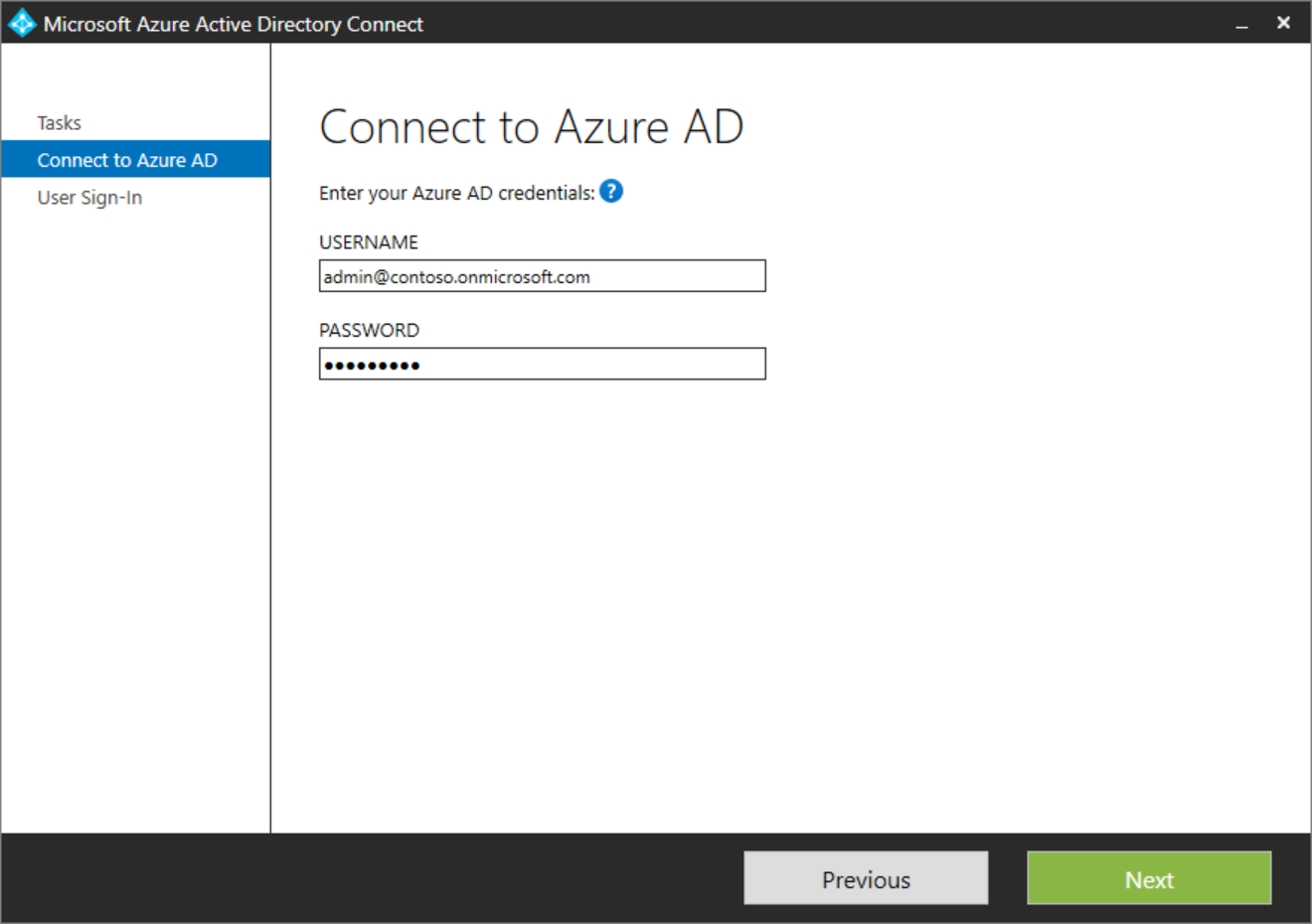

Na další stránce se zobrazí výzva k zadání přihlašovacích údajů pro ID Microsoft Entra.

Na stránce přihlášení uživatele vyberte požadované uživatelské přihlášení.

Poznámka

Pokud provádíte pouze dočasný přechod na synchronizaci hash hodnot hesel, zaškrtněte políčko Nepřevádět uživatelské účty. Nepři zaškrtnutí této možnosti se každý uživatel převede na federovaný, což může trvat několik hodin.

Další kroky

- Přečtěte si další informace o integraci místních identit sMicrosoft Entra ID .

- Přečtěte si další informace o konceptech návrhu Microsoft Entra Connect.