Poznámka

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

V tomto článku se dozvíte, jak integrovat konektor Citrix ADC SAML pro Microsoft Entra ID s Microsoft Entra ID. Když integrujete konektor Citrix ADC SAML pro Microsoft Entra ID s Microsoft Entra ID, můžete:

- Řiďte v Microsoft Entra ID, kdo má přístup ke konektoru Citrix ADC SAML pro Microsoft Entra ID.

- Povolte uživatelům automatické přihlášení ke konektoru Citrix ADC SAML pro Microsoft Entra ID pomocí jejich účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Scénář popsaný v tomto článku předpokládá, že již máte následující požadavky:

- Uživatelský účet Microsoft Entra s aktivním předplatným. Pokud ho ještě nemáte, můžete si vytvořit účet zdarma.

- Jedna z následujících rolí:

- Citrix ADC SAML Connector pro předplatné s aktivovaným jednotným přihlašováním pomocí Microsoft Entra

Popis scénáře

V tomto článku nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí. Tento článek obsahuje tyto scénáře:

Jednotné přihlašování iniciované poskytovatelem služby pro konektor SAML Citrix ADC pro Microsoft Entra ID.

Zřizování uživatelů pro Konektor SAML Citrix ADC pro Microsoft Entra ID je za běhu .

Ověřování založené na protokolu Kerberos pro konektor Citrix ADC SAML pro Microsoft Entra ID.

Ověřování na základě hlaviček pro konektor SAML Citrix ADC pro Microsoft Entra ID.

Přidejte Citrix ADC SAML konektor pro ID Microsoft Entra z Galerie

Pokud chcete integrovat konektor Citrix ADC SAML pro Microsoft Entra ID s Microsoft Entra ID, nejprve přidejte konektor Citrix ADC SAML pro Microsoft Entra ID do seznamu spravovaných aplikací SaaS z galerie:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Prohlédněte si Entra ID>Podnikové aplikace>Nová aplikace.

V části Přidat z galerie zadejte konektor Citrix ADC SAML pro Microsoft Entra ID do vyhledávacího pole.

Ve výsledcích vyberte konektor Citrix ADC SAML pro Microsoft Entra ID a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro konektor SAML Citrix ADC pro Microsoft Entra ID

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s konektorem Citrix ADC SAML pro ID Microsoft Entra pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v konektoru SAML Citrix ADC pro Microsoft Entra ID.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s konektorem Citrix ADC SAML pro Microsoft Entra ID, proveďte následující kroky:

Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

Konfigurace konektoru SAML Citrix ADC pro jednotné přihlašování Microsoft Entra – pro konfiguraci nastavení jednotného přihlašování na straně aplikace.

- Vytvoření konektoru Citrix ADC SAML pro testovacího uživatele Microsoft Entra – aby měl protějšek B.Simon v konektoru SAML Citrix ADC pro Microsoft Entra ID, který je propojený s reprezentací Microsoft Entra uživatele.

Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Pokud chcete povolit jednotné přihlašování Microsoft Entra pomocí webu Azure Portal, proveďte následující kroky:

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte do podokna integrace aplikací Entra ID>Enterprise apps>Citrix ADC SAML Connector pro Microsoft Entra ID v části Spravovat a vyberte Jednotné přihlašování.

V podokně Vybrat metodu jednotného přihlašování vyberte SAML.

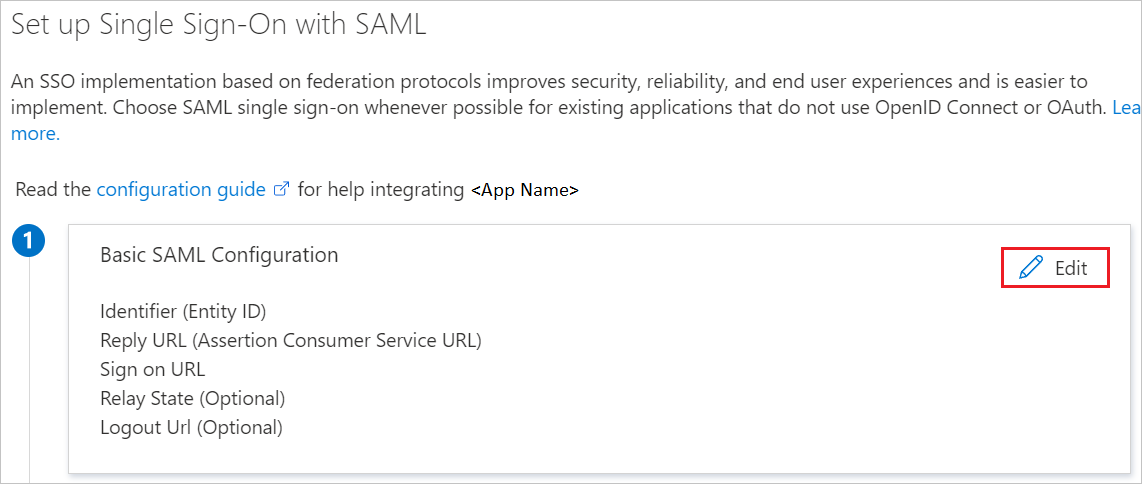

V podokně Nastavení jednotného přihlašování pomocí SAML vyberte ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

V části Základní konfigurace SAML nakonfigurujte aplikaci v režimu iniciovaném protokolem IDP, proveďte následující kroky:

Do textového pole Identifikátor zadejte adresu URL s následujícím vzorem:

https://<YOUR_FQDN>Do textového pole Adresa URL odpovědi zadejte adresu URL, která má následující vzor:

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

Pokud chcete nakonfigurovat aplikaci v režimu iniciovaném aktualizací SP, vyberte Nastavit další adresy URL a proveďte následující krok:

- Do textového pole Přihlašovací adresa URL zadejte adresu URL, která má následující vzor:

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Poznámka:

- Adresy URL, které se v této části používají, nejsou skutečnými hodnotami. Aktualizujte tyto hodnoty skutečnými hodnotami pro identifikátor, adresu URL odpovědi a přihlašovací adresu URL. Pokud chcete získat tyto hodnoty, obraťte se na tým podpory klienta konektoru SAML Citrix ADC pro Microsoft Entra. Můžete také konzultovat vzory uvedené v části Základní konfigurace SAML.

- Pokud chcete nastavit jednotné přihlašování, musí být adresy URL přístupné z veřejných webů. Musíte povolit bránu firewall nebo jiná bezpečnostní nastavení na straně konektoru Citrix ADC SAML pro Microsoft Entra ID, aby Microsoft Entra ID mohl odeslat token na nakonfigurovanou adresu URL.

- Do textového pole Přihlašovací adresa URL zadejte adresu URL, která má následující vzor:

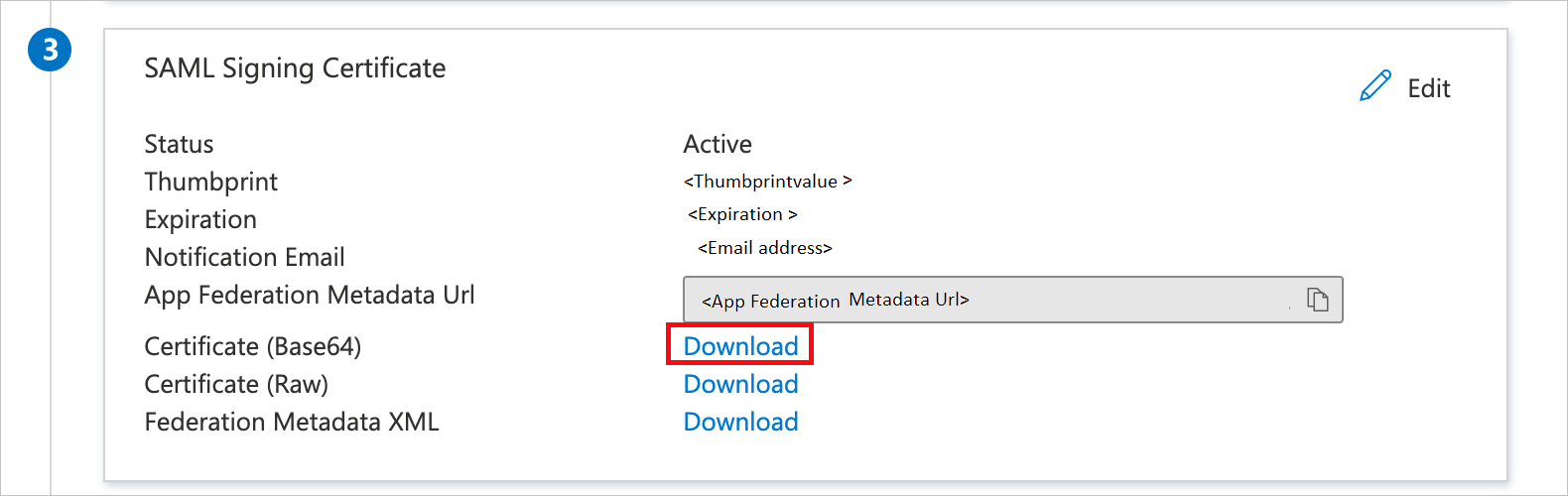

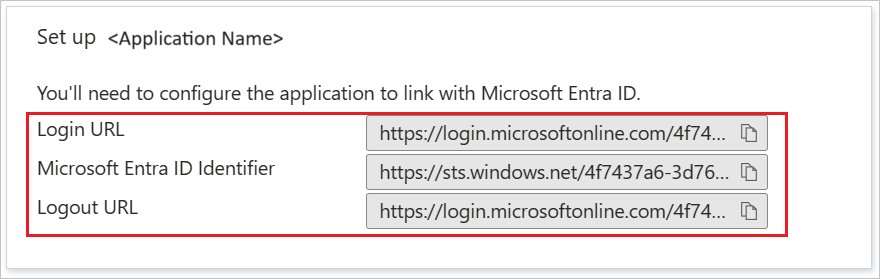

V podokně Nastavení jednotného přihlašování pomocí SAML, v sekci SAML podpisový certifikát zkopírujte URL metadat federace aplikace a uložte ji do Poznámkového bloku.

V části Nastavení konektoru Citrix ADC SAML pro Microsoft Entra ID zkopírujte příslušné adresy URL na základě vašich požadavků.

Vytvoření a přiřazení testovacího uživatele Microsoft Entra

Postupujte podle pokynů v vytvoření a přiřazení uživatelského účtu rychlého startu pro vytvoření testovacího uživatelského účtu s názvem B.Simon.

Konfigurace konektoru SAML Citrix ADC pro jednotné přihlašování Microsoft Entra

Vyberte odkaz pro kroky pro typ ověřování, který chcete nakonfigurovat:

Publikujte webový server

Vytvoření virtuálního serveru:

Vyberte Správa provozu>Vyrovnávání zatížení>Služby.

Vyberte Přidat.

Nastavte následující hodnoty pro webový server, na kterém běží aplikace:

- Název služby

- IP adresa serveru / existující server

- Protokol

- Přístav

Konfigurace nástroje pro vyrovnávání zatížení

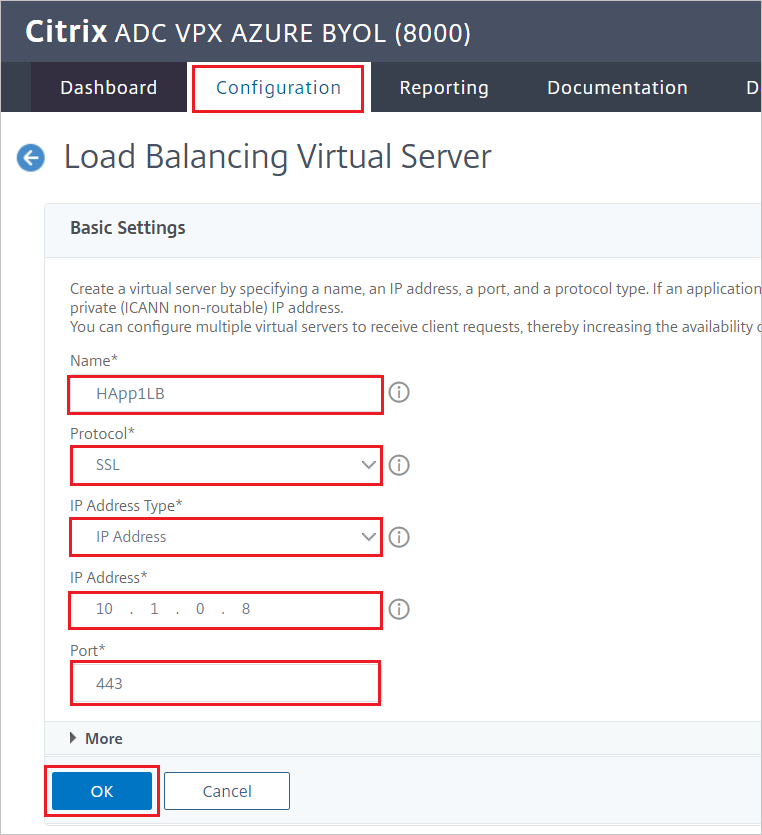

Konfigurace nástroje pro vyrovnávání zatížení:

Přejděte na Správa provozu>Vyrovnávání zatížení>Virtuální servery.

Vyberte Přidat.

Nastavte následující hodnoty, jak je popsáno na následujícím snímku obrazovky:

- Název

- Protokol

- IP adresa

- Přístav

Vyberte OK.

Propojit virtuální server

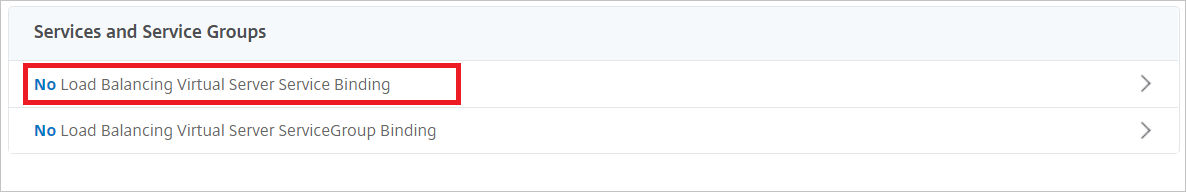

Vytvoření vazby nástroje pro vyrovnávání zatížení s virtuálním serverem:

V podokně Služby a skupiny služeb vyberte Vazba služby virtuálního serveru bez vyrovnávání zatížení.

Ověřte nastavení, jak je znázorněno na následujícím snímku obrazovky, a pak vyberte Zavřít.

Připojte certifikát

Pokud chcete tuto službu publikovat jako protokol TLS, vytvořte vazbu certifikátu serveru a otestujte aplikaci:

V části Certifikát vyberte Žádný certifikát serveru.

Ověřte nastavení, jak je znázorněno na následujícím snímku obrazovky, a pak vyberte Zavřít.

Citrix ADC SAML Connector pro profil Microsoft Entra SAML

Pokud chcete nakonfigurovat konektor SAML Citrix ADC pro profil Microsoft Entra SAML, proveďte následující části.

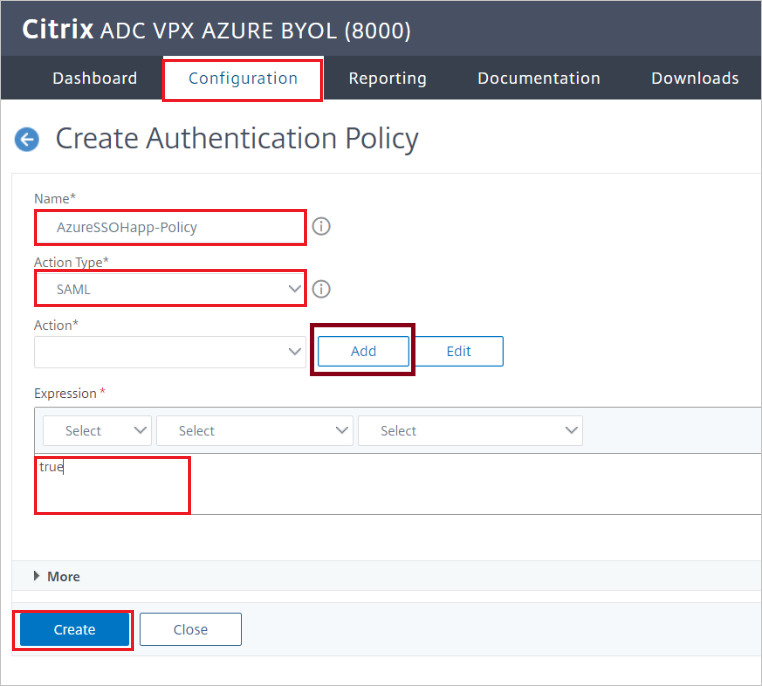

Vytvoření zásady ověřování

Vytvoření zásady ověřování:

Přejděte na Security>AAA – Přenos aplikací>Zásady>Ověřování>Zásady ověřování.

Vyberte Přidat.

V podokně Vytvořit zásady ověřování zadejte nebo vyberte následující hodnoty:

- Název: Zadejte název zásady ověřování.

- Akce: Zadejte SAML a pak vyberte Přidat.

- Výraz: Zadejte true.

Vyberte Vytvořit.

Vytvoření ověřovacího serveru SAML

Pokud chcete vytvořit ověřovací server SAML, přejděte do podokna Vytvořit ověřovací server SAML a pak proveďte následující kroky:

Jako název zadejte název ověřovacího serveru SAML.

Pod Export SAML Metadata:

Zaškrtněte políčko Importovat metadata.

Zadejte adresu URL federačních metadat z uživatelského rozhraní Azure SAML, které jste zkopírovali dříve.

Jako název vystavitele zadejte příslušnou adresu URL.

Vyberte Vytvořit.

Vytvoření ověřovacího virtuálního serveru

Vytvoření ověřovacího virtuálního serveru:

Přejděte na Zabezpečení>AAA – provoz aplikací>zásad>ověřování>Virtuální servery pro ověřování.

Vyberte Přidat a pak proveďte následující kroky:

Jako název zadejte název ověřovacího virtuálního serveru.

Zaškrtněte políčko Neoslovitelné.

V poli Protokol vyberte SSL.

Vyberte OK.

Zvolte Pokračovat.

Konfigurace ověřovacího virtuálního serveru tak, aby používal Microsoft Entra ID

Upravte dva oddíly pro ověřovací virtuální server:

V podokně Rozšířené zásady ověřování vyberte Žádné zásady ověřování.

V podokně Vazby zásad vyberte zásadu ověřování a pak vyberte Vazba.

V podokně Virtuální servery založené na formuláři vyberte Nevyrovnávaný virtuální server.

Pro Authentication FQDN zadejte plně kvalifikovaný název domény (FQDN) (povinné).

Vyberte virtuální server vyrovnávání zatížení, který chcete chránit pomocí ověřování Microsoft Entra.

Vyberte Přiřadit.

Poznámka:

Nezapomeňte vybrat Hotovo v podokně Konfigurace virtuálního serveru ověřování.

Pokud chcete ověřit změny, přejděte v prohlížeči na adresu URL aplikace. Místo neověřeného přístupu, který jste viděli dříve, by se měla zobrazit přihlašovací stránka tenanta.

Konfigurace konektoru Citrix ADC SAML pro jednotné přihlášení (SSO) Microsoft Entra s ověřováním založeným na protokolu Kerberos

Vytvořte účet delegování Kerberos pro konektor SAML Citrix ADC pro Microsoft Entra ID

Vytvořte uživatelský účet (v tomto příkladu používáme AppDelegation).

Nastavte HOST SPN pro tento účet.

Příklad:

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationV tomto příkladu:

-

IDENTT.WORKje plně kvalifikovaný název domény. -

identtje název netBIOS domény. -

appdelegationje název uživatelského delegačního účtu.

-

Nakonfigurujte delegování webového serveru, jak je znázorněno na následujícím snímku obrazovky:

Poznámka:

Na snímku obrazovky je příkladem interní webový server s názvem CWEB2, na kterém běží site Windows Integrated Authentication (WIA).

Citrix ADC SAML konektor pro Microsoft Entra AAA KCD (Kerberos delegační účty)

Konfigurace konektoru SAML Citrix ADC pro účet Microsoft Entra AAA KCD:

Přejděte do Citrix Gateway>účtů AAA KCD (Kerberos omezené delegování).

Vyberte Přidat a pak zadejte nebo vyberte následující hodnoty:

Název: Zadejte název účtu KCD.

Doména: Zadejte doménu a příponu velkými písmeny.

SPN služby:

http/<host/fqdn>@<DOMAIN.COM>.Poznámka:

@DOMAIN.COMje povinný a musí být velkými písmeny. Příklad:http/cweb2@IDENTT.WORK.Delegovaný uživatel: Zadejte delegovaná uživatelská jména.

Zaškrtněte políčko Heslo pro delegovaného uživatele a zadejte a potvrďte heslo.

Vyberte OK.

Zásady provozu citrixu a profil provozu

Konfigurace zásad provozu a profilu provozu Citrixu:

Přejděte na Security>AAA - Provoz aplikace>Zásady>Zásady provozu, Profily a profily formulářů SSO.

Vyberte Profily provozu.

Vyberte Přidat.

Pokud chcete nakonfigurovat profil provozu, zadejte nebo vyberte následující hodnoty.

Název: Zadejte název profilu provozu.

Jednotné přihlašování: Vyberte ZAPNUTO.

Účet KCD: Vyberte účet KCD, který jste vytvořili v předchozí části.

Vyberte OK.

Vyberte Zásady provozu.

Vyberte Přidat.

Pokud chcete nakonfigurovat zásady provozu, zadejte nebo vyberte následující hodnoty:

Název: Zadejte název zásady provozu.

Profil: Vyberte profil provozu, který jste vytvořili v předchozí části.

Výraz: Zadejte true.

Vyberte OK.

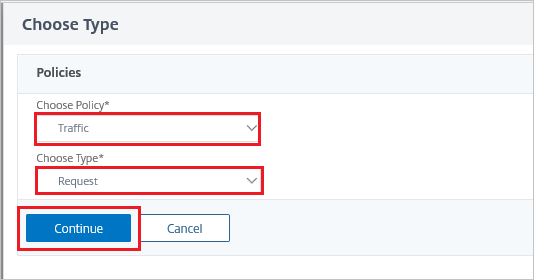

Připojte politiku provozu k virtuálnímu serveru v Citrixu

Vytvoření vazby zásad provozu na virtuální server pomocí grafického uživatelského rozhraní:

Přejděte na Správa provozu>Vyrovnávání zatížení>Virtuální servery.

V seznamu virtuálních serverů vyberte virtuální server, ke kterému chcete vytvořit vazbu zásad přepsání, a pak vyberte Otevřít.

V podokně Virtuální server vyrovnávání zatížení v části Upřesnit nastavení vyberte Zásady. V seznamu se zobrazí všechny zásady nakonfigurované pro vaši instanci NetScaler.

Zaškrtněte políčko vedle názvu zásady, kterou chcete svázat s tímto virtuálním serverem.

V dialogovém okně Zvolit typ :

Pro možnost Zvolit zásadu vyberte Provoz.

U možnosti Zvolit typ vyberte Požadavek.

Po vázání zásady vyberte Hotovo.

Otestujte vazbu pomocí webu WIA.

Vytvoření konektoru SAML Citrix ADC pro testovacího uživatele Microsoft Entra

V této části se uživatel s názvem B.Simon vytvoří v konektoru SAML Citrix ADC pro Microsoft Entra ID. Citrix ADC SAML Connector pro Microsoft Entra ID podporuje just-in-time zřizování uživatelů, které je povoleno ve výchozím nastavení. V této části nemusíte podnikat žádnou akci. Pokud uživatel ještě neexistuje v konektoru Citrix ADC SAML pro Microsoft Entra ID, vytvoří se nový po provedení ověření.

Poznámka:

Pokud potřebujete vytvořit uživatele ručně, obraťte se na tým podpory klientů služby Citrix ADC SAML Connector pro Microsoft Entra.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Vyberte Otestovat tuto aplikaci, tato možnost přesměruje na Konektor SAML Citrix ADC pro přihlašovací adresu URL Microsoft Entra, kde můžete zahájit tok přihlášení.

Přejděte přímo na adresu URL přihlášení konektoru Citrix ADC SAML pro Microsoft Entra a zahajte tok přihlášení přímo odtud.

Můžete použít Microsoft Moje aplikace. Když v části Moje aplikace vyberete dlaždici Citrix ADC SAML Connector pro Microsoft Entra ID, tato možnost se přesměruje na konektor Citrix ADC SAML pro přihlašovací adresu URL Microsoft Entra. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Související obsah

Jakmile nakonfigurujete konektor SAML Citrix ADC pro Microsoft Entra ID, můžete v reálném čase vynutit řízení relace, které chrání citlivá data vaší organizace před exfiltrací a infiltrací. Řízení relací vychází z podmíněného přístupu. Přečtěte si, jak uplatňovat řízení relace pomocí Microsoft Defender for Cloud Apps.