Kurz: Integrace jednotného přihlašování microsoftu Entra s konektorem Google Cloud / G Suite od Microsoftu

V tomto kurzu se dozvíte, jak integrovat Konektor Google Cloud / G Suite od Microsoftu s Microsoft Entra ID. Když integrujete konektor Google Cloud / G Suite od Microsoftu s Microsoft Entra ID, můžete:

- Řízení v Microsoft Entra ID, který má přístup ke google Cloud / G Suite Connector od Microsoftu.

- Povolte uživatelům automatické přihlášení ke konektoru Google Cloud / G Suite od Microsoftu pomocí svých účtů Microsoft Entra.

- Spravujte účty v jednom centrálním umístění.

Požadavky

Abyste mohli začít, potřebujete následující položky:

- Předplatné Microsoft Entra.

- Google Cloud / G Suite Connector s povoleným jednotným přihlašováním (SSO) Microsoftu

- Předplatné Google Apps nebo předplatné Google Cloud Platform.

Poznámka:

K otestování kroků v tomto kurzu nedoporučujeme používat produkční prostředí. Tento dokument byl vytvořen pomocí nového prostředí jednotného přihlašování uživatele. Pokud stále používáte starou, nastavení bude vypadat jinak. Nové prostředí můžete povolit v nastavení jednotného přihlašování aplikace G-Suite. Přejděte do podnikových aplikací Microsoft Entra ID>, vyberte Konektor Google Cloud / G Suite od Microsoftu, vyberte jednotné přihlašování a pak klikněte na Vyzkoušet naše nové prostředí.

Pokud chcete otestovat kroky v tomto kurzu, měli byste postupovat podle těchto doporučení:

- Nepoužívejte produkční prostředí, pokud to není nutné.

- Pokud předplatné nemáte, můžete získat bezplatný účet.

Nedávné změny

Nedávné aktualizace od Googlu teď umožňují přidání skupin uživatelů do profilů jednotného přihlašování třetích stran. To umožňuje podrobnější kontrolu nad přiřazením nastavení jednotného přihlašování. Teď můžete vytvářet přiřazení profilů jednotného přihlašování, což umožňuje migrovat uživatele ve fázích, nikoli přesouvat celou společnost najednou. V této oblasti dostanete podrobnosti o SP s ID entity a adresou URL služby ACS, které teď budete muset přidat do Aplikace Azure pro odpovědi a entitu.

Nejčastější dotazy

Otázka: Podporuje tato integrace integraci jednotného přihlašování google Cloud Platform s Microsoft Entra ID?

Odpověď: Ano. Google Cloud Platform a Google Apps sdílejí stejnou ověřovací platformu. Aby bylo možné provést integraci GCP, musíte nakonfigurovat jednotné přihlašování s Google Apps.

Otázka: Jsou Chromebooky a další zařízení Chrome kompatibilní s jednotným přihlašováním Microsoft Entra?

Ano, uživatelé se můžou přihlásit ke svým zařízením Chromebook pomocí svých přihlašovacích údajů Microsoft Entra. Informace o tom, proč se uživatelům můžou zobrazit výzvy k zadání přihlašovacích údajů dvakrát, najdete v tomto článku podpory Google Cloud / G Suite od Microsoftu.

Otázka: Pokud povolím jednotné přihlašování, budou uživatelé moct pomocí svých přihlašovacích údajů Microsoft Entra přihlásit k libovolnému produktu Google, jako je Google Classroom, GMail, Disk Google, YouTube atd.?

A: Ano, v závislosti na tom, který konektor Google Cloud / G Suite od Microsoftu se rozhodnete pro vaši organizaci povolit nebo zakázat.

Otázka: Můžu povolit jednotné přihlašování jenom pro podmnožinu konektoru Google Cloud / G Suite od uživatelů Microsoftu?

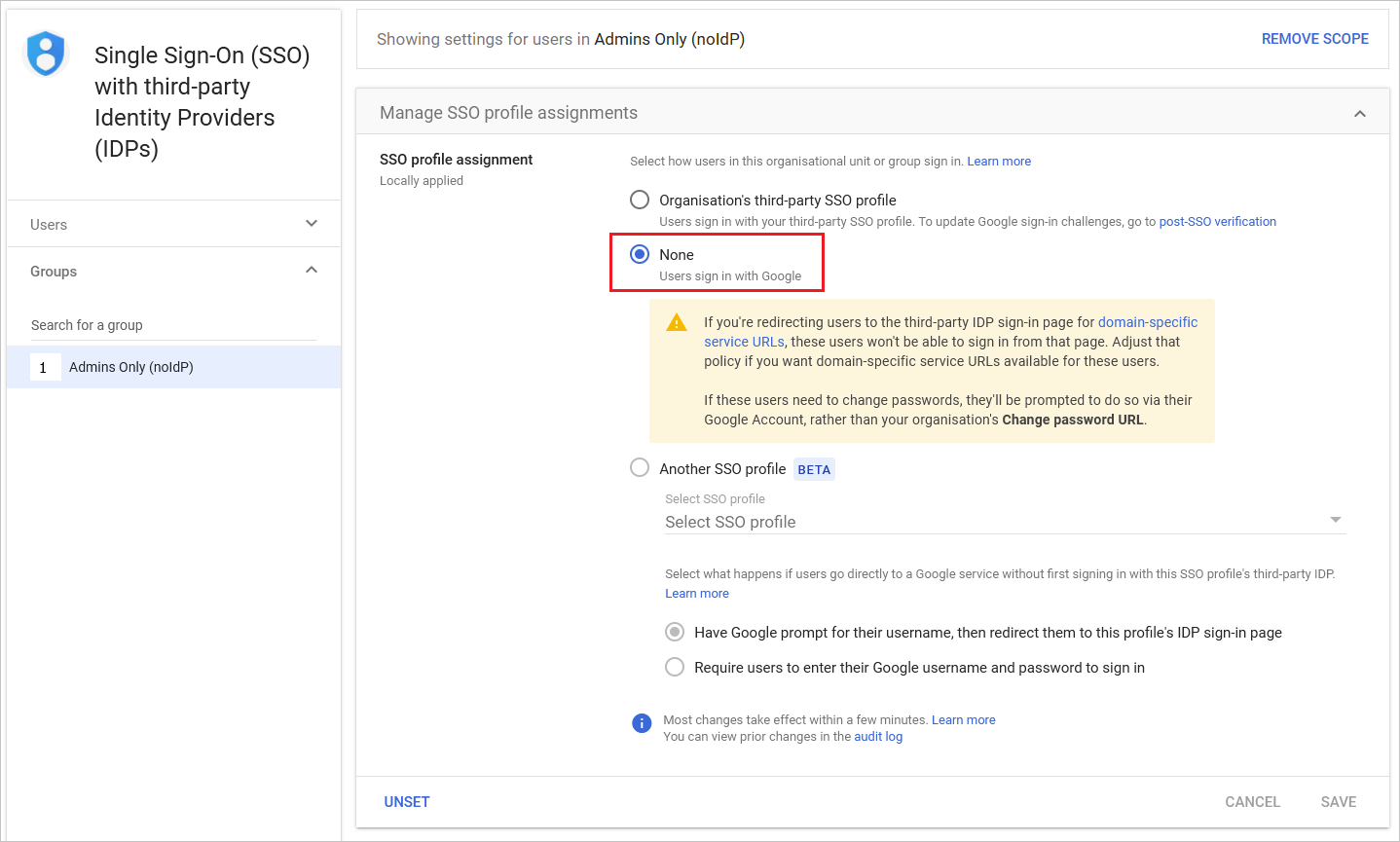

A: Ano, profily jednotného přihlašování je možné vybrat pro uživatele, organizační jednotku nebo skupinu v pracovním prostoru Google.

Jako žádný vyberte profil jednotného přihlašování pro skupinu Google Workspace. Tím zabráníte přesměrování členů této skupiny (skupiny Google Workspace) do Microsoft Entra ID pro přihlášení.

Otázka: Pokud je uživatel přihlášený přes Windows, automaticky se ověřuje v konektoru Google Cloud / G Suite microsoftem, aniž by se zobrazila výzva k zadání hesla?

A: Pro povolení tohoto scénáře existují dvě možnosti. Nejdřív se uživatelé můžou přihlásit k zařízením s Windows 10 prostřednictvím připojení Microsoft Entra. Alternativně se uživatelé můžou přihlásit k zařízením s Windows, která jsou připojená k místní Active Directory, která má povolené jednotné přihlašování k Microsoft Entra ID prostřednictvím nasazení Active Directory Federation Services (AD FS) (AD FS). Obě možnosti vyžadují, abyste provedli kroky v následujícím kurzu, abyste povolili jednotné přihlašování mezi Microsoft Entra ID a konektorem Google Cloud / G Suite od Microsoftu.

Otázka: Co mám dělat, když se mi zobrazí chybová zpráva o neplatném e-mailu?

A: Pro toto nastavení se vyžaduje atribut e-mailu, aby se uživatelé mohli přihlásit. Tento atribut nelze nastavit ručně.

Atribut e-mailu je automaticky vyplněný pro každého uživatele s platnou licencí Exchange. Pokud uživatel nemá povolený e-mail, zobrazí se tato chyba, protože aplikace potřebuje získat tento atribut, aby bylo možné udělit přístup.

Můžete přejít na portal.office.com pomocí účtu správce, potom kliknout do Centra pro správu, fakturace, předplatná, vybrat předplatné Microsoft 365 a potom kliknout na přiřadit uživatelům, vybrat uživatele, kterým chcete zkontrolovat předplatné, a v pravém podokně klikněte na upravit licence.

Po přiřazení licence Microsoftu 365 může trvat několik minut. Potom se atribut user.mail automaticky otevře a problém by se měl vyřešit.

Popis scénáře

V tomto kurzu nakonfigurujete a otestujete jednotné přihlašování Microsoft Entra v testovacím prostředí.

Konektor Google Cloud / G Suite od Microsoftu podporuje jednotné přihlašování iniciované aktualizací SP .

Konektor Google Cloud / G Suite od Microsoftu podporuje automatizované zřizování uživatelů.

Přidání konektoru Google Cloud / G Suite od Microsoftu z galerie

Pokud chcete nakonfigurovat integraci konektoru Google Cloud / G Suite od Microsoftu do Microsoft Entra ID, musíte přidat Google Cloud / G Suite Connector od Microsoftu z galerie do seznamu spravovaných aplikací SaaS.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte k podnikovým aplikacím>Identita>Aplikace>– Nová aplikace.

- V části Přidat z galerie zadejte do vyhledávacího pole konektor Google Cloud / G Suite od Microsoftu.

- Na panelu výsledků vyberte Konektor Google Cloud / G Suite od Microsoftu a pak přidejte aplikaci. Počkejte několik sekund, než se aplikace přidá do vašeho tenanta.

Alternativně můžete také použít Průvodce konfigurací podnikové aplikace. V tomto průvodci můžete do tenanta přidat aplikaci, přidat uživatele nebo skupiny do aplikace, přiřadit role a také si projít konfiguraci jednotného přihlašování. Přečtěte si další informace o průvodcích Microsoft 365.

Konfigurace a testování jednotného přihlašování Microsoft Entra pro Konektor Google Cloud / G Suite od Microsoftu

Nakonfigurujte a otestujte jednotné přihlašování Microsoft Entra s konektorem Google Cloud / G Suite microsoft pomocí testovacího uživatele s názvem B.Simon. Aby jednotné přihlašování fungovalo, musíte vytvořit vztah propojení mezi uživatelem Microsoft Entra a souvisejícím uživatelem v konektoru Google Cloud / G Suite od Microsoftu.

Pokud chcete nakonfigurovat a otestovat jednotné přihlašování Microsoft Entra s konektorem Google Cloud / G Suite od Microsoftu, proveďte následující kroky:

- Nakonfigurujte jednotné přihlašování Microsoft Entra – aby uživatelé mohli tuto funkci používat.

- Vytvoření testovacího uživatele Microsoft Entra – k otestování jednotného přihlašování Microsoft Entra pomocí B.Simon.

- Přiřaďte testovacího uživatele Microsoft Entra – aby B.Simon mohl používat jednotné přihlašování Microsoft Entra.

- Konfigurace konektoru Google Cloud/G Suite jednotným přihlašováním od Microsoftu – konfigurace nastavení jednotného přihlašování na straně aplikace

- Vytvořte konektor Google Cloud/G Suite testovacím uživatelem Microsoftu – aby měl protějšk B.Simon v Google Cloud / G Suite Connector od Microsoftu, který je propojený s reprezentací uživatele Microsoft Entra.

- Otestujte jednotné přihlašování a ověřte, jestli konfigurace funguje.

Konfigurace jednotného přihlašování Microsoft Entra

Následujícím postupem povolíte jednotné přihlašování microsoftu Entra.

Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

Přejděte k podnikovým aplikacím>Identity>Applications>Google Cloud / G Suite Connector pomocí jednotného přihlašování Microsoftu.>

Na stránce Vybrat metodu jednotného přihlašování vyberte SAML.

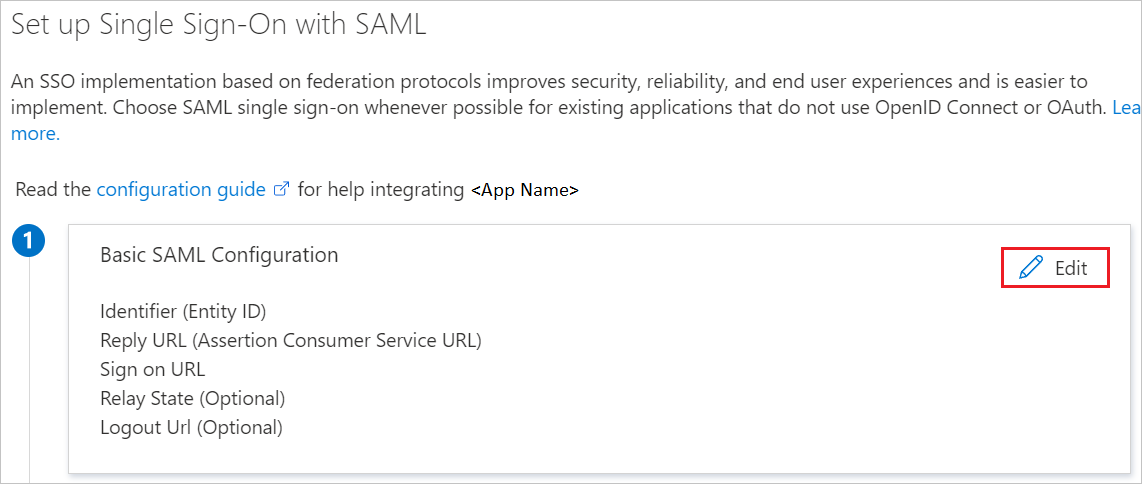

Na stránce Nastavení jednotného přihlašování pomocí SAML klikněte na ikonu tužky pro základní konfiguraci SAML a upravte nastavení.

Pokud chcete pro Gmail nakonfigurovat základní konfiguraci SAML, proveďte následující kroky:

a. Do textového pole Identifikátor zadejte adresu URL pomocí jednoho z následujících vzorů:

Identifikátor google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí jednoho z následujících vzorů:

Adresa URL odpovědi https://www.google.comhttps://www.google.com/a/<yourdomain.com>c. Do textového pole Přihlásit se na adresu URL zadejte adresu URL pomocí následujícího vzoru:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://mail.google.comPokud chcete pro Platformu Google Cloud Platform nakonfigurovat základní konfiguraci SAML, proveďte následující kroky:

a. Do textového pole Identifikátor zadejte adresu URL pomocí jednoho z následujících vzorů:

Identifikátor google.com/a/<yourdomain.com>google.comhttps://google.comhttps://google.com/a/<yourdomain.com>b. Do textového pole Adresa URL odpovědi zadejte adresu URL pomocí jednoho z následujících vzorů:

Adresa URL odpovědi https://www.google.com/acshttps://www.google.com/a/<yourdomain.com>/acsc. Do textového pole Přihlásit se na adresu URL zadejte adresu URL pomocí následujícího vzoru:

https://www.google.com/a/<yourdomain.com>/ServiceLogin?continue=https://console.cloud.google.comPoznámka:

Tyto hodnoty nejsou reálné. Aktualizujte tyto hodnoty skutečným identifikátorem, adresou URL odpovědi a přihlašovací adresou URL. Konektor Google Cloud / G Suite od Microsoftu neposkytuje hodnotu ID entity nebo identifikátoru v konfiguraci Jednotné přihlašování, takže když zrušíte zaškrtnutí políčka vystavitele konkrétní domény, hodnota identifikátoru bude

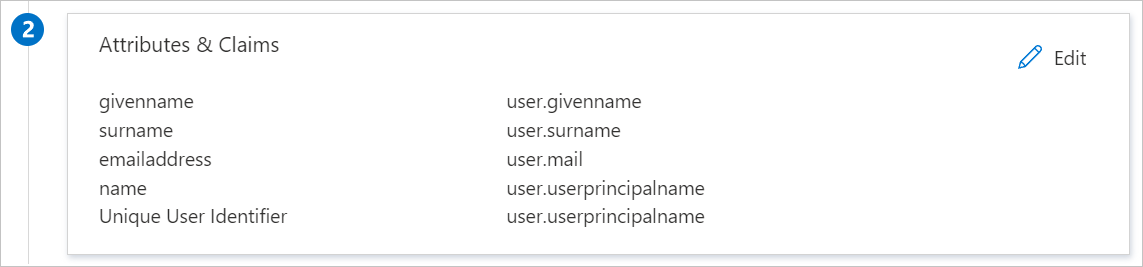

google.com. Pokud zaškrtnete možnost vystavitele konkrétní domény, budegoogle.com/a/<yourdomainname.com>to . Pokud chcete zkontrolovat nebo zrušit zaškrtnutí možnosti vystavitele specifické pro doménu, musíte přejít do části Konfigurace konektoru Google Cloud / G Suite podle jednotného přihlašování Microsoftu, který je vysvětlen dále v tomto kurzu. Další informace získáte od týmu podpory klienta Společnosti Microsoft, který kontaktuje google Cloud / G Suite Connector.Konektor Google Cloud / G Suite od aplikace Microsoftu očekává kontrolní výrazy SAML v určitém formátu, což vyžaduje přidání vlastních mapování atributů do konfigurace atributů tokenu SAML. Následující snímek obrazovky ukazuje příklad. Výchozí hodnota jedinečného identifikátoru uživatele je user.userprincipalname, ale Google Cloud / G Suite Connector od Microsoftu očekává, že se namapuje na e-mailovou adresu uživatele. Pro to můžete použít atribut user.mail ze seznamu nebo použít odpovídající hodnotu atributu na základě konfigurace vaší organizace.

Poznámka:

Ujistěte se, že odpověď SAML neobsahuje standardní znaky ASCII v atributu Příjmení.

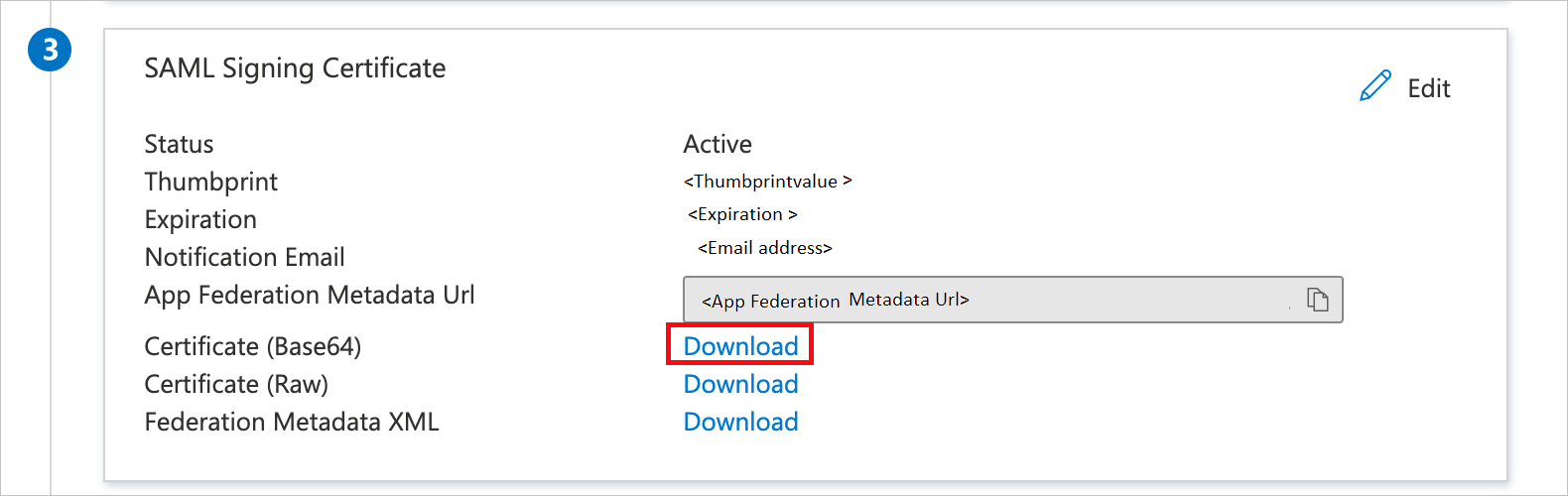

Na stránce Nastavit jednotné přihlašování pomocí SAML v části Podpisový certifikát SAML vyhledejte certifikát (Base64) a vyberte Stáhnout a stáhněte certifikát a uložte ho do počítače.

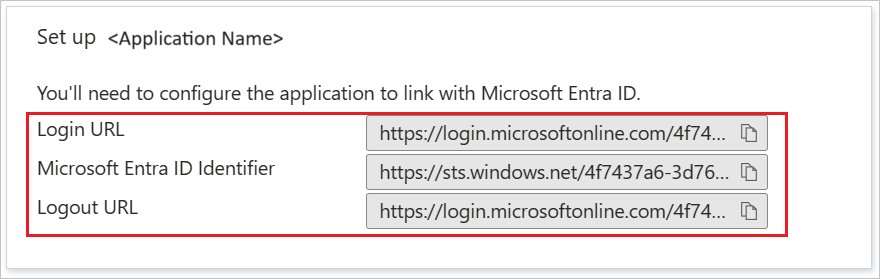

V části Nastavení konektoru Google Cloud / G Suite podle Microsoftu zkopírujte odpovídající adresy URL podle vašeho požadavku.

Poznámka:

Výchozí adresa URL odhlášení uvedená v aplikaci je nesprávná. Správná adresa URL:

https://login.microsoftonline.com/common/wsfederation?wa=wsignout1.0

Vytvoření testovacího uživatele Microsoft Entra

V této části vytvoříte testovacího uživatele s názvem B.Simon.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce uživatelů.

- Přejděte do části Identita>Uživatelé>Všichni uživatelé.

- V horní části obrazovky vyberte Nový uživatel>Vytvořit nového uživatele.

- Ve vlastnostech uživatele postupujte takto:

- Do pole Zobrazovaný název zadejte

B.Simon. - Do pole Hlavní název uživatele zadejte .username@companydomain.extension Například

B.Simon@contoso.com. - Zaškrtněte políčko Zobrazit heslo a potom poznamenejte hodnotu, která se zobrazí v poli Heslo.

- Vyberte Zkontrolovat a vytvořit.

- Do pole Zobrazovaný název zadejte

- Vyberte Vytvořit.

Přiřazení testovacího uživatele Microsoft Entra

V této části povolíte B.Simonu používat jednotné přihlašování tím, že microsoft udělí přístup ke konektoru Google Cloud / G Suite Connector.

- Přihlaste se do Centra pro správu Microsoft Entra jako alespoň správce cloudových aplikací.

- Přejděte na Podnikové aplikace>Identity>Applications>Google Cloud / G Suite Connector od Microsoftu.

- Na stránce s přehledem aplikace vyberte Uživatelé a skupiny.

- Vyberte Přidat uživatele nebo skupinu a pak v dialogovém okně Přidat přiřazení vyberte Uživatelé a skupiny.

- V dialogovém okně Uživatelé a skupiny vyberte B.Simon ze seznamu Uživatelé a potom klikněte na tlačítko Vybrat v dolní části obrazovky.

- Pokud očekáváte přiřazení role uživatelům, můžete ji vybrat v rozevíracím seznamu Vybrat roli . Pokud pro tuto aplikaci nebyla nastavena žádná role, zobrazí se vybraná výchozí role pro přístup.

- V dialogovém okně Přidat přiřazení klikněte na tlačítko Přiřadit .

Konfigurace konektoru Google Cloud/G Suite pomocí jednotného přihlašování Microsoftu

Otevřete novou kartu v prohlížeči a přihlaste se ke konektoru Google Cloud / G Suite konzolou Microsoft Admin Console pomocí svého účtu správce.

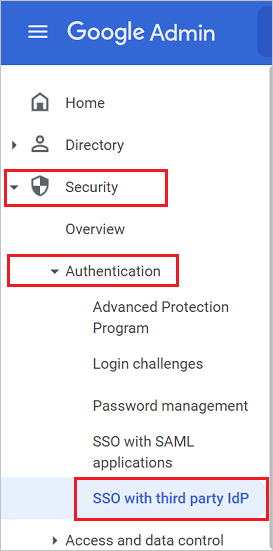

Přejděte do nabídky –> Zabezpečení –> Ověřování –> Jednotné přihlašování s protokolem IDP třetí strany.

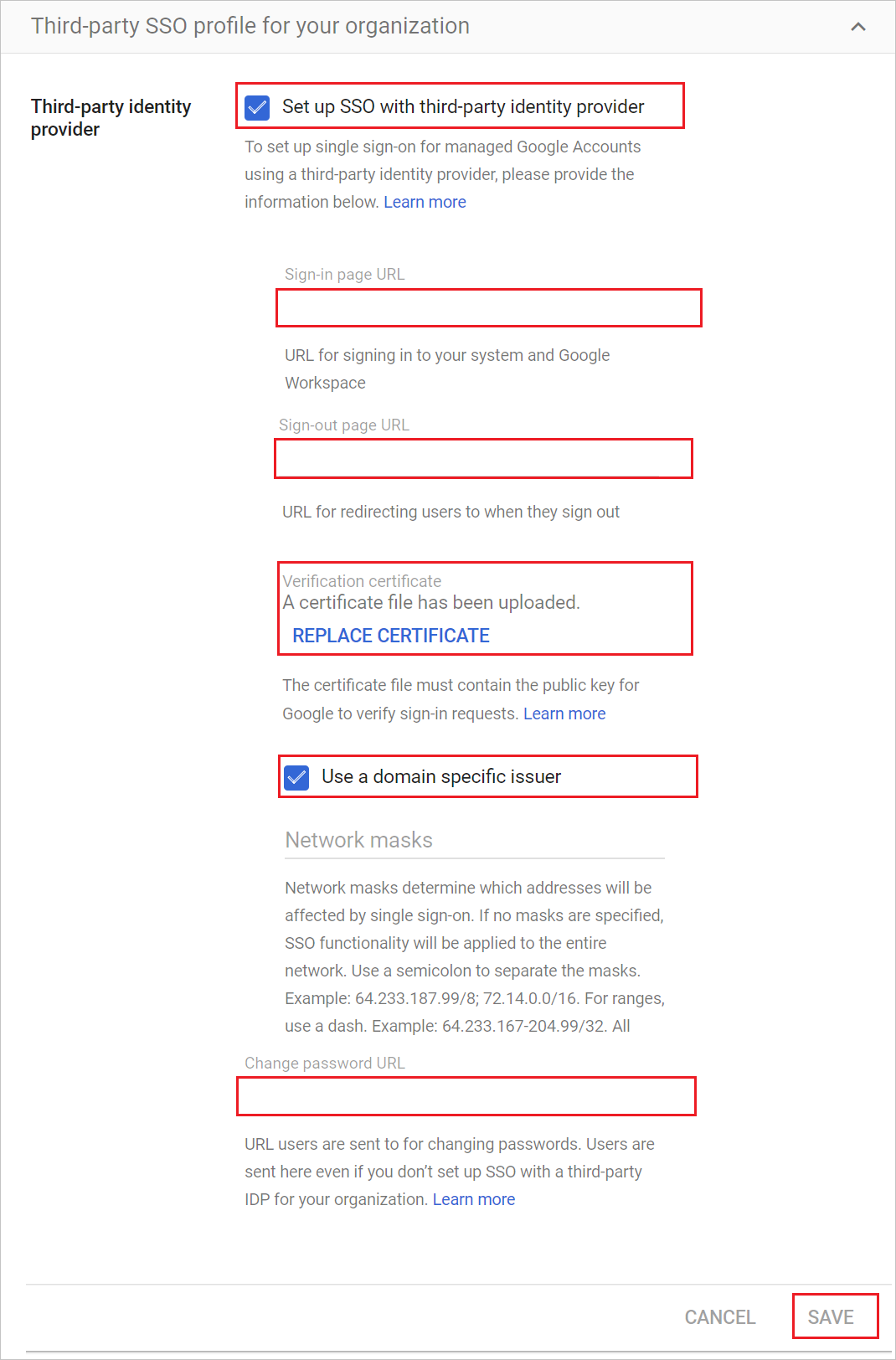

Na kartě organizace proveďte následující změny konfigurace v profilu jednotného přihlašování třetí strany:

a. Zapněte profil jednotného přihlašování pro vaši organizaci.

b. Do pole Adresa URL přihlašovací stránky v konektoru Google Cloud / G Suite od Microsoftu vložte hodnotu Přihlašovací adresa URL.

c. Do pole Adresa URL stránky odhlášení v konektoru Google Cloud / G Suite od Microsoftu vložte hodnotu adresy URL odhlášení.

d. V konektoru Google Cloud / G Suite od Microsoftu nahrajte pro ověřovací certifikát certifikát, který jste si stáhli dříve.

e. Zaškrtněte nebo zrušte zaškrtnutí políčka Použít konkrétního vystavitele domény podle poznámky uvedené v předchozí části Základní konfigurace SAML v Microsoft Entra ID.

f. Do pole Změnit adresu URL hesla v konektoru Google Cloud / G Suite od Microsoftu zadejte hodnotu jako

https://mysignins.microsoft.com/security-info/password/changeg. Klikněte na Uložit.

Vytvoření konektoru Google Cloud/G Suite testovacím uživatelem Microsoftu

Cílem této části je vytvořit uživatele v konektoru Google Cloud / G Suite od Microsoftu s názvem B.Simon. Po ručním vytvoření uživatele v konektoru Google Cloud / G Suite od Microsoftu se teď uživatel bude moct přihlásit pomocí přihlašovacích údajů Microsoftu 365.

Konektor Google Cloud / G Suite od Microsoftu také podporuje automatické zřizování uživatelů. Pokud chcete nakonfigurovat automatické zřizování uživatelů, musíte nejprve nakonfigurovat konektor Google Cloud / G Suite od Microsoftu pro automatické zřizování uživatelů.

Poznámka:

Před testováním jednotného přihlašování se ujistěte, že váš uživatel již existuje v konektoru Google Cloud / G Suite od Microsoftu, pokud se zřizování v Microsoft Entra ID nezapnulo.

Poznámka:

Pokud potřebujete uživatele vytvořit ručně, obraťte se na tým podpory Google.

Testování jednotného přihlašování

V této části otestujete konfiguraci jednotného přihlašování Microsoft Entra s následujícími možnostmi.

Klikněte na Otestovat tuto aplikaci. Tím se přesměruje na konektor Google Cloud / G Suite pomocí přihlašovací adresy URL Microsoftu, kde můžete zahájit tok přihlášení.

Přejděte přímo na Google Cloud / G Suite Connector pomocí přihlašovací adresy URL Microsoftu a spusťte tok přihlášení odsud.

Můžete použít Microsoft Moje aplikace. Když kliknete na dlaždici Google Cloud / G Suite Connector od Microsoftu v Moje aplikace, přesměruje se to na Google Cloud / G Suite Connector pomocí přihlašovací adresy URL Microsoftu. Další informace o Moje aplikace naleznete v tématu Úvod do Moje aplikace.

Další kroky

Po konfiguraci konektoru Google Cloud / G Suite od Microsoftu můžete vynutit řízení relací, které chrání exfiltraci a infiltraci citlivých dat vaší organizace v reálném čase. Řízení relací se rozšiřuje z podmíněného přístupu. Přečtěte si, jak vynutit řízení relací pomocí Programu Microsoft Defender for Cloud Apps.