Vytvoření ověřitelných přihlašovacích údajů pro tokeny ID

Definice pravidel, která používá ověření identity idTokens, vytváří tok vystavování, kde je potřeba provést interaktivní přihlášení k zprostředkovateli identity OpenID Připojení (OIDC) v Microsoft Authenticatoru. Deklarace identity v tokenu ID, který zprostředkovatel identity vrací, lze použít k naplnění vystavených ověřitelných přihlašovacích údajů. Oddíl mapování deklarací identity v definici pravidel určuje, které deklarace identity se použijí.

Vytvoření vlastních přihlašovacích údajů s typem ověření identity idTokens

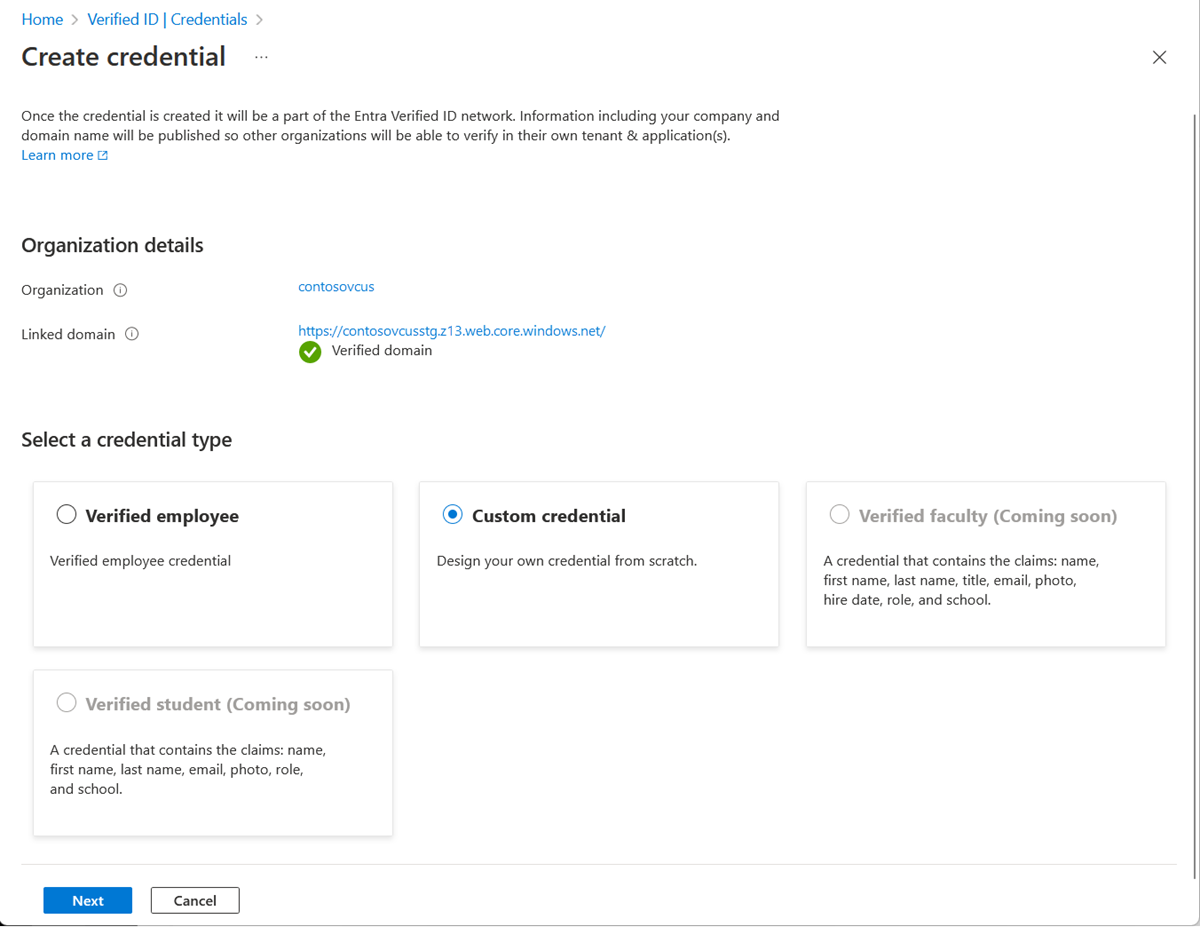

Když na webu Azure Portal vyberete Přidat přihlašovací údaje, získáte možnost spustit dva rychlé starty. Vyberte vlastní přihlašovací údaje a pak vyberte Další.

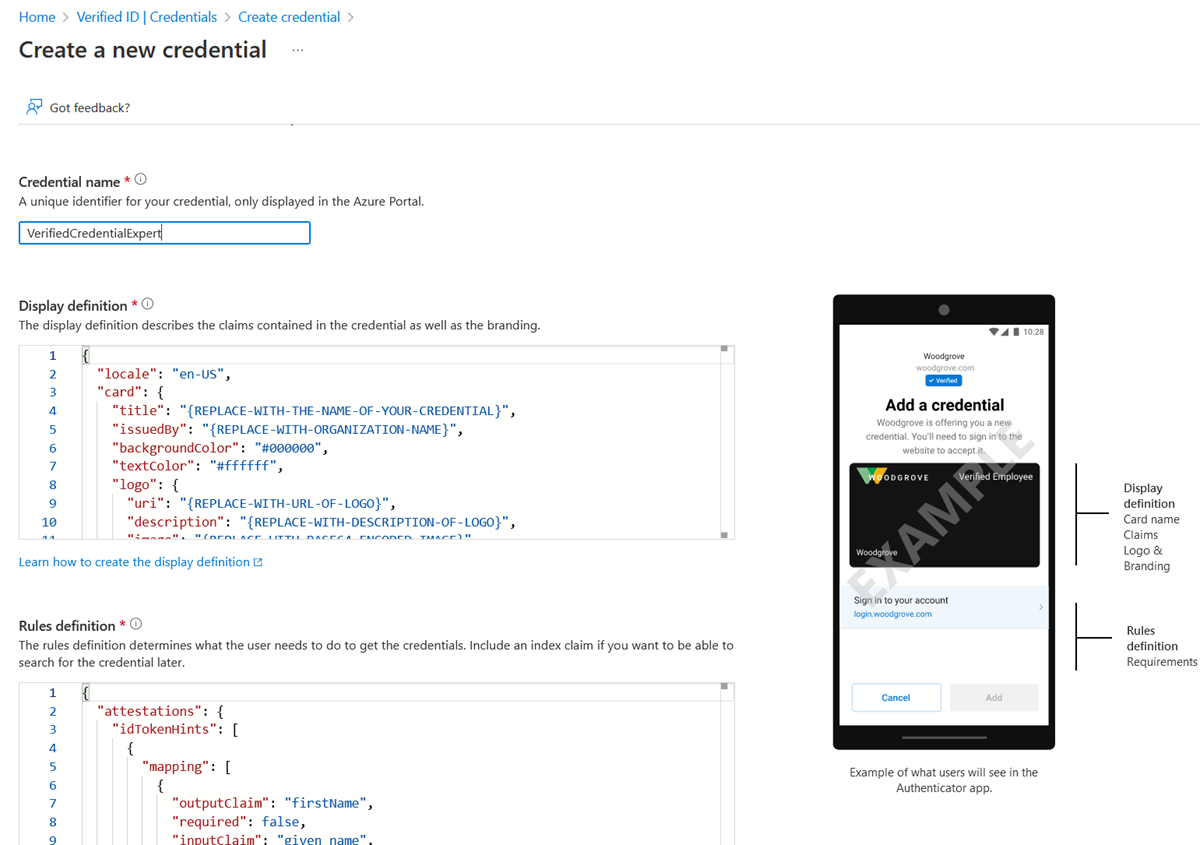

Na stránce Vytvořit nové přihlašovací údaje zadejte kód JSON pro zobrazení a definice pravidel. Do pole Název přihlašovacích údajů zadejte název typu přihlašovacích údajů. Pokud chcete vytvořit přihlašovací údaje, vyberte Vytvořit.

Ukázkové definice zobrazení JSON

Definice zobrazení JSON je téměř stejná bez ohledu na typ ověření identity. Popisky musíte upravit jenom podle deklarací identity, které mají ověřitelné přihlašovací údaje. Očekávaný kód JSON pro definice zobrazení je vnitřní obsah kolekce zobrazení. JSON je kolekce, takže pokud chcete podporovat více národních prostředí, přidejte více položek s čárkou jako oddělovače.

{

"locale": "en-US",

"card": {

"title": "Verified Credential Expert",

"issuedBy": "Microsoft",

"backgroundColor": "#000000",

"textColor": "#ffffff",

"logo": {

"uri": "https://didcustomerplayground.blob.core.windows.net/public/VerifiedCredentialExpert_icon.png",

"description": "Verified Credential Expert Logo"

},

"description": "Use your verified credential to prove to anyone that you know all about verifiable credentials."

},

"consent": {

"title": "Do you want to get your Verified Credential?",

"instructions": "Sign in with your account to get your card."

},

"claims": [

{

"claim": "vc.credentialSubject.userName",

"label": "User name",

"type": "String"

},

{

"claim": "vc.credentialSubject.displayName",

"label": "Display name",

"type": "String"

},

{

"claim": "vc.credentialSubject.firstName",

"label": "First name",

"type": "String"

},

{

"claim": "vc.credentialSubject.lastName",

"label": "Last name",

"type": "String"

}

]

}

Ukázkové definice pravidel JSON

Definice ověření identity JSON by měla obsahovat název idTokens , podrobnosti konfigurace OIDC (clientId, configuration, redirectUri a obor) a oddíl mapování deklarací identity. Očekávaný kód JSON pro definice pravidel je vnitřní obsah atributu pravidel, který začíná atributem ověření identity.

Mapování deklarací identity v následujícím příkladu vyžaduje, abyste token nakonfigurovali podle popisu deklarací identity v tokenu ID z oddílu zprostředkovatele identity.

{

"attestations": {

"idTokens": [

{

"clientId": "8d5b446e-22b2-4e01-bb2e-9070f6b20c90",

"configuration": "https://didplayground.b2clogin.com/didplayground.onmicrosoft.com/B2C_1_sisu/v2.0/.well-known/openid-configuration",

"redirectUri": "vcclient://openid/",

"scope": "openid profile email",

"mapping": [

{

"outputClaim": "userName",

"required": true,

"inputClaim": "$.upn",

"indexed": true

},

{

"outputClaim": "displayName",

"required": true,

"inputClaim": "$.name",

"indexed": false

},

{

"outputClaim": "firstName",

"required": true,

"inputClaim": "$.given_name",

"indexed": false

},

{

"outputClaim": "lastName",

"required": true,

"inputClaim": "$.family_name",

"indexed": false

}

],

"required": false

}

]

},

"validityInterval": 2592000,

"vc": {

"type": [

"VerifiedCredentialExpert"

]

}

}

Registrace aplikace

Atribut clientId je ID aplikace registrované aplikace ve zprostředkovateli identity OIDC. Pro Microsoft Entra ID vytvoříte aplikaci následujícím způsobem:

Na webu Azure Portal přejděte na MICROSOFT Entra ID.

Vyberte Registrace aplikací, vyberte Nová registrace a zadejte název aplikace.

Pokud chcete, aby se mohli přihlásit jenom účty ve vašem tenantovi, ponechejte políčko Účty v tomto adresáři zaškrtnuté.

V identifikátoru URI přesměrování (volitelné) vyberte Veřejný klient nebo nativní (mobilní &desktop) a pak zadejte vcclient://openid/.

Pokud chcete být schopni otestovat, jaké deklarace identity jsou v tokenu Microsoft Entra, postupujte takto:

V levém podokně vyberte Možnost Přidat web platformy> pro ověřování.>

Jako identifikátor URI přesměrování zadejte https://jwt.msa pak vyberte tokeny ID (používané pro implicitní a hybridní toky).

Vyberte Konfigurovat.

Po dokončení testování tokenu ID zvažte odebrání https://jwt.ms a podporu implicitních a hybridních toků.

Pro Id Microsoft Entra: Registraci aplikace můžete otestovat a pokud jste povolili podporu přesměrování na https://jwt.ms, můžete získat token ID spuštěním následujícího příkazu v prohlížeči:

https://login.microsoftonline.com/<your-tenantId>/oauth2/v2.0/authorize?client_id=<your-appId>&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid%20profile&response_type=id_token&prompt=login

V kódu nahraďte <ID vašeho tenanta> ID vašeho tenanta. Pokud chcete získat další deklarace identity, musíte mít profil jako součást oboru.

Pro Azure Active Directory B2C: Proces registrace aplikace je stejný, ale B2C má integrovanou podporu na webu Azure Portal pro testování zásad B2C prostřednictvím funkce toku spuštění uživatele.

Deklarace identity v tokenu ID od zprostředkovatele identity

Deklarace identity musí existovat ve vráceném zprostředkovateli identity, aby mohly úspěšně naplnit vaše ověřitelné přihlašovací údaje.

Pokud deklarace identity neexistují, ve vydaných ověřitelných přihlašovacích údajích neexistuje žádná hodnota. Většina zprostředkovatelů identity OIDC nevydá deklaraci identity v tokenu ID, pokud má deklarace identity ve vašem profilu hodnotu null. Nezapomeňte do definice tokenu ID zahrnout deklaraci identity a ujistěte se, že jste do profilu uživatele zadali hodnotu deklarace identity.

Id Microsoft Entra: Konfigurace deklarací identity, které mají být součástí vašeho tokenu, najdete v tématu Zadání volitelných deklarací identity pro vaši aplikaci. Konfigurace je pro aplikaci, takže tato konfigurace by měla být pro aplikaci, která má ID aplikace zadané v ID klienta v definici pravidel.

Aby se definice zobrazení a pravidel shodovaly, měli byste nastavit, aby kód JSON vaší aplikace vypadal takto:

"optionalClaims": {

"idToken": [

{

"name": "upn",

"source": null,

"essential": false,

"additionalProperties": []

},

{

"name": "family_name",

"source": null,

"essential": false,

"additionalProperties": []

},

{

"name": "given_name",

"source": null,

"essential": false,

"additionalProperties": []

},

{

"name": "preferred_username",

"source": null,

"essential": false,

"additionalProperties": []

}

],

"accessToken": [],

"saml2Token": []

},

Pro Azure Active Directory B2C: Konfigurace dalších deklarací identity v tokenu ID závisí na tom, jestli vaše zásady B2C jsou tok uživatele nebo vlastní zásady. Informace o tocích uživatelů najdete v tématu Nastavení toku registrace a přihlašování v Azure Active Directory B2C. Informace o vlastních zásadách najdete v tématu Zadání volitelných deklarací identity pro vaši aplikaci.

Další zprostředkovatelé identit najdete v příslušné dokumentaci.

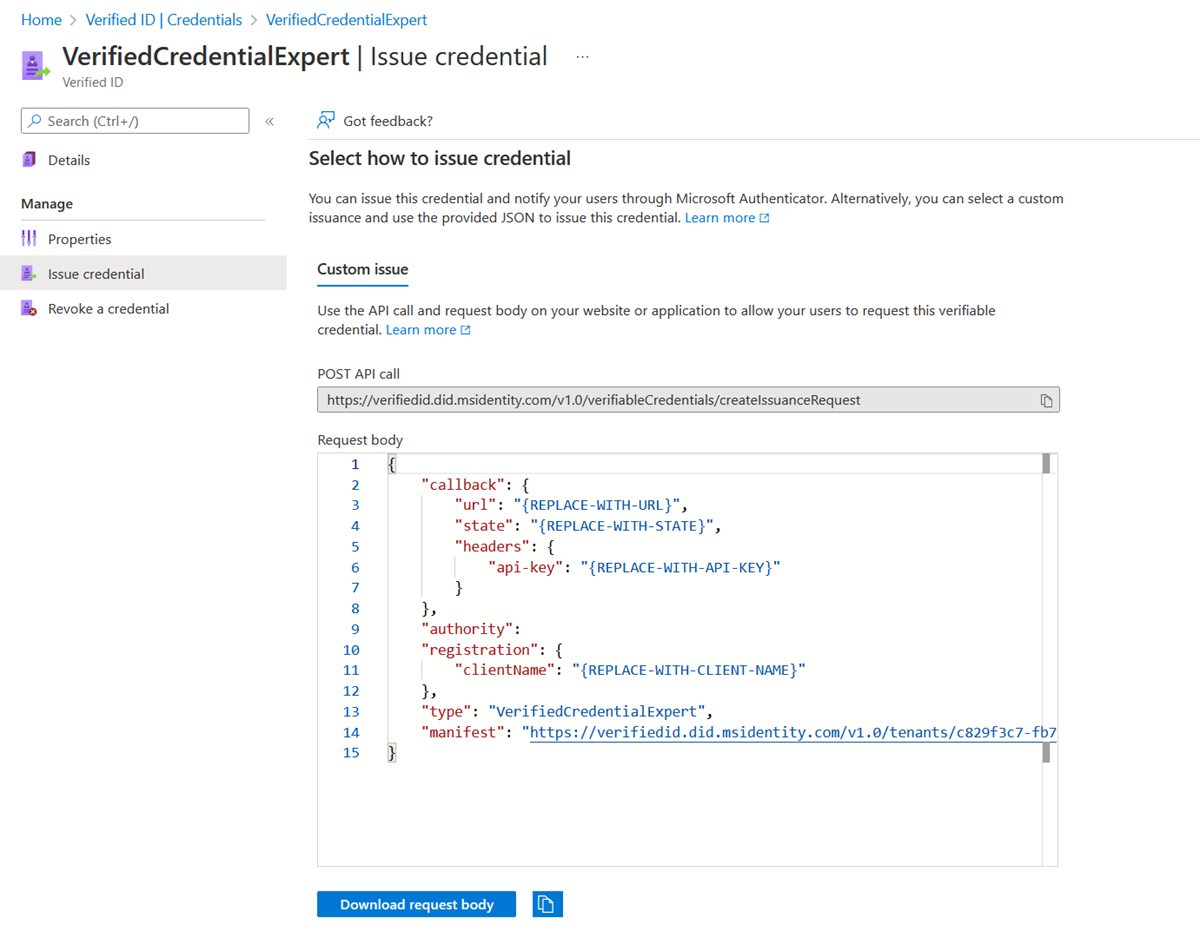

Konfigurace ukázek pro vydání a ověření vlastních přihlašovacích údajů

Pokud chcete nakonfigurovat ukázkový kód tak, aby vydál a ověřil vaše vlastní přihlašovací údaje, potřebujete:

- Decentralizovaný identifikátor vystavitele vašeho tenanta (DID)

- Typ přihlašovacích údajů

- Adresa URL manifestu pro vaše přihlašovací údaje

Nejjednodušší způsob, jak tyto informace najít pro vlastní přihlašovací údaje, je přejít na přihlašovací údaje na webu Azure Portal. Vyberte Problém s přihlašovacími údaji. Pak máte přístup k textovému poli s datovou částí JSON pro rozhraní API služby požadavku. Nahraďte zástupné hodnoty informacemi o vašem prostředí. Hodnota autority je DID vystavitele.

Další kroky

Viz referenční informace k pravidlům a zobrazení definic.