Poznámka:

Přístup k této stránce vyžaduje autorizaci. Můžete se zkusit přihlásit nebo změnit adresáře.

Přístup k této stránce vyžaduje autorizaci. Můžete zkusit změnit adresáře.

Jednotné přihlašování platformy můžete nakonfigurovat tak, aby umožňovalo jednotné přihlašování pro zařízení s macOS pomocí ověřování bez hesla, Microsoft Entra ID uživatelských účtů nebo čipových karet. Jednotné přihlašování platformy je funkce Microsoft Entra, která vylepšuje modul plug-in Microsoft Enterprise SSO a rozšíření aplikace pro jednotné přihlašování.

Tato funkce platí pro:

- macOS

Jednotné přihlašování platformy může přihlašovat uživatele k spravovaným zařízením Mac pomocí jejich přihlašovacích údajů Microsoft Entra ID a Touch ID. Pomocí Intune můžete nakonfigurovat jednotné přihlašování platformy a nasadit konfiguraci jednotného přihlašování platformy do zařízení s macOS.

Modul plug-in Microsoft Enterprise SSO v Microsoft Entra ID obsahuje dvě funkce jednotného přihlašování – jednotné přihlašování platformy a rozšíření aplikace pro jednotné přihlašování. Tento článek se zaměřuje na konfiguraci jednotného přihlašování k platformě s Microsoft Entra ID.

V tomto článku se dozvíte, jak nakonfigurovat jednotné přihlašování platformy pro zařízení s macOS v Intune. Některé běžné scénáře jednotného přihlašování platformy, které můžete také nakonfigurovat, najdete v tématu Běžné scénáře jednotného přihlašování platformy pro zařízení s macOS.

Výhody

Mezi výhody jednotného přihlašování platformy patří:

- Zahrnuje rozšíření aplikace pro jednotné přihlašování. Rozšíření aplikace s jednotným přihlašováním nenakonfigurujete samostatně.

- Bez hesla můžete používat přihlašovací údaje odolné vůči útokům phishing, které jsou hardwarově vázané na zařízení Mac.

- Přihlašování je podobné jako přihlášení k zařízení s Windows pomocí pracovního nebo školního účtu, jako to dělají uživatelé s Windows Hello pro firmy.

- Pomáhá minimalizovat počet, kolikrát uživatelé potřebují zadat své Microsoft Entra ID přihlašovací údaje.

- Pomáhá snížit počet hesel, která si uživatelé musí pamatovat.

- Získáte výhody Microsoft Entra připojení, které umožňuje přihlášení libovolného uživatele organizace k zařízení.

- Je součástí všech licenčních plánů Microsoft Intune.

Jak to funguje…

Když se zařízení Mac připojí k tenantovi Microsoft Entra ID, získají certifikát WPJ (Workplace Join). Tento certifikát WPJ je vázaný na hardware a je přístupný jenom pro modul plug-in Microsoft Enterprise SSO. Pro přístup k prostředkům chráněným pomocí podmíněného přístupu potřebují aplikace a webové prohlížeče tento certifikát WPJ.

S nakonfigurovaným jednotným přihlašováním platformy funguje rozšíření aplikace jednotného přihlašování jako zprostředkovatel pro ověřování Microsoft Entra ID a podmíněný přístup.

Jednotné přihlašování platformy nakonfigurujete pomocí katalogu nastavení Intune. Jakmile budou zásady katalogu nastavení připravené, přiřadíte je. Microsoft doporučuje, abyste zásady přiřadili, když uživatel zaregistruje zařízení v Intune. Dá se ale kdykoli přiřadit, a to i na stávajících zařízeních.

Požadavky

Na zařízeních musí běžet macOS 13.0 a novější.

Microsoft Intune se na zařízeních vyžaduje aplikace Portál společnosti verze 5.2404.0 a novější. Tato verze zahrnuje jednotné přihlašování k platformě.

Jednotné přihlašování platformy podporují následující webové prohlížeče:

Microsoft Edge

Google Chrome s rozšířením Microsoft Jednotné přihlašování

Pomocí zásad Intune předvoleb souboru (.plist) můžete vynutit instalaci tohoto rozšíření.

.plistV souboru potřebujete některé informace v článku Chrome Enterprise policy - ExtensionInstallForcelist (otevře web google).Upozornění

Ukázkové

.plistsoubory najdete v příkladech ManagedPreferencesApplications na GitHubu. Toto úložiště GitHub není vlastněné, neudržuje se ani nevytvořilo Microsoftem. Informace používejte na vlastní nebezpečí.Safari

Pomocí Intune můžete přidat aplikace webového prohlížeče, včetně souborů balíčků (

.pkg) a obrázků disku (.dmg), a nasadit aplikaci do zařízení s macOS. Začněte tím, že přejdete na Přidání aplikací do Microsoft Intune.Jednotné přihlašování platformy používá ke konfiguraci požadovaných nastavení katalog nastavení Intune. Pokud chcete vytvořit zásady katalogu nastavení, přihlaste se k Centru pro správu Microsoft Intune pomocí účtu, který má následující Intune oprávnění:

- Oprávnění ke čtení, vytváření, aktualizaci a přiřazování konfigurace zařízení

Existují některé předdefinované role, které mají tato oprávnění, včetně role Správce zásad a profilů Intune. Další informace o rolích RBAC v Intune najdete v tématu Řízení přístupu na základě role (RBAC) s Microsoft Intune.

V kroku 2 – Vytvoření zásady jednotného přihlašování platformy (tento článek) vytvoříte zásadu katalogu nastavení, která nakonfiguruje požadovaná nastavení pro jednotné přihlašování platformy. Existují další běžné scénáře a nastavení, které můžete v této zásadě nakonfigurovat. Další informace najdete v tématu Běžné scénáře jednotného přihlašování platformy pro zařízení s macOS.

Doporučujeme, abyste si před vytvořením zásad katalogu nastavení prostudovali scénáře. Tímto způsobem můžete nakonfigurovat nastavení, která potřebujete nebo potřebujete při počátečním vytváření zásad. Pokud na začátku nenakonfigurujete volitelná nastavení scénáře, můžete zásady kdykoli později upravit. Vašim skupinám je možné přiřadit pouze jednu zásadu jednotného přihlašování. Proto přidejte tato nastavení scénáře do existující zásady katalogu nastavení jednotného přihlašování k platformě.

V kroku 5 – Registrace zařízení (tento článek) uživatelé zaregistrují svá zařízení. Těmto uživatelům musí být povoleno připojovat se k zařízením, aby mohli Microsoft Entra ID. Další informace najdete v tématu Konfigurace nastavení zařízení.

Krok 1 – rozhodnutí o metodě ověřování

Když v Intune vytvoříte zásadu jednotného přihlašování platformy, musíte se rozhodnout, kterou metodu ověřování chcete použít.

Zásady jednotného přihlašování platformy a metoda ověřování, kterou používáte, mění způsob přihlašování uživatelů k zařízením.

- Při konfiguraci jednotného přihlašování platformy se uživatelé přihlašují ke svým zařízením s macOS pomocí metody ověřování, kterou nakonfigurujete.

- Pokud nepoužíváte jednotné přihlašování platformy, uživatelé se k zařízením s macOS přihlašují pomocí místního účtu. Pak se pomocí svých Microsoft Entra ID přihlásí k aplikacím a webům.

V tomto kroku se pomocí informací seznámíte s rozdíly mezi metodami ověřování a jejich vlivem na prostředí přihlašování uživatelů.

Tip

Při konfiguraci jednotného přihlašování platformy microsoft doporučuje používat jako metodu ověřování zabezpečenou enklávu .

| Funkce | Zabezpečená enkláva | Chytrá karta | Password |

|---|---|---|---|

| Bez hesla (odolnost proti útokům phishing) | ✅ | ✅ | ❌ |

| TouchID podporované pro odemknutí | ✅ | ✅ | ✅ |

| Lze použít jako klíč | ✅ | ❌ | ❌ |

|

Povinné vícefaktorové ověřování pro nastavení Vždy se doporučuje vícefaktorové ověřování (MFA). |

✅ | ✅ | ❌ |

| Místní heslo mac synchronizované s Id Entra | ❌ | ❌ | ✅ |

| Podporováno v systému macOS 13.x + | ✅ | ❌ | ✅ |

| Podporováno v systému macOS 14.x + | ✅ | ✅ | ✅ |

| Volitelně můžete novým uživatelům povolit přihlášení pomocí přihlašovacích údajů Entra ID (macOS 14.x +). | ✅ | ✅ | ✅ |

Možnost 1 – Zabezpečená enkláva (doporučeno)

Když nakonfigurujete jednotné přihlašování platformy pomocí metody ověřování Zabezpečené enklávy , modul plug-in SSO používá kryptografické klíče vázané na hardware. Nepoužívá Microsoft Entra přihlašovací údaje k ověření uživatele v aplikacích a webech.

Další informace o zabezpečené enklávě najdete v článku Zabezpečená enkláva (otevře web společnosti Apple).

Zabezpečená enkláva:

- Je považován za bez hesla a splňuje požadavky na vícefaktorové ověřování (MFA) odolné vůči phish. Koncepčně se podobá Windows Hello pro firmy. Může také používat stejné funkce jako Windows Hello pro firmy, jako je podmíněný přístup.

- Uživatelské jméno a heslo místního účtu ponechá tak, jak jsou. Tyto hodnoty se nezmění. Toto chování je záměrně způsobeno šifrováním disku FileVault společnosti Apple, které jako klíč pro odemknutí používá místní heslo.

- Po restartování zařízení musí uživatelé zadat heslo místního účtu. Po tomto počátečním odemknutí počítače můžete k odemknutí zařízení použít Touch ID.

- Po odemknutí zařízení získá hardwarem zálohovaný primární obnovovací token (PRT) pro jednotné přihlašování pro celé zařízení.

- Ve webových prohlížečích se tento klíč PRT dá použít jako klíč pomocí rozhraní API WebAuthN.

- Jeho nastavení se dá spustit pomocí ověřovací aplikace pro vícefaktorové ověřování nebo Microsoft Temporary Access Pass (TAP).

- Umožňuje vytváření a používání Microsoft Entra ID klíčů.

Možnost 2 – Čipová karta

Když nakonfigurujete jednotné přihlašování platformy pomocí metody ověřování pomocí čipové karty , můžou uživatelé používat certifikát čipové karty a přidružený PIN kód k přihlášení k zařízení a ověřování v aplikacích a webech.

Tato možnost:

- Považuje se za bez hesla.

- Uživatelské jméno a heslo místního účtu ponechá tak, jak jsou. Tyto hodnoty se nezmění.

Další informace najdete v tématu Microsoft Entra ověřování na základě certifikátů v iOSu a macOS.

Možnost 3 – Heslo

Když nakonfigurujete jednotné přihlašování platformy pomocí metody ověřování heslem, uživatelé se místo hesla místního účtu přihlašují k zařízení pomocí svého Microsoft Entra ID uživatelského účtu.

Tato možnost povolí jednotné přihlašování napříč aplikacemi, které k ověřování používají Microsoft Entra ID.

Pomocí metody ověřování heslem :

Heslo Microsoft Entra ID nahrazuje heslo místního účtu a obě hesla se synchronizují.

Heslo počítače místního účtu se ze zařízení úplně neodebere. Toto chování je záměrně způsobeno šifrováním disku FileVault společnosti Apple, které jako klíč pro odemknutí používá místní heslo.

Uživatelské jméno místního účtu se nezmění a zůstane tak, jak je.

Koncoví uživatelé se můžou k zařízení přihlásit pomocí Touch ID.

Uživatelům a správcům je k zapamatování a správě méně hesel.

Po restartování zařízení musí uživatelé zadat své Microsoft Entra ID heslo. Po tomto počátečním odemknutí počítače může Touch ID odemknout zařízení.

Po odemknutí zařízení získá přihlašovací údaje primárního obnovovacího tokenu (PRT) vázané na hardware pro Microsoft Entra ID jednotné přihlašování.

Poznámka

Toto nastavení ovlivní také všechny Intune zásady hesel, které nakonfigurujete. Pokud máte například zásady hesel, které blokují jednoduchá hesla, jsou pro toto nastavení blokovaná také jednoduchá hesla.

Ujistěte se, že zásady Intune hesel nebo dodržování předpisů odpovídají zásadám Microsoft Entra hesel. Pokud se zásady neshodují, nemusí se heslo synchronizovat a koncovým uživatelům bude odepřen přístup.

Konfigurace obnovení služby KeyVault (volitelné)

Pokud používáte ověřování synchronizace hesel, můžete povolit obnovení služby KeyVault, abyste zajistili, že se data dají obnovit, pokud uživatel zapomene heslo. Správci IT by si měli projít dokumentaci společnosti Apple a vyhodnotit, jestli je pro ně použití institucionálních obnovovacích klíčů fileVault vhodnou volbou.

- Správa služby FileVault pomocí správy mobilních zařízení

- Nastavení datové části MDM FileVault pro zařízení Apple

Krok 2 – Vytvoření zásady jednotného přihlašování platformy v Intune

Pokud chcete nakonfigurovat zásady jednotného přihlašování platformy, pomocí kroků v této části vytvořte zásadu katalogu Intune nastavení. Modul plug-in Microsoft Enterprise SSO vyžaduje uvedená nastavení.

Přihlaste se k Centru pro správu Microsoft 365.

Vyberte Zařízení>Spravovat zařízení>Konfigurace>Vytvořit>Nová zásada.

Zadejte tyto vlastnosti:

- Platforma: Vyberte macOS.

- Typ profilu: Vyberte Katalog Nastavení.

Vyberte Vytvořit.

V Základy zadejte následující vlastnosti:

- Název: Zadejte popisný název profilu. Zásady pojmenujte, abyste je později mohli snadno identifikovat. Pojmenujte například zásadu macOS – Jednotné přihlašování platformy.

- Popis: Zadejte popis zásady. Toto nastavení není povinné, ale doporučujeme ho zadat.

Vyberte Další.

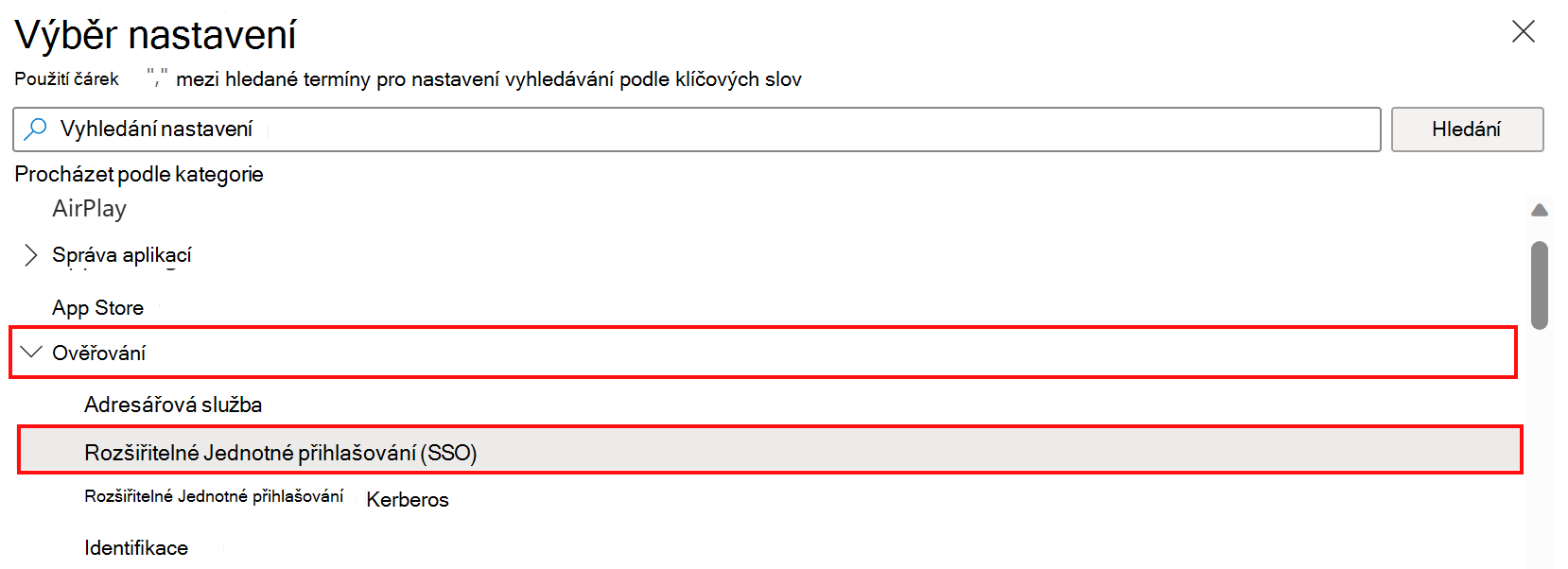

V nastavení konfigurace vyberte Přidat nastavení. Ve výběru nastavení rozbalte ověřování a vyberte Rozšiřitelná Jednotné přihlašování (SSO):

V seznamu vyberte následující nastavení:

- Metoda ověřování (zastaralá) (vyberte jenom pro macOS 13)

- Identifikátor rozšíření

- Rozbalte jednotné přihlašování platformy:

- Výběr metody ověřování (Select pro macOS 14+)

- Vyberte File ( Vybrat pro macOS 15 a novější)

- Výběr mapování tokenu na uživatele

- Vyberte Použít sdílené klíče zařízení.

- Registrační token

- Chování uzamčení obrazovky

- Identifikátor týmu

- Typ

- Adresy URL

Zavřete výběr nastavení.

Tip

Existují další nastavení jednotného přihlašování na platformě, která můžete přidat do zásad, které konfigurují různé scénáře, jako je povolení jednotného přihlašování přes Kerberos, biometrické ověřování Touch ID a povolení jednotného přihlašování v aplikacích jiných společností než Microsoft. Další informace o těchto scénářích a jejich požadovaných nastaveních najdete v tématu Běžné scénáře jednotného přihlašování platformy pro zařízení s macOS.

Pokud na začátku nenakonfigurujete volitelná nastavení scénáře, můžete zásady kdykoli později upravit.

Nakonfigurujte následující požadovaná nastavení:

Name (Název) Hodnota konfigurace Popis Metoda ověřování (zastaralá)

(jenom macOS 13)Heslo nebo UserSecureEnclaveKey Vyberte metodu ověřování jednotného přihlašování platformy, kterou jste zvolili v kroku 1 – Rozhodnutí o metodě ověřování (v tomto článku).

Toto nastavení platí jenom pro macOS 13. Pro macOS 14.0 a novější použijte nastaveníMetoda ověřováníjednotného přihlašování> platformy.Identifikátor rozšíření com.microsoft.CompanyPortalMac.ssoextensionZkopírujte a vložte tuto hodnotu do nastavení.

Toto ID je rozšíření aplikace jednotného přihlašování, které profil potřebuje, aby jednotné přihlašování fungovalo.

Hodnoty Identifikátor rozšíření a Identifikátor týmu fungují společně.Jednotné přihlašování> k platforměMetoda

ověřování(macOS 14+)Password, UserSecureEnclaveKey nebo SmartCard Vyberte metodu ověřování jednotného přihlašování platformy, kterou jste zvolili v kroku 1 – Rozhodnutí o metodě ověřování (v tomto článku).

Toto nastavení platí pro macOS 14 a novější. Pro macOS 13 použijte nastavení Metoda ověřování (zastaralé).Jednotné přihlašování> k platforměZásady

fileVault(macOS 15+)AttemptAuthenticationPoužije se, když pro nastavení Metoda ověřování vyberete Heslo. Zkopírujte a vložte tuto hodnotu do nastavení.

Toto nastavení umožňuje zařízení ověřit heslo Microsoft Entra ID pomocí Microsoft Entra na obrazovce fileVault pro odemknutí, když je zařízení mac zapnuté.

Toto nastavení platí pro macOS 15 a novější.Jednotné přihlašování> k platforměPoužití sdílených klíčů

zařízení(macOS 14+)Zpřístupněný Pokud je to povolené, jednotné přihlašování platformy používá stejné podpisové a šifrovací klíče pro všechny uživatele na stejném zařízení.

Uživatelům, kteří upgradují z macOS 13.x na verzi 14.x, se zobrazí výzva k opětovné registraci.Registrační token {{DEVICEREGISTRATION}}Zkopírujte a vložte tuto hodnotu do nastavení. Musíte zahrnout složené závorky.

Další informace o tomto registračním tokenu najdete v tématu Konfigurace Microsoft Entra registrace zařízení.

Toto nastavení vyžaduje, abyste také toto nastavení nakonfigurovaliAuthenticationMethod.

– Pokud používáte jenom zařízení s macOS 13, nakonfigurujte nastavení Metoda ověřování (zastaralé).

– Pokud používáte jenom zařízení s macOS 14 nebo novějším, nakonfigurujte nastaveníMetoda ověřováníjednotného přihlašování> k platformě.

– Pokud máte kombinaci zařízení s macOS 13 a macOS 14 nebo novější, nakonfigurujte obě nastavení ověřování ve stejném profilu.Chování uzamčení obrazovky Nezovládat Pokud je nastavená možnost Nezpracováovat, požadavek bude pokračovat bez jednotného přihlašování. Mapování >tokenů na uživateleNázev účtu preferred_usernameZkopírujte a vložte tuto hodnotu do nastavení.

Tento token určuje, že se hodnota atributu Microsoft Entrapreferred_usernamepoužije pro hodnotu Název účtu macOS.Mapování >tokenů na uživateleJméno a příjmení nameZkopírujte a vložte tuto hodnotu do nastavení.

Tento token určuje, že se deklarace identity Microsoft Entranamepoužívá pro hodnotu Úplného jména účtu macOS.Identifikátor týmu UBF8T346G9Zkopírujte a vložte tuto hodnotu do nastavení.

Tento identifikátor je identifikátor týmu rozšíření aplikace modulu plug-in Podnikové jednotné přihlašování.Typ Přesměrovat Adresy URL Zkopírujte a vložte všechny následující adresy URL: https://login.microsoftonline.com

https://login.microsoft.com

https://sts.windows.net

Pokud vaše prostředí potřebuje povolit domény suverénního cloudu, jako je Azure Government nebo Azure China 21Vianet, přidejte také následující adresy URL:

https://login.partner.microsoftonline.cn

https://login.chinacloudapi.cn

https://login.microsoftonline.us

https://login-us.microsoftonline.comTyto předpony adres URL jsou zprostředkovateli identit, kteří používají rozšíření aplikací s jednotným přihlašováním. Adresy URL se vyžadují pro datové části přesměrování a u datových částí přihlašovacích údajů se ignorují.

Další informace o těchto adresách URL najdete v modulu plug-in Microsoft Enterprise SSO pro zařízení Apple.Důležité

Pokud máte ve svém prostředí kombinaci zařízení s macOS 13 a macOS 14 nebo novějších, nakonfigurujte ve stejném profilunastavení ověřování Metoda jednotného přihlašování> platformy a Metoda ověřování (zastaralé).

Jakmile je profil připravený, bude vypadat podobně jako v následujícím příkladu:

Vyberte Další.

V části Značky oboru (volitelné) přiřaďte značku pro filtrování profilu pro konkrétní skupiny IT, například

US-NC IT TeamneboJohnGlenn_ITDepartment. Další informace o značkách oboru najdete v tématu Použití rolí RBAC a značek oboru pro distribuované IT.Vyberte Další.

V části Přiřazení vyberte skupiny uživatelů nebo zařízení, které obdrží váš profil. Zařízení s přidružením uživatele přiřaďte uživatelům nebo skupinám uživatelů. U zařízení s více uživateli, která jsou zaregistrovaná bez přidružení uživatele, přiřaďte zařízení nebo skupinám zařízení.

Důležité

U nastavení jednotného přihlašování platformy na zařízeních s přidružením uživatele se nepodporuje přiřazení ke skupinám nebo filtrům zařízení. Pokud použijete přiřazení skupiny zařízení nebo přiřazení skupin uživatelů s filtry na zařízeních s přidružením uživatele, může se stát, že uživatel nebude mít přístup k prostředkům chráněným podmíněným přístupem. K tomuto problému může dojít:

- Pokud se nastavení jednotného přihlašování k platformě používá nesprávně, nebo

- Pokud aplikace Portál společnosti obchází registraci zařízení Microsoft Entra, když není povolené jednotné přihlašování platformy

Další informace o přiřazování profilů najdete v tématu Přiřazení profilů uživatelů a zařízení.

Vyberte Další.

V Zkontrolovat a vytvořit zkontrolujte nastavení. Když vyberete Vytvořit, změny se uloží a profil se přiřadí. Zásada se taky zobrazuje v seznamu profilů.

Když zařízení příště vyhledá aktualizace konfigurace, použijí se nastavení, která jste nakonfigurovali.

Další informace

- Další informace o modulu plug-in najdete v článku Modul plug-in Microsoft Enterprise SSO pro zařízení Apple.

- Podrobnosti o nastavení datové části rozšíření Rozšiřitelné jednotné přihlašování najdete v tématu Nastavení datové části MDM rozšiřitelného jednotného přihlašování pro zařízení Apple (otevře web společnosti Apple).

Krok 3 – Nasazení aplikace Portál společnosti pro macOS

Aplikace Portál společnosti pro macOS nasadí a nainstaluje modul plug-in Microsoft Enterprise SSO. Tento modul plug-in umožňuje jednotné přihlašování k platformě.

Pomocí Intune můžete přidat aplikaci Portál společnosti a nasadit ji jako požadovanou aplikaci na zařízení s macOS:

- Přidání aplikace Portál společnosti pro macOS obsahuje seznam kroků.

- Nakonfigurujte aplikaci Portál společnosti tak, aby obsahovala informace o vaší organizaci (volitelné). Postup najdete v tématu Konfigurace aplikací Portál společnosti Intune, Portál společnosti webu a aplikace Intune.

Neexistují žádné konkrétní kroky ke konfiguraci aplikace pro jednotné přihlašování platformy. Stačí se ujistit, že je nejnovější aplikace Portál společnosti přidaná do Intune a nasazená do zařízení s macOS.

Pokud máte nainstalovanou starší verzi aplikace Portál společnosti, jednotné přihlašování platformy selže.

Krok 4 – Registrace zařízení a použití zásad

Pokud chcete používat jednotné přihlašování platformy, musí být zařízení zaregistrovaná v mdm Intune pomocí jedné z následujících metod:

U zařízení vlastněných organizací můžete:

- Vytvořte zásady automatizované registrace zařízení pomocí Apple Business Manageru nebo Apple School Manageru.

- Vytvořte zásady přímé registrace pomocí Apple Configuratoru.

Pro zařízení v osobním vlastnictví vytvořte zásadu registrace zařízení . S touto metodou registrace koncoví uživatelé otevřou aplikaci Portál společnosti a přihlásí se pomocí Microsoft Entra ID. Po úspěšném přihlášení se použijí zásady registrace.

U nových zařízení doporučujeme předem vytvořit a nakonfigurovat všechny potřebné zásady, včetně zásad registrace. Když se pak zařízení zaregistrují do Intune, zásady se použijí automaticky.

U stávajících zařízení zaregistrovaných v Intune přiřaďte uživatelům nebo skupinám uživatelů zásady jednotného přihlašování platformy. Když se zařízení příště synchronizují nebo se přihlásí se službou Intune, obdrží nastavení zásad jednotného přihlašování platformy, které vytvoříte.

Krok 5 – registrace zařízení

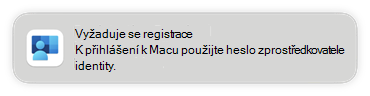

Když zařízení obdrží zásadu, zobrazí se v Centru oznámení oznámení oznámení vyžadování registrace .

Koncoví uživatelé toto oznámení vyberou, přihlásí se k modulu plug-in Microsoft Entra ID pomocí svého účtu organizace a v případě potřeby dokončí vícefaktorové ověřování (MFA).

Poznámka

Vícefaktorové ověřování je funkce Microsoft Entra. Ujistěte se, že je ve vašem tenantovi povolené vícefaktorové ověřování. Další informace, včetně dalších požadavků na aplikace, najdete v tématu Microsoft Entra vícefaktorové ověřování.

Po úspěšném ověření se zařízení Microsoft Entra připojené k organizaci a k zařízení je vázán certifikát WPJ (Workplace Join).

Následující články popisují uživatelské prostředí v závislosti na metodě registrace:

- Připojte zařízení Mac pomocí Microsoft Entra ID.

- Připojte se k zařízení Mac pomocí Microsoft Entra ID během počátečního nastavení počítače s jednotným přihlašováním k platformě macOS.

Krok 6 – Potvrzení nastavení na zařízení

Po dokončení registrace jednotného přihlašování k platformě můžete ověřit, že je jednotné přihlašování platformy nakonfigurované. Postup najdete v Microsoft Entra ID – Kontrola stavu registrace zařízení.

Na Intune zaregistrovaných zařízeních můžete také přejít na Nastavení>Profily ochrany osobních údajů a zabezpečení>. Váš profil jednotného přihlašování platformy se zobrazuje v části com.apple.extensiblesso Profile. Výběrem profilu zobrazíte nastavení, která jste nakonfigurovali, včetně adres URL.

Pokud chcete řešit potíže s jednotným přihlašováním platformy, přejděte na známé problémy a řešení potíží s jednotným přihlašováním platformy macOS.

Krok 7 – Zrušení přiřazení všech existujících profilů rozšíření aplikace s jednotným přihlašováním

Jakmile ověříte, že vaše zásady katalogu nastavení fungují, zrušte přiřazení všech stávajících profilů rozšíření aplikace jednotného přihlašování vytvořených pomocí šablony Intune Funkce zařízení.

Pokud zachováte obě zásady, může docházet ke konfliktům.

Jiné mdmy

Jednotné přihlašování platformy můžete nakonfigurovat s jinými službami správy mobilních zařízení (MDM), pokud mdm podporuje jednotné přihlašování platformy. Pokud používáte jinou službu MDM, použijte následující doprovodné materiály:

Nastavení uvedená v tomto článku představují nastavení doporučená Microsoftem, která byste měli nakonfigurovat. Hodnoty nastavení z tohoto článku můžete zkopírovat nebo vložit v zásadách služby MDM.

Kroky konfigurace ve vaší službě MDM se můžou lišit. Na správné konfiguraci a nasazení těchto nastavení jednotného přihlašování platformy doporučujeme spolupracovat s dodavatelem služby MDM.

Registrace zařízení pomocí jednotného přihlašování platformy je bezpečnější a používá certifikáty zařízení vázané na hardware. Tyto změny můžou mít vliv na některé toky MDM, jako je integrace s partnery pro dodržování předpisů zařízením.

Měli byste se obrátit na dodavatele služby MDM, abyste pochopili, jestli MDM otestovalo jednotné přihlašování platformy, ověřilo, že jeho software funguje správně s jednotným přihlašováním platformy a jestli je připravený podporovat zákazníky používající jednotné přihlašování platformy.

Běžné chyby

Při konfiguraci jednotného přihlašování platformy se můžou zobrazit následující chyby:

10001: misconfiguration in the SSOe payload.K této chybě může dojít v těchto případech:

- V profilu katalogu nastavení není nakonfigurované požadované nastavení.

- V profilu katalogu nastavení, které jste nakonfigurovali, je nastavení, které se pro datovou část typu přesměrování nedá použít.

Nastavení ověřování, která nakonfigurujete v profilu katalogu nastavení, se liší pro zařízení s macOS 13.x a 14.x.

Pokud máte ve svém prostředí zařízení s macOS 13 a macOS 14, musíte vytvořit jednu zásadu katalogu nastavení a nakonfigurovat odpovídající nastavení ověřování ve stejné zásadě. Tyto informace jsou popsané v kroku 2 – Vytvoření zásady jednotného přihlašování platformy v Intune (v tomto článku).

10002: multiple SSOe payloads configured.Na zařízení se vztahuje několik datových částí rozšíření jednotného přihlašování a je v konfliktu. Na zařízení by měl být jenom jeden profil rozšíření a tento profil by měl být profil katalogu nastavení.

Pokud jste dříve vytvořili profil rozšíření aplikace s jednotným přihlašováním pomocí šablony Funkce zařízení, zrušte přiřazení profilu. Profil katalogu nastavení je jediný profil, který by se měl k zařízení přiřadit.

Související články

- Běžné scénáře jednotného přihlašování platformy pro zařízení s macOS

- Přehled jednotného přihlašování platformy macOS (Preview)

- Modul plug-in Microsoft Enterprise SSO

- Použití rozšíření aplikace Microsoft Enterprise SSO na zařízeních s macOS

- Co je primární obnovovací token (PRT)?

- Známé problémy s jednotným přihlašováním platformy macOS a řešení potíží