Windows 10/11 a nastavení zařízení s Windows Holographic pro přidání připojení VPN pomocí Intune

Poznámka

Intune může podporovat více nastavení než nastavení uvedená v tomto článku. Ne všechna nastavení jsou zdokumentovaná a nebudou zdokumentována. Pokud chcete zobrazit nastavení, která můžete konfigurovat, vytvořte zásady konfigurace zařízení a vyberte Katalog nastavení. Další informace najdete v katalogu Nastavení.

Můžete přidat a nakonfigurovat připojení VPN pro zařízení pomocí Microsoft Intune. Tento článek popisuje některá nastavení a funkce, které můžete nakonfigurovat při vytváření virtuálních privátních sítí (VPN). Tato nastavení sítě VPN se používají v konfiguračních profilech zařízení a pak se nasdílí nebo nasadí do zařízení.

V rámci řešení správy mobilních zařízení (MDM) použijte tato nastavení k povolení nebo zakázání funkcí, včetně použití konkrétního dodavatele SÍTĚ VPN, povolení funkce Always On, použití DNS, přidání proxy serveru a dalších funkcí.

Tato nastavení platí pro zařízení se systémem:

- Windows 10/11

- Windows Holographic for Business

Než začnete

Nasaďte aplikaci VPN a vytvořte konfigurační profil zařízení VPN klienta s Windows. Dostupná nastavení závisí na zvolené klientské aplikaci VPN. Některá nastavení jsou dostupná jenom pro konkrétní klienty VPN.

-

Některé služby Microsoft 365, například Outlook, nemusí fungovat dobře s využitím sítí VPN třetích stran nebo partnerů. Pokud používáte síť VPN třetí strany nebo partnera a máte problém s latencí nebo výkonem, odeberte tuto síť VPN.

Pokud odebrání sítě VPN vyřeší chování, můžete:

- Spolupracujte s třetí stranou nebo partnerskou sítí VPN pro možná řešení. Microsoft neposkytuje technickou podporu pro sítě VPN třetích stran nebo partnera.

- Nepoužívejte síť VPN s provozem Outlooku.

- Pokud potřebujete použít síť VPN, použijte síť VPN s rozděleným tunelovým propojením. A umožněte provozu Outlooku obejít síť VPN.

Další informace najdete tady:

- Přehled: Dělené tunelové propojení VPN pro Microsoft 365

- Používání síťových zařízení nebo řešení třetích stran s Microsoftem 365

- Alternativní způsoby, jak odborníci na zabezpečení a IT dosáhnout moderních kontrolních mechanismů zabezpečení v dnešních jedinečných scénářích práce na dálku

- Principy síťového připojení Microsoftu 365

Tato nastavení používají poskytovatele CSP VPNv2.

Obor uživatele nebo obor zařízení

Použijte tento profil VPN s oborem uživatele nebo zařízení: Použijte profil pro obor uživatele nebo obor zařízení:

- Obor uživatele: Profil SÍTĚ VPN se nainstaluje v rámci účtu uživatele na zařízení, například

user@contoso.com. Pokud se k zařízení přihlásí jiný uživatel, profil SÍTĚ VPN není k dispozici. - Obor zařízení: Profil VPN se nainstaluje v kontextu zařízení a platí pro všechny uživatele na zařízení. Zařízení s Windows Holographic podporují jenom obor zařízení.

- Obor uživatele: Profil SÍTĚ VPN se nainstaluje v rámci účtu uživatele na zařízení, například

Stávající profily VPN se vztahují na jejich stávající rozsah. Ve výchozím nastavení se nové profily VPN instalují v oboru uživatele s výjimkou profilů s povoleným tunelem zařízení. Profily VPN s povoleným tunelem zařízení používají obor zařízení.

Typ připojení

Typ připojení: V následujícím seznamu dodavatelů vyberte typ připojení VPN:

- Check Point Capsule VPN

- Cisco AnyConnect

- Citrix

- F5 Access

- Palo Alto Networks GlobalProtect

- Pulse Secure

- SonicWall Mobile Connect

- Automaticky (nativní typ)

- IKEv2 (nativní typ)

- L2TP (nativní typ)

- PPTP (nativní typ)

Základní síť VPN

V závislosti na vybraném typu připojení se zobrazí následující nastavení. Ne všechna nastavení jsou dostupná pro všechny typy připojení.

Název připojení: Zadejte název tohoto připojení. Koncoví uživatelé tento název uvidí, když na svém zařízení procházejí seznam dostupných připojení VPN. Zadejte

Contoso VPNnapříklad .Servery: Přidejte jeden nebo více serverů VPN, ke kterým se zařízení připojují. Když přidáte server, zadáte následující informace:

- Import: Přejděte k souboru oddělenému čárkami, který obsahuje seznam serverů ve formátu popis, IP adresa nebo plně kvalifikovaný název domény, výchozí server. Zvolte OK a naimportujte tyto servery do seznamu Servery .

- Export: Exportuje existující seznam serverů do souboru hodnot oddělených čárkami (CSV).

- Popis: Zadejte popisný název serveru, například server VPN Contoso.

- Adresa serveru VPN: Zadejte IP adresu nebo plně kvalifikovaný název domény (FQDN) serveru VPN, ke kterému se zařízení připojují, například 192.168.1.1 nebo vpn.contoso.com.

- Výchozí server: Hodnota True povolí tento server jako výchozí server, který zařízení používají k navázání připojení. Nastavte jako výchozí pouze jeden server. False (výchozí) nepoužívá tento server VPN jako výchozí server.

Registrace IP adres v interním DNS: Výběrem možnosti Povolit nakonfigurujete profil SÍTĚ VPN tak, aby dynamicky registrovali IP adresy přiřazené k rozhraní VPN v interním DNS. Vyberte Zakázat , pokud ip adresy dynamicky neregistrujete.

AlwaysOn: Povolte automatické připojení k připojení VPN, pokud dojde k následujícím událostem:

- Uživatelé se přihlašují ke svým zařízením.

- Síť na zařízení se změní.

- Obrazovka zařízení se po vypnutí znovu zapne.

Pokud chcete používat tunelová připojení zařízení, například IKEv2, povolte toto nastavení.

Možnost Zakázat automaticky nezapne připojení VPN. Uživatelé možná budou muset síť VPN zapnout ručně.

Metoda ověřování: Vyberte, jak se mají uživatelé ověřovat na serveru VPN. Možnosti:

Certifikáty: Vyberte existující profil klientského certifikátu uživatele pro ověření uživatele. Tato možnost poskytuje vylepšené funkce, jako je bezdotykové prostředí, síť VPN na vyžádání a síť VPN pro jednotlivé aplikace.

Pokud chcete vytvořit profily certifikátů v Intune, přečtěte si téma Použití certifikátů k ověřování.

Uživatelské jméno a heslo: Vyžadovat, aby uživatelé zadali uživatelské jméno a heslo k ověření domény, například

user@contoso.com, nebocontoso\user.Odvozené přihlašovací údaje: Použijte certifikát odvozený z čipové karty uživatele. Pokud není nakonfigurovaný žádný odvozený vystavitel přihlašovacích údajů, Intune vás vyzve k jeho přidání. Další informace najdete v tématu Použití odvozených přihlašovacích údajů v Intune.

Poznámka

Odvozené přihlašovací údaje jako metoda ověřování pro profily SÍTĚ VPN v současné době nefungují na zařízeních s Windows podle očekávání. Toto chování má vliv pouze na profily VPN na zařízeních s Windows a bude opraveno v budoucí verzi (bez ETA).

EAP (pouze IKEv2): Vyberte existující profil certifikátu klienta EAP (Extensible Authentication Protocol) k ověření. Zadejte parametry ověřování v nastavení XML protokolu EAP .

Další informace o ověřování EAP najdete v tématech Protokol EAP (Extensible Authentication Protocol) pro přístup k síti a konfigurace protokolu EAP.

Certifikáty počítačů (jenom IKEv2): Vyberte existující profil klientského certifikátu zařízení pro ověření zařízení.

Pokud používáte tunelová připojení zařízení, musíte vybrat Certifikáty počítače.

Pokud chcete vytvořit profily certifikátů v Intune, přečtěte si téma Použití certifikátů k ověřování.

Zapamatujte si přihlašovací údaje při každém přihlášení: Povolení ukládá přihlašovací údaje ověřování do mezipaměti. Pokud je nastavení na Nenakonfigurováno, Intune toto nastavení nezmění ani neaktualizuje. Ve výchozím nastavení nemusí operační systém přihlašovací údaje pro ověřování ukládat do mezipaměti.

Vlastní XML: Zadejte všechny vlastní příkazy XML, které konfiguruje připojení VPN.

EAP XML: Zadejte všechny příkazy EAP XML, které konfiguruje připojení VPN.

Další informace, včetně vytváření vlastního souboru XML protokolu EAP, najdete v tématu Konfigurace protokolu EAP.

Tunel zařízení (jenom IKEv2): Povolení připojí zařízení k síti VPN automaticky bez zásahu uživatele nebo přihlášení. Toto nastavení platí pro zařízení připojená k Microsoft Entra ID.

Pokud chcete tuto funkci použít, musíte nakonfigurovat následující nastavení:

- Typ připojení: Nastavte na IKEv2.

- AlwaysOn: Nastavte na Povolit.

- Metoda ověřování: Nastavte na Certifikáty počítače.

Každému zařízení přiřaďte jenom jeden profil s povoleným tunelem zařízení .

Parametry přidružení zabezpečení IKE (jenom IKEv2)

Důležité

Windows 11 vyžaduje:

Jsou nakonfigurovaná všechna nastavení parametrů přidružení zabezpečení zabezpečení protokolu IKE a parametrů přidružení podřízeného zabezpečení .

NEBO

Nejsou nakonfigurované žádné parametry přidružení zabezpečení protokolu IKE a parametry přidružení podřízeného zabezpečení .

Tato nastavení kryptografie se používají při vyjednávání přidružení zabezpečení IKE (označované také jako main mode nebo phase 1) pro připojení IKEv2. Tato nastavení se musí shodovat s nastavením serveru VPN. Pokud se nastavení neshoduje, profil VPN se nepřipojí.

Šifrovací algoritmus: Vyberte šifrovací algoritmus použitý na serveru VPN. Pokud například váš server VPN používá 128bitovou verzi AES, vyberte ze seznamu AES-128 .

Pokud je nastavení na Nenakonfigurováno, Intune toto nastavení nezmění ani neaktualizuje.

Algoritmus kontroly integrity: Vyberte algoritmus integrity použitý na serveru VPN. Pokud například váš server VPN používá SHA1-96, vyberte v seznamu SHA1-96 .

Pokud je nastavení na Nenakonfigurováno, Intune toto nastavení nezmění ani neaktualizuje.

Skupina Diffie-Hellman: Vyberte Diffie-Hellman výpočetní skupinu použitou na serveru VPN. Pokud například váš server VPN používá skupinu Group2 (1024 bitů), vyberte ze seznamu 2 .

Pokud je nastavení na Nenakonfigurováno, Intune toto nastavení nezmění ani neaktualizuje.

Parametry přidružení podřízeného zabezpečení (jenom IKEv2)

Důležité

Windows 11 vyžaduje:

Jsou nakonfigurovaná všechna nastavení parametrů přidružení zabezpečení zabezpečení protokolu IKE a parametrů přidružení podřízeného zabezpečení .

NEBO

Nejsou nakonfigurované žádné parametry přidružení zabezpečení protokolu IKE a parametry přidružení podřízeného zabezpečení .

Tato nastavení kryptografie se používají při vyjednávání přidružení podřízeného zabezpečení (označovaného také jako quick mode nebo phase 2) pro připojení IKEv2. Tato nastavení se musí shodovat s nastavením serveru VPN. Pokud se nastavení neshoduje, profil VPN se nepřipojí.

Algoritmus šifrové transformace: Vyberte algoritmus použitý na serveru VPN. Pokud například váš server VPN používá AES-CBC 128 bitů, vyberte ze seznamu CBC-AES-128 .

Pokud je nastavení na Nenakonfigurováno, Intune toto nastavení nezmění ani neaktualizuje.

Algoritmus transformace ověřování: Vyberte algoritmus použitý na serveru VPN. Pokud například váš server VPN používá AES-GCM 128 bitů, vyberte ze seznamu GCM-AES-128 .

Pokud je nastavení na Nenakonfigurováno, Intune toto nastavení nezmění ani neaktualizuje.

Skupina PFS (Perfect forward secrecy): Vyberte Diffie-Hellman výpočetní skupinu používanou pro pfs (Perfect Forward Secrecy) na serveru VPN. Pokud například váš server VPN používá skupinu Group2 (1024 bitů), vyberte ze seznamu 2 .

Pokud je nastavení na Nenakonfigurováno, Intune toto nastavení nezmění ani neaktualizuje.

Příklad Pulse Secure

<pulse-schema><isSingleSignOnCredential>true</isSingleSignOnCredential></pulse-schema>

Příklad klienta F5 Edge

<f5-vpn-conf><single-sign-on-credential /></f5-vpn-conf>

Příklad SonicWALL Mobile Connect

Přihlašovací skupina nebo doména: Tuto vlastnost nejde v profilu SÍTĚ VPN nastavit. Místo toho funkce Mobile Connect analyzuje tuto hodnotu při zadání uživatelského jména a domény ve username@domain formátech nebo DOMAIN\username .

Příklad:

<MobileConnect><Compression>false</Compression><debugLogging>True</debugLogging><packetCapture>False</packetCapture></MobileConnect>

CheckPoint Mobile VPN – příklad

<CheckPointVPN port="443" name="CheckPointSelfhost" sso="true" debug="3" />

Tip

Další informace o psaní vlastních příkazů XML najdete v dokumentaci k vpn od výrobce.

Aplikace a pravidla provozu

Přidružení wip nebo aplikací k této síti VPN: Toto nastavení povolte, pokud chcete, aby připojení VPN používaly jenom některé aplikace. Možnosti:

- Nenakonfigurováno (výchozí): Intune toto nastavení nezmění ani neaktualizuje.

- Přidružení WIP k tomuto připojení: Všechny aplikace v doméně Windows Identity Protection automaticky používají připojení VPN.

- Doména WIP pro toto připojení: Zadejte doménu wip (Windows Identity Protection). Zadejte

contoso.comnapříklad .

- Doména WIP pro toto připojení: Zadejte doménu wip (Windows Identity Protection). Zadejte

- Přidružení aplikací k tomuto připojení: Zadané aplikace automaticky použijí připojení VPN.

Omezit připojení VPN na tyto aplikace: Možnost Zakázat (výchozí) umožňuje všem aplikacím používat připojení VPN. Povolení omezí připojení VPN na aplikace, které zadáte (VPN pro jednotlivé aplikace). Pravidla provozu pro aplikace, které přidáte, se automaticky přidají do nastavení Pravidla síťového provozu pro toto připojení VPN .

Když vyberete Povolit, stane se seznam identifikátorů aplikace jen pro čtení. Než toto nastavení povolíte, přidejte přidružené aplikace.

Přidružené aplikace: Vyberte Importovat a

.csvnaimportujte soubor se seznamem aplikací. Vypadáte.csvpodobně jako v následujícím souboru:%windir%\system32\notepad.exe,desktop Microsoft.Office.OneNote_8wekyb3d8bbwe,universalTyp aplikace určuje identifikátor aplikace. V případě univerzální aplikace zadejte název rodiny balíčků, například

Microsoft.Office.OneNote_8wekyb3d8bbwe. V případě desktopové aplikace zadejte cestu k souboru aplikace, například%windir%\system32\notepad.exe.K získání názvu rodiny balíčků můžete použít rutinu

Get-AppxPackageWindows PowerShell. Pokud například chcete získat název rodiny balíčku OneNotu, otevřete Windows PowerShell a zadejteGet-AppxPackage *OneNote. Další informace najdete v tématech Vyhledání PFN pro aplikaci nainstalovanou na klientském počítači s Windows a rutině Get-AppxPackage.

Důležité

Doporučujeme zabezpečit všechny seznamy aplikací vytvořené pro sítě VPN pro jednotlivé aplikace. Pokud tento seznam změní neoprávněný uživatel a vy ho naimportujete do seznamu aplikací VPN pro jednotlivé aplikace, můžete potenciálně autorizovat přístup VPN k aplikacím, které by přístup mít neměly. Jedním ze způsobů, jak zabezpečit seznamy aplikací, je použití seznamu řízení přístupu (ACL).

Pravidla síťového provozu pro toto připojení VPN: Můžete přidat pravidla sítě, která se vztahují na toto připojení VPN. Tato funkce slouží k filtrování síťového provozu do tohoto připojení VPN.

- Pokud vytvoříte pravidlo síťového provozu, bude síť VPN používat pouze protokoly, porty a rozsahy IP adres, které zadáte do tohoto pravidla.

- Pokud pravidlo síťového provozu nevytvoříte, budou pro toto připojení VPN povolené všechny protokoly, porty a rozsahy adres.

Pokud chcete zabránit problémům se sítí VPN, doporučujeme při přidávání pravidel provozu přidat pravidlo catch-all, které je nejméně omezující.

Výběrem možnosti Přidat vytvořte pravidlo a zadejte následující informace. Můžete také importovat

.csvsoubor s touto informací.Název: Zadejte název pravidla síťového provozu.

Typ pravidla: Zadejte metodu tunelu pro toto pravidlo. Toto nastavení platí jenom v případě, že je toto pravidlo přidružené k aplikaci. Možnosti:

- Žádné (výchozí)

- Rozdělený tunel: Tato možnost poskytuje klientským zařízením dvě připojení současně. Jedno připojení je zabezpečené a je navržené tak, aby byl síťový provoz privátní. Druhé připojení je otevřené k síti a umožňuje průchod internetového provozu.

- Vynucené tunelové propojení: Veškerý síťový provoz v tomto pravidlu prochází přes síť VPN. Žádný síťový provoz v tomto pravidle nesměruje přímo do internetu.

Směr: Vyberte tok síťového provozu, který připojení VPN umožňuje. Možnosti:

- Příchozí: Povoluje pouze provoz z externích lokalit přes síť VPN. Odchozí provoz je blokovaný pro vstup do sítě VPN.

- Odchozí (výchozí): Povoluje pouze provoz na externí weby prostřednictvím sítě VPN. Příchozí provoz je blokovaný ve vstupu do sítě VPN.

Pokud chcete povolit příchozí a odchozí provoz, vytvořte dvě samostatná pravidla. Vytvořte jedno pravidlo pro příchozí a jiné pravidlo pro odchozí provoz.

Protokol: Zadejte číslo portu síťového protokolu, který má síť VPN používat, v rozsahu 0 až 255. Zadejte

6například jako TCP nebo17UDP.Když zadáte protokol, propojíte dvě sítě přes stejný protokol. Pokud používáte protokoly TPC (

6) nebo UDP (17), musíte také zadat povolené místní & rozsahy vzdálených portů a povolené místní & rozsahy vzdálených IP adres.Můžete také importovat

.csvsoubor s touto informací.Rozsahy místních portů: Pokud používáte protokoly TPC (

6) nebo UDP (17), zadejte povolené rozsahy portů místní sítě. Zadejte například100dolní port a120horní port.Můžete vytvořit seznam povolených rozsahů portů, například 100–120, 200, 300–320. V případě jednoho portu zadejte do obou polí stejné číslo portu.

Můžete také importovat

.csvsoubor s touto informací.Vzdálené rozsahy portů: Pokud používáte protokoly TPC (

6) nebo UDP (17), zadejte povolené rozsahy portů vzdálené sítě. Zadejte například100dolní port a120horní port.Můžete vytvořit seznam povolených rozsahů portů, například 100–120, 200, 300–320. V případě jednoho portu zadejte do obou polí stejné číslo portu.

Můžete také importovat

.csvsoubor s touto informací.Rozsahy místních adres: Zadejte povolené rozsahy adres IPv4 místní sítě, které můžou používat síť VPN. Tuto síť VPN používají pouze IP adresy klientských zařízení v tomto rozsahu.

Zadejte například

10.0.0.22dolní port a10.0.0.122horní port.Můžete vytvořit seznam povolených IP adres. Pro jednu IP adresu zadejte stejnou IP adresu do obou polí.

Můžete také importovat

.csvsoubor s touto informací.Rozsahy vzdálených adres: Zadejte povolené rozsahy adres IPv4 vzdálené sítě, které můžou používat síť VPN. Tuto síť VPN používají pouze IP adresy v tomto rozsahu.

Zadejte například

10.0.0.22dolní port a10.0.0.122horní port.Můžete vytvořit seznam povolených IP adres. Pro jednu IP adresu zadejte stejnou IP adresu do obou polí.

Můžete také importovat

.csvsoubor s touto informací.

Podmíněný přístup

Podmíněný přístup pro toto připojení VPN: Povolí tok dodržování předpisů zařízením z klienta. Pokud je tato možnost povolená, klient VPN komunikuje s Microsoft Entra ID, aby získal certifikát, který se má použít k ověřování. Síť VPN by měla být nastavená tak, aby používala ověřování pomocí certifikátu, a server VPN musí důvěřovat serveru vráceným Microsoft Entra ID.

Jednotné přihlašování (SSO) s alternativním certifikátem: Pro dodržování předpisů zařízením použijte pro ověřování protokolem Kerberos certifikát, který se liší od ověřovacího certifikátu VPN. Zadejte certifikát s následujícím nastavením:

- Název: Název rozšířeného použití klíče (EKU)

- Identifikátor objektu: Identifikátor objektu pro EKU

- Hodnota hash vystavitele: Kryptografický otisk pro certifikát jednotného přihlašování

Nastavení DNS

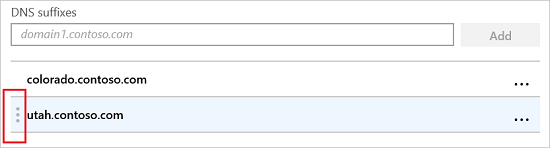

Seznam hledání přípon DNS: Do pole Přípony DNS zadejte příponu DNS a Přidejte. Můžete přidat mnoho přípon.

Pokud používáte přípony DNS, můžete síťový prostředek vyhledat pomocí jeho krátkého názvu místo plně kvalifikovaného názvu domény (FQDN). Při hledání pomocí krátkého názvu je přípona automaticky určena serverem DNS. Je například

utah.contoso.comv seznamu přípon DNS. Odešlete příkaz pingDEV-comp. V tomto scénáři se přeloží naDEV-comp.utah.contoso.com.Přípony DNS se překládají v uvedeném pořadí a pořadí je možné změnit. Například

colorado.contoso.comautah.contoso.comjsou v seznamu přípon DNS a obě mají prostředek s názvemDEV-comp. Vzhledem k tomucolorado.contoso.com, že je první v seznamu, přeloží se jakoDEV-comp.colorado.contoso.com.Pokud chcete změnit pořadí, vyberte tečky vlevo od přípony DNS a přetáhněte příponu nahoru:

Pravidla tabulky zásad překladu IP adres (NRPT): Pravidla tabulky zásad překladu názvů (NRPT) definují způsob překladu názvů DNS při připojení k síti VPN. Po navázání připojení VPN zvolíte servery DNS, které připojení VPN používá.

Můžete přidat pravidla, která zahrnují doménu, server DNS, proxy server a další podrobnosti. Tato pravidla přeloží doménu, kterou zadáte. Připojení VPN používá tato pravidla, když se uživatelé připojují k doménám, které zadáte.

Vyberte Přidat a přidejte nové pravidlo. Pro každý server zadejte:

- Doména: Pokud chcete pravidlo použít, zadejte plně kvalifikovaný název domény (FQDN) nebo příponu DNS. Jako příponu DNS můžete také na začátku zadat tečku (.). Zadejte

contoso.comnapříklad nebo.allcontososubdomains.com. - Servery DNS: Zadejte IP adresu nebo server DNS, který překládá doménu. Zadejte

10.0.0.3například nebovpn.contoso.com. - Proxy server: Zadejte webový proxy server, který přeloží doménu. Zadejte

http://proxy.comnapříklad . - Automaticky připojit: Pokud je povoleno, zařízení se automaticky připojí k síti VPN, když se zařízení připojí k zadané doméně, například

contoso.com. Pokud není nakonfigurované (výchozí), zařízení se automaticky nepřipojí k síti VPN. - Trvalé: Pokud je nastaveno na Povoleno, zůstane pravidlo v tabulce ZÁSAD PŘEKLADU NÁZVŮ (NRPT), dokud se pravidlo ručně neodebere ze zařízení, a to i po odpojení sítě VPN. Při nastavení na Nenakonfigurováno (výchozí) se pravidla NRPT v profilu SÍTĚ VPN odeberou ze zařízení, když se síť VPN odpojí.

- Doména: Pokud chcete pravidlo použít, zadejte plně kvalifikovaný název domény (FQDN) nebo příponu DNS. Jako příponu DNS můžete také na začátku zadat tečku (.). Zadejte

Proxy

- Automatický konfigurační skript: Ke konfiguraci proxy serveru použijte soubor. Zadejte adresu URL proxy serveru, která obsahuje konfigurační soubor. Zadejte

http://proxy.contoso.com/pacnapříklad . - Adresa: Zadejte IP adresu nebo plně kvalifikovaný název hostitele proxy serveru. Zadejte

10.0.0.3například nebovpn.contoso.com. - Číslo portu: Zadejte číslo portu používaného proxy serverem. Zadejte

8080například . - Obejití proxy serveru pro místní adresy: Toto nastavení platí, pokud váš server VPN vyžaduje pro připojení proxy server. Pokud nechcete používat proxy server pro místní adresy, zvolte Povolit.

Rozdělené tunelování

- Dělené tunelování: Povolením nebo zakázáním umožníte zařízením rozhodnout se, které připojení se má použít v závislosti na provozu. Například uživatel v hotelu používá připojení VPN pro přístup k pracovním souborům, ale pro pravidelné procházení webu používá standardní síť hotelu.

- Rozdělení tras tunelového propojení pro toto připojení VPN: Přidejte volitelné trasy pro poskytovatele VPN třetích stran. Zadejte předponu cíle a velikost předpony pro každé připojení.

Detekce důvěryhodné sítě

Přípony DNS důvěryhodné sítě: Pokud už jsou uživatelé připojení k důvěryhodné síti, můžete zařízením zabránit v automatickém připojení k jiným připojením VPN.

Do pole Přípony DNS zadejte příponu DNS, které chcete důvěřovat, například contoso.com, a vyberte Přidat. Můžete přidat libovolný počet přípon.

Pokud je uživatel připojený k příponě DNS v seznamu, nepřipojí se automaticky k jinému připojení VPN. Uživatel bude dál používat seznam důvěryhodných přípon DNS, které zadáte. Důvěryhodná síť se stále používá, i když jsou nastavené nějaké automatickétriggery.

Pokud je například uživatel již připojen k důvěryhodné příponě DNS, následující automatické moduly se ignorují. Konkrétně přípony DNS v seznamu ruší všechny ostatní automatické moduly připojení, včetně:

- AlwaysOn

- Trigger založený na aplikaci

- Dns autotrigger

Další kroky

Profil se vytvoří, ale možná ještě nic nedělá. Nezapomeňte profil přiřadit a sledovat jeho stav.

Nakonfigurujte nastavení sítě VPN na zařízeních s Androidem, iOS/iPadOS a macOS .

Váš názor

Připravujeme: V průběhu roku 2024 budeme postupně vyřazovat problémy z GitHub coby mechanismus zpětné vazby pro obsah a nahrazovat ho novým systémem zpětné vazby. Další informace naleznete v tématu: https://aka.ms/ContentUserFeedback.

Odeslat a zobrazit názory pro